La investigación de Okta Security descubrió que las organizaciones atacadas por actores de amenazas prolíficos casi siempre inscriben a sus usuarios en métodos de inicio de sesión resistentes al phishing. Dado el bajo costo y la complejidad de trasladar a los usuarios a autenticadores más robustos, ¿por qué esperar a ser atacado?

Las investigaciones de Okta han revelado que, si bien la tasa de crecimiento en la adopción de MFA se está desacelerando, el uso de métodos MFA resistentes al phishing como Okta FastPass y FIDO2 está en auge.

En general, los clientes de Okta son adoptantes entusiastas de la autenticación multifactor. A partir de enero de 2024, el Informe de tendencias de inicio de sesión seguro de Okta de 2024 descubrió que el 91% de los administradores de Okta y el 66% de los usuarios de la fuerza laboral de Okta iniciaron sesión en las aplicaciones mediante la Autenticación Multifactor (MFA).

El factor de mayor crecimiento en la identidad de la fuerza laboral fue Okta FastPass, que creció del 2% en 2023 al 6% en 2024 para todos los usuarios de Okta, y del 5% al 13% para los usuarios administrativos de Okta durante el año pasado, según nuestro informe de Tendencias de Inicio de Sesión Seguro. Eso significa que millones de usuarios ahora están viviendo el sueño sin contraseñas. ¡Más del 5% de los usuarios en la plataforma Okta iniciaron sesión más de una vez utilizando autenticadores sin contraseña resistentes al phishin, y nunca necesitaron ingresar una contraseña!

Los datos sugieren que el mundo de la Autenticación Multifactor (MFA) se divide entre los que tienen y los que no tienen seguridad. ¿Por qué un número tan considerable de clientes adopta la resistencia al phishing para todos los usuarios, mientras que la gran mayoría de las organizaciones siguen utilizando contraseñas y contraseñas de un solo uso (OTP)?

Este año, Okta Security se embarcó en un estudio aparte para descubrir algunas de las razones por las que FastPass y FIDO2 están creciendo a un ritmo sustancialmente más rápido que cualquier otro método de inicio de sesión.

Sabemos empíricamente que estos métodos de inicio de sesión son más convenientes para los usuarios: FastPass se puede configurar para ofrecer un factor de posesión e inherencia en menos de 4 segundos, que es varias veces más rápido que combinar contraseñas con desafíos basados en OTP. También sabemos que muchos reguladores y organismos asesores, como la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) y el Centro Australiano de Seguridad Cibernética (ACSC), ahora recomiendan MFA resistente al phishing para las organizaciones que desean demostrar su compromiso con un programa de seguridad maduro.

Okta Security se propuso descubrir si la exposición a adversarios prolíficos también podría influir en una mayor adopción de factores resistentes al phishing. Okta está en una posición única para proporcionar esta información:

- Tenemos una sólida base de datos gracias a la recopilación durante varios años de tasas de adopción de MFA anónimas en Okta Workforce Identity Cloud, que se publica anualmente en el informe de Tendencias de inicio de sesión seguro de Okta;

- Tenemos métodos fiables para agrupar y atribuir campañas de phishing a atacantes concretos. Cada día, Okta Security notifica a numerosos clientes cuando observamos que se está levantando una infraestructura de phishing que emula sus páginas de inicio de sesión. Hasta la fecha, hemos enviado miles de notificaciones, y cerca de 600 sólo en los últimos tres meses.

Con esta información a la mano, podemos tomar un grupo de clientes estadísticamente significativo que sabemos que han sido blanco de un actor de amenazas específico, y comparar sus tasas de inscripción de usuarios en autenticadores resistentes al phishing antes y después de haber sido atacados por primera vez. También podemos comparar estas tasas con las tasas de inscripción observadas en todo el servicio Workforce Identity Cloud. Nuestra hipótesis fue que las organizaciones más frecuentemente atacadas y curtidas en la batalla elegirían autenticadores más fuertes con el tiempo.

Elegimos centrarnos en Scatter Swine para nuestro estudio. Scatter Swine es la designación original de Okta en 2022 para un actor de amenazas prolífico y un subconjunto de un grupo más amplio de personas que otras organizaciones identifican como Scattered Spider, Muddled Libra y Octo Tempest. Estos atacantes operan con un volumen implacable de campañas una vez que se fijan en un objetivo, a menudo registrando múltiples dominios y apuntando a docenas o incluso cientos de empleados con mensajes de phishing por SMS.

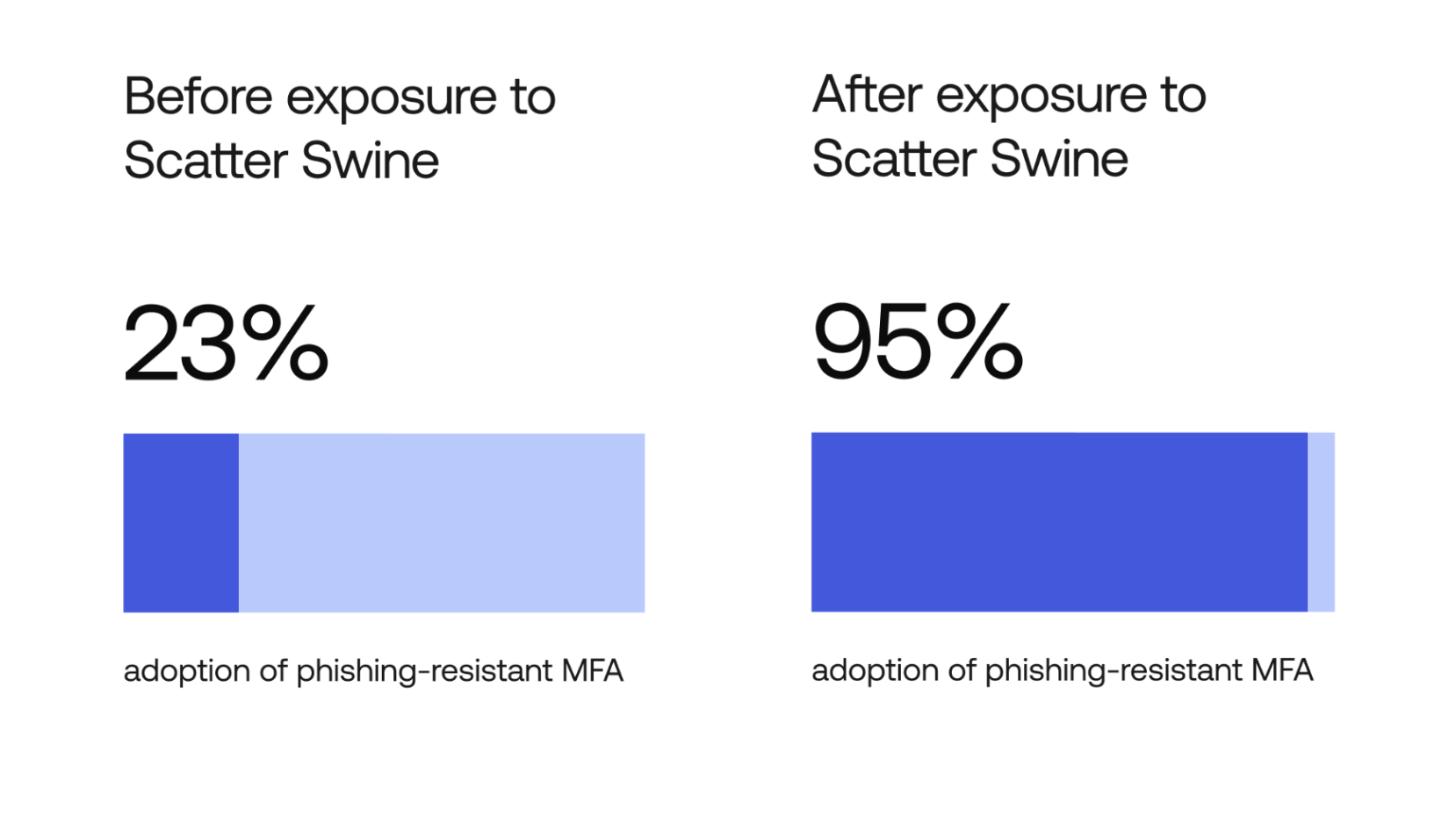

Nuestra investigación estudió 35 organizaciones que sabemos que fueron blanco de este grupo entre 2022 y principios de 2024, midiendo la tasa de adopción de factores resistentes al phishing desde antes del día en que Okta les notificó por primera vez sobre un ataque inminente, hasta marzo de 2024.

Los resultados:

Nuestra hipótesis fue mayormente correcta.

La tasa de inscripción media en factores resistentes al phishing en estas organizaciones ya era del 23%, que era más del doble de la tasa del cliente promedio de Okta. Muchas de las organizaciones eran empresas de tecnología modernas que tienden a requerir controles de seguridad más sólidos en primer lugar.

Una vez que las organizaciones se dan cuenta de que están siendo atacadas activamente, la tasa media de inscripción para estos autenticadores fuertes saltó del 23% al 95%. La gran mayoría pasó de proteger a un puñado de usuarios privilegiados con la autenticación FIDO2, a inscribir a todos los usuarios en más de un autenticador resistente al phishing. En muchas organizaciones, las llaves de seguridad de hardware FIDO2 se mantuvieron para las llaves de recuperación, incluso cuando la organización inscribió al 100% de sus usuarios en Okta FastPass.

¿Qué más diferencia a estas organizaciones altamente atacadas de sus pares?

- Es mucho más probable que ingieran sus registros de autenticación en tiempo real mediante Log Streaming, lo que sugiere fuertemente un monitoreo activo de esta telemetría;

- Es mucho más probable que automaticen sus procesos de identidad, con un número superior a la media de Okta Workflows (automatizaciones sin código)

- Es más probable que activen las protecciones básicas disponibles en Okta, como ThreatInsight (que protege contra ataques de alto volumen).

Entonces, ¿por qué esperar a ser atacado? Los atacantes ahora tienen fácil acceso a herramientas que pueden eludir la mayoría de las formas básicas de MFA como "servicio", lo que impulsa mayores volúmenes de campañas de phishing más efectivas.

En este entorno, creemos que todas las organizaciones deben adoptar la autenticación resistente al phishing. Nuestros datos sugieren que la autenticación sin contraseña y resistente al phishing puede desplegarse con rapidez, y que impulsa una reducción inmediata del riesgo.

Los mejores comentarios que hemos recibido de los clientes es que, tras reforzar la resistencia al phishing, hay categorías enteras de ataques que ya no les preocupan.

Obtén más información sobre los métodos, tácticas y objetivos comunes de phishing, y sobre cómo detectar y prevenir ataques en nuestra guía definitiva para la prevención del phishing.