La identidad ya no es simplemente un sistema de gestión de inicio de sesión. Es la capa más atacada en tu infraestructura y, a menudo, la menos conectada. Es cómo los usuarios acceden a los datos, cómo interactúan los servicios y, cada vez más, cómo entran los atacantes. Lo que solía ser una función de administrador ahora es la base de toda tu postura de seguridad.

Nuestro libro electrónico, Identidad segura. Asegura todo., describe un enfoque moderno de la identidad que ayuda a las organizaciones a pasar de controles fragmentados a una seguridad unificada y escalable. Presenta un marco para integrar la identidad en el núcleo de tu arquitectura, uno que fortalece la visibilidad, reduce el riesgo y se adapta a las realidades de los entornos que priorizan la nube.

En las siguientes secciones, examinaremos cómo es ese enfoque en la práctica. Exploraremos los principios básicos de una estrategia de identidad moderna, cómo ayuda a cerrar las brechas de visibilidad y reducir el riesgo, y por qué los equipos líderes están haciendo de la identidad el ancla de su modelo de seguridad empresarial.

Por qué la identidad se convirtió en el centro de la seguridad empresarial

La mayoría de los modelos de seguridad tradicionales se construyeron en torno a la suposición de un perímetro reforzado. Pero los entornos actuales se definen por la infraestructura distribuida, las aplicaciones basadas en la nube y los usuarios que acceden a los recursos desde dispositivos y redes no administrados. Si bien el perímetro aún existe, ya no representa los límites del acceso o el riesgo.

Lo que permanece constante en esta expansión es la identidad. Es el plano de control principal para aplicar políticas, autorizar el acceso y registrar la actividad. Ya sea un contratista que accede a una plataforma SaaS, un desarrollador que ejecuta una canalización de integración continua y entrega continua (CI/CD) o un usuario interno que se autentica en un panel en la nube, la identidad lo conecta todo. Esa coherencia la convierte en un objetivo de alto valor.

El robo y el uso indebido de credenciales siguen siendo uno de los vectores de ataque más exitosos. Los actores de amenazas no necesitan irrumpir; inician sesión, a menudo explotando métodos de autenticación débiles, políticas de acceso mal configuradas o lagunas en la visibilidad en los sistemas de identidad. Incluso las medidas sólidas de seguridad de identidad, como la autenticación multifactor (MFA) o el inicio de sesión Single Sign-On (SSO), pueden ser ineficaces si no se aplican de manera uniforme en todo el entorno.

La superficie de ataque ha cambiado, por lo que la seguridad de la identidad no puede funcionar como un sistema independiente o una tarea administrativa. Debe tratarse como lo que es: una capa crítica de tu arquitectura de seguridad. Debe aplicar controles en tiempo real, integrarse en todos los niveles con otras herramientas y proporcionar visibilidad de cada tipo de identidad, humana y de máquina. Sin eso, dependes de controles fragmentados, supervisión manual y suposiciones obsoletas.

Y eso es exactamente con lo que cuentan los atacantes.

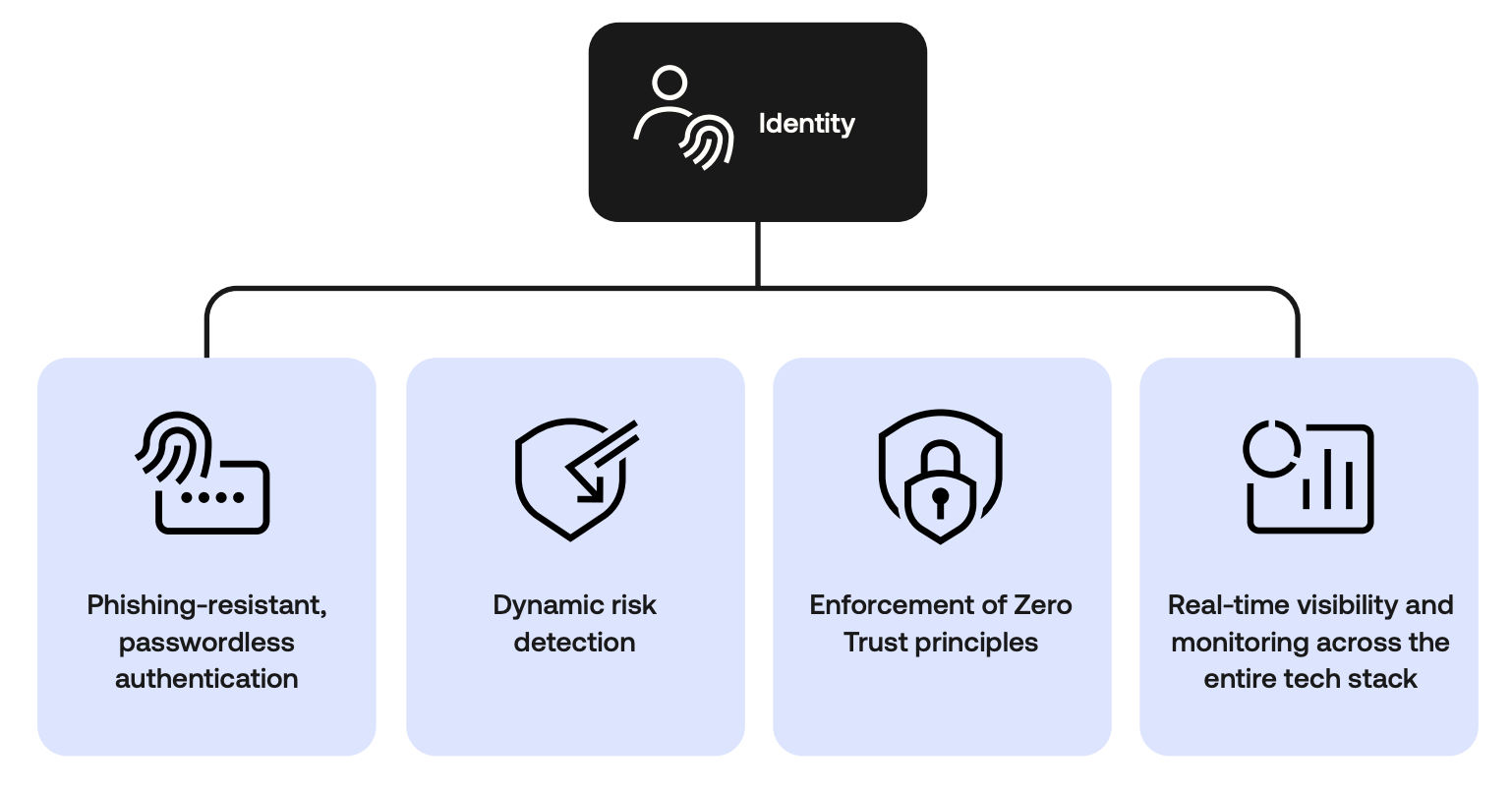

Cómo se ve la identidad cuando está funcionando

Una vez que la identidad se convierte en parte de tu arquitectura de seguridad central, debe hacer más que autenticar a los usuarios. Debe conectar sistemas, aplicar políticas coherentes y brindar a los equipos las herramientas para tomar decisiones rápidas e informadas.

Ese es el propósito de un tejido de identidad

En lugar de superponer herramientas unas sobre otras, un tejido de identidad entrelaza la identidad, el acceso y el contexto en un solo marco. Brinda a los equipos de seguridad un control unificado, integraciones más inteligentes y un enfoque más adaptativo al acceso. Así es como funciona.

Acceso unificado y control centralizado

Cuando las identidades se distribuyen entre sistemas desconectados, las brechas de seguridad se multiplican. El acceso permanente pasa desapercibido, las políticas se desvían y las cuentas no humanas a menudo se pasan por alto. Un enfoque centralizado cierra esas brechas.

Con un tejido de identidad, cada usuario, ya sea humano o de máquina, se rige a través de un sistema de control unificado. Las políticas de acceso son más fáciles de aplicar, los registros de auditoría permanecen intactos y los permisos se pueden actualizar o revocar sin demora.

Integración en toda su pila

Los sistemas de identidad no deben operar de forma aislada. Deben comunicarse con el resto de tu ecosistema de seguridad, compartir señales, adaptar políticas y permitir una respuesta más rápida. Los sistemas IAM tradicionales a menudo se conectan superficialmente, con un intercambio de señales limitado y sin coordinación real entre las herramientas. Un tejido de identidad cambia eso al permitir una integración profunda entre los servicios de identidad, las herramientas de seguridad, las plataformas en la nube y las fuentes de datos.

Esa integración es bidireccional. Los sistemas de identidad ingieren señales contextuales y de comportamiento del resto de tu pila, luego devuelven información enriquecida para impulsar decisiones de política más inteligentes, alertas y respuesta automatizada.

Seguridad sensible al contexto

Las decisiones de acceso deben reflejar el riesgo en tiempo real. Un inicio de sesión que parece seguro a las 9:00 a. m. podría verse muy diferente a las 3:00 a. m. desde un dispositivo no administrado. Las políticas estáticas no tienen en cuenta los cambios en el comportamiento, los inicios de sesión inusuales o los signos de compromiso.

Un tejido de identidad utiliza señales como la ubicación, la postura del dispositivo y el análisis del comportamiento para evaluar el contexto y ajustar el acceso en consecuencia. Un usuario en un dispositivo de confianza puede pasar sin problemas. Uno que inicie sesión desde una ubicación no reconocida podría desencadenar un desafío de intensificación. El objetivo es hacer coincidir el nivel de control con el nivel de riesgo automáticamente y sin ralentizar el negocio.

Gobernanza y escala integradas

Con las revisiones de acceso, las certificaciones y el registro integrados en su arquitectura de identidad, la preparación para la auditoría se convierte en parte de las operaciones diarias. Un tejido de identidad apoya esto al integrar la gobernanza en la capa de control. Los equipos pueden aplicar políticas de manera uniforme, automatizar el cumplimiento y escalar sin crear más complejidad. Se pueden incorporar nuevos sistemas, nuevos usuarios y nuevos servicios rápidamente, sin dejar de cumplir con los requisitos internos y externos.

Lo que permite una estrategia de identidad unificada

Cuando el acceso, el riesgo y el contexto se unifican en todos los sistemas, la identidad deja de causar un cuello de botella. Se convierte en el plano de control para toda su pila de seguridad.

Los equipos de seguridad pueden detectar y responder a las amenazas con mucha más velocidad y contexto. Las decisiones de acceso no se basan solo en políticas estáticas. En cambio, reflejan los datos de autenticación en tiempo real, la postura del dispositivo y los patrones de comportamiento extraídos de todo el entorno. Una sesión que parece sospechosa se puede bloquear instantáneamente, y un usuario cuyo perfil de riesgo cambia a mitad de la sesión se puede volver a evaluar sobre la marcha.

Los usuarios se benefician del mismo enfoque sensible al contexto. Con la autenticación resistente al phishing y los flujos de acceso adaptables implementados, los inicios de sesión de bajo riesgo se mueven más rápido, mientras que la actividad de mayor riesgo solicita verificaciones adicionales. En lugar de ralentizar a todos, las verificaciones adicionales se realizan cuando es necesario, no en todos los ámbitos.

En entornos híbridos y basados en la nube, donde las cargas de trabajo cambian constantemente y la infraestructura está distribuida, ese tipo de flexibilidad es fundamental. Una plataforma de identidad unificada garantiza que las políticas de acceso sigan a la identidad, no al dispositivo o la ubicación. Cada método de autenticación, sistema y sesión se alinea con una postura de seguridad central.

La identidad se convierte en el hilo que conecta la aplicación en toda su pila, desde los equipos internos hasta los proveedores externos, desde las identidades humanas hasta las de las máquinas. El resultado es una seguridad más sólida, una arquitectura más limpia y un sistema que puede escalar sin crear nuevos puntos ciegos.

Casos de uso donde la identidad tiene el mayor impacto

Los mayores rendimientos de la estrategia de identidad se muestran en áreas donde las herramientas heredadas se quedan cortas, tales como:

Identidades no humanas con acceso sobreextendido

Las cuentas de servicio, las herramientas de automatización y los agentes de IA a menudo operan entre bastidores, con amplios privilegios y poca supervisión. Sin una gobernanza adecuada, se convierten en puntos ciegos. Una estrategia de identidad moderna pone a la vista estas cuentas para que puedas descubrir, supervisar y administrar su acceso en cada etapa del ciclo de vida.

Falta de contexto en las decisiones en tiempo real

Los registros estáticos y los informes por lotes dejan a los equipos adivinando. Cuando se produce un inicio de sesión de riesgo o una escalada de privilegios, los retrasos en la detección dan tiempo a los atacantes para moverse. Con el contexto en tiempo real de los sistemas de identidad, los equipos pueden marcar las anomalías de forma temprana y activar respuestas automatizadas antes de que se propague el daño.

Cumplimiento que siempre está poniéndose al día

Las auditorías, las certificaciones y las revisiones de acceso no deberían requerir una lucha. Una plataforma moderna ayuda a automatizar el proceso de gobernanza, desde la aplicación continua de políticas hasta la generación de informes en tiempo real. Eso significa menos sorpresas y una mayor alineación con las regulaciones en evolución.

Cómo empezar a avanzar hacia una estrategia de identidad moderna

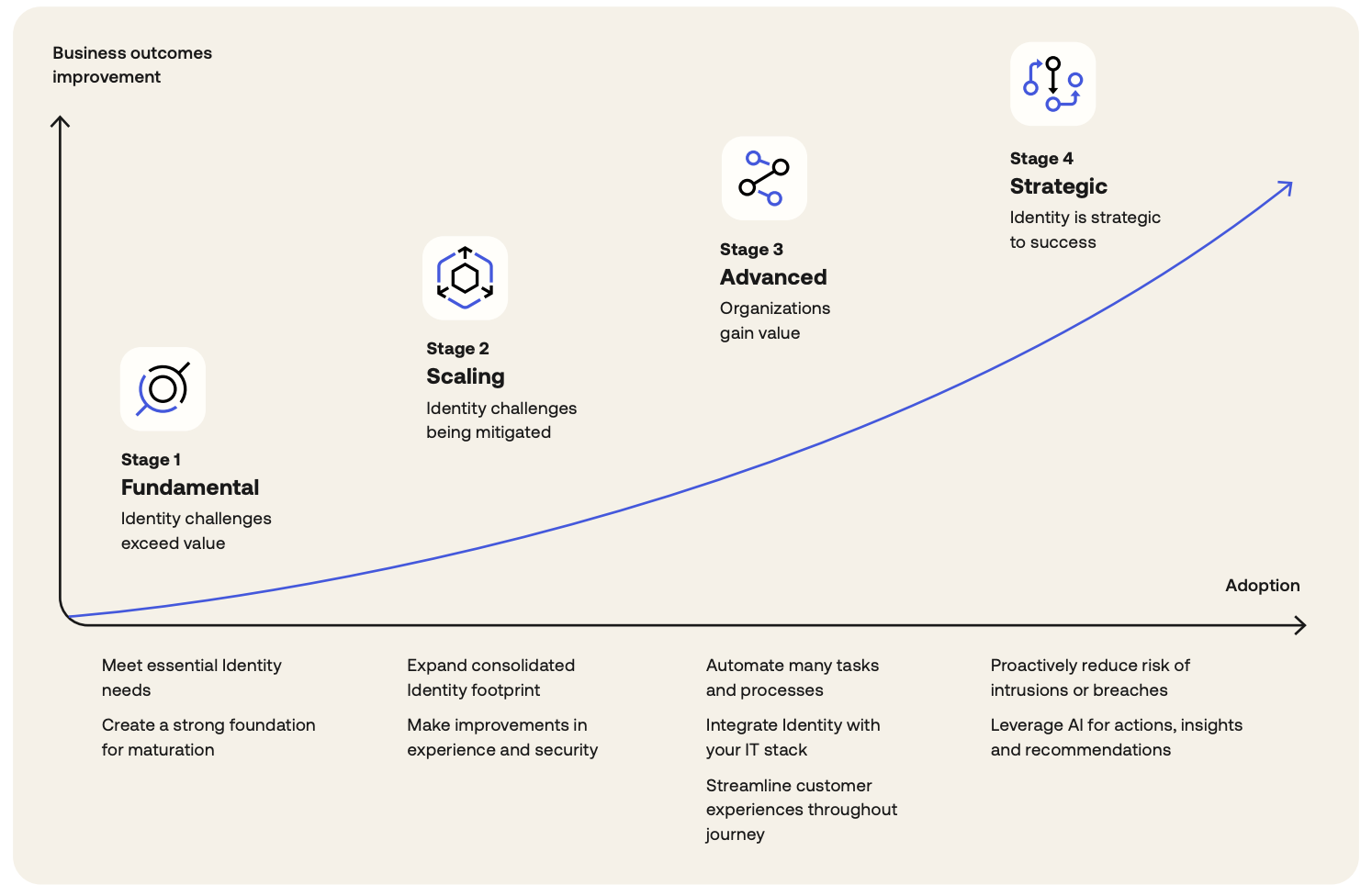

Para muchos equipos, el cambio a la identidad moderna no ocurre simultáneamente. La mayoría de las organizaciones todavía están lidiando con una combinación de servicios en la nube, sistemas heredados y procesos manuales que no fueron diseñados para funcionar juntos. Y con tiempo, talento o presupuesto limitados, la re-arquitectura de todo de la noche a la mañana no es realista.

Pero el progreso no requiere una reconstrucción completa. Las estrategias de identidad más eficaces evolucionan por etapas, no en una sola fase.

El primer paso es la visibilidad. Antes de que pueda reducir el riesgo o aplicar las políticas de manera consistente, necesita una imagen clara de cada identidad en su entorno. Eso incluye a los empleados, contratistas, terceros, cuentas de servicio e identidades de máquinas. Saber quién tiene acceso, a qué pueden acceder y cómo se autentican crea la base para tomar decisiones más inteligentes y respuestas más rápidas.

Una vez que esa base está en su lugar, la automatización es la siguiente prioridad. El aprovisionamiento manual, las aprobaciones puntuales y las reglas estáticas son difíciles de mantener e incluso más difíciles de escalar. Al automatizar los flujos de trabajo de alto impacto, como la incorporación, la baja y las revisiones de acceso, los equipos de seguridad reducen el error humano y recuperan tiempo para concentrarse en otras iniciativas estratégicas.

La integración es el tercer bloque de construcción. Una estrategia de identidad moderna depende de la conectividad entre su plataforma de identidad y los sistemas que la rodean, incluidas las plataformas de recursos humanos, los administradores de endpoints, los servicios en la nube y las herramientas de seguridad. Cuando las políticas, los métodos de autenticación y las señales de riesgo fluyen a través de la pila, la identidad puede respaldar la aplicación en tiempo real, no solo durante el inicio de sesión.

Es importante tener en cuenta que nada de esto es una conjetura. El Modelo de Madurez de Identidad (Identity Maturity Model) que se describe en nuestro Secure Identity. Secure Everything. proporciona una forma estructurada de evaluar dónde se encuentra hoy y qué pasos priorizar a continuación. Ya sea que todavía se encuentre en las primeras fases o esté listo para avanzar en su arquitectura, el modelo ayuda a identificar las brechas, trazar el progreso y alinear la estrategia de identidad con los objetivos comerciales más amplios.

La seguridad de la identidad comienza aquí

Para resumir, el panorama de la seguridad ha cambiado, y la identidad ya no es un sistema aislado. Es la capa que conecta a los usuarios, los servicios y la infraestructura en todo su entorno. La forma en que lo administre ahora definirá qué tan bien su organización puede defenderse, adaptarse y escalar en el futuro.

¿Listo para pasar de herramientas fragmentadas a un enfoque más unificado y resistente? Identidad segura. Asegura todo. es un excelente lugar para comenzar. Establece los principios básicos de una estrategia de identidad moderna, incluido cómo evaluar dónde te encuentras hoy y qué pasos debes seguir a continuación.

Descargue nuestro eBook de seguridad de identidad hoy mismo y dé el primer paso hacia una identidad que fortalezca su postura de seguridad.

¿Prefieres verlo en acción? Nuestro seminario web a pedido recorre las amenazas de identidad del mundo real y muestra cómo detenerlas con una mejor visibilidad, una aplicación más inteligente y una remediación más rápida.