Esta receta forma parte de la serie Aprenda CIAM con un ejemplo: Cuatro recetas para mejorar la seguridad y la experiencia de usuario de su aplicación. Puede obtener más información sobre la serie descargando nuestras cuatro recetas en formato de libro de cocina. En esta receta, aprenderá cómo usar CIAM para evitar registros fraudulentos y la apropiación de cuentas. |

La actividad fraudulenta en la web puede ocurrir en cualquier aplicación o canal que se te ocurra.

Las nuevas tecnologías, desde los lagos de datos hasta los ETL en la nube y la IA, están aumentando drásticamente el volumen de datos de los consumidores almacenados y procesados por las empresas. Si bien esto conduce a servicios altamente personalizados (y al deleite del cliente), también genera preocupaciones en las personas sobre cómo mantiene sus datos seguros y privados cuando se registran y utilizan sus servicios.

Cuando se trata de la identidad, las actividades fraudulentas de las aplicaciones suelen ocurrir a través de dos vectores: registros fraudulentos y apropiación de cuentas.

En los registros fraudulentos, los actores maliciosos se registran en tus aplicaciones utilizando cuentas falsas para beneficio personal, es decir, acceso a boletos, productos o servicios gratuitos limitados, lo que aumenta los costos de tu empresa y daña la reputación de tu marca. De acuerdo con el Informe sobre el estado de la identidad segura, la actividad fraudulenta alcanzó su punto máximo en la primera mitad del año con 10 millones de intentos de registro fraudulentos en un día. Las cuentas falsas cuestan a las empresas más que solo un lastre de *marketing*, con efectos posteriores en la cadena de suministro, la inversión de recursos y el soporte cuando las cosas van mal.

En la apropiación de cuentas, los hackers roban cuentas de consumidores (a menudo utilizando credenciales obtenidas de filtraciones de datos anteriores o llevando a cabo campañas de phishing) para obtener beneficios financieros. La FTC informó recientemente que en 2021, los consumidores estadounidenses perdieron $392 millones por fraude al comprar en línea, e IBM informa que las marcas perdieron alrededor de $4.45 millones por filtraciones de datos en 2023.

Incluso si no tiene su propio centro de operaciones de seguridad (SOC) para mantener sus sistemas seguros, aún puede realizar inversiones inteligentes en tecnología para mitigar el fraude y llevar su marca al futuro e incluso al metaverso. (Sí, la gente todavía querrá pedir pizza en el metaverso).

Por qué las actividades fraudulentas de identidad son tan difíciles de rastrear

Las actividades fraudulentas de identidad son difíciles de rastrear porque los ataques son cada vez más baratos y sofisticados, al igual que la tecnología que es tendencia en la actualidad.

Los ciberdelincuentes están adoptando rápidamente servicios de bajo código/sin código para lanzar ataques rentables más rápido, independientemente de sus habilidades técnicas. Esta tendencia aumenta la frecuencia de los ataques y amplifica su impacto en las empresas año tras año. Según IBM, las organizaciones necesitan al menos 200 días para recuperarse de una brecha de seguridad.

Los legisladores todavía están trabajando en la definición de lo que significa la seguridad digital para los consumidores y las marcas, en tus aplicaciones y sitios web y en toda la web.

Fase 1: Sepa quiénes son sus usuarios y regístrelos

Con el aumento de las amenazas maliciosas a la identidad como el phishing y la ingeniería social, los consumidores esperan que las marcas equilibren los resultados comerciales y la privacidad de los datos con respecto a la experiencia del cliente (CX), y la tecnología y la legislación están cambiando para respaldar la seguridad del consumidor en la web.

Para adaptarse al flujo continuo, las marcas pueden comunicarse a través de la UX y la interfaz de usuario (UI) de su plataforma. Informe a los usuarios cuándo les beneficia registrarse y cómo su marca ofrece valor a través de su autoidentificación y sus prácticas de ciberseguridad.

Esta publicación cubrirá las funciones básicas de Auth0 by Okta con una demostración completa para que puedas arrancar el equilibrio entre la seguridad y la experiencia del usuario.

Si aún no lo has hecho, regístrate para obtener una cuenta gratuita y configura tu inquilino para cubrir los casos de uso que tengan más sentido para ti y tu organización.

Receta

Ingredientes:

- Un inquilino de Auth0

- Una aplicación de muestra integrada a Auth0 (puede usar uno de nuestros inicios rápidos)

Entonces, ¿nunca ha protegido una aplicación utilizando Customer Identity and Access Management (CIAM)? Lo tenemos cubierto.

Las aplicaciones y las API pueden usar CIAM para tareas de identidad, como registros, inicio de sesión social, autenticación, autorización y cierres de sesión. Todo se entrega a través de SDK de código abierto, API y protocolos, al igual que otros servicios que podría usar (piense en Datadog para la observabilidad, Twilio para SMS o Stripe para pagos).

Así es como funciona un inicio de sesión con CIAM:

- Un usuario intenta acceder a una función que requiere una sesión.

- Tu aplicación utiliza el Auth SDK para verificar si existe una sesión válida. Si no existe ninguna, el usuario es redirigido al sistema CIAM para la autenticación.

- El usuario inicia sesión.

- El sistema CIAM maneja la autenticación, la autorización y la auditoría, luego redirige al usuario de vuelta a tu aplicación.

- Su aplicación utiliza el SDK de Auth para acceder a los detalles del usuario de la sesión y habilitar la funcionalidad solicitada.

CIAM le brinda la capacidad de modificar el proceso de inicio de sesión, es decir, la experiencia de usuario, el inicio de sesión social, la autenticación biométrica, la protección contra bots, para garantizar que solo las personas adecuadas tengan acceso a su aplicación sin implementar fricciones para el usuario.

Agregar CIAM a tu aplicación

Esta puede ser la parte más intimidante de todo el proyecto (¡empezar es difícil!), incluso si tiene un poco de conocimientos de codificación. Por lo tanto, estamos aquí para guiarlo a través de los pasos que debe seguir para implementar su nueva aplicación con Auth0.

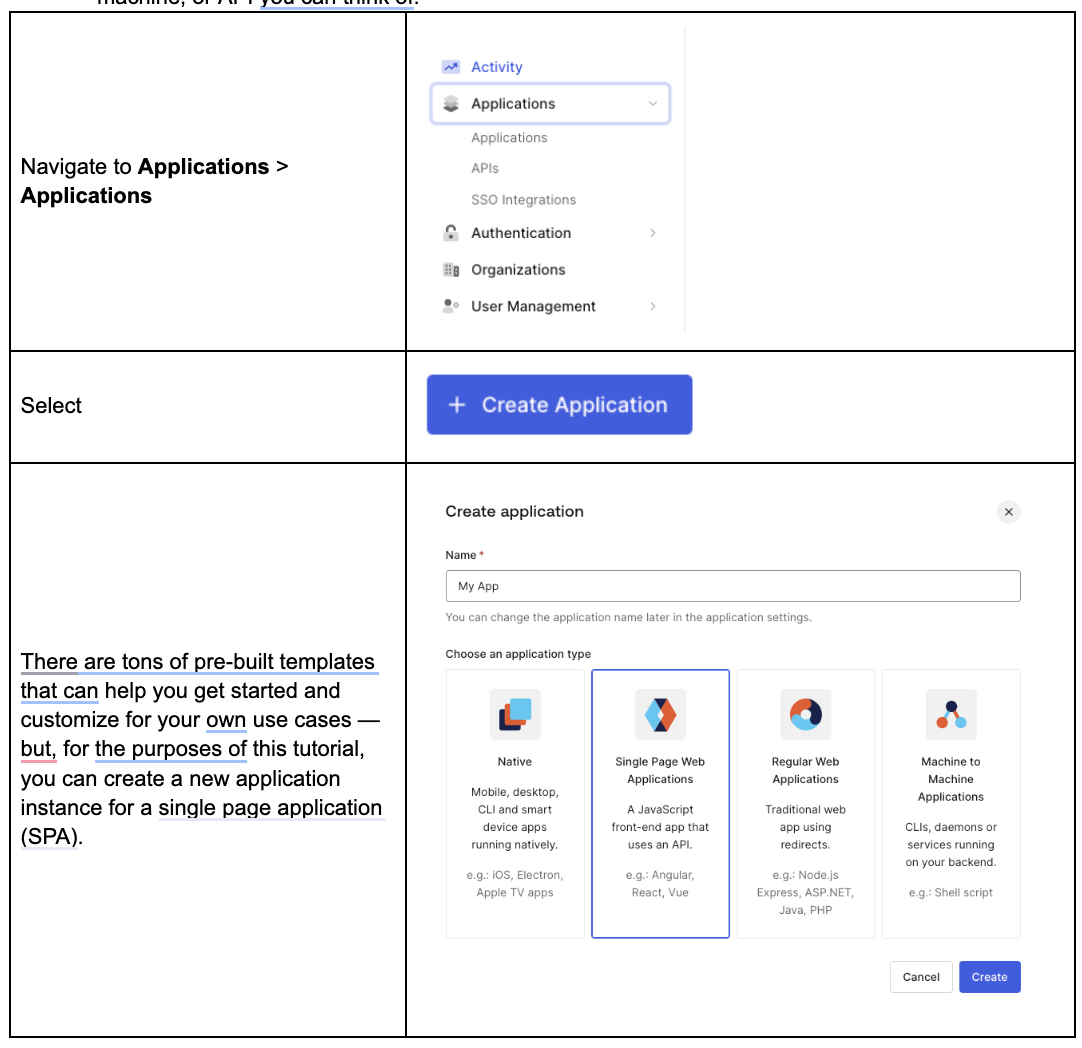

- En el panel de Auth0, puede crear un inicio de sesión o registrarse para casi cualquier aplicación, máquina o API que se le ocurra.

|

- Una vez que haya implementado su aplicación de muestra, deberá configurar su aplicación con un secreto para usar el SDK de Auth. En su IDE, busque el archivo .env.local y edítelo con la información adecuada:

Variables de entorno (.env.local) | Panel de control de Auth0 |

AUTH0_SECRET='LONG_RANDOM_VALUE' | Esto debería ser una cadena generada, pero, para probar, puedes poner lo que quieras.

Para la producción, puedes crear una cadena generada aquí: https://jwt.io/. |

AUTH0_ISSUER_BASE_URL='https://<your-domain-here>.auth0.com' | La URL del dominio de tu tenant de Auth0, el Client ID de la aplicación de Auth0 y el Client Secret se pueden encontrar en un solo lugar.

Navega a Aplicaciones > Aplicaciones > Tu aplicación y captura la siguiente información: |

AUTH0_CLIENT_ID='aP3UzAmNXTTfJUeGLISRbTZClUUZE3kT' | |

AUTH0_CLIENT_SECRET='LongAPPsecret' | |

AUTH0_BASE_URL='http://localhost:3000' | Una vez que haya descargado el proyecto, notará que la implementación está alojada localmente, es decir, http://localhost:3000.

A medida que realiza las pruebas, es posible que tenga su propia información del servidor que desee consultar. |

- Hasta ahora, hemos registrado su aplicación.

Para completar la configuración, debe informar a Auth0 dónde redirigir a un usuario después de un inicio y cierre de sesión exitosos (URL de devolución de llamada).

Este paso ha hecho tropezar a muchos desarrolladores (el copiar y pegar saca lo mejor de nosotros), pero es un paso fácil si sabe exactamente qué escribir para la devolución de llamada. En este caso, es http://localhost:3000/api/auth/callback.

- Y ahora, la parte divertida 🤠

Puede ejecutar npm run dev en su IDE favorito y su aplicación se implementa con el inicio de sesión funcionando.

Ahora que su aplicación está integrada con CIAM, ¡podemos comenzar a activar las perillas y los interruptores de seguridad para evitar actividades fraudulentas!

Fase 2: Evitar registros fraudulentos de bots

Los especialistas en marketing están en la primera línea del fraude de marketing. Las experiencias inmersivas que entusiasman a los consumidores solo serán posibles si utiliza su solución CIAM para ayudar a reforzar la seguridad y mantener alejados a los bots.

Sin embargo, agregar seguridad puede introducir fricción que impida que tus clientes utilicen tu producto.

Aquí hay un ejemplo de la fricción:

Los Captchas independientes ralentizan a los bots pero frustran a los clientes :(

Tener control sobre el tiempo de estas salvaguardias es primordial para la experiencia del usuario.

Cuando su aplicación usa Auth0 by Okta, puede controlar fácilmente cuándo los consumidores ven un CAPTCHA, y la implementación toma solo dos pasos: 1.) Active la protección contra bots y 2.) Seleccione el nivel de riesgo que servirá como umbral para la prevención de bots.

El nivel de riesgo funciona como la salsa secreta para la prevención de *bots*, lo que le permite lograr el equilibrio perfecto entre la prevención de registros/adquisiciones fraudulentas sin introducir fricción a los usuarios legítimos.

Y, si no está seguro de qué nivel de riesgo seleccionar, esté atento al Centro de seguridad. Proporciona una supervisión avanzada en tiempo real, disponible para los clientes empresariales, para ayudarle a ver el rendimiento de la prevención de bots en su aplicación.

Security Center: Monitoreo de detección de bots

Fase 3: Evite la apropiación de cuentas a partir de credenciales vulneradas

Los consumidores confían en las marcas que se toman el tiempo de asegurarse de que se les notifique sobre actividades nuevas o desconocidas en sus cuentas. Para diferenciar el phishing que imita la mensajería genérica de los mensajes reales, los consumidores confían en que las organizaciones adapten estos mensajes a ellos, no a su carpeta de correo no deseado.

Auth0 by Okta ofrece integraciones con un solo clic para notificar a los usuarios y a sus administradores cuando se produce una actividad anómala que involucre sus cuentas y credenciales en su plataforma.

Estas funciones de interruptor de encendido y apagado ahorran tiempo e inversión en el desarrollo de las plantillas y la infraestructura necesarias para alertar a los usuarios sobre actividades sospechosas. Además, los equipos pueden concentrarse en hacer que las notificaciones sean personales para el usuario, de modo que sea más probable que participen cuando algo no parezca correcto.

Con varios vectores de ataque que se combinan a través de medios baratos y fáciles por parte de los malos actores en la web, Auth0 by Okta los aborda todos de forma inmediata, con baja inversión técnica y un rápido tiempo de comercialización.

Fase 4: Migrar lejos de las contraseñas

Hay una nueva especificación de W3C y FIDO en el bloque, escrita para minimizar la fricción de inicio de sesión y crear plataformas resistentes al phishing. El estándar es para un nuevo tipo de factor, conocido como clave de acceso, que ya utilizan muchos proveedores de servicios, incluidos Apple y Google.

En lugar de que sus usuarios hagan una copia de sus datos biométricos cada vez que quieran registrarse, pueden autorizar un inicio de sesión utilizando sus datos biométricos faciales o de huellas dactilares existentes en su dispositivo, en cualquier transacción, en cualquier plataforma que elijan. El nuevo inicio de sesión universal admite el uso de claves de acceso, lo que significa que los usuarios pueden omitir las contraseñas por completo.

En la próxima publicación, profundizaremos en las passkeys con la receta: Agregar autenticación sin contraseña con passkeys. Para obtener todas las recetas en una guía completa, descarga nuestro libro de cocina.

Estos materiales y cualquier recomendación dentro de ellos no son consejos legales, de privacidad, de seguridad, de cumplimiento ni comerciales. Estos materiales tienen únicamente fines informativos generales y es posible que no reflejen los desarrollos legales, de privacidad y de seguridad más actuales ni todos los problemas relevantes. Usted es responsable de obtener asesoramiento legal, de seguridad, de privacidad, de cumplimiento o comercial de su propio abogado u otro asesor profesional y no debe confiar en las recomendaciones aquí contenidas. Okta no es responsable ante usted por ninguna pérdida o daño que pueda resultar de su implementación de las recomendaciones en estos materiales. Okta no ofrece representaciones, garantías ni otras garantías con respecto al contenido de estos materiales. La información sobre las garantías contractuales de Okta a sus clientes se puede encontrar en okta.com/agreements.