En los últimos años, los ataques cibernéticos han aumentado significativamente. Las filtraciones de datos y los ataques de *phishing* se han convertido en amenazas comunes para individuos y empresas. Según el Centro de Denuncias de Crímenes en Internet del FBI, las organizaciones perdieron $12.5 mil millones de dólares por delitos cibernéticos tan solo en 2023, un aumento de casi $10 mil millones de dólares desde 2019.

Sin una forma actual de proteger la recuperación de cuentas y el registro de autenticadores de ataques de phishing, creamos una solución personalizable para cerrar estas brechas y proteger a nuestros clientes.

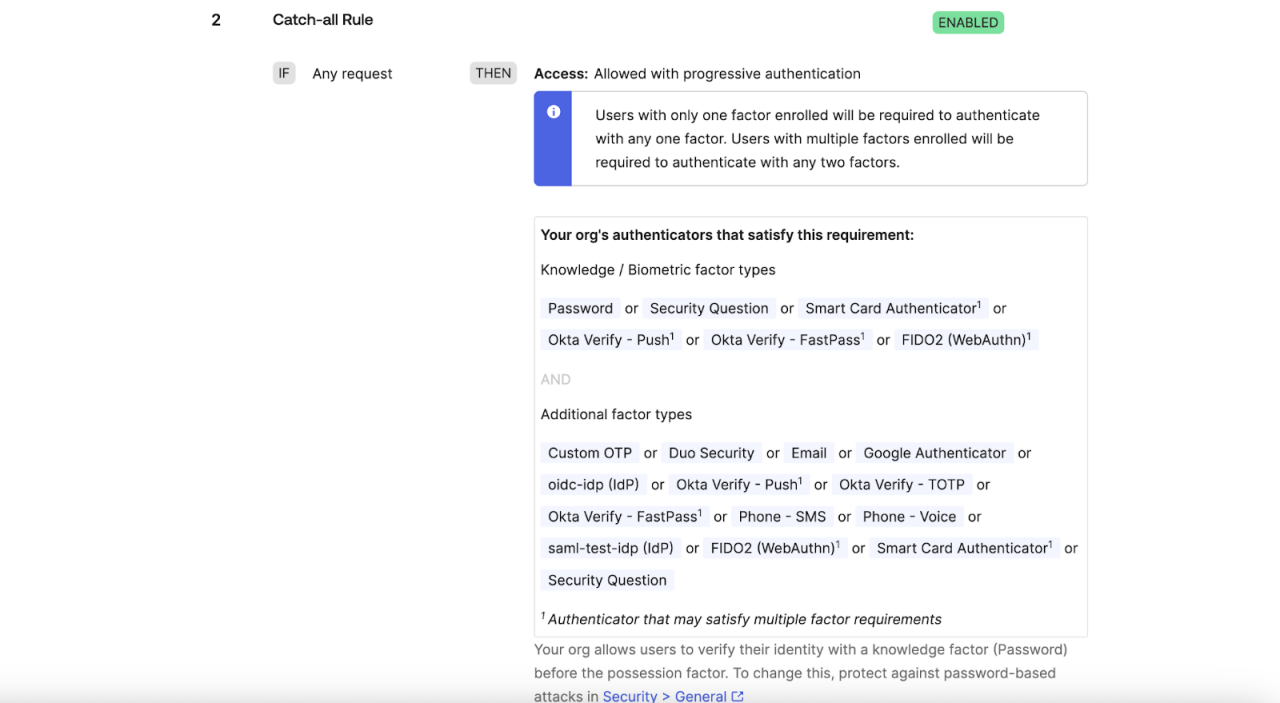

Aplicamos la garantía de autenticación de dos factores (2FA) para inscribir y anular la inscripción de autenticadores. Si bien esto presenta una sólida capa de seguridad, todavía permite la posibilidad de phishing.

La recuperación de cuentas y las operaciones de contraseña de autoservicio se controlan a través de las reglas de la política de contraseñas. La implementación actual permite una personalización de garantía limitada y, de nuevo, no hay forma de garantizar la resistencia al *phishing*.

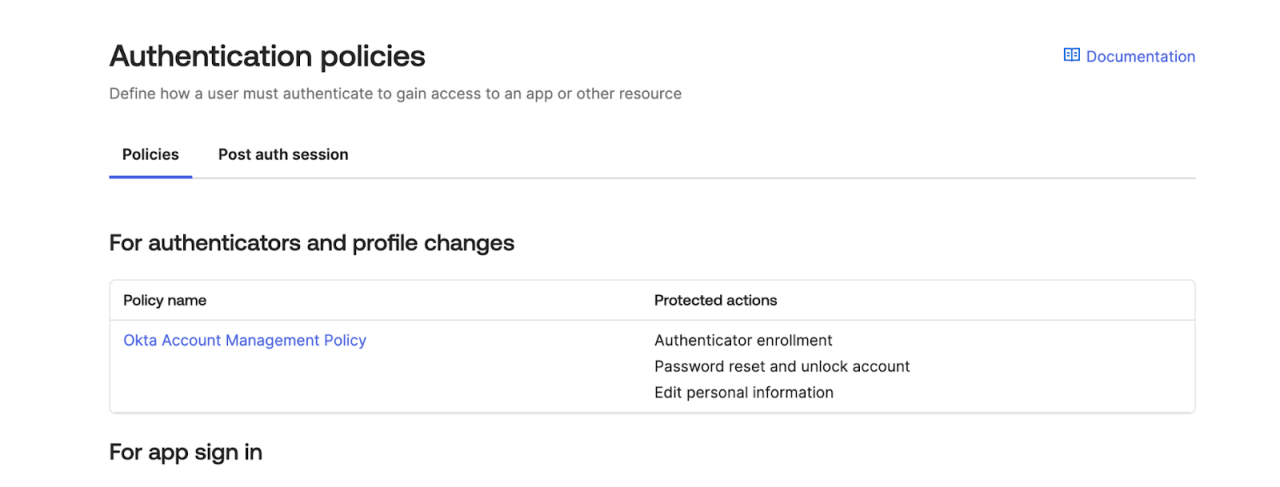

¿Cuál es la política de administración de cuentas de Okta?

Con todas las personalizaciones y capacidades de las políticas de autenticación, pensamos: "¿Por qué no extenderlas a los flujos de recuperación y registro?". Okta ha realizado muchas inversiones para aumentar la capacidad de personalización y la seguridad de las políticas de autenticación. Reutilizar estas capacidades parecía una obviedad. Presentamos la política de administración de cuentas de Okta (OAMP).

Ahora permitimos que los administradores definan reglas que nieguen las operaciones del autenticador si no se pueden satisfacer las restricciones de la política. Anteriormente, los administradores no podían denegar explícitamente la inscripción o la anulación de la inscripción del autenticador a través de dispositivos no administrados o a usuarios que no cumplían con los requisitos de garantía personalizados.

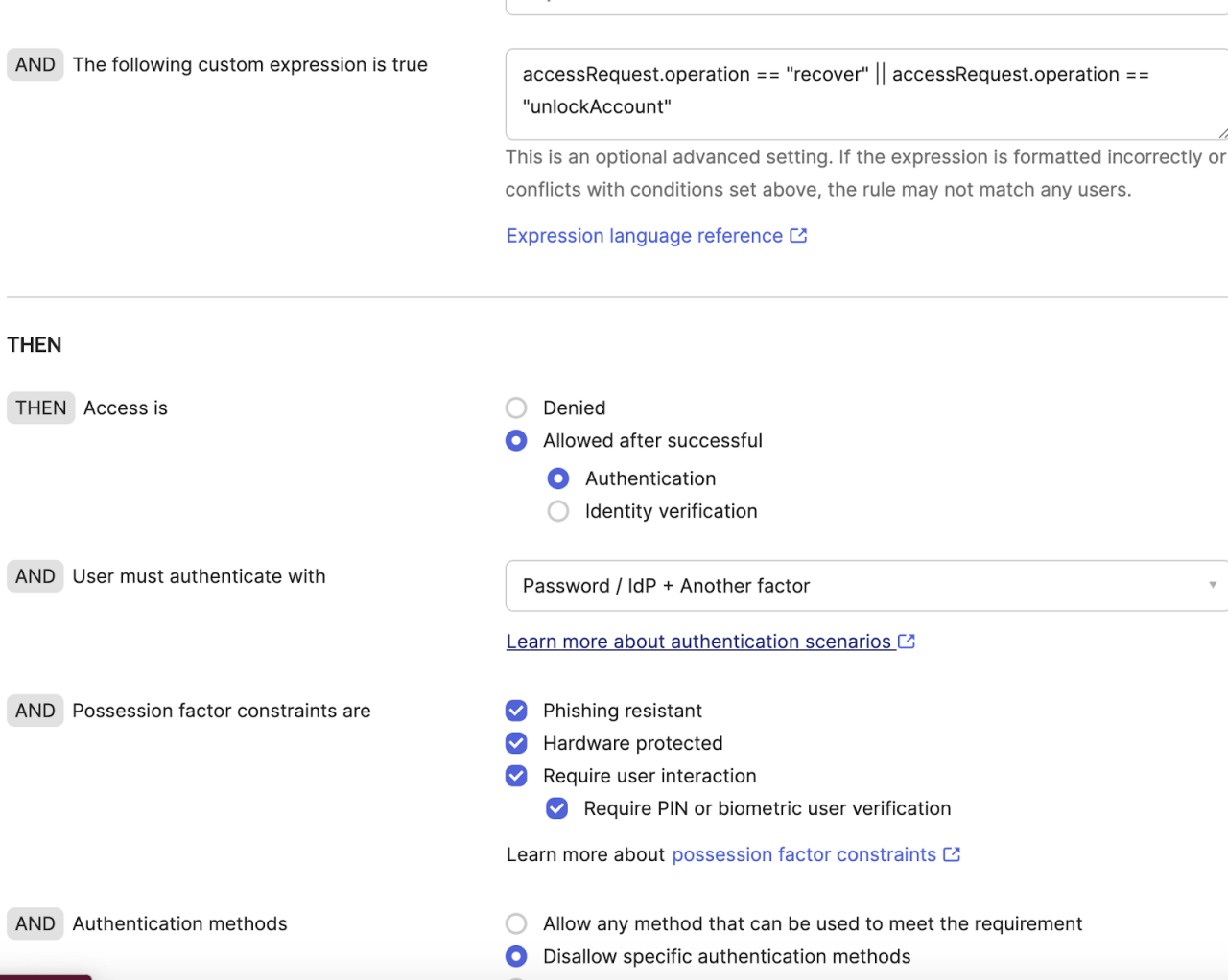

También aprovechamos y ampliamos el Okta Expression Language (EL) existente para brindarles a los administradores controles granulares al definir reglas. Las reglas actuales de la política de contraseñas no pueden admitir expresiones EL personalizadas. Con OAMP, puede permitir la recuperación de cuentas desde un dispositivo administrado a través de un autenticador resistente al phishing como Okta FastPass.

Incorporación y recuperación seguras

Utilizando las nuevas capacidades de Okta EL, los administradores pueden personalizar diferentes restricciones de garantía para diferentes acciones. Por ejemplo, esta expresión EL — accessRequest.operation == ‘recover’ || accessRequest.operation == ‘unlockAccount’ — solo se aplicará a las operaciones que impliquen restablecer una contraseña o desbloquear una cuenta.

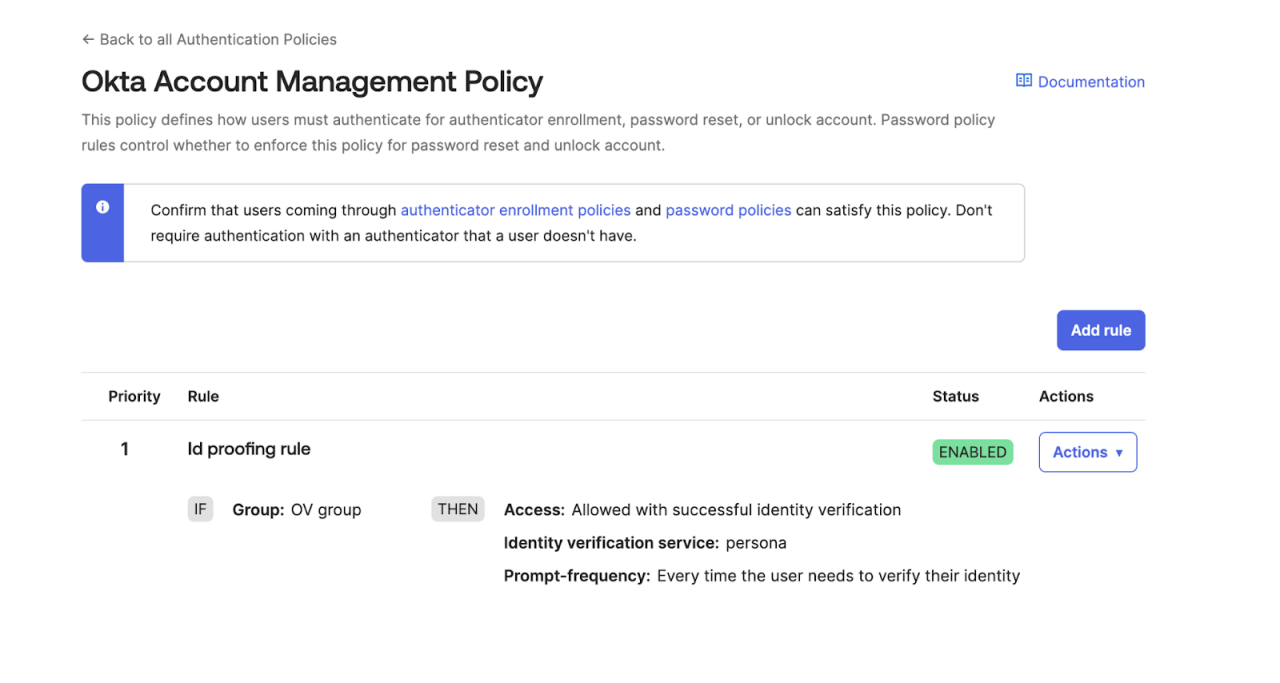

Ahora, es posible incorporar de forma segura a un nuevo usuario aprovechando la opción de verificación de identidad en OAMP, como se ve con la nueva opción de “Identity verification”. A un usuario que se está incorporando se le pedirá que demuestre su identidad con una identificación válida emitida por el gobierno y una selfie de verificación de vida. Esto proporciona un nivel adicional de garantía antes de que un usuario incorpore su cuenta e inscriba autenticadores.

Proveedores externos, como Persona, se pueden configurar dentro de una organización de Okta y usarse en una regla de OAMP para exigir la verificación del usuario antes de cualquier operación de administración de cuentas o autenticadores. La verificación de identidad también se puede extender para casos de uso de recuperación donde se puede exigir a los usuarios que verifiquen su identidad antes de modificar sus autenticadores.

Seguridad mejorada desde el primer día

Ahora que los administradores pueden verificar de forma segura a los usuarios desde el primer día, podemos aplicar fuertes controles de seguridad a lo largo de todo su recorrido. Con el aumento de los ataques de ingeniería social, es crucial proteger todos los flujos con resistencia al phishing. La política de administración de cuentas de Okta permite a los administradores lograr esto.

Obtenga más información sobre la política de administración de cuentas de Okta.