Realms es un nuevo producto que abre un enfoque diferente para administrar personas en el Universal Directory de Okta. Introduce flexibilidad en la administración de usuarios, sin importar cómo esté creciendo tu negocio. Ya sea que esto ocurra a través del crecimiento natural, fusiones y adquisiciones, o la introducción de nuevas unidades de negocio, la capacidad de administrar y delegar sin problemas la administración de estas diferentes poblaciones de usuarios es crucial a medida que una empresa escala.

Con Realms, los administradores centrales de TI pueden delegar y facilitar la administración de usuarios y mejorar la complejidad organizacional centralizando las identidades dentro de una sola organización de Okta y reduciendo la dependencia de grupos o múltiples organizaciones. A continuación, analizaremos una forma en que Realms se puede utilizar para administrar múltiples unidades de negocio y cómo puede aplicarlo a su propio caso de uso único. (Lea otra publicación de blog de Dipt Kanthilal para obtener información básica sobre Realms.)

Primeros pasos: Habilitación de Realms

Realms está disponible actualmente a través del autoservicio en acceso anticipado a través de Okta Identity Governance. Para empezar, siga estos pasos:

- En la navegación izquierda de la Consola de Administración, selecciona “Configuración”.

- Selecciona “Funciones”.

- Habilitar Realms.

Una vez que Realms está habilitado, podemos comenzar la configuración para el caso de uso de ejemplo con los siguientes pasos:

- Crear Realms.

- Configure las asignaciones de Realms.

- Delegue la administración a los administradores de Realms.

- Cree campañas de Access Certification en Realms específicos.

- Configure las políticas de autenticación de Realms.

- Automatice la administración de Realms mediante Workflows.

Escenario: Windrides Aviation

Antecedentes: Pongamos los Realms en acción. Windrides es una empresa de aviación ficticia que ha expandido su negocio de centrarse en la aviación comercial a agregar líneas de negocio adicionales como el arrendamiento de jets privados y el abastecimiento de tripulación de cabina. La introducción de dos nuevos negocios importantes en la organización ha ejercido mucha presión sobre el equipo de TI en la administración de usuarios, su acceso y sus necesidades diarias de TI. Tienen necesidades comunes de aplicaciones para funciones de trabajo similares en sus diferentes negocios en diferentes regiones geográficas. Windrides ha oído hablar de los Realms y está emocionado de aprovechar esta nueva función.

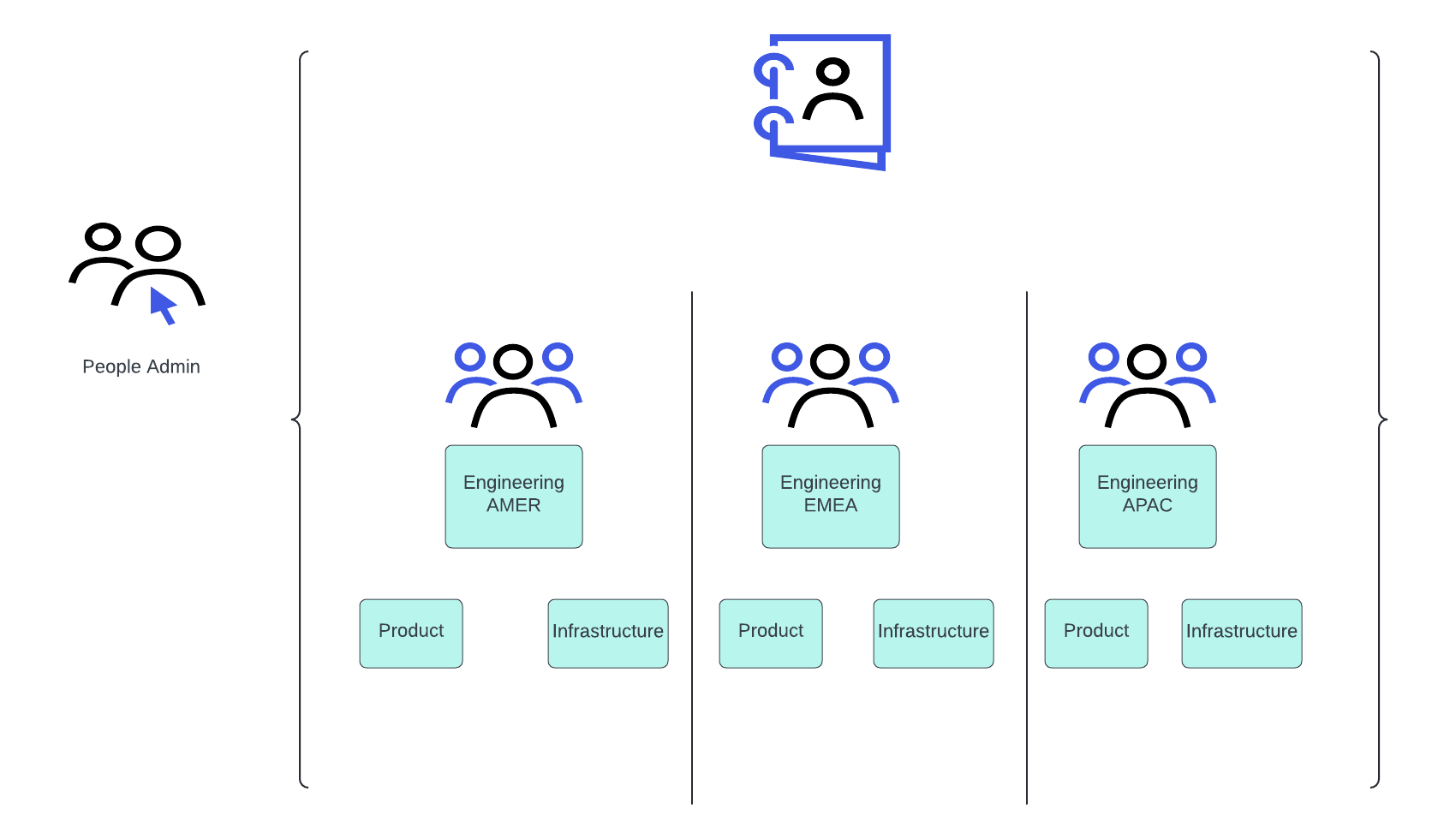

Implementación actual: Windrides actualmente usa grupos para modelar y administrar el acceso a la aplicación. Debido al cruce en las poblaciones de usuarios en los grupos, los administradores están teniendo dificultades para administrar usuarios de diferentes regiones. Tome el siguiente escenario, que representa la estructura actual para administrar varios grupos de ingeniería, según la región.

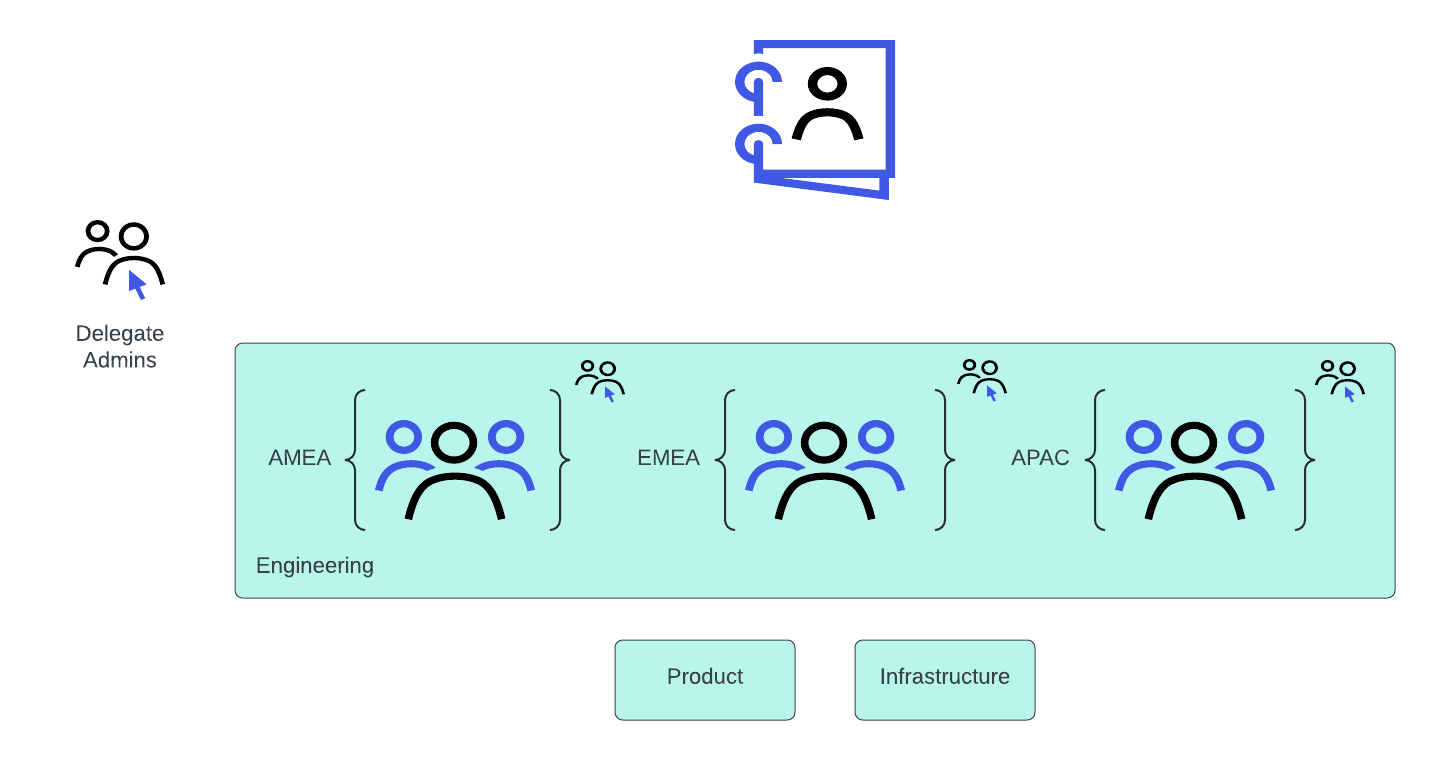

Estado final deseado: Con Realms, WindRides quiere crear un grupo funcional para ingeniería en todas las regiones para el acceso a aplicaciones compartidas, al mismo tiempo que segmenta poblaciones de usuarios distintas.

Al adoptar este modelo, los administradores centrales de TI de WindRides pueden reducir su sobrecarga de administración de usuarios y grupos y delegar fácilmente la administración de usuarios a los administradores regionales. Se pueden crear grupos adicionales para un acceso a la aplicación más específico, pero esto evita la proliferación de grupos regionales que definen el mismo acceso a la aplicación.

Crear realms

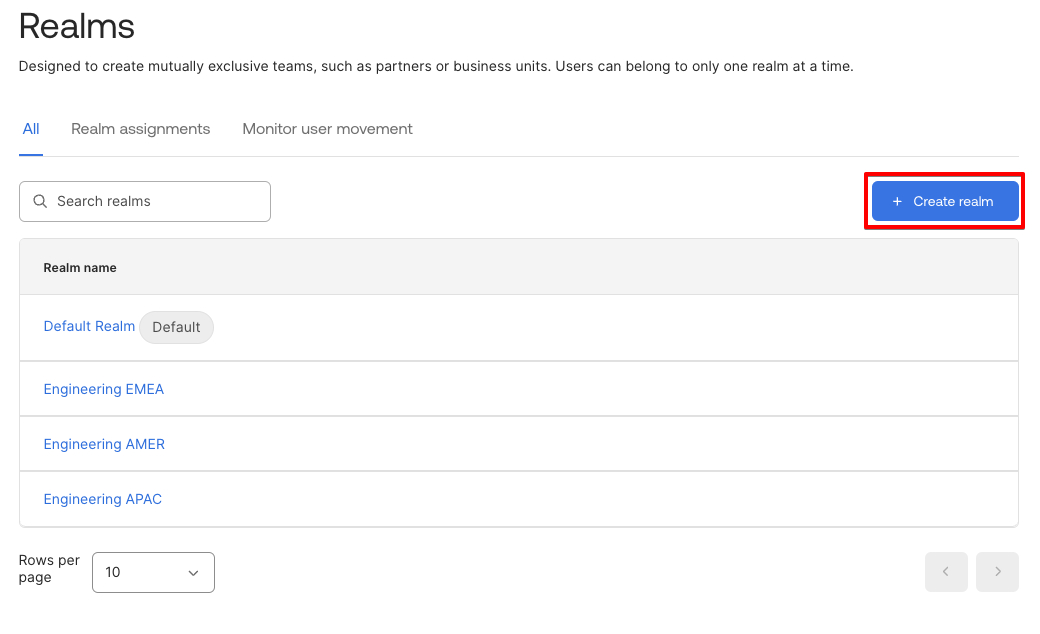

Una vez que Realms se haya habilitado en la organización, una nueva sección titulada “Realms” estará disponible en “Directorio” en la navegación izquierda de la Admin Console.

Primero, navegue a la sección “Realms” para crear realms. Siguiendo el escenario de Windrides, crearemos tres realms: Ingeniería AMER, Ingeniería EMEA e Ingeniería APAC.

Además de los tres realms, existe un Default Realm como comodín. Los usuarios existentes comenzarán en el Default Realm, pero se pueden mover fácilmente más adelante. Los Realms también se pueden crear a través de API o Workflows.

Asignación de Realm

Como se indicó anteriormente, los usuarios deben pertenecer a un realm. Los usuarios existentes comenzarán en el Realm predeterminado y se pueden mover individualmente a otros realms. Con las nuevas "asignaciones de realm", los usuarios pueden incorporarse automáticamente al realm correcto. Las asignaciones de realm también se pueden aprovechar para mover usuarios de forma masiva de un realm a otro.

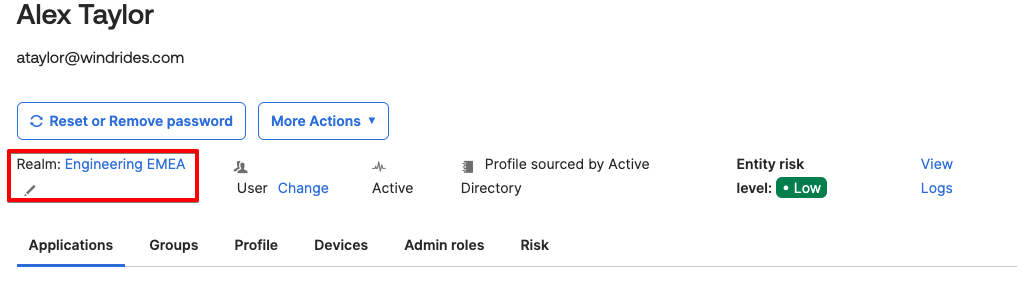

Movimiento individual del usuario

En el perfil de usuario de una persona, al hacer clic en el icono del lápiz, se puede mover a un usuario de un reino a otro. Alex Taylor, que se muestra a continuación, se encuentra actualmente en el reino predeterminado, pero necesita formar parte del reino Ingeniería EMEA. Mediante el icono del lápiz, Alex puede ser movido al reino deseado.

Para mover usuarios a escala, la mejor opción es aprovechar las "asignaciones de Realm".

Cómo utilizar las asignaciones de realm

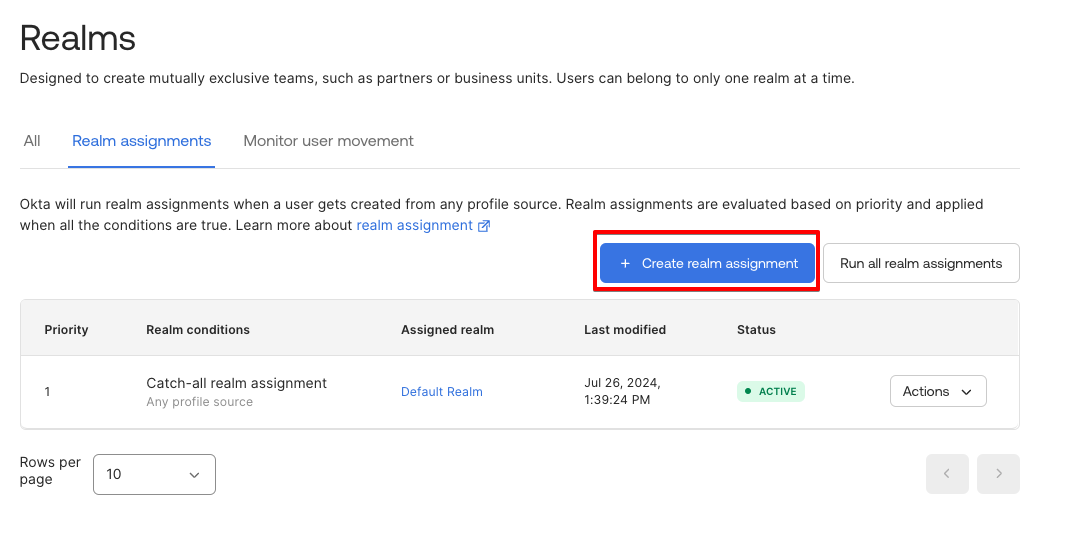

Dentro de la vista de Realms, hay una vista titulada “Asignaciones de Realm”. Como respaldo, hay una “Asignación de realm para todos” predeterminada, pero WindRides necesita asignaciones de realm más específicas vinculadas a sus tres realms personalizados.

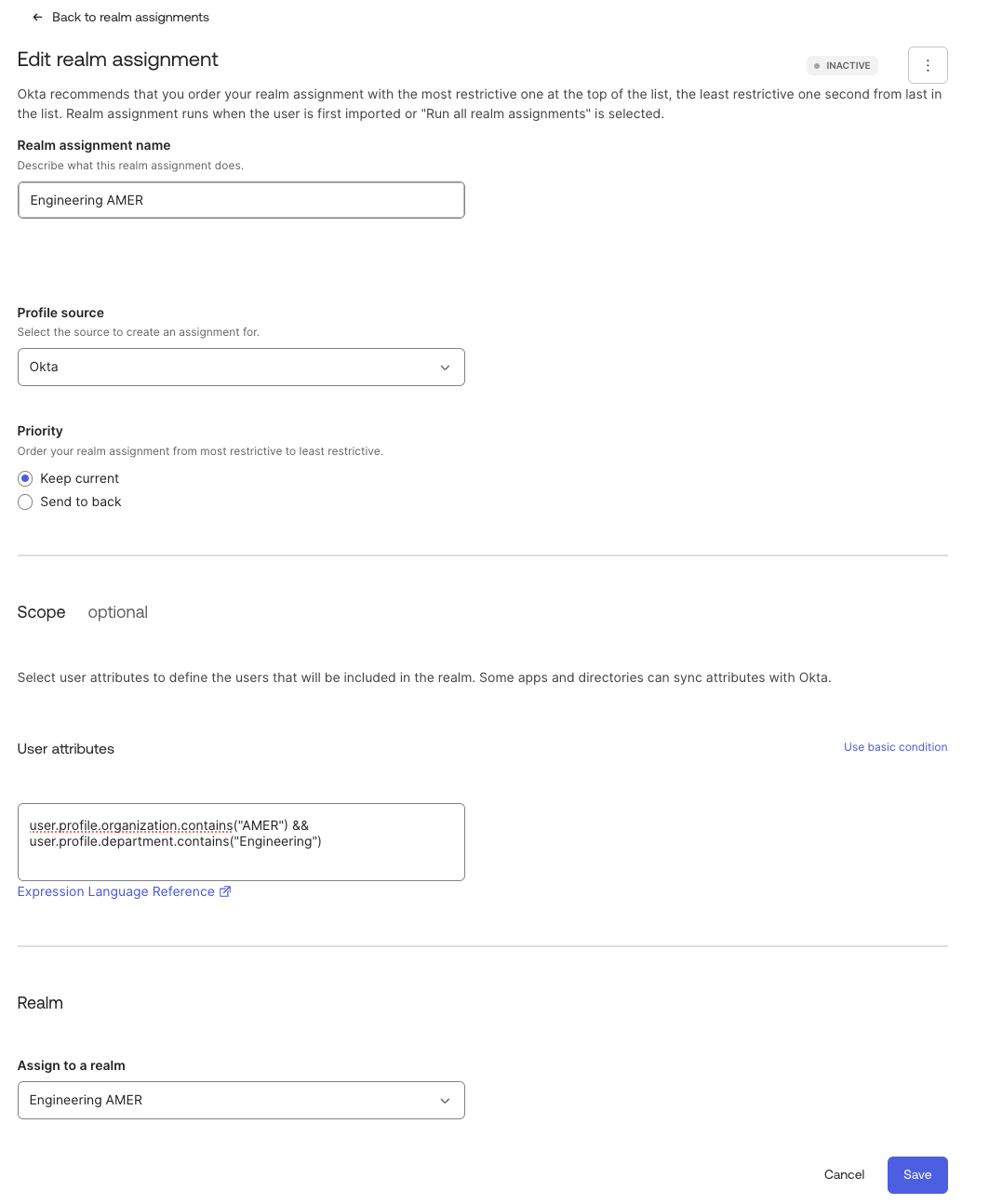

Al crear una asignación de realm, hay varios datos que ayudan a garantizar que un usuario se cree o se incorpore en el realm correcto. Esto incluye:

Nombre de asignación de realm | Este es el nombre asociado con la asignación de realm para facilitar la referencia |

Fuente de perfil | La fuente de veracidad del perfil para los usuarios dentro de la organización, esto puede ser Okta, directorios, fuentes de recursos humanos u otras fuentes de perfil reconocidas. |

Prioridad | Mantener actual: Prioridad al final Traer al frente: Prioridad en la parte superior

Esto ayuda a resolver conflictos entre las asignaciones de realm. |

alcance | Si una sola fuente de perfil necesita apuntar a varios realms, los atributos del perfil de usuario ayudan a agregar parámetros adicionales a la asignación de realm. |

Asignar a realm | El realm de destino deseado |

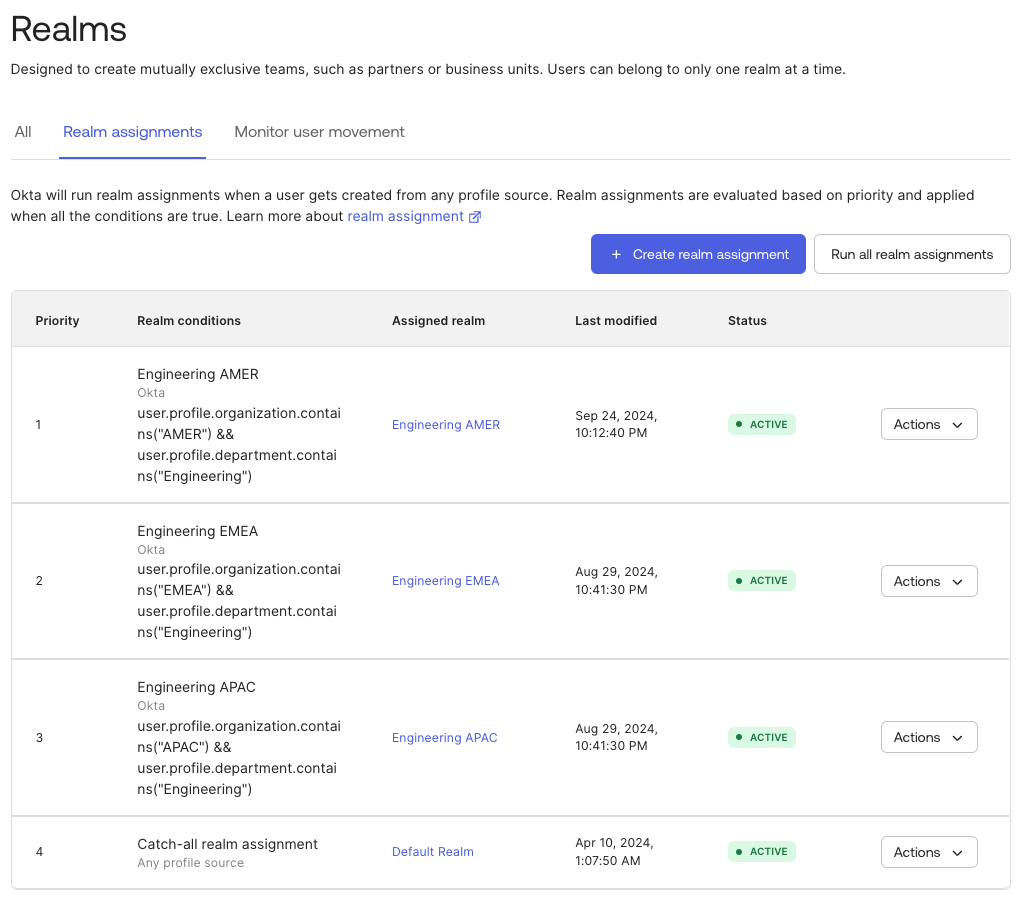

Para WindRides, crearemos tres asignaciones de realm para automatizar la incorporación y facilitar el movimiento de usuarios, aprovechando el origen del perfil y el lenguaje de expresión como parte del alcance.

Expression Language permitirá la combinación de dos atributos para impulsar el alcance de la asignación de realm: Organización = Regiones y Departamento = Ingeniería

Una vez que se crea una asignación de realm, debe activarse (de forma similar a las reglas de grupo). Para activar, vaya al menú “Actions” (Acciones) y, a continuación, a “Activate” (Activar).

La asignación de realm se ejecutará automáticamente para cualquier nuevo usuario creado después de la activación. Para ejecutar la asignación de realm para cualquier usuario existente, seleccione "Ejecutar" o "Ejecutar todas las asignaciones de Realm". El estado del trabajo puede ser monitoreado en la pestaña "Monitor User Movement".

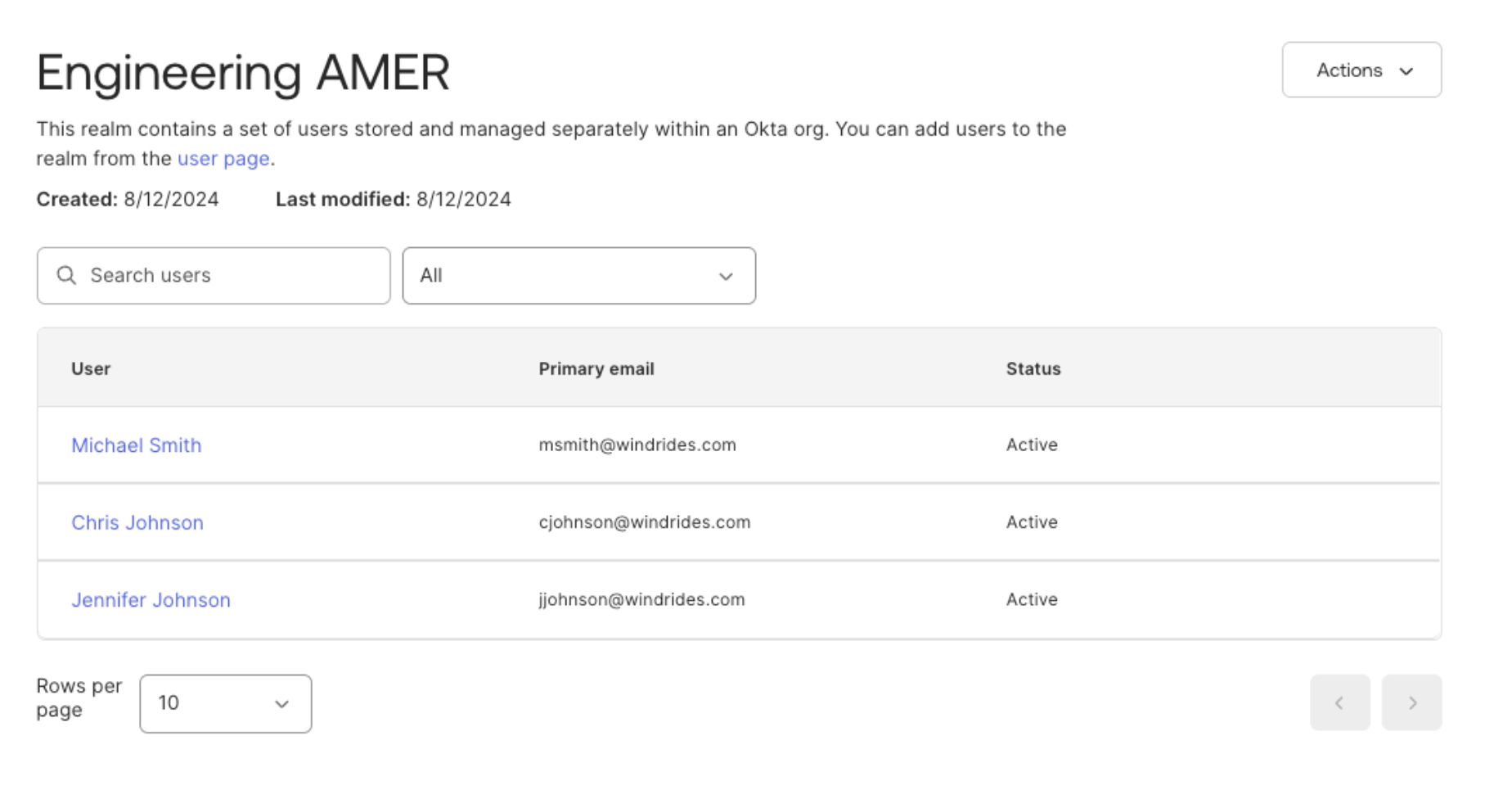

Al ejecutar las asignaciones de realm, todos los usuarios de la organización ahora deberían estar en los realms correctos.

Administradores delegados

Uno de los beneficios clave de Realms es la capacidad de delegar la administración de usuarios. El siguiente paso para el equipo de WindRides es configurar roles de administrador.

Paso 1: Crear rol

En la vista "Administradores", el primer paso es crear un rol para el administrador delegado. Como mínimo, los administradores de realm delegados necesitarán acceso a los permisos relacionados con el usuario y el realm. Además, los permisos de grupo y aplicación son opcionales y se pueden asignar según sea necesario. A continuación, se muestra un ejemplo de los permisos que se pueden asignar:

Nombre del permiso | Conjuntos de permisos |

Usuario | Administrar usuarios Contiene todos los permisos de usuario |

Realms | Ver realms y sus detalles |

aplicación | Editar las asignaciones de usuario de la aplicación |

WindRides quiere delegar los mismos permisos a todos los administradores de Realms, por lo que solo necesitan crear un rol.

Cree un nuevo rol en Seguridad > Administradores > Roles

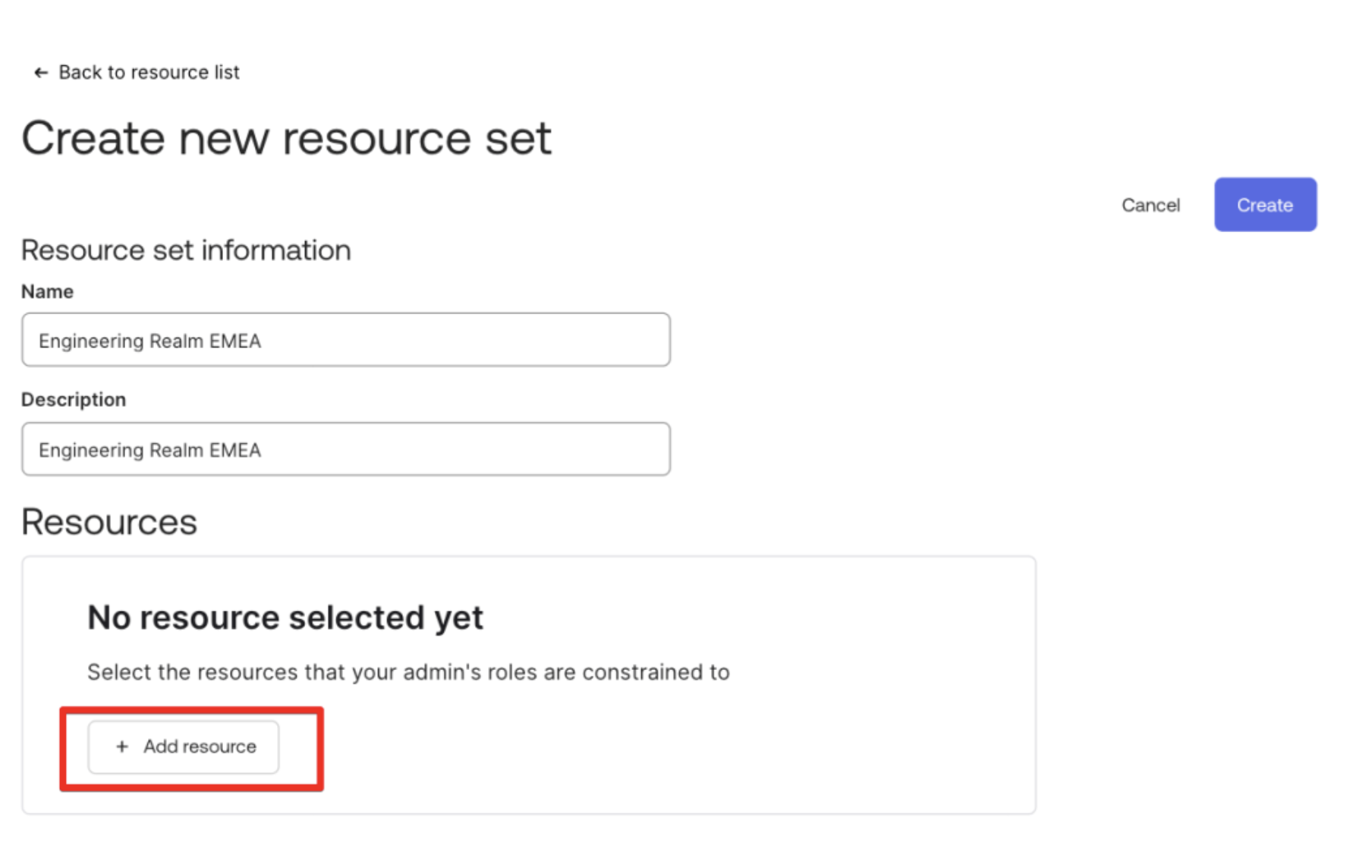

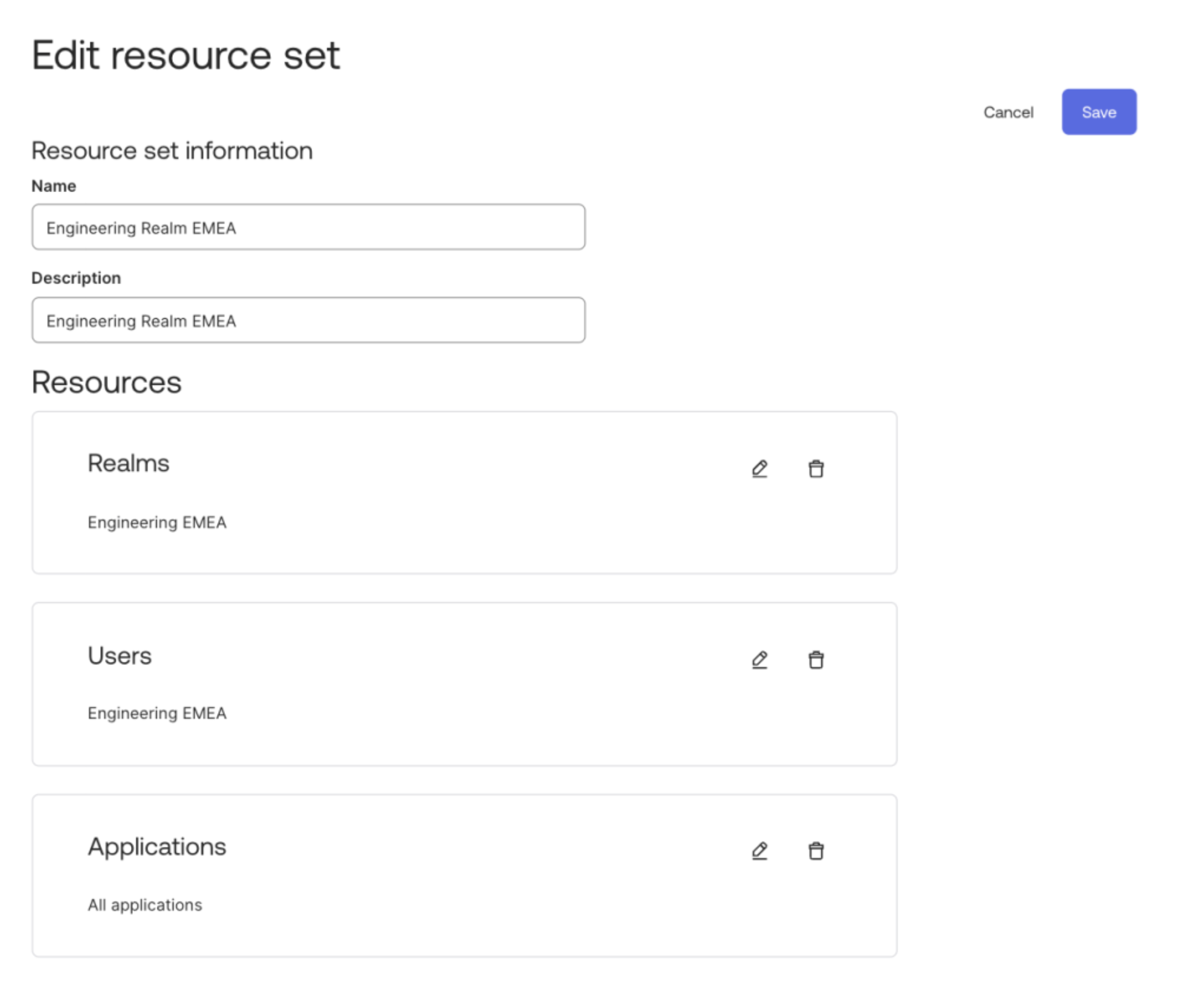

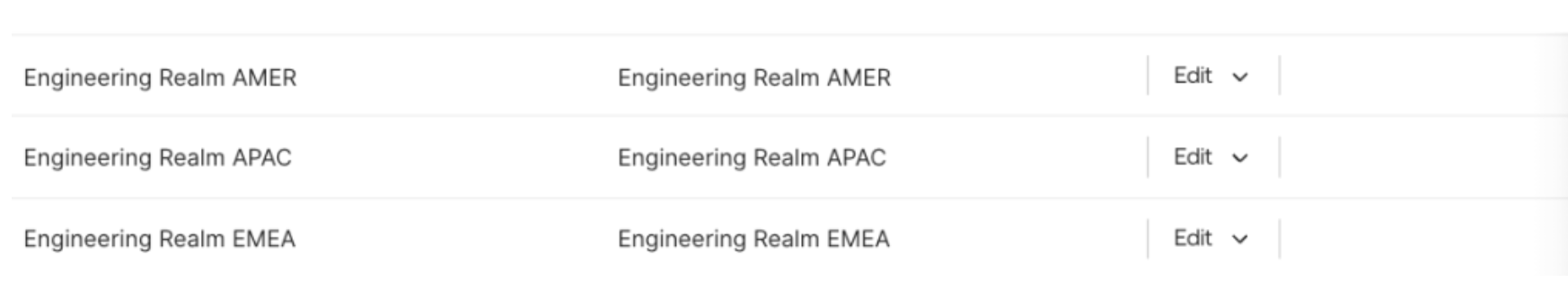

Paso 2: Crear conjuntos de recursos

Los conjuntos de recursos definen los recursos para los que se delega la administración. Será necesario crear tres conjuntos de recursos diferentes para que coincidan con los tres realms que deben administrarse.

En el escenario de WindRides, crearemos conjuntos de recursos individuales para Ingeniería AMER, Ingeniería EMEA e Ingeniería APAC. Estos conjuntos de recursos incluirán usuarios, realms y aplicaciones.

Crear un nuevo recurso en Seguridad > Administradores > Recursos

Para los usuarios, seleccionaremos “Usuarios en el realm” y luego seleccionaremos el realm específico que se incluirá. Esto define el conjunto de usuarios que veremos en la página “Personas”.

Añadir el conjunto de recursos "Realms" impulsa qué realms pueden ser vistos y gestionados por el administrador delegado. Añadir una aplicación como parte del conjunto de recursos indica qué aplicaciones puede gestionar el administrador delegado. Tenga en cuenta que, debido a la selección de "Usuarios en el realm", el administrador delegado sólo podrá ver, asignar y desasignar usuarios a la aplicación que pertenecen al realm que pueden gestionar.

Como WindRides tiene tres realms diferentes, necesitaremos crear tres conjuntos de recursos para definir las poblaciones de usuarios que cada administrador puede administrar.

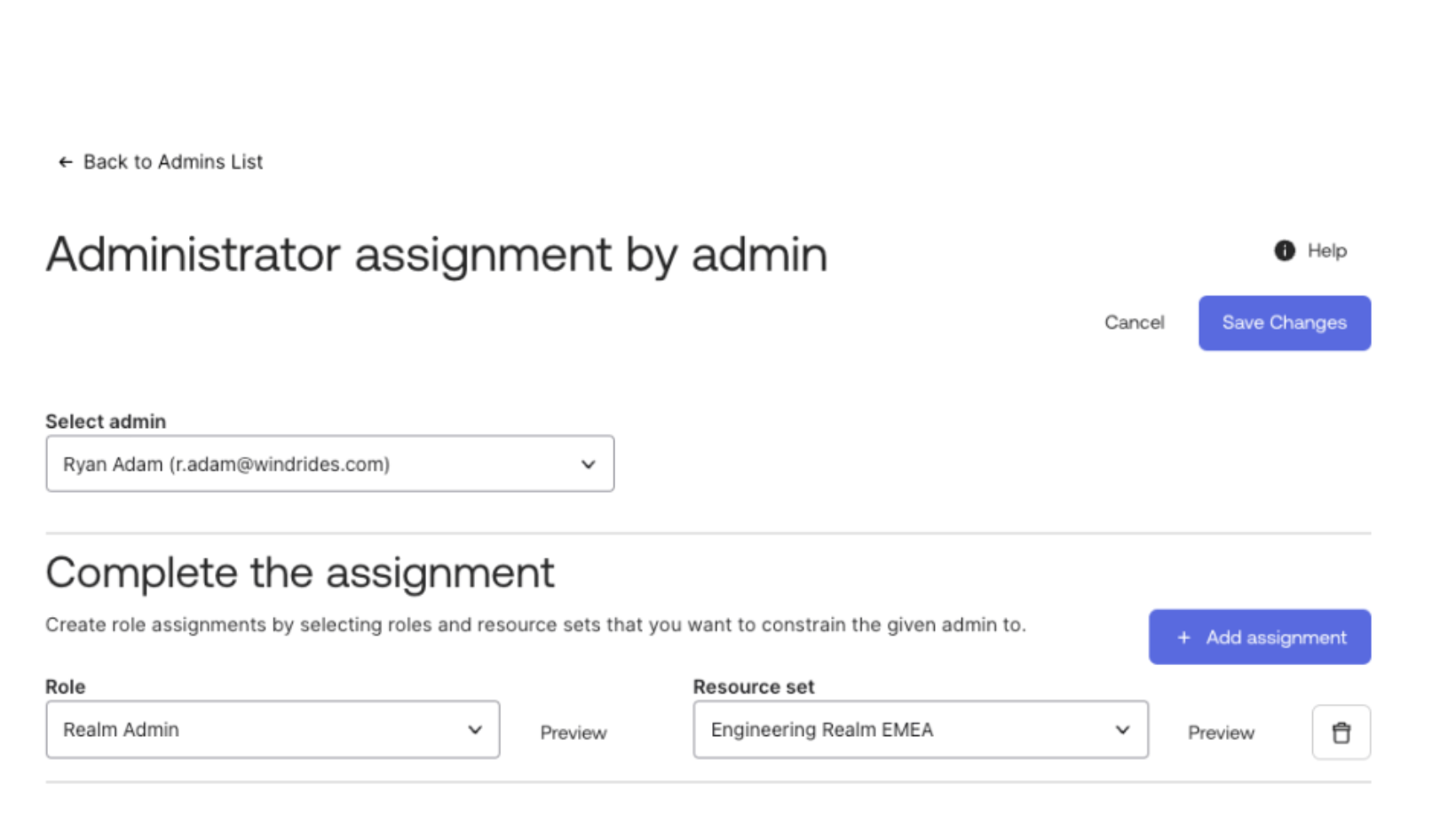

Paso 3: Asignación de administrador

Ahora que se han definido el rol y el conjunto de recursos, el paso final es asociar ambos con un usuario que se convertirá en un administrador delegado. Primero se puede seleccionar al usuario, junto con el rol y el conjunto de recursos para completar la delegación.

Experiencia del usuario administrador delegado

En este video, el administrador solo puede administrar a los usuarios en el realm “Engineering EMEA”. Según los permisos asignados, pueden crear usuarios, administrar el ciclo de vida y asignar o anular la asignación de aplicaciones a los usuarios dentro del realm.

Campaña de certificación de acceso de Okta Identity Governance

Con las asignaciones de realm, WindRides puede automatizar la creación de usuarios en los realms correctos. Con el marco de roles de administrador personalizado, Windrides puede delegar la gestión de esos usuarios. Otra parte crucial de la gestión de usuarios es la gobernanza, para revisar qué usuarios tienen acceso a qué recursos y evaluar si ese acceso debe conservarse. Usando Okta Identity Governance, WindRides puede crear campañas de certificación que pueden ser asignadas a los usuarios que son administradores del realm. De esta manera, a los administradores delegados se les pueden asignar revisiones para los usuarios dentro del realm que gestionan para la gobernanza continua.

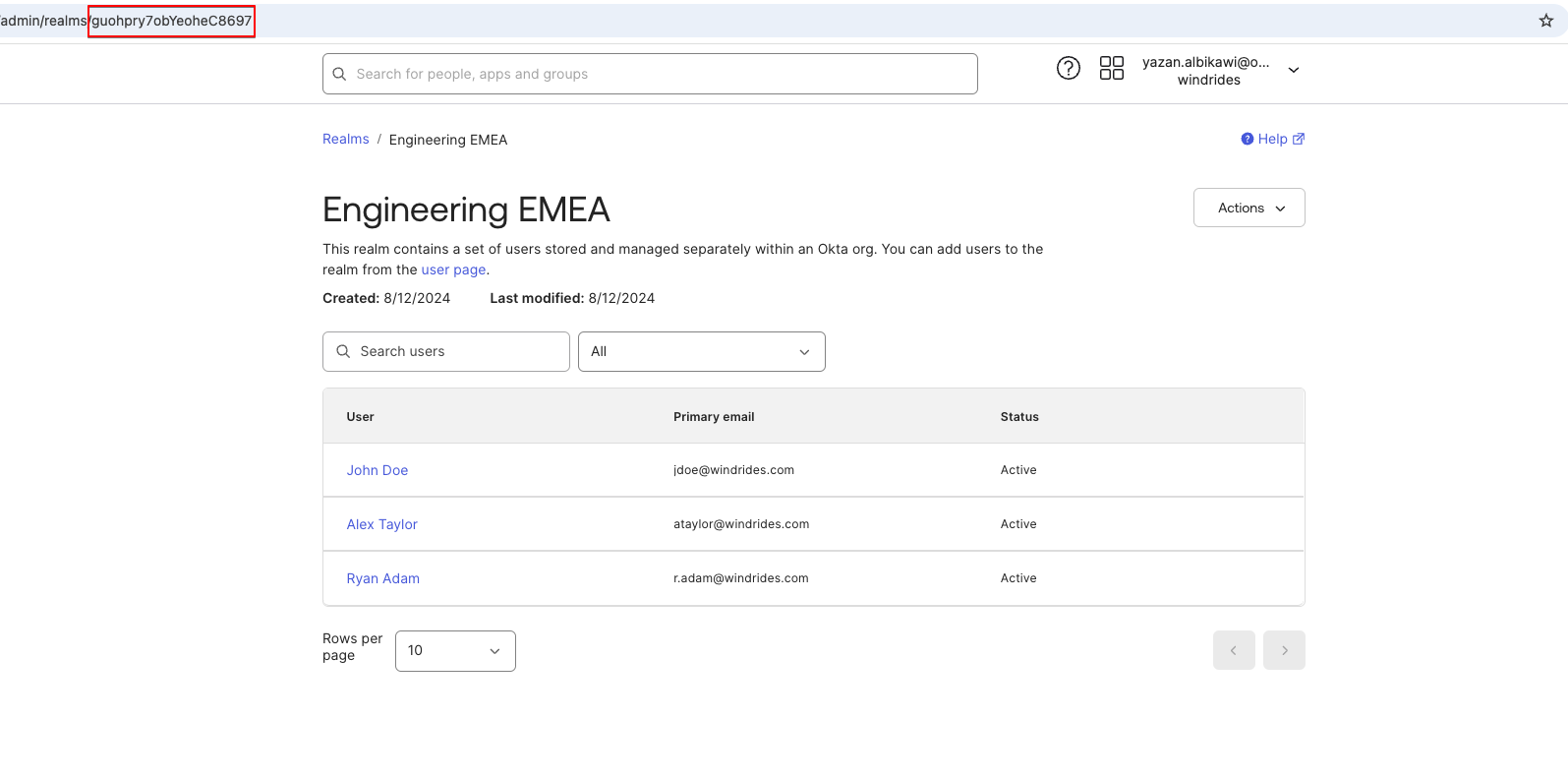

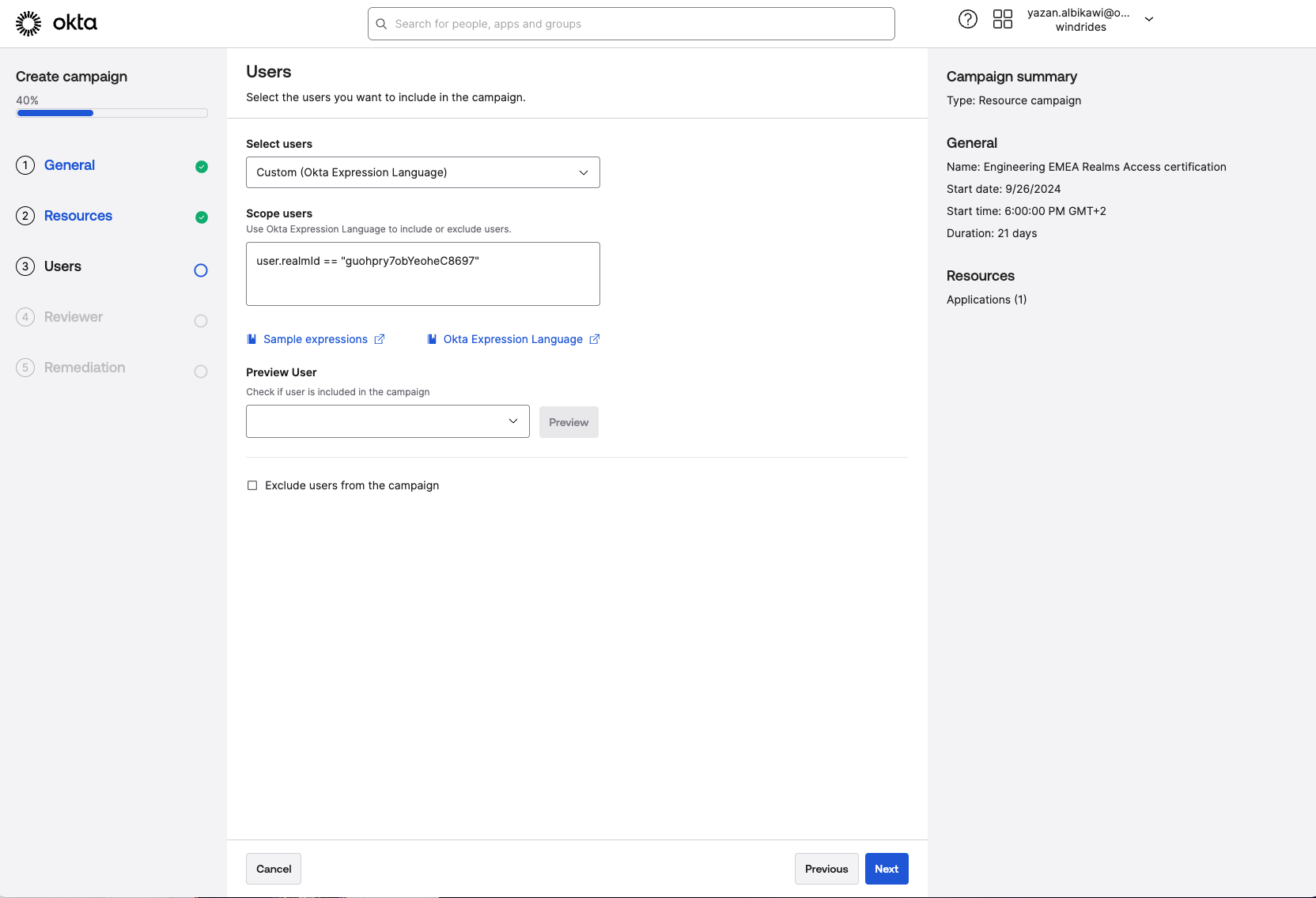

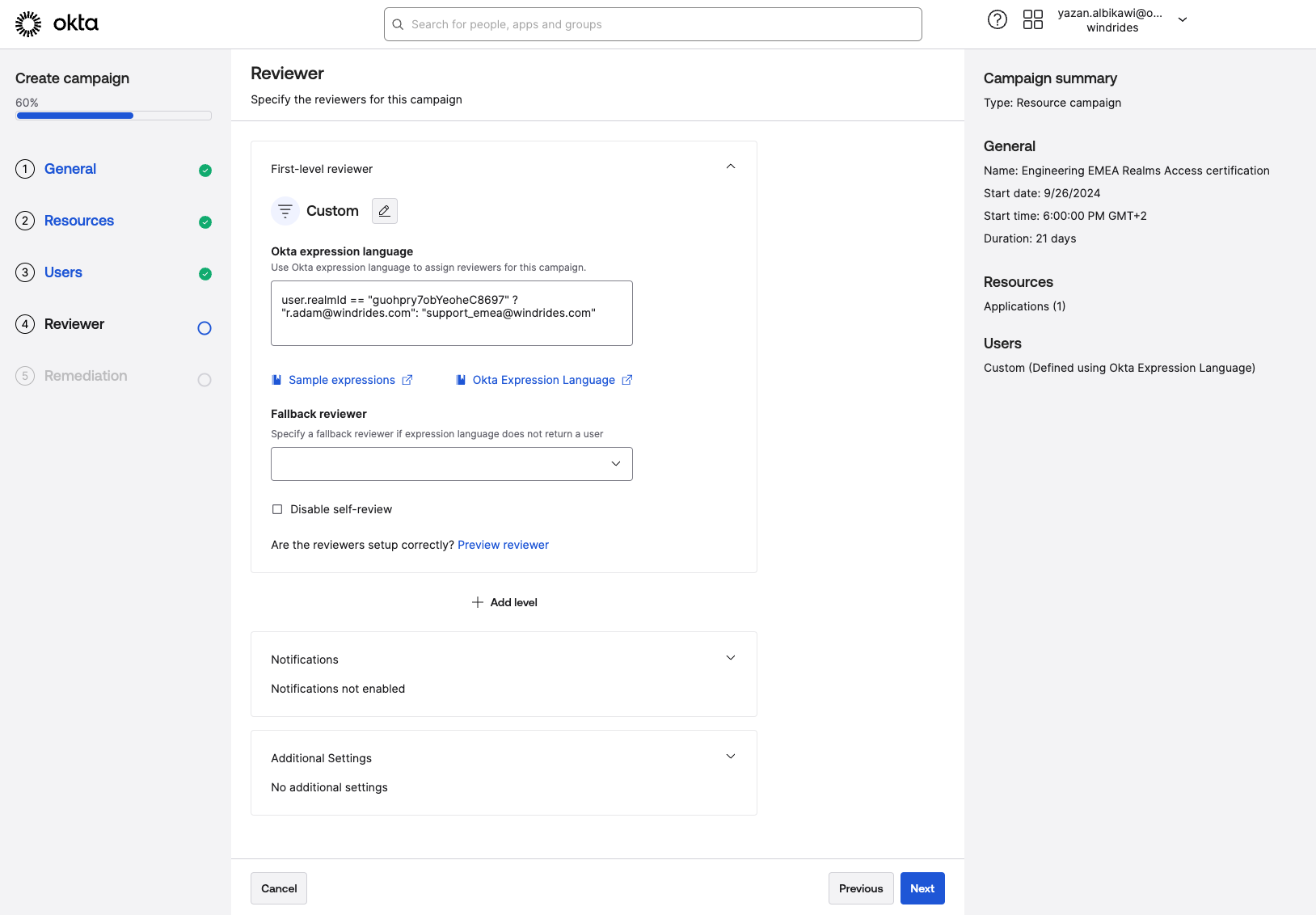

A través del lenguaje de expresiones, WindRides puede definir el alcance de los usuarios que se incluyen en la campaña y los revisores de la campaña. En este ejemplo, WindRides utilizará el lenguaje de expresiones para definir el alcance de los usuarios de la campaña al Realm de ingeniería. Se puede encontrar el RealmID al que se hace referencia en las expresiones a través de la API o a través de la URL de Realms. Aquí está el RealmID para Engineering EMEA como ejemplo.

Referencia del lenguaje de expresiones para las campañas de certificación de acceso

alcance | Expresión | Detalles |

Usuarios | user.realmId == "realmid" | Alcance para un solo realm. Se pueden definir varios realms como parte del alcance mediante el uso de OR. Ejemplo: user.realmId == "realmId1" Or user.realmId == "realmId2" ... |

Revisores | user.realmId == "Realmid" ? "user@example.com": "backupuser@example.com" | Con esta expresión, la condición comprobará si el ID del Realm para el usuario en el ámbito es verdadero. Si es falso, la revisión se dirigirá al revisor de reserva. |

Paso 1: Crear Campaña

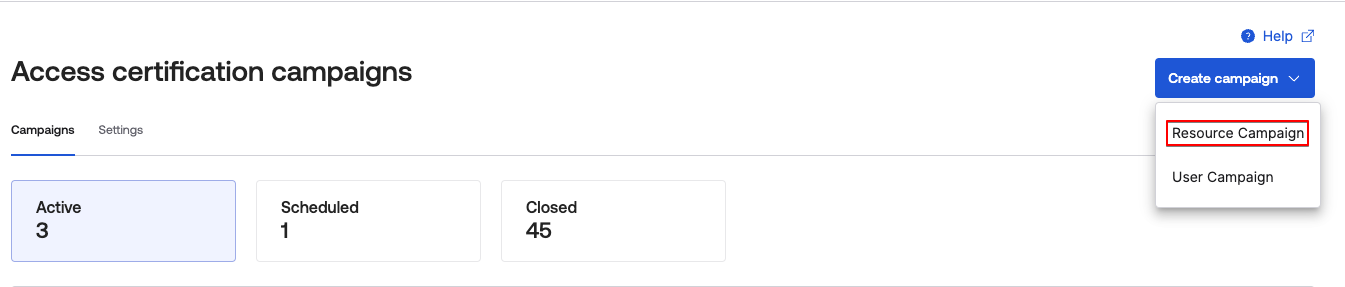

Si bien pueden ejecutar campañas de recursos y de usuarios, WindRides está interesado en crear una campaña de recursos para evaluar el acceso a la aplicación para la aplicación de Google dentro del Engineering EMEA realm.

Paso 2: Alcance del Usuario

El alcance del usuario puede incluir a todos los usuarios o a un subconjunto específico de usuarios. Defina el alcance del usuario aprovechando Expression Language.

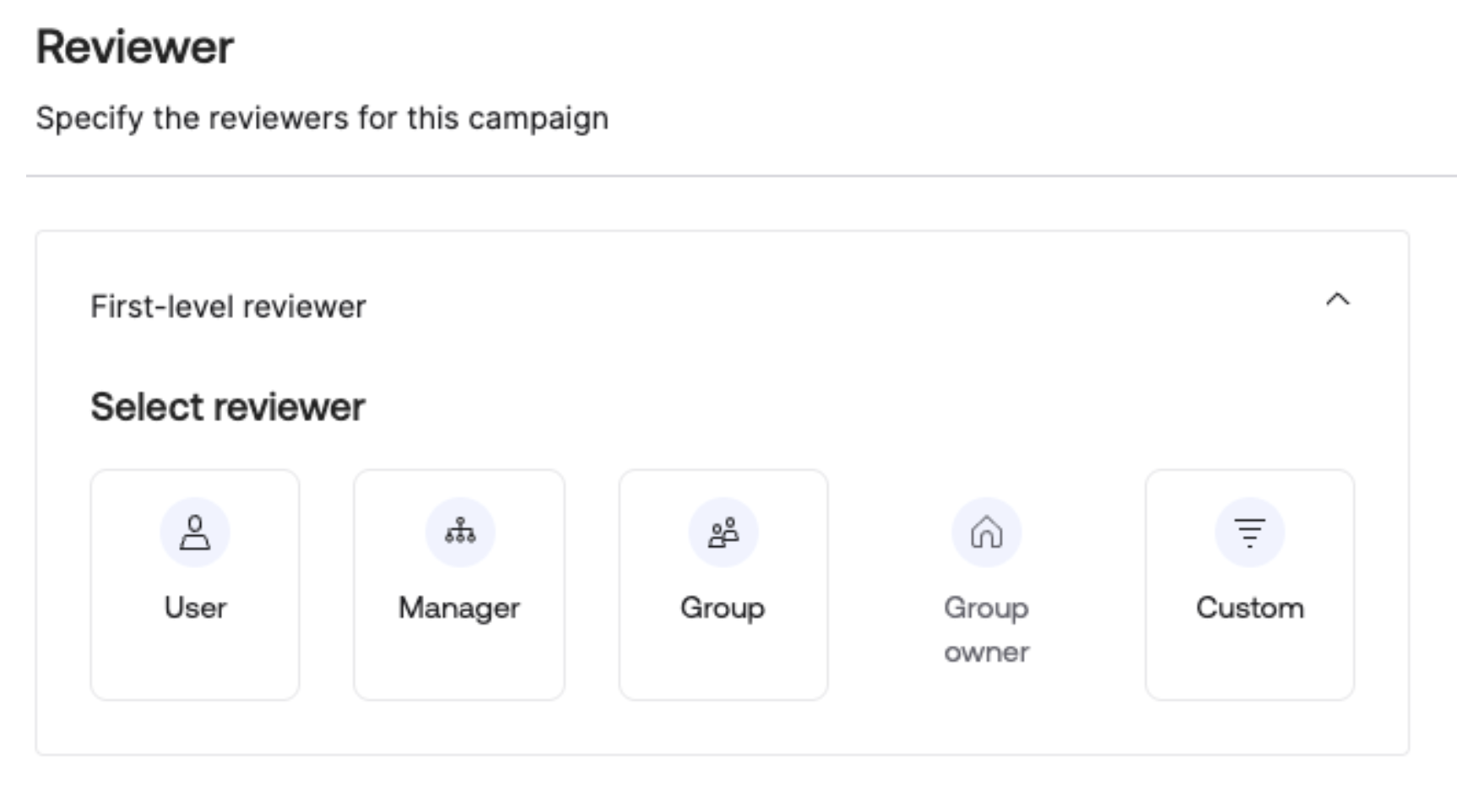

Paso 3: Seleccionar revisor

Hay una serie de opciones para seleccionar y definir a los revisores. Con esta campaña en particular, WindRides quiere asignar las revisiones al administrador de Realm, por lo que seleccionaremos “Custom”.

Usando Expression Language, el revisor puede definirse como el usuario que es el administrador del realm. Si un usuario no forma parte del realm definido, la revisión se enrutará al revisor de respaldo. El administrador del realm no necesita ser parte del realm que revisa.

Campaña de certificación de acceso

El video de arriba muestra cómo configurar la Campaña de Certificación de Acceso Centrada en Recursos, incluyendo la configuración del alcance del usuario y del revisor usando Expression Language.

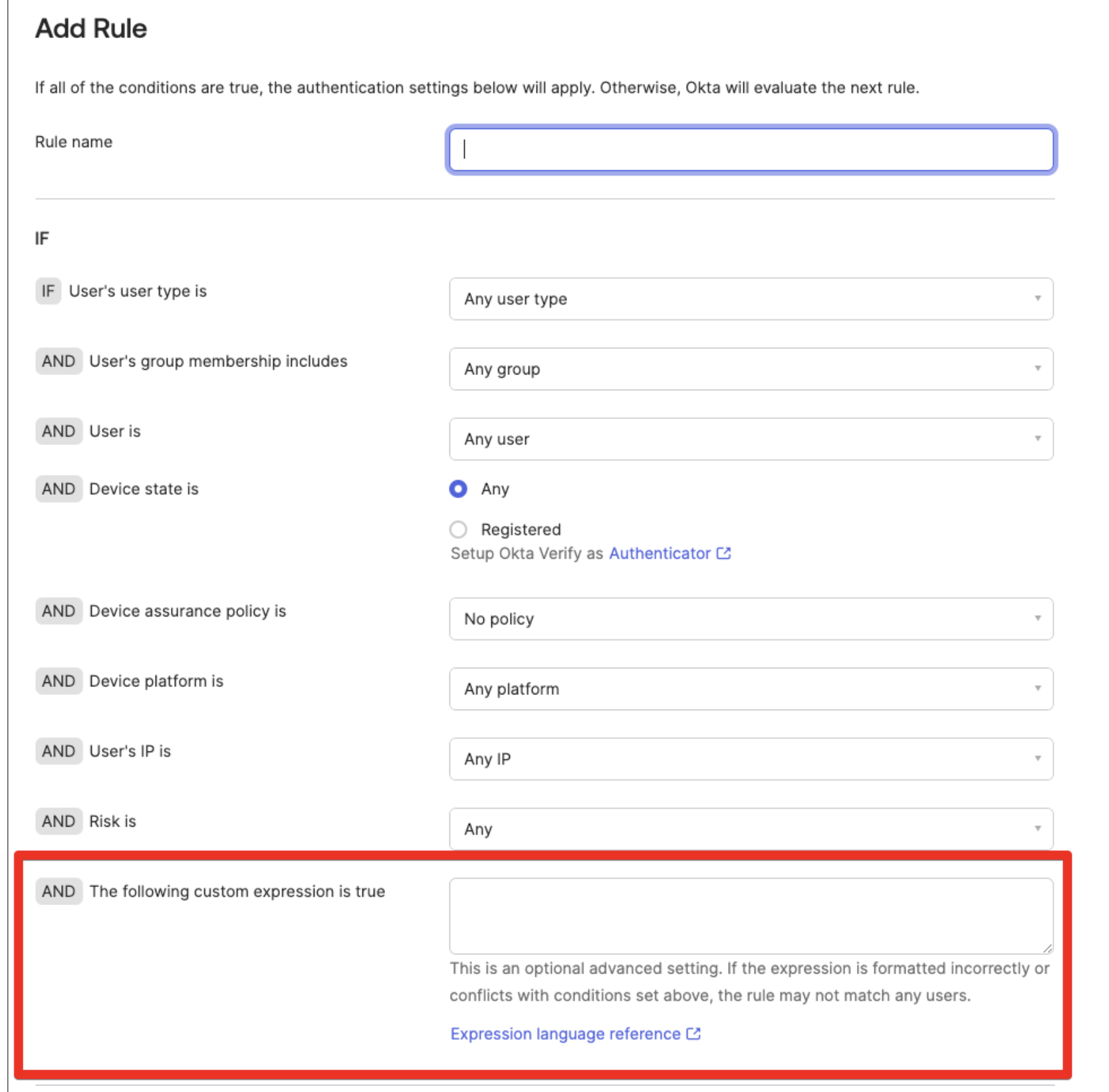

Políticas de autenticación

Al igual que las campañas de certificación de acceso, las políticas de autenticación aprovechan Expression Language para definir reglas de política.

Configuración de políticas de autenticación

En este video, WindRides aprovecha Expression Language para delimitar políticas de autenticación específicas para usuarios dentro de realms específicos para mayor granularidad de la política.

Conexión de Okta Realms Workflows

La automatización es una parte clave de la administración de usuarios, y Workflows juega un papel clave en la automatización de la administración del ciclo de vida. Workflows ha entregado tarjetas de Realms que pueden ayudar a construir flujos como crear y eliminar realms, e incorporar usuarios en el realm deseado.

Para comenzar a aprovechar Realms en Workflows, hay dos pasos clave:

- Autorización

- Conexión de la tarjeta de acción Realm

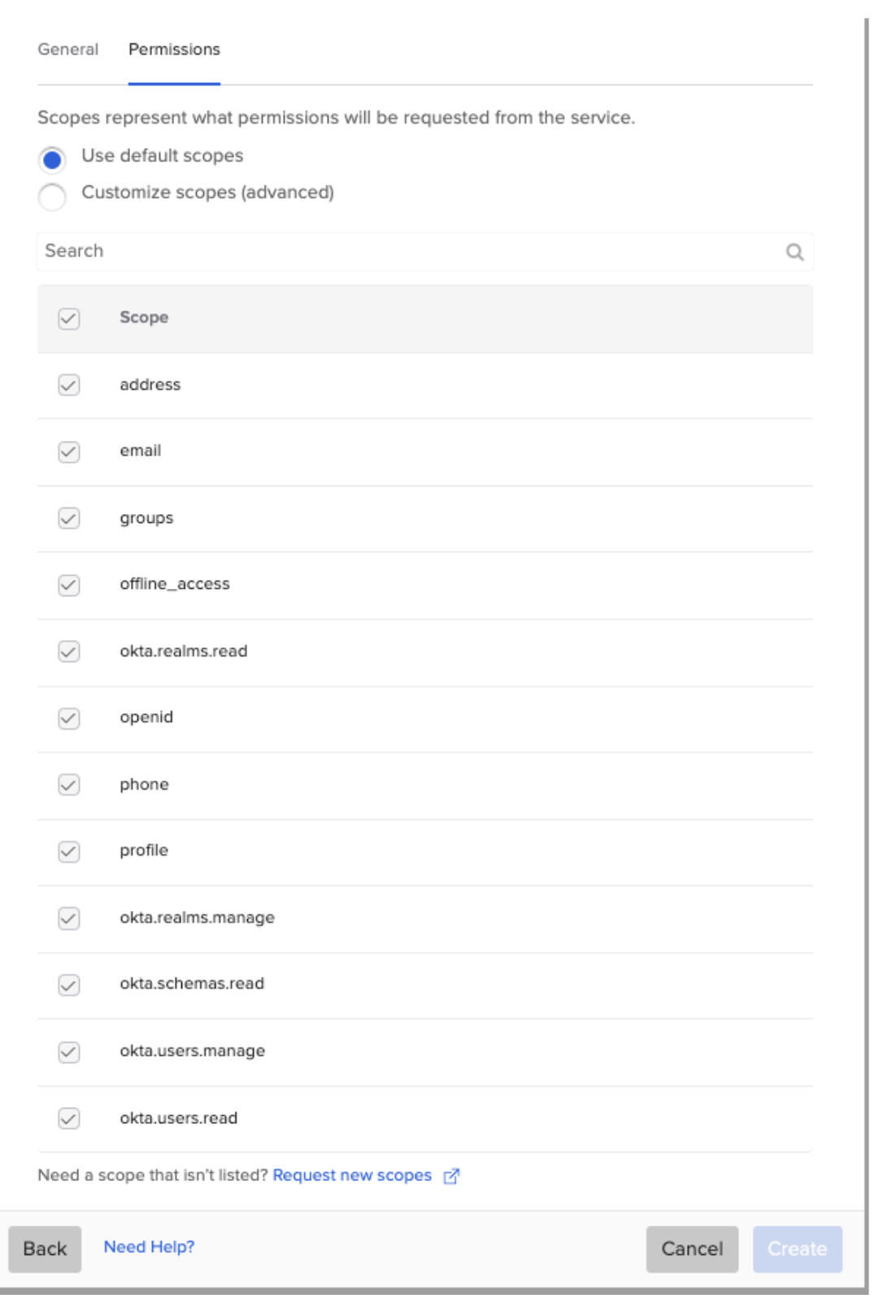

Concesiones de autorización de Okta Workflows OAuth

Los permisos se pueden otorgar navegando a la aplicación Okta Workflows OAuth en "Aplicaciones". En los ámbitos de la API de OKTA, otorgue los permisos a continuación necesarios para crear Workflows en Realms.

Permisos |

okta.realms.manage |

okta.realms.read |

okta.schemas.read |

okta.users.manage |

okta.users.read |

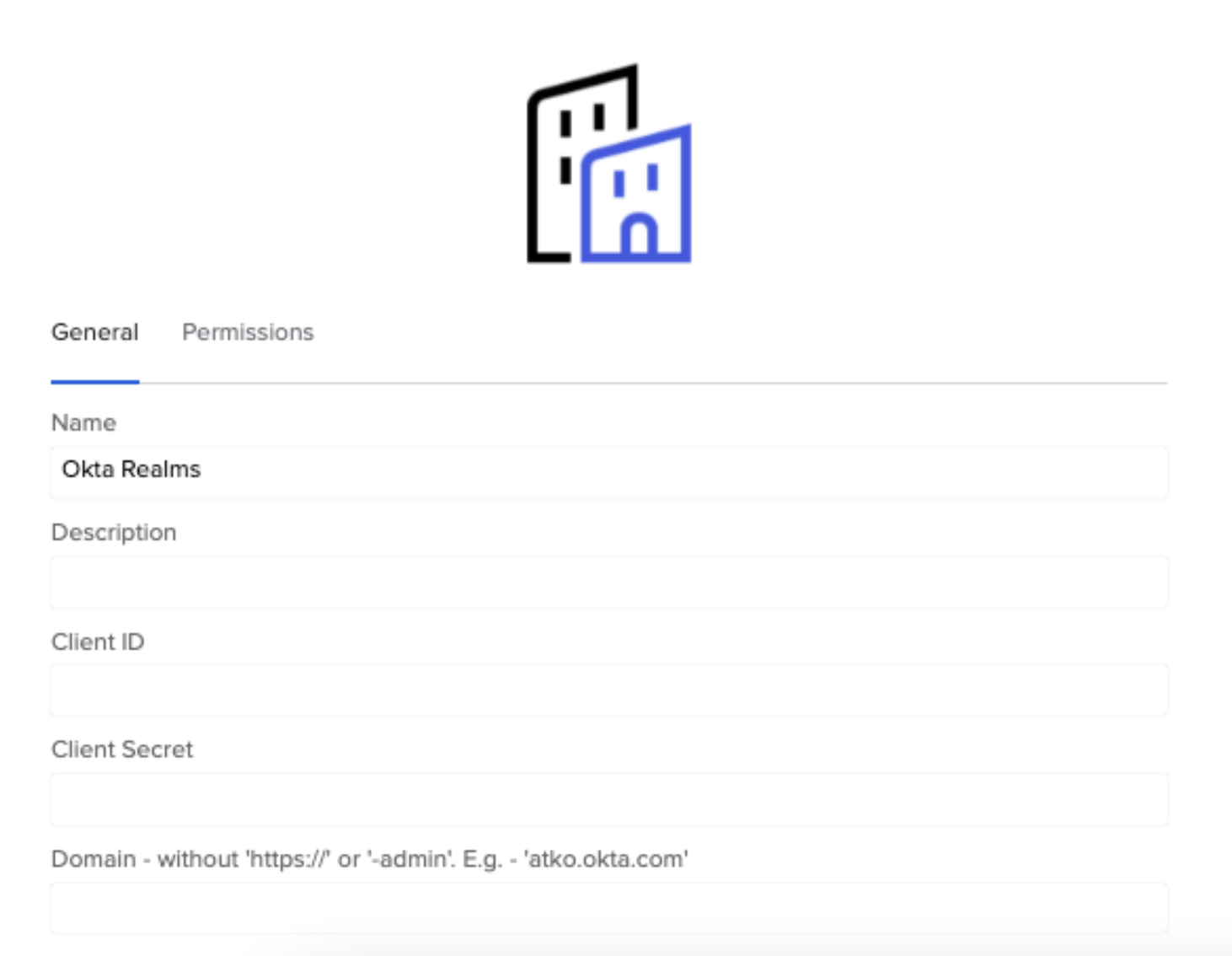

Conector de Okta Realms

Desde la consola de Workflows, vaya a “Connections” y agregue un nuevo filtro de conexión para “Okta Realms”.

Los permisos concedidos también se pueden validar desde esta vista.

Para agregar la conexión, obtenga el ID de cliente y el secreto de la aplicación OAuth de Okta Workflows y agréguelos a la conexión junto con la URL del dominio.

Una vez que la autenticación es exitosa, la tarjeta Actions estará lista.

Aprovechando las tarjetas de Workflow.

Este video muestra el proceso paso a paso para configurar las tarjetas de Workflow.

Conclusión

Con la introducción de Realms, WindRides pudo reestructurar su organización para reducir el número de grupos, llevar diferentes unidades de negocio a una sola organización y gestionar fácilmente a los usuarios desde la incorporación hasta la delegación y la gobernanza.

A medida que WindRides continúa expandiéndose, pueden encontrar más formas de aprovechar Realms para continuar aliviando la carga de los equipos centrales de TI en la administración de usuarios dentro de su organización.

Más recursos

- Obtenga más información de la Documentación de ayuda para Realms.

- Aprenda en Okta University Training.

Únete al canal #okta en MacAdmins Slack para aprender y obtener ayuda de la comunidad.