El poder de la colaboración brilla en Gartner IAM 2025

La Cumbre de IAM de Gartner en Londres (marzo de 2025) destacó un cambio significativo en la industria hacia la seguridad interconectada y en tiempo real, con un interés abrumador en el Shared Signals Framework (SSF) y el Continuous Access Evaluation Profile (CAEP) de la OpenID Foundation.

Más allá de la teoría, la cumbre mostró implementaciones funcionales e interoperables de pioneros como Okta, Google, IBM, Omnissa, SailPoint y Thales, lo que demuestra la viabilidad práctica de los estándares y el compromiso de Okta con los ecosistemas abiertos.

Hoy, exploraremos cómo Okta está promoviendo e implementando activamente estándares abiertos como SSF y CAEP, como se demostró en Gartner IAM 2025, para forjar un ecosistema digital más interconectado, receptivo y seguro para las organizaciones y sus usuarios.

Profundizaremos en los estándares mismos, trazaremos el liderazgo constante de Okta en interoperabilidad, mostraremos cómo estos estándares impulsan las soluciones de Okta como Identity Threat Protection, y articularemos los profundos beneficios que aporta este enfoque colaborativo.

¿Cuál es la necesidad de los nuevos estándares?

Los protocolos tradicionales como SAML y OAuth normalmente validan el acceso solo en el momento del inicio de sesión. Sin embargo, el contexto de seguridad de un usuario puede cambiar significativamente durante una sesión (por ejemplo, su dispositivo podría volverse no compatible o podría detectarse actividad sospechosa). Sin un mecanismo como CAEP, las aplicaciones y los servicios continúan confiando en la autenticación inicial, lo que podría dejar las puertas abiertas para los atacantes que operan con datos de sesión obsoletos.

SSF y CAEP permiten que sistemas como los proveedores de identidad, las plataformas de administración de dispositivos móviles o las herramientas de análisis de seguridad (Transmisores) notifiquen a las partes que confían, como las aplicaciones, las VPN o las puertas de enlace API (Receptores), sobre estos cambios críticos en tiempo real. Esto permite la evaluación continua y el ajuste dinámico de los derechos de acceso basados en la información más actual. Esto representa un cambio fundamental de las decisiones de seguridad estáticas y puntuales hacia la evaluación dinámica y continua de riesgos durante todo el ciclo de vida de la sesión.

Comprensión de los estándares: La base para la seguridad en tiempo real

Profundicemos en cómo el SSF y el CAEP están en el corazón de esta evolución.

Shared Signals Framework (SSF): La columna vertebral de la comunicación segura

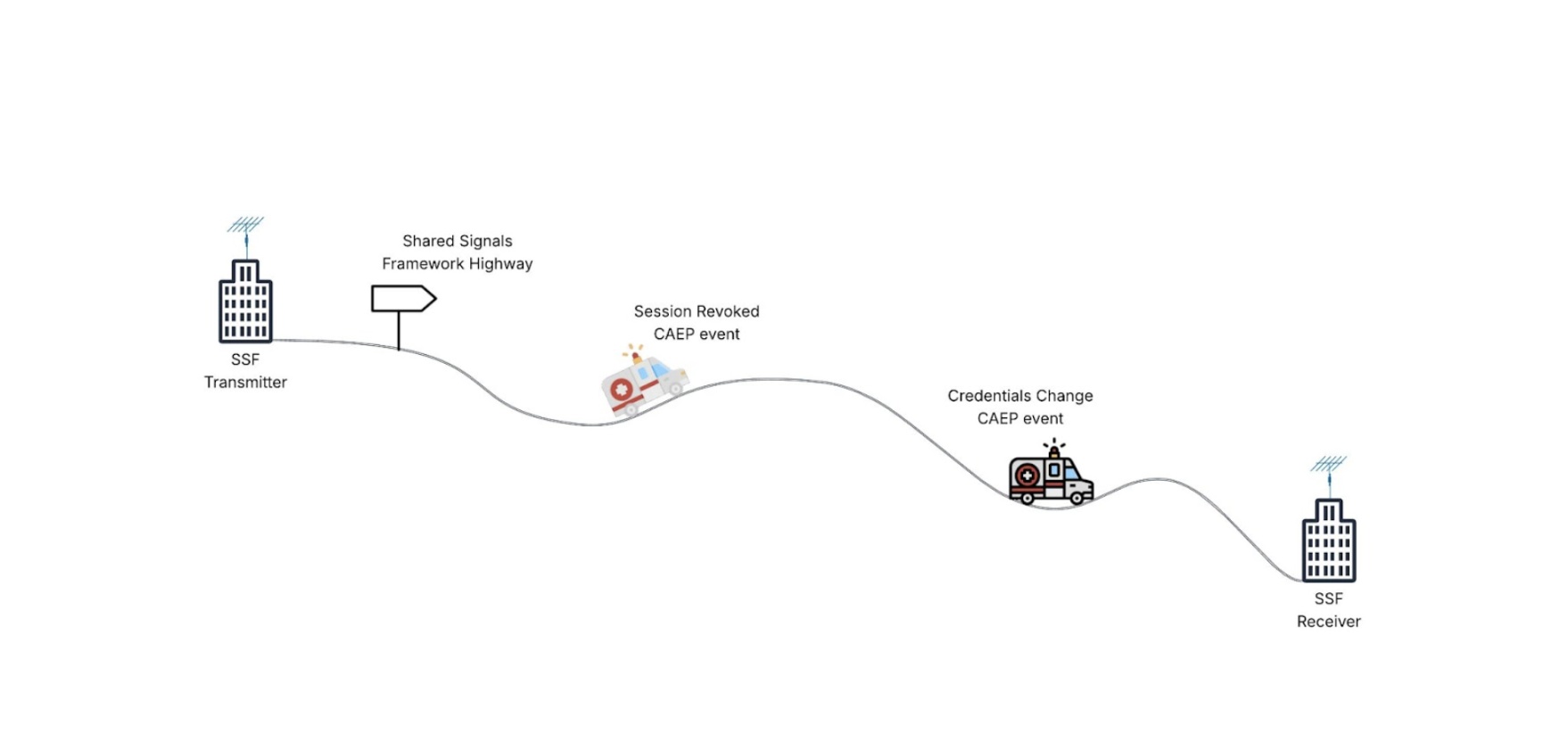

Piense en SSF como la carretera de comunicación segura y estandarizada para la información de seguridad. Es un estándar de OpenID Foundation que define cómo los diferentes sistemas, designados como transmisores (que comparten información) y receptores (que consumen información), pueden intercambiar señales o eventos relevantes para la seguridad casi en tiempo real. Aprovecha los webhooks seguros y los protocolos establecidos (que admiten modelos de entrega push y pull) para garantizar una comunicación confiable. Los mensajes de eventos reales se empaquetan como Security Event Tokens (SETs), que se basan en el estándar JSON Web Token, lo que garantiza la integridad y autenticidad de los datos.

El propósito fundamental del SSF es desmantelar los silos de datos que plagan las arquitecturas de seguridad tradicionales. Al permitir que diferentes herramientas, desde plataformas de identidad hasta soluciones de seguridad de endpoints, hablen un lenguaje común, el SSF facilita la detección y respuesta coordinada ante amenazas, fomentando una postura de seguridad más unificada y eficaz. Proporciona la "infraestructura digital" esencial requerida para una verdadera interoperabilidad de seguridad.

CAEP: Habilitando la confianza dinámica

Si bien SSF proporciona el marco para la comunicación, CAEP define un conjunto específico de tipos de eventos transmitidos mediante SSF. CAEP se centra específicamente en los eventos y los cambios de contexto que se producen durante una sesión de usuario activa, después de que se haya realizado la autenticación inicial.

Los tipos de eventos definidos por CAEP ilustran su poder:

Tipo de evento | Descripción | Caso de uso de ejemplo |

sesión-revocada | Señales de que una sesión de usuario específica debe terminarse inmediatamente | El usuario cierra sesión en otro lugar; el administrador finaliza la sesión; se detecta un comportamiento de alto riesgo |

credential-change | Notifica los cambios en las credenciales del usuario (restablecimiento de contraseña, inscripción/eliminación de la autenticación multifactor (MFA)) | Forzar la reautenticación después del cambio de contraseña; actualizar la sesión según el estado de MFA |

device-compliance-change | Indica un cambio en la postura de seguridad o el estado de cumplimiento de un dispositivo | Bloquear el acceso desde un dispositivo que no cumple con las normas; activar la autenticación gradual si la verificación falla |

cambio-de-notificaciones-de-token | Señales de que los atributos o las reclamaciones asociadas con la sesión han cambiado | Actualizar los permisos de usuario en una aplicación en función de un cambio en la membresía de grupo o el rol |

cambio-de-nivel-de-garantía | Indica un cambio en el nivel de garantía para el método de autenticación del usuario | Requerir la autenticación gradual si el nivel de garantía cae por debajo de los requisitos de la política |

= NUEVO = cambio-de-nivel-de-riesgo | Indica el nivel de riesgo asociado con el sujeto cambiado | El motor de riesgo identificó una anomalía/detección en tiempo real para el usuario, el dispositivo, la sesión o el inquilino |

La última versión de CAEP también definirá un nuevo evento de cambio de nivel de riesgo. Este evento ayudará a los proveedores de software a comunicar el riesgo o el nivel de amenaza detectado en tiempo real.

También es importante tener en cuenta que SSF no se limita a CAEP. También abarca el perfil de Coordinación e Intercambio de Incidentes de Riesgo (RISC), que se centra en eventos más amplios a nivel de cuenta, como la vulneración de credenciales o la desactivación de la cuenta. Este doble enfoque en las señales a nivel de sesión (CAEP) y a nivel de cuenta (RISC) demuestra un enfoque holístico dentro de SSF, proporcionando un marco integral para compartir inteligencia de seguridad diversa.

La conexión Zero Trust

Los principios de SSF y CAEP se alinean perfectamente con los principios básicos de una arquitectura de seguridad Zero Trust: "Nunca Confíes, Siempre Verifica". Si bien la autenticación inicial establece una base, Zero Trust exige la verificación continua de la confianza durante toda la sesión de un usuario. CAEP proporciona el mecanismo estandarizado para lograr este principio de "Siempre Verificar". Al permitir el intercambio en tiempo real de cambios de contexto, relacionados con el usuario, su dispositivo, sus credenciales o su comportamiento, CAEP permite a las organizaciones ajustar dinámicamente los controles de acceso y aplicar políticas de forma continua, en lugar de depender de decisiones de autenticación puntuales y potencialmente obsoletas. La confianza ya no es estática; se modula en función de señales en tiempo real.

La propuesta de valor: Por qué es importante la interoperabilidad

El cambio en toda la industria hacia estándares como SSF y CAEP, defendido por Okta y sus socios, ofrece beneficios convincentes para las organizaciones:

- Mayor eficacia de la seguridad: Romper con los silos significa que las herramientas de seguridad pueden compartir contexto. Una alerta de un EDR sobre malware en un dispositivo se puede compartir instantáneamente a través de SSF/CAEP con Identity Threat Protection with Okta AI (ITP), que luego puede restringir el acceso de ese usuario a aplicaciones confidenciales. Esta defensa colaborativa proporciona una visión más holística de las amenazas y reduce significativamente el riesgo de que los atacantes exploten las brechas entre las herramientas. También ayuda a minimizar el tiempo de permanencia de los atacantes al permitir una detección más rápida.

- Respuesta y mitigación en tiempo real: La velocidad es fundamental en la ciberseguridad. SSF/CAEP facilita la comunicación casi en tiempo real, reemplazando los lentos procesos por lotes o la correlación manual de datos. Cuando se detecta un riesgo (una credencial comprometida, un dispositivo que no cumple con las normas, un usuario que inicia sesión desde una ubicación sospechosa), las acciones automatizadas como la revocación de la sesión o la Autenticación Multifactor (MFA) forzada se pueden activar de inmediato a través de las señales de CAEP. Esto reduce drásticamente la ventana de oportunidad para los atacantes.

- Operaciones de seguridad simplificadas: La gestión de una red compleja de integraciones personalizadas punto a punto entre docenas de herramientas de seguridad es una carga operativa importante. Los protocolos estandarizados como SSF simplifican esto drásticamente. Un marco común para intercambiar señales reduce la complejidad de la integración, disminuye los gastos generales de mantenimiento y libera a los equipos de seguridad para que se centren en tareas de mayor valor, como el análisis de amenazas y el perfeccionamiento de las políticas. Este cambio permite a las organizaciones centrarse menos en la construcción de la "fontanería" y más en el aprovechamiento de la "inteligencia" derivada de los datos compartidos.

- Fomentar la innovación y la elección: Los estándares abiertos combaten el bloqueo del proveedor. Cuando las herramientas de seguridad pueden interoperar fácilmente a través de SSF/CAEP, las organizaciones obtienen la libertad de elegir las mejores soluciones que mejor satisfagan sus necesidades específicas, sabiendo que pueden integrarlas de forma eficaz. Esto fomenta un ecosistema más saludable y competitivo, alentando a los proveedores a innovar y acelerando la adopción de tecnologías de seguridad de vanguardia.

- Construyendo un "tejido de confianza": El resultado final de la adopción generalizada de SSF/CAEP es la creación de un "tejido de confianza", un término destacado en el evento de Gartner. Esto representa un ecosistema de seguridad dinámico e interconectado donde las señales fluyen sin problemas entre entidades de confianza. Cada sistema participante contribuye y se beneficia de la inteligencia colectiva, lo que permite la evaluación continua y las posturas de seguridad adaptables en todo el entorno. Okta ITP, que actúa como un centro central para la agregación y respuesta de señales, es un facilitador clave de este tejido. El valor de este tejido crece exponencialmente con cada nuevo participante, creando un poderoso efecto de red que beneficia a toda la comunidad.

Okta en acción: Liderazgo constante en interoperabilidad

El compromiso de Okta con SSF y CAEP no es un desarrollo reciente. Más bien, es un hilo conductor constante entretejido en nuestra estrategia de producto y compromiso con la industria.

Gartner IAM 2025 Showcase

La participación de Okta en la presentación de interoperabilidad Gartner IAM London SSF/CAEP de marzo de 2025 fue una clara demostración de este compromiso continuo. Más allá de las demostraciones de interoperabilidad, el propio Arkadiusz Krowczynski de Okta también presentó una sesión dedicada titulada “Protección contra amenazas de identidad: la revolución de la IA de Okta en la seguridad de la identidad”. Este evento se basa en una sólida trayectoria de defensa y demostración de la interoperabilidad de SSF/CAEP en marzo de 2025, en Londres, y también en diciembre de 2024, Grapevine, Texas

Esta participación pública constante en eventos de interoperabilidad tiene múltiples propósitos estratégicos. Muestra el liderazgo técnico de Okta y la madurez de sus implementaciones. Fundamentalmente, también alienta y valida activamente los esfuerzos de otros proveedores, ayudando a construir la amplia adopción del ecosistema necesaria para estándares como SSF y CAEP, y por extensión, las propias características avanzadas de Okta que dependen de ellos, para brindar el máximo valor.

Okta Identity Threat Protection: Estándares en la práctica

Okta Identity Threat Protection es un excelente ejemplo de cómo Okta traduce su compromiso con los estándares abiertos en valor tangible para el cliente. Identity Threat Protection está diseñado para detectar, evaluar y responder a las amenazas de identidad en todo el ciclo de vida de la autenticación: antes, durante y después del inicio de sesión.

De manera crítica, Identity Threat Protection aprovecha estos conocimientos en tiempo real y entre ecosistemas para permitir la supervisión continua y la respuesta dinámica, implementando directamente los principios básicos de CAEP.

Imagina un escenario en el que el dispositivo de un empleado descarga malware inadvertidamente. Una solución integrada de detección y respuesta de endpoints (EDR) detecta esta amenaza. Actuando como un transmisor SSF, la herramienta EDR envía inmediatamente un evento de cambio de cumplimiento del dispositivo o cambio de nivel de riesgo de CAEP a través de Shared Signals Pipeline, lo que indica que el dispositivo ya no es seguro. Okta Identity Threat Protection, como receptor SSF, ingiere esta señal crítica.

Luego, Okta AI evalúa el mayor riesgo asociado con el usuario y su dispositivo comprometido. Según las políticas predefinidas, Identity Threat Protection puede activar automáticamente un evento de sesión revocada de CAEP, que finaliza las sesiones activas del usuario en todas las aplicaciones conectadas para evitar el movimiento lateral o la filtración de datos por parte del malware.

Esta respuesta rápida y automatizada, orquestada a través de estándares abiertos, mitiga significativamente el daño potencial de la infección de malware. Al defender e implementar SSF/CAEP, Okta mejora sus ofertas de productos y fomenta la adopción del ecosistema más amplio necesario para que estos estándares ofrezcan el máximo valor de seguridad.

Okta tiene como objetivo orquestar e interpretar señales de diversos dominios de seguridad, proporcionando una visión unificada del riesgo de identidad y permitiendo respuestas coordinadas en todo el ecosistema.

El compromiso duradero de Okta con un futuro seguro y abierto

El liderazgo sostenido de Okta en la promoción e implementación de SSF y CAEP se mostró prominentemente en la Cumbre Gartner IAM 2025. Este compromiso es parte de una estrategia más amplia para fomentar un ecosistema digital más seguro e interoperable. Al integrar estos estándares abiertos en productos básicos como Okta Identity Threat Protection, Okta permite una defensa colaborativa en tiempo real para sus clientes.

Además, la participación fundamental de Okta en el grupo de trabajo de Perfiles de Interoperabilidad para la Identidad Segura en la Empresa de la OpenID Foundation indica una visión a largo plazo para estándares de seguridad integrales de extremo a extremo. Este enfoque de futuro subraya la creencia de Okta de que SSF y CAEP son pasos vitales hacia un futuro en el que la seguridad esté inherentemente integrada y sea adaptable. Okta sigue dedicado a impulsar este esfuerzo colaborativo de la industria, reconociendo que los estándares compartidos son esenciales para crear un mundo digital resiliente y más seguro para todos.

Más información

- Explore el compromiso de Okta con CAEP y SSF (diciembre de 2024): https://www.okta.com/blog/2024/12/oktas-commitment-to-caep-and-ssf-pioneering-secure-interoperable-identity-standards/

- Obtenga información sobre la presentación inicial de interoperabilidad SSF de Okta (febrero de 2024): https://www.okta.com/blog/2024/02/unifying-efforts-amplifying-security-shared-signals-interoperability/

Descubra Okta Identity Threat Protection: https://www.okta.com/platform/identity-threat-protection/