Les navigateurs sont aujourd'hui le principal portail de travail. La plupart des applications d'entreprise et des données sensibles résident désormais derrière des SaaS et d'autres services cloud, et nous y accédons via des navigateurs tels que Chrome, Edge et Safari.

Cela élève le navigateur du statut de simple application à celui de point d'application de politique essentiel, ce qui fait de la sécurité du navigateur un élément fondamental d'une architecture Zero Trust moderne. Cependant, une lacune continue de saper la sécurité des navigateurs d'entreprise : les employés qui utilisent des profils personnels pour accéder aux données de l'entreprise.

Mélanger la navigation personnelle et professionnelle crée un risque démesuré, et les profils de navigateur gérés peuvent aider à rétablir le contrôle sans sacrifier l'expérience utilisateur. Google et Okta se sont associés pour rendre les profils Chrome gérés pratiques à l'échelle.

Pourquoi les profils personnels posent problème

Le télétravail et l'utilisation d'appareils personnels à des fins professionnelles sont désormais des habitudes courantes, avec l'utilisation d'appareils personnels et de profils de navigateur personnels pour le travail. Sur les machines de l'entreprise, les utilisateurs se connectent généralement à des profils Chrome ou Edge personnels pour synchroniser les marque-pages et les mots de passe. Mais cette commodité a un coût. Les principaux risques liés à l'utilisation d'un navigateur personnel sur le lieu de travail sont les suivants :

- Fuite d'identifiants: Les profils personnels facilitent l'enregistrement des mots de passe professionnels dans les gestionnaires de mots de passe personnels et leur synchronisation au-delà de la supervision de l'entreprise. Lorsque des comptes ou des appareils personnels sont compromis, les attaquants héritent des identifiants de connexion de l'entreprise. Une mauvaise hygiène des mots de passe aggrave le risque : de nombreux employés réutilisent les mots de passe entre les contextes personnels et professionnels ou enregistrent les mots de passe professionnels directement dans le navigateur.

- Extensions non sécurisées ou non vérifiées: Les extensions de navigateur sont omniprésentes et puissantes. Nombreuses sont celles qui demandent des autorisations pour lire et modifier les données du site, capturer les frappes, accéder aux cookies et interagir avec les fichiers locaux. Les employés peuvent installer n'importe quoi - des outils utiles aux logiciels publicitaires risqués - dans un profil personnel sans examen. Cela ouvre des voies crédibles pour l'exfiltration de données, la collecte d'informations d'identification et le détournement de session. Étant donné que les profils personnels se trouvent en dehors de votre liste d'autorisation/liste de blocage d'extensions, ils deviennent un angle mort pour la prévention et l'analyse forensique.

- Évasion des politiques et Shadow IT: le filtrage Web, les restrictions de téléchargement, la protection contre la perte de données (DLP) et d'autres contrôles sont souvent rattachés aux contextes de navigateurs gérés. Un profil personnel peut contourner ces contrôles. Les utilisateurs peuvent visiter des sites bloqués, télécharger des fichiers d'entreprise sur des lecteurs personnels ou utiliser des services SaaS non approuvés. Cette activité n'apparaîtrait pas dans votre SIEM et la correction est plus difficile car il n'y a pas de piste d'audit fiable.

L'argument en faveur des profils de navigateur gérés

La solution consiste à créer une séparation claire : placer toute la navigation liée au travail sous la gestion de l’entreprise tout en laissant l’utilisation personnelle intacte. Les profils de navigateur gérés appliquent vos politiques, prennent en charge votre pile d’identité et fournissent la visibilité dont vos équipes de sécurité ont besoin tout en permettant aux employés de conserver un profil personnel distinct. Les profils Chrome gérés de Google font précisément cela et peuvent être facilement configurés via la console d’administration Google et fédérés avec Okta.

Les points de contrôle pour les profils gérés sont cohérents et complets. L'identité et la connexion sont ancrées à un profil de travail dédié et authentifiées avec l'authentification unique d'entreprise ou SSO (p. ex., Okta), ce qui permet de garder les informations d'identification, les jetons et les témoins de travail isolés des contextes personnels. Les administrateurs peuvent appliquer l'authentification multifactorielle (MFA), désactiver l'enregistrement des mots de passe dans les coffres-forts personnels et vérifier la posture de l'appareil pendant l'authentification. Les politiques de sécurité telles que le filtrage Web, la navigation sécurisée, l'application DLP, l'épinglage de certificats et le routage VPN ou SASE peuvent être appliquées directement au profil de travail et appliquées uniformément sur les ordinateurs de bureau gérés et non gérés. Le contrôle des extensions est également centralisé, ce qui permet aux équipes informatiques de définir des listes d'autorisation, de bloquer les modules complémentaires non vérifiés et d'installer automatiquement des outils de confiance.

Les profils de navigateur gérés offrent quatre avantages clairs :

- Isolement des données: les informations d'identification professionnelles et les données de session restent dans le profil géré, tandis que les artefacts de navigation personnels, tels que les cookies, les extensions et les mots de passe, restent séparés. Cela limite les risques si un compte ou un appareil personnel est compromis et empêche les fuites de données accidentelles (par exemple, le téléchargement de fichiers sensibles vers un stockage cloud personnel).

- Politiques de sécurité cohérentes: Les contrôles de sécurité — tels que l'authentification multifactorielle (MFA), la prévention des pertes de données (DLP), les restrictions de téléchargement et les règles de mot de passe — suivent les utilisateurs sur tous les appareils. Cela permet de garantir que l'accès aux applications SaaS reste protégé via le profil géré, que ce soit sur des machines d'entreprise ou personnelles.

- Réduction des risques et réponse plus rapide: Les organisations réduisent la surface d'attaque en éliminant les menaces courantes telles que les informations d'identification professionnelles stockées dans des profils personnels ou les téléchargements non autorisés vers le cloud. La télémétrie gérée du navigateur permet une investigation et une réponse plus rapides aux incidents.

- Expérience utilisateur améliorée: un profil géré minimise les distractions, applique la sécurité de manière transparente et sépare le travail de la navigation personnelle. Les utilisateurs bénéficient d'une SSO transparente avec des politiques d'accès au réseau local pré-approuvées et des outils comme Okta FastPass.

En bref, les profils gérés établissent un équilibre entre la sécurité de niveau entreprise et la productivité des employés. Ils transforment le navigateur d’une surface de risque non gérée en un espace de travail plus sécurisé et régi par des politiques, peu importe où l’utilisateur se connecte.

Comment Okta et Google simplifient le déploiement

Okta et Google rendent les profils gérés pratiques à déployer sur les appareils Windows, macOS et Linux gérés et non gérés. Le provisionnement du profil professionnel commence avec Okta qui fédère la connexion à Chrome afin que les utilisateurs s’authentifient avec leurs informations d’identification d’entreprise. Lors de la première connexion, un profil de travail Chrome géré est automatiquement créé et lié aux politiques de votre organisation, éliminant ainsi le besoin d'une solution de gestion des appareils. Pour obtenir des instructions de configuration étape par étape, consultez Sign into Chrome with Okta, qui explique comment créer des profils Chrome d'entreprise qui reçoivent automatiquement vos politiques configurées. L'exemple ci-dessous montre l'expérience de l'utilisateur final lors du lancement de la configuration du profil Chrome à partir du tableau de bord Okta.

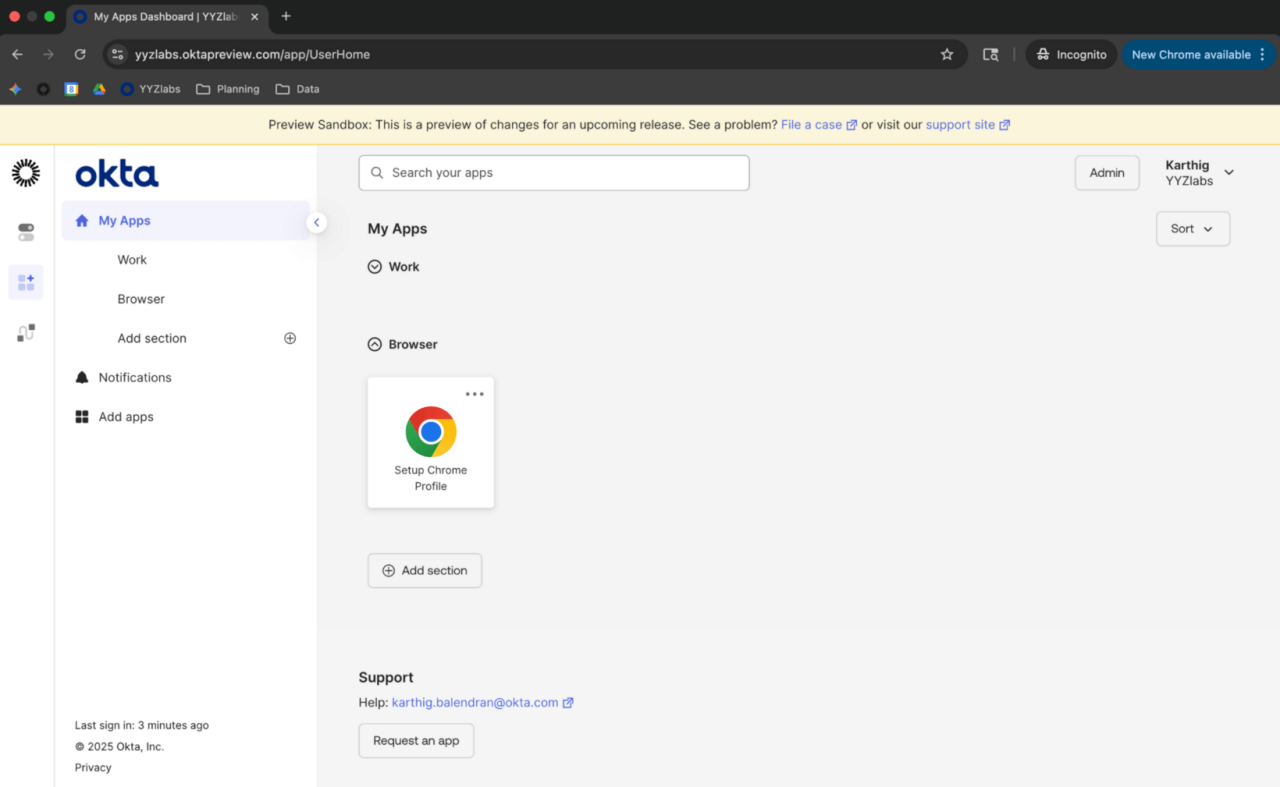

- Connectez-vous à l’application « Configuration du profil Chrome » dans le tableau de bord utilisateur final Okta.

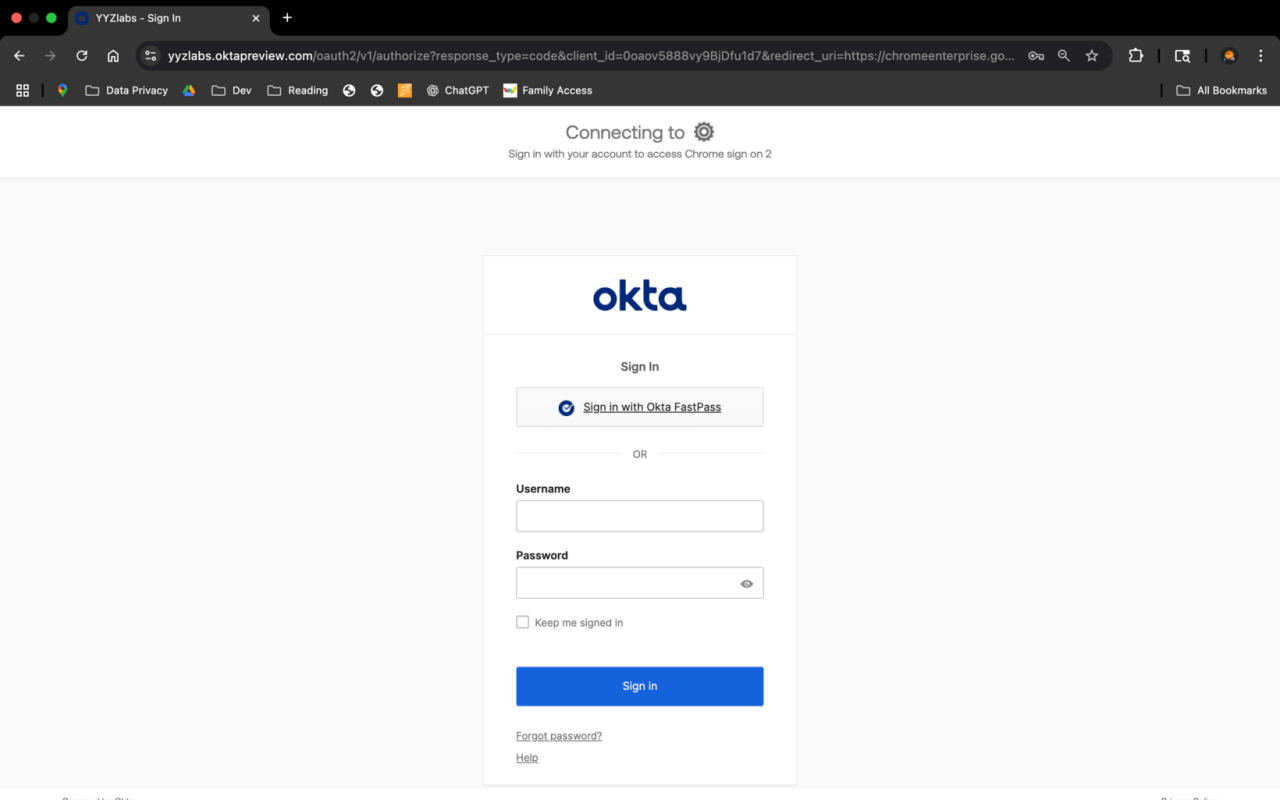

2. Connectez-vous avec FastPass.

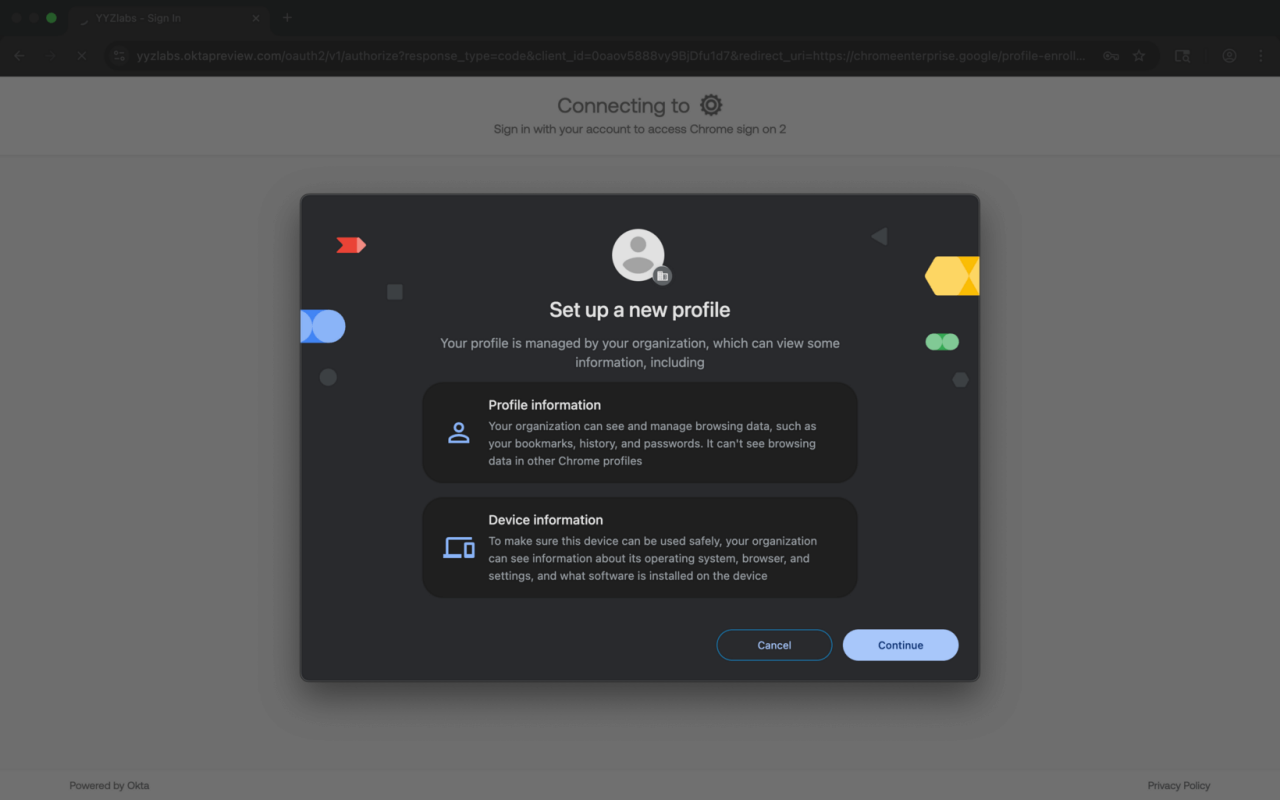

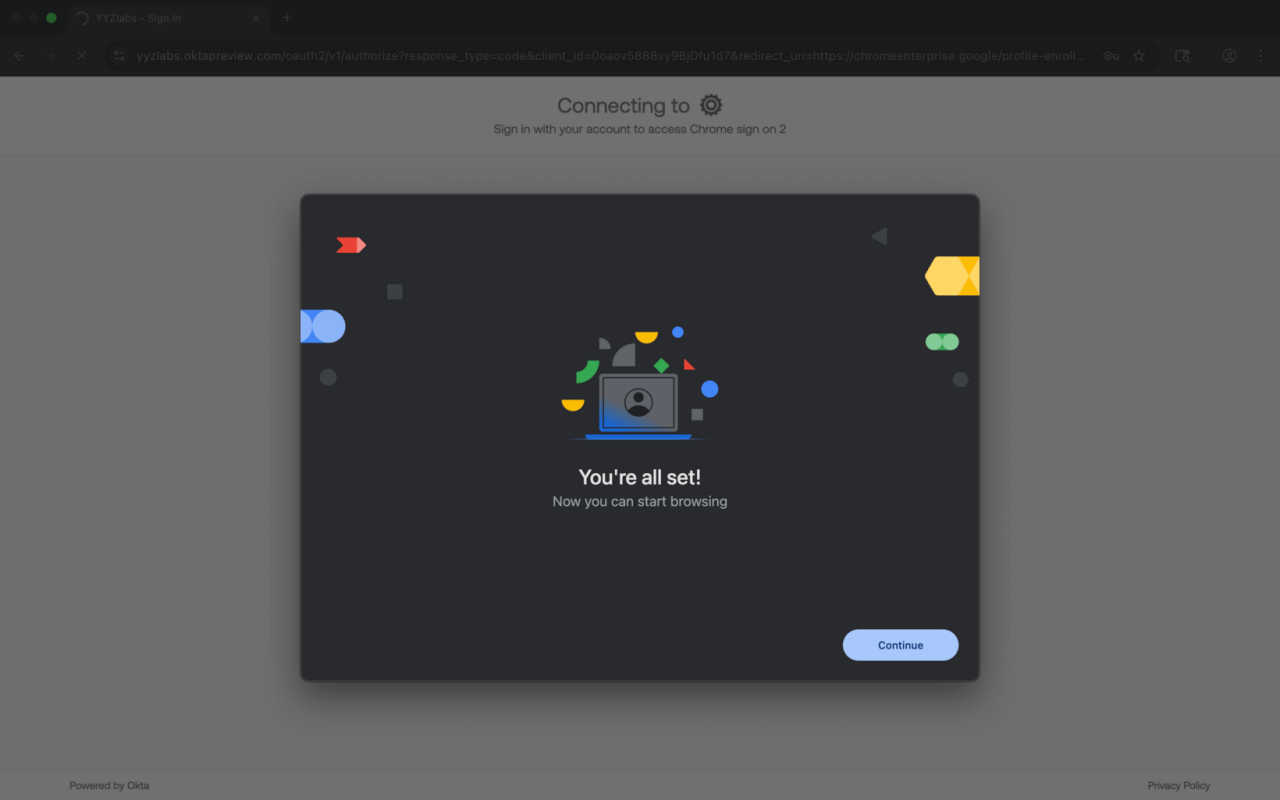

3. Terminer la configuration dans Chrome

Comment offrir une expérience utilisateur fluide et sécurisée

Grâce à Chrome Device Trust Connector for Okta, les administrateurs peuvent appliquer des stratégies d’assurance des appareils telles que les restrictions de mot de passe, la navigation sécurisée et l’isolation de site, qui sont appliquées avant que l’utilisateur n’accède aux ressources de l’entreprise.

Pour de nombreuses organisations, offrir une exp érience de connexion fluide et sans mot de passe est aussi important que d 'appliquer des politiques de s écurit é robustes. Des fonctionnalit és telles qu 'Okta FastPass permettent d 'atteindre ces deux objectifs en activant une authentification r ésistante au phishing avec une perturbation minimale pour l 'utilisateur. Cependant, la nouvelle invite d 'acc ès au r éseau local (LNA) de Chrome peut interrompre ces flux si elle n 'est pas pr éconfigur ée.

Pour prendre en charge FastPass et d'autres flux d'authentification qui reposent sur un serveur de bouclage local, les administrateurs peuvent configurer la politique LocalNetworkAccessAllowedForUrls pour leurs domaines de connexion Okta, supprimant ainsi l'invite d'accès au réseau de Chrome et maintenant une expérience de connexion transparente. Ceci doit être associé à LocalNetworkAccessRestrictionsEnabled pour assurer la cohérence de l'application. Une fois que les utilisateurs se connectent au profil Chrome géré avec Okta, ils bénéficient d'un accès en un seul clic à leurs applications professionnelles, avec toutes les politiques et extensions approuvées s'appliquant automatiquement, tandis que la navigation personnelle reste intacte. Voir Configure Chrome to Suppress the Local Network Access Prompt for Okta FastPass pour en savoir plus.

Les navigateurs sécurisés rendent une organisation sécurisée.

Il ne suffit plus de considérer le point de terminaison de l'entreprise comme le simple appareil, mais aussi comme la session du navigateur. Le fait de traiter cette session comme un espace de travail géré et sécurisé est l'un des moyens les plus efficaces de protéger l'identité, les données et l'accès.

Les profils de navigateur gérés, ou navigateurs d'entreprise sécurisés, offrent une séparation nette entre l'utilisation professionnelle et personnelle, une application cohérente des politiques sur tous les ordinateurs de bureau, une meilleure observabilité pour les équipes de sécurité et une expérience utilisateur plus fluide et moins perturbatrice.

Avec Okta et Chrome Enterprise, vous pouvez déployer cela de manière pragmatique. Pour faire du navigateur votre application la plus défendue et amorcer les profils Chrome gérés avec Okta, consultez la documentation mentionnée ci-dessus. Pour en savoir plus sur les intégrations Chrome et les politiques d’assurance des appareils d’Okta, consultez la page Web Adaptive MFA.

Ces documents et toutes les recommandations qu’ils contiennent ne constituent pas des conseils juridiques, de confidentialité, de sécurité, de conformité ou commerciaux. Ces documents sont uniquement destinés à des fins d’information générale et peuvent ne pas refléter les développements juridiques, de confidentialité et de sécurité les plus récents ni tous les problèmes pertinents. Il est de votre responsabilité d’obtenir des conseils juridiques, de sécurité, de confidentialité, de conformité ou commerciaux auprès de votre propre avocat ou autre conseiller professionnel et vous ne devez pas vous fier aux recommandations contenues dans le présent document. Okta n’est pas responsable envers vous de toute perte ou de tout dommage pouvant résulter de votre mise en œuvre des recommandations contenues dans ces documents. Okta ne fait aucune déclaration, garantie ou autre assurance concernant le contenu de ces documents. Vous trouverez des informations concernant les assurances contractuelles d’Okta à ses clients sur okta.com/agreements.