Un nouveau départ ? Si seulement de telles choses étaient possibles. Mais lorsque cela est hors de portée, une nouvelle perspective peut être la meilleure chose suivante.

C'est ce que nous offrons aujourd'hui. Vous n'êtes probablement pas venu ici avec tous les éléments de contexte. Vous avez peut-être suivi un titre, un communiqué de presse ou un lien provenant de votre RSSI. Définissons d'abord le problème.

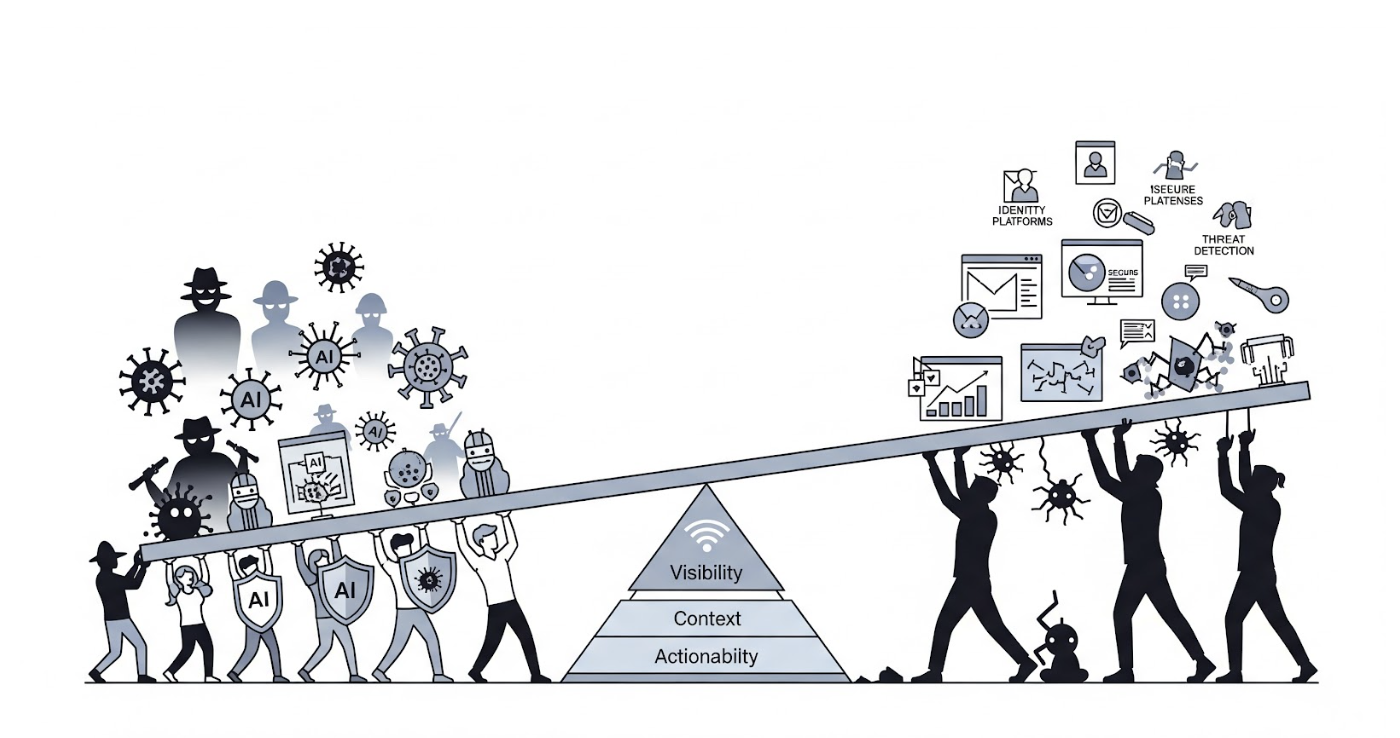

En tant que spécialistes des technologies de sécurité, nous nous retrouvons :

- Dépassé en nombre

- Sous-financé

- Accablé

Dépassé en nombre

Les attaquants évoluent plus vite que jamais : automatisés, distribués et pilotés par l'IA. Les attaques basées sur les informations d'identification restent le chemin le plus facile pour pénétrer dans une entreprise, et les adversaires le savent. Ils exploitent la surface d'attaque croissante créée par le travail à distance, le BYOD, les sous-traitants tiers et les applications d'entreprise basées sur l'IA.

Le navigateur est le nouveau champ de bataille et, dans de nombreux environnements, il n'est pas protégé. Sans défenses intégrées et intelligentes à ce niveau, nous nous exposons et manquons une occasion.

Sous-financé

Les piles de sécurité modernes sont gonflées d'outils déconnectés. Chacun offre des signaux, mais peu offrent des corrélations de signaux significatives qui s'étendent à tous les environnements. Les équipes passent plus de temps à enquêter sur les menaces et à affiner les règles d'alerte qu'à arrêter les menaces lorsqu'elles apparaissent.

Les politiques d'accès conditionnel reposent sur de multiples entrées, telles que le dispositif, l'identité et la sécurité du réseau, mais les lacunes dans la couverture et la vitesse du signal peuvent ralentir la réponse et solliciter les opérations. Résultat : les équipes de sécurité sont mises à rude épreuve pour maintenir la machine plutôt que d'améliorer son efficacité.

Accablé

Chaque connexion, appareil et emplacement représente une vulnérabilité potentielle, et les politiques qui les régissent doivent s'adapter en temps réel. Mais les architectures actuelles n'ont pas été conçues pour cela. Les lacunes en matière de visibilité, le manque d'harmonisation des politiques et l'application incohérente sur l'ensemble des terminaux obligent les équipes à réagir au lieu d'anticiper.

De nombreuses organisations ont sacrifié leur agilité et, par conséquent, ont augmenté leur exposition aux risques. Le coût de ce compromis apparaît dans les rapports de violation de données.

Une lutte commune et une opportunité commune

L'équilibre des forces penche en faveur des acteurs malveillants et est maîtrisé par la simple volonté et la détermination des technologues dévoués.

Si c’est votre cas, vous n’êtes pas seul.

La pile est fragmentée et la surface d'attaque ne cesse de s'étendre. Les systèmes censés apporter de la clarté, comme les SIEM traditionnels, ne produisent souvent que des alertes retardées et de faible fidélité. Nous comptons sur eux parce que nous le devons, mais le modèle d'opérations de sécurité qu'ils soutiennent est lent, réactif et bruyant. Mais les choses commencent à changer.

Et si la sécurité de l’identité, du réseau et des points de terminaison n’interagissait pas seulement, mais se comprenait ? Et si votre contrôle d’accès pouvait tenir compte de la posture du navigateur ? Et si votre système de détection et de réponse pouvait appliquer la politique en temps réel au lieu d’enregistrer les violations après coup ?

Nous nous éloignons des outils assemblés et nous nous dirigeons vers un contexte, une application et des résultats partagés. Les nouvelles intégrations d'Okta et de Palo Alto Networks visent à ouvrir la voie à une sécurité unifiée, adaptative et tenant compte de l'identité.

Le paysage de la sécurité actuel : complexe, distribué et centré sur l'identité

Le travail se fait dans le navigateur (SaaS, outils d'IA, flux de travail sensibles, autorisations OAuth), que le travail commence là ou non, il passe par le navigateur. C'est là que les utilisateurs s'authentifient, que les sessions commencent et que les données circulent. Cela fait du navigateur un point d'application essentiel.

Mais la s\]curit\] n'a pas toujours suivi le rythme. Les contr\]les de posture traditionnels d\]pendent des VPN, du MDM ou d'une visibilit\] compl\]te du syst\]me d'exploitation, qui sont tous insuffisants dans un monde BYOD, fortement tributaire des contractuels et bas\] sur l'IA. Le navigateur est un nouveau point de contr\]le pour l'application de la politique d'entreprise.

Palo Alto Networks a décelé ce problème très tôt, en étendant ses capacités du réseau et du terminal au navigateur avec son offre Prisma Access Browser.

Contrairement à l'ancienne technologie de navigateur sécurisé ou aux postes de travail virtuels maladroits, Prisma Access Browser s'exécute localement et ressemble à Chrome. En arrière-plan, il isole les sessions, applique la prévention des pertes de données et la prévention des menaces de niveau entreprise, et peut acheminer le trafic via l'infrastructure SASE complète de Palo Alto Networks.

Cela signifie une application réelle des politiques, même sur les appareils non gérés, avec une visibilité totale et des protections intégrées. Et comme il est intégré à l'écosystème plus large de Palo Alto Networks, y compris le renseignement sur les menaces Unit 42, vous ne faites pas confiance à un navigateur autonome. Vous exploitez une plateforme de sécurité à laquelle font confiance plus de 70 000 organisations.

Okta a également reconnu cette opportunité, en faisant évoluer Adaptive MFA pour intégrer un contexte plus large, y compris des signaux provenant de la posture du navigateur et de la confiance de l'appareil.

C'est pourquoi cette intégration est si importante : Okta et Palo Alto Networks se sont associés pour permettre des décisions d'accès conditionnel basées sur les signaux de posture de Prisma Access Browser, garantissant que les applications SSO ne sont accessibles que via des sessions de navigateur sécurisées et vérifiées. Cette intégration crée un flux d'autorisation mutuel fort, où Okta évalue les signaux de Prisma Access Browser pour déterminer si l'accès doit être accordé en fonction des politiques définies par l'entreprise.

En effet, Okta applique la posture du navigateur et de l'appareil au nom des applications en aval. Les fournisseurs SaaS n'ont pas à créer eux-mêmes ces contrôles, et les configurations SASE, telles que les restrictions IP, n'ont pas à supporter à elles seules le fardeau de la représentation de la confiance des appareils.

Alors que les entreprises se précipitent pour adopter des outils d'IA, cette limite d'application devient essentielle. Les données sensibles résident dans les invites, les flux de plug-ins et les sessions d'application. Le contrôle de l'accès au niveau du navigateur - et son application par le biais de l'identité - est la façon dont nous sécurisons l'utilisation de l'IA sans ralentir l'innovation.

Des journaux aux actions : l'identité rencontre le SOC moderne

Les équipes de s écurit é s 'appuient depuis longtemps sur les SIEM pour reconstituer l 'histoire apr ès coup. Des journaux interminables et un bruit constant, le tout au nom de la visibilit é. Et bien que la visibilit é soit toujours importante, elle ne suffit pas.

Nous n'avons pas besoin de plus de journaux. Nous avons besoin d'un contexte partagé. Nous avons besoin d'une action partagée.

C'est pourquoi nous sommes particulièrement enthousiastes à propos de notre deuxième intégration : la connexion de Identity Threat Protection with Okta AI à Cloud Identity Engine à l'aide de Shared Signals Framework (SSF) standard. Il ne s'agit pas d'envoyer plus d'événements dans une boîte noire. Il s'agit de rendre l'intelligence d'identité opérationnelle en temps réel.

Le Cloud Identity Engine applique systématiquement l'authentification de l'utilisateur et fournit un accès en temps réel à l'ensemble de la plateforme Palo Alto Networks. Cortex XSIAM et XDR de Palo Alto Networks offrent le niveau de sécurité approprié en fonction du niveau de risque d'un utilisateur.

Cortex n'est pas votre SIEM traditionnel. Il s'agit d'une plateforme SOC moderne, intégrant SIEM, SOAR, XDR, UEBA et la veille sur les menaces dans un système unique conçu pour raisonner, décider et agir. L'IA n'est pas un ajout, elle est fondamentale. Les signaux sont corrélés sur l'ensemble de la surface d'attaque et hiérarchisés en quelques millisecondes. Et maintenant, avec les signaux d'identité provenant d'Okta et la logique d'application qui revient, cette intelligence devient réflexive.

Okta a reçu des signaux du Cloud Identity Engine et Cortex XDR de Palo Alto Networks depuis mai, ce qui apporte un contexte de sécurité à notre plateforme Identity Threat Protection. Mais en juillet, ce signal deviendra bidirectionnel. Grâce à notre nouvelle intégration, Okta retransmettra les signaux de risque dans Cloud Identity Engine, bouclant ainsi la boucle et déverrouillant une réponse de bout en bout basée sur l’identité au sein du SOC.

Il ne s'agit pas seulement d'interopérabilité, mais d'amplification. Identity Threat Protection, optimisé par Okta AI, se connexte désormais de manière transparente à Precision AI de Palo Alto Networks. Cela signifie que les signaux de risque d'identité affinés sur les modèles d'authentification, le contexte de l'appareil et le comportement de l'utilisateur font désormais partie de la structure de détection et de correction du SOC. Nous ne combattons pas seulement les menaces augmentées par l'IA, nous combattons l'IA avec l'IA.

Et voici la stratégie qui la sous-tend : aujourd'hui, nous commençons par une plateforme SOC intégrée avec SIEM et SOAR intégrés comme premier endroit pour recevoir les signaux SSF, car c'est là que convergent les observations de la plus haute fidélité. C'est une réalité de bootstrapping. Avec le temps, d'autres plateformes SaaS rejoindront directement le réseau SSF. Mais à l'heure actuelle, l'un des signaux les plus clairs remonte par le SOC, et Cortex est le partenaire le plus compétent que nous pourrions avoir.

Car soyons honnêtes : si vous devez demander à quelqu’un de vous couvrir, ce devrait être celui qui a la plus grande visibilité, les réflexes les plus rapides et la plus grande base de renseignements sur les menaces. C’est Cortex. Et c’est pourquoi cette intégration est une nécessité opérationnelle.

Okta et Palo Alto Networks partagent des signaux et coordonnent les décisions. C'est ainsi que nous passons de la détection passive à la défense active : avec l'identité comme signal de premier ordre dans chaque réponse.

Avant, pendant et après : sécurisation du cycle de vie complet de l'identité

Pour donner vie à ces intégrations, examinons un flux d'accès réel qui démontre comment Okta et Palo Alto Networks sécurisent l'ensemble du cycle de vie des identités, de la première prise de contact à l'application finale.

Le scénario

Un développeur contractuel a besoin d'accéder à un tableau de bord interne d'outillage d'IA. Elle utilise un appareil personnel, ou peut-être un appareil géré par l'entreprise pour laquelle elle travaille, et se connecte en utilisant Okta FastPass, une méthode d'authentification sans mot de passe et résistante au hameçonnage. Bien qu'elle accède à l'application via Prisma Access Browser, elle utilise également un outil de productivité tiers adjacent, qui initie son propre flux OAuth via le navigateur, puis émet des jetons d'accès de manière indépendante.

Bien que l'entreprise sache que l'authentification initiale est sécurisée, l'environnement client qui consomme ce jeton peut ne pas être renforcé. Pour gérer cette réalité, l'équipe d'administration a configuré Cortex XSIAM pour surveiller le comportement de la session de ces clients, à l'aide de la télémétrie ingérée de l'application et de l'activité de point de terminaison plus large.

Avant l'authentification

Ensuite, l'utilisateur lance Prisma Access Browser, qui s'exécute localement et applique des contrôles de session basés sur des politiques (DLP, isolation, validation de la posture), le tout derrière une expérience de navigation familière. Le navigateur partage le contexte de posture avec Okta, qui évalue ce signal dans le cadre d'une politique d'accès conditionnel, confirmant que l'appareil est dans un état de confiance. Étant donné que les conditions sont remplies, l'accès se poursuit sans friction.

Pendant l'authentification

L’utilisateur s’authentifie à l’aide d’ Okta FastPass, lié aux informations d’identification liées à l’appareil et à la vérification biométrique. Cela élimine les menaces liées aux informations d’identification et garantit que la session est ancrée dans la confiance. Okta AI évalue les signaux contextuels (état de l’appareil, géolocalisation, heure de la journée, bases de référence comportementales) et renvoie un score de risque faible, accordant à l’utilisateur un accès transparent.

Après l'authentification

Peu après la connexion, l'utilisateur lance un flux OAuth à partir d'un outil de productivité tiers — un flux qui a été explicitement configuré pour être lancé à partir de Prisma Access Browser, comme l'exige la politique d'accès conditionnel d'Okta. Cela garantit deux choses : La session provient d'un environnement renforcé, et Cortex XSIAM gagne en visibilité sur l'ensemble du flux d'authentification, y compris les modèles de comportement des applications qui peuvent ne pas apparaître seuls dans les journaux d'identité.

Bien qu'elle réussisse une authentification résistante au phishing, la session client qui en résulte commence à présenter une activité anormale : requêtes API répétées, schémas d'accès aux données irréguliers et signes d'une possible utilisation abusive du jeton à la suite d'une violation post-authentification.

C'est là que Cortex Precision AI commence à corréler le comportement dans l'ensemble de l'environnement, en s'appuyant sur l'ingestion native des journaux d'authentification Okta, de la télémétrie des terminaux et des signaux d'application.

Bien que l'authentification de l'utilisateur ait été approuvée, le comportement qui a suivi ne l'a pas été. Dans la défense moderne, cette distinction est importante.

Grâce au SSF, Cortex transmet un signal de risque à haute confiance à Okta. Identity Threat Protection révoque immédiatement la session, applique une réauthentification et arrête l'accès en aval via Universal Logout.

Simultanément, Cortex déclenche une enquête automatisée et isole l'appareil affecté, réduisant ainsi le temps de confinement et minimisant l'impact.

Faites confiance, mais vérifiez, et vérifiez encore.

Au-delà de la procédure pas à pas : Remplacer la machine de Rube Goldberg

Dans de nombreuses organisations, l'équivalent de ce que nous venons de décrire nécessiterait une pile plus complexe (et souvent déconnectée). Par exemple :

- Un environnement VDI renforcé

- An identity-aware network layer (Une couche réseau tenant compte de l'identité)

- Outil DLP distinct

- transferts manuels de politiques entre le point de terminaison et le SOC

- Un fournisseur d’authentification appliquant une politique d’accès basée sur un contexte extrêmement limité

C'est ainsi que les choses se faisaient depuis des années - et dans certains cas, c'est encore le cas. Mais la complexité n'est pas toujours synonyme d'assurance.

Même une architecture bien intentionnée peut laisser des failles. En fait, nous avons constaté de visu qu'une infrastructure de bureau entièrement gérée et centralisée peut toujours devenir un vecteur d'attaque, en particulier lorsque la confiance est placée dans l'environnement lui-même plutôt que dans l'identité qui le traverse.

C'est ce qui rend ce nouveau modèle différent : au lieu d'empiler des solutions ponctuelles dans l'espoir que le contexte survive au transfert, nous réunissons des plateformes qui se comprennent et agissent en temps réel : un navigateur sécurisé, un moteur de politiques natif de l'identité et un SOC qui écoute et répond aux signaux d'identité.

Pas une solution de contournement. Pas un bricolage. Une défense qui a du sens.

Perspectives d'avenir : Une approche de la défense plus intelligente et partagée

Ce partenariat est plus que de simples intégrations. Il s’agit de réécrire la façon dont les systèmes de sécurité communiquent, en temps réel, à travers les couches et entre les fournisseurs. Avec Okta et Palo Alto Networks, nous construisons une architecture plus adaptative avec :

- Accès conditionnel qui comprend le contexte du navigateur

- Détection et réponse qui considèrent l'identité comme un signal de premier ordre

- Une IA qui ne se contente pas d’analyser, elle agit

Mais plus que toute autre chose, ce lancement marque un progrès vers un avenir où la défense est collaborative par défaut.

Nous avons créé Identity Threat Protection with Okta AI sur des normes ouvertes comme SSF et Continuous Access Evaluation (CAEP), de sorte que ce modèle n'est pas verrouillé à une seule pile. Que vous utilisiez Cortex ou un autre système, ces signaux sont conçus pour circuler librement et informer les plateformes sur lesquelles vous vous appuyez, et non pour les contraindre.

Et ce n'est que le début : Au moment où nous commençons à traiter l'identité comme une source de vérité partagée — pour l'accès, mais aussi pour le risque et la réponse — nous déverrouillons un modèle de sécurité qui est dynamique, adaptatif et conçu pour évoluer avec la façon dont les gens travaillent aujourd'hui.

C'est l'avenir vers lequel nous tendons, et les intégrations d'aujourd'hui nous rapprochent un peu plus. Parce que les organisations les plus résilientes ne seront pas celles qui ont les contrôles les plus rigides — ce seront celles qui ont les connexions les plus intelligentes.

Apprenez-en davantage sur l'intégration et inscrivez-vous au webinaire.