État d'urgence

Le 7 mai 2021, le DarkSide, un groupe de pirates informatiques probablement basé en Europe de l'Est, a installé un ransomware sur les ordinateurs de Colonial Pipelinele plus grand pipeline de pétrole raffiné des États-Unis. Craignant une attaque contre ses systèmes de contrôle, Colonial a interrompu ses activités, privant ainsi le sud-est des États-Unis de sa principale source d’approvisionnement en carburant. Les stations-service ont commencé à être à court d’essence. Une semaine après le début de l'attaque, près de 90 % des stations de la capitale nationale étaient vides. Le président Joe Biden a déclaré l’état d’urgence.

En réponse à cette crise, le président Biden a publié le décret présidentiel 14028 visant à « améliorer la cybersécurité de la nation ». Le décret souligne spécifiquement l'importance de l'authentification multifacteur (MFA). L'une des principales causes de la cyberattaque par rançongiciel était l'absence de MFA dans l'infrastructure informatique de Colonial. Le décret présidentiel appelait à la mise en œuvre de la MFA par les organisations qui travaillent avec le gouvernement fédéral.

Okta lance Desktop MFA

Le gouvernement n'est pas la seule voix à réclamer l'AMF (authentification multifacteur). De plus en plus de compagnies d'assurance exigent l'AMF (authentification multifacteur) pour tout accès au réseau et aux postes de travail. De même, les administrateurs informatiques reconnaissent de plus en plus que les ordinateurs portables volés peuvent représenter un risque de sécurité important. Dans le cas de l'attaque de Colonial, un mot de passe réutilisé provenant d'une violation de sécurité entièrement distincte a permis aux attaquants d'accéder à un VPN Colonial. Le même mot de passe réutilisé sur un ordinateur portable volé pourrait être dévastateur.

Pour aider les clients à répondre à ces cas d’utilisation urgents en matière de sécurité et de conformité, Okta a publié Desktop MFA dans le cadre de son offre Okta Device Access. Desktop MFA exige qu’un utilisateur présente un deuxième facteur d’authentification lors de la connexion à son ordinateur de bureau. Le logiciel est facilement déployé et fournit un processus d’inscription convivial. Plus important encore, le simple mot de passe n’est plus la seule ligne de défense pour les appareils d’entreprise.

Déploiement administrateur

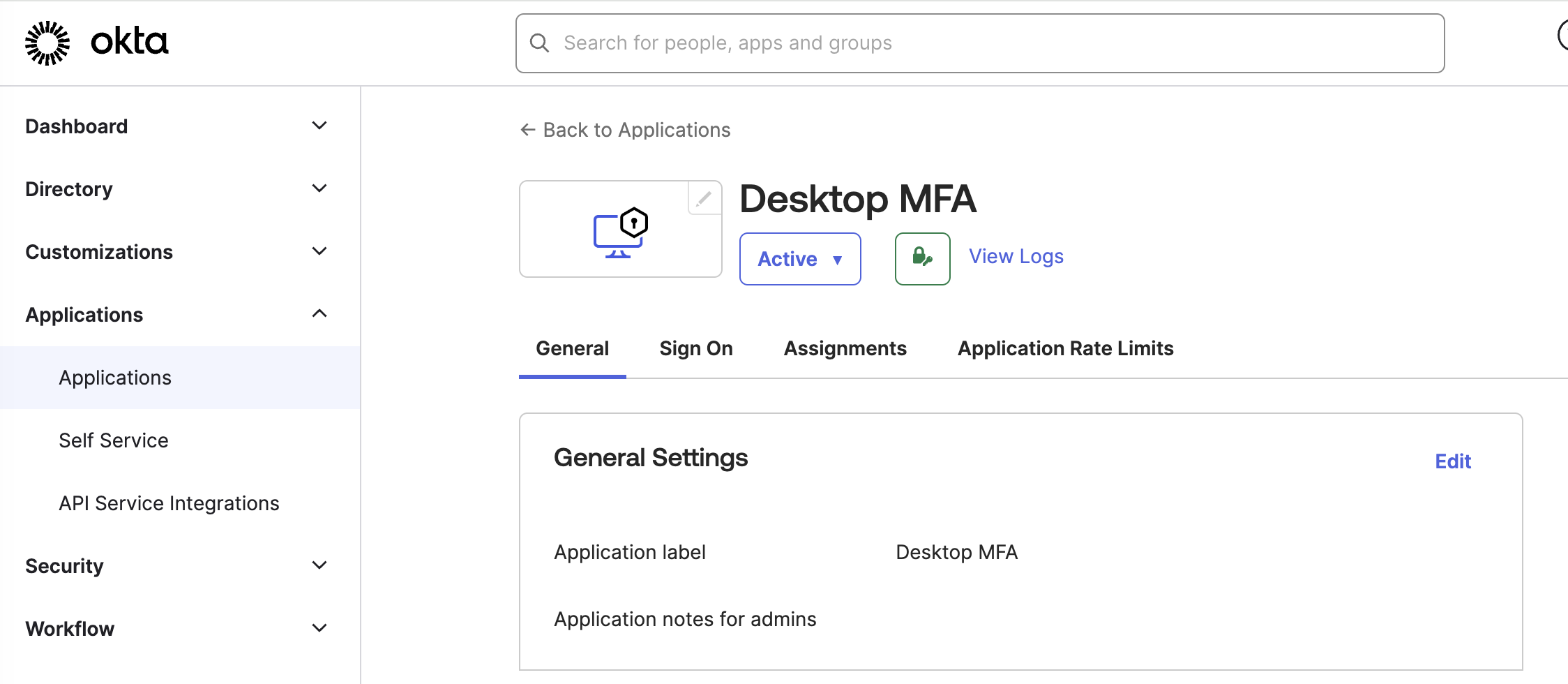

Console d'administration Okta

Un administrateur peut déployer Desktop MFA en quelques minutes. Dans la console d'administration Okta, il choisit l'application Desktop MFA dans le catalogue d'applications et la configure comme n'importe quelle autre application OpenID Connect (OIDC).

L'authentification multifacteur pour ordinateur de bureau est uniquement disponible pour les appareils gérés. Les administrateurs doivent déployer le logiciel sur l'appareil d'un utilisateur final via une solution de gestion des appareils mobiles (MDM) ainsi qu'un profil MDM.

Politiques

Okta fournit à l’administrateur des contrôles précis sur le comportement de Desktop MFA via le profil MDM déployé sur l’appareil de l’utilisateur. Les administrateurs peuvent accéder à un certain nombre de politiques de configuration, notamment :

- Période de grâce pendant laquelle l'utilisateur peut ignorer l'inscription après le déploiement de la solution MDM

- Période durant laquelle l'utilisateur peut se fier uniquement à des facteurs hors ligne (par exemple, un utilisateur peut passer 48 h sans authentification en ligne).

- Facteurs permettant l’authentification (plus d’informations ci-dessous)

- Comment restreindre l'accès aux facteurs en ligne

La liste complète des politiques disponibles se trouve dans notre documentation pour Windows et macOS.

Expérience utilisateur

Prérequis : facteur en ligne enregistré avec Okta Verify

Pour utiliser Desktop MFA, l'utilisateur doit avoir un compte Okta dans le tenant Okta de son organisation. Avant de s'inscrire sur son ordinateur, il doit inscrire un deuxième facteur (tel que Okta Verify push). Une fois que l'utilisateur a fait cela, il est prêt à s'inscrire.

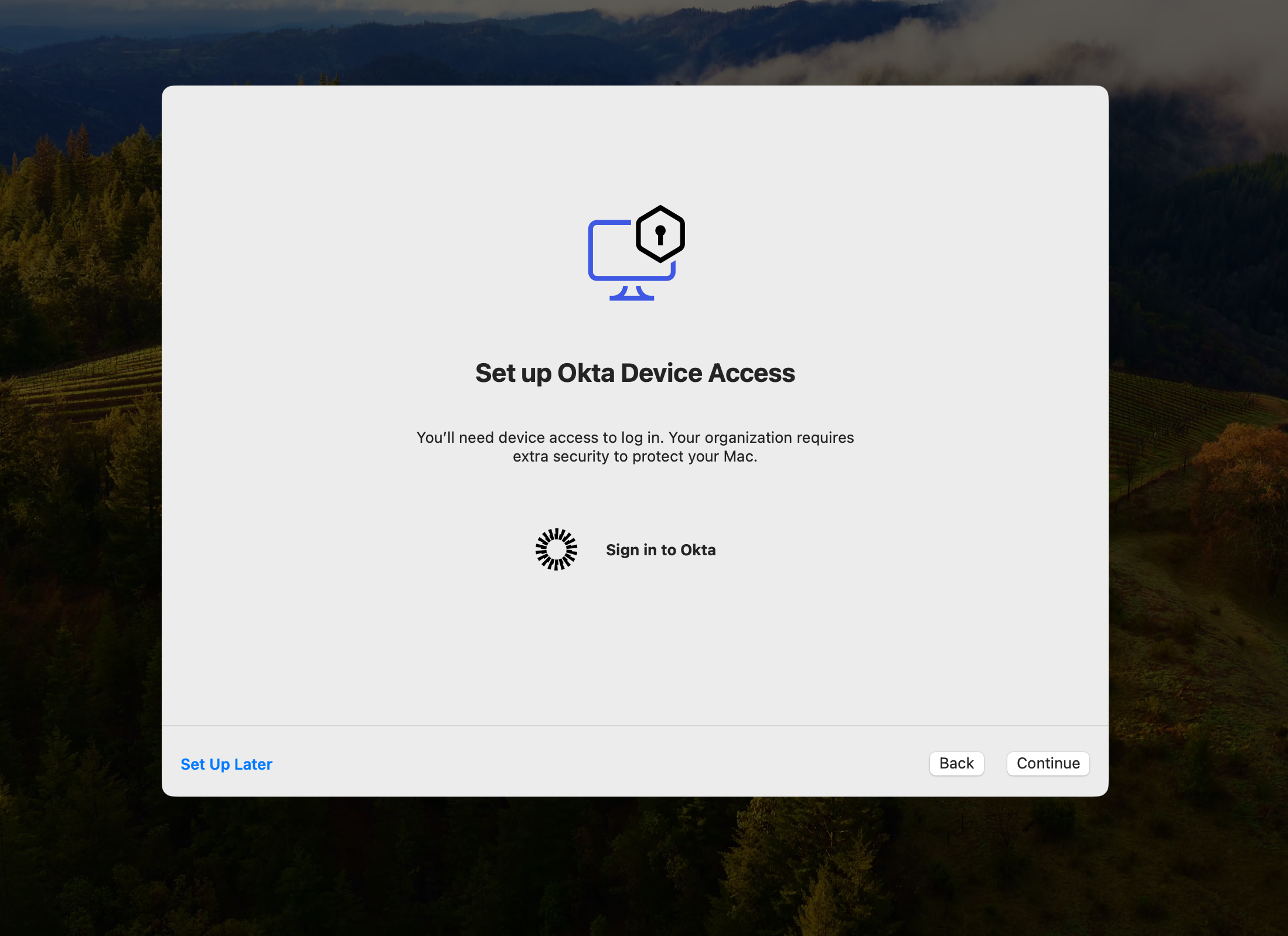

Inscription pour Desktop MFA

Une fois Desktop MFA déployé sur l'appareil d'un utilisateur, l'utilisateur sera invité à s'inscrire. Sur macOS, par exemple, l'utilisateur verra l'écran suivant.

Sur les deux plateformes, l'utilisateur peut choisir de sauter l'inscription pendant une période limitée. Cependant, une fois cette période de grâce terminée, il n'aura plus accès à sa machine tant qu'il ne se sera pas inscrit.

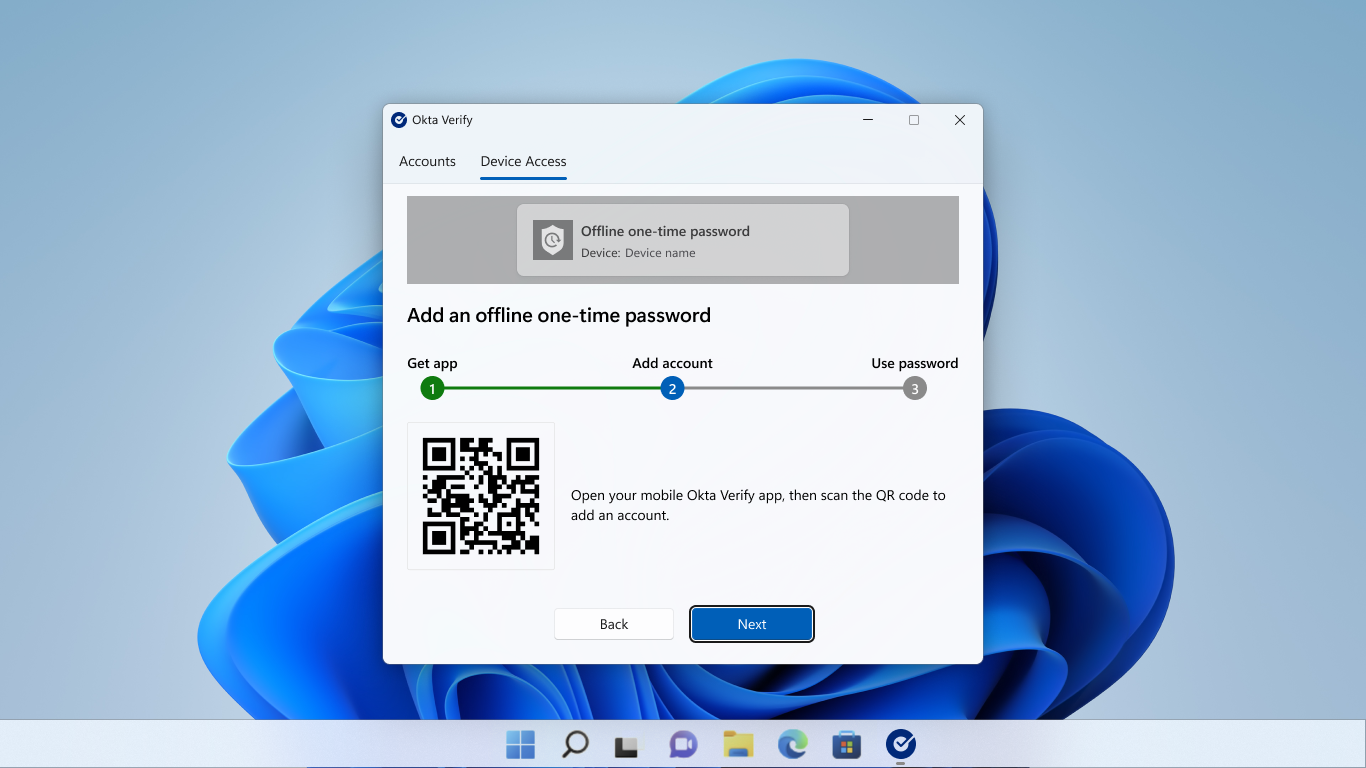

Le processus d'inscription est simple. L'utilisateur commence par créer un facteur « hors ligne » à l'aide de l'application Okta Verify. Ensuite, il utilise Oka Verify pour scanner un code QR qui lui est présenté pendant le processus d'inscription.

Sous Windows, par exemple, l'utilisateur sera invité à scanner le code comme indiqué :

La numérisation du code configure un nouveau compte sur l'application Okta Verify sur leur téléphone. Ce compte affiche un code d'accès à l'appareil (un mot de passe temporaire à usage unique) qu'ils peuvent utiliser comme deuxième facteur sans être connectés à Internet (d'où le terme facteur « hors ligne »).

Connexion utilisateur

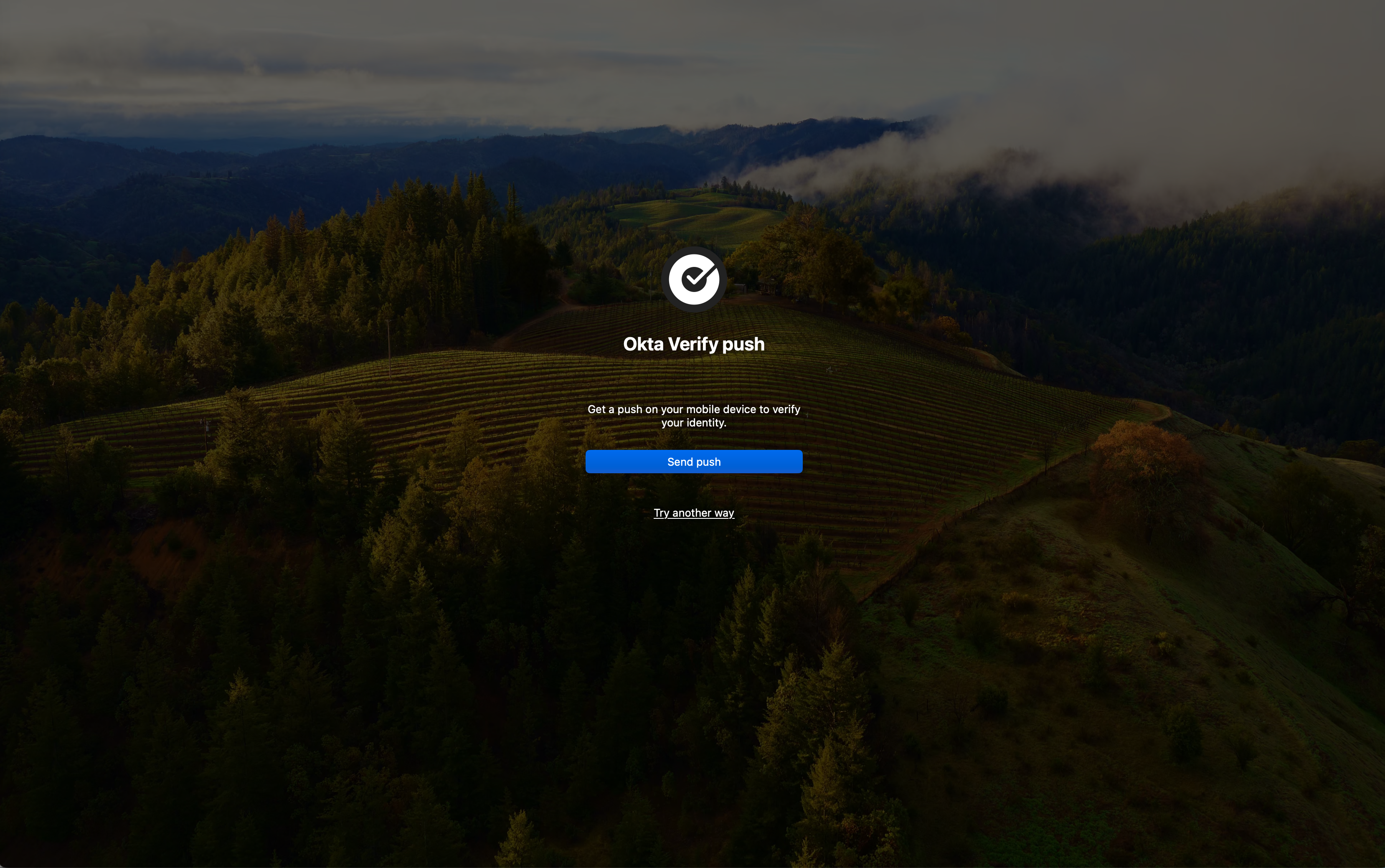

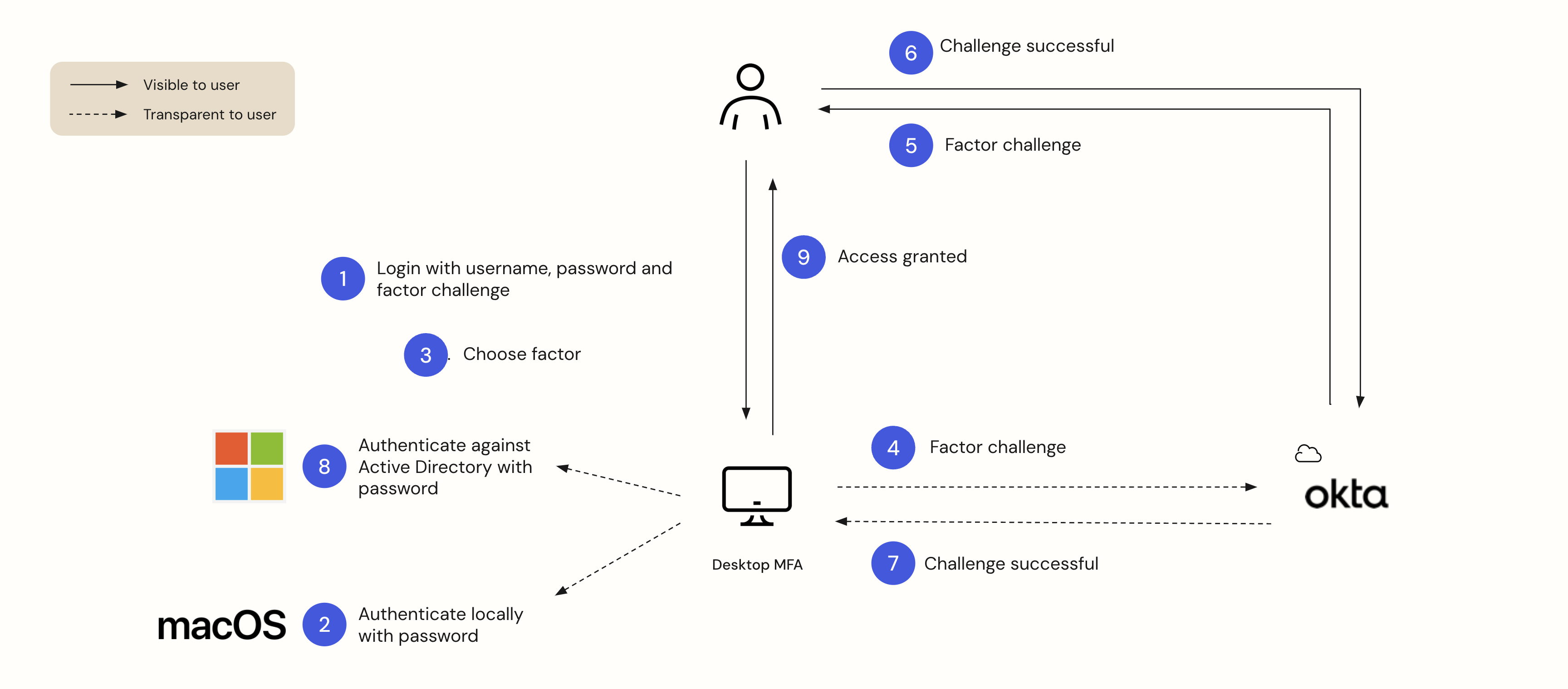

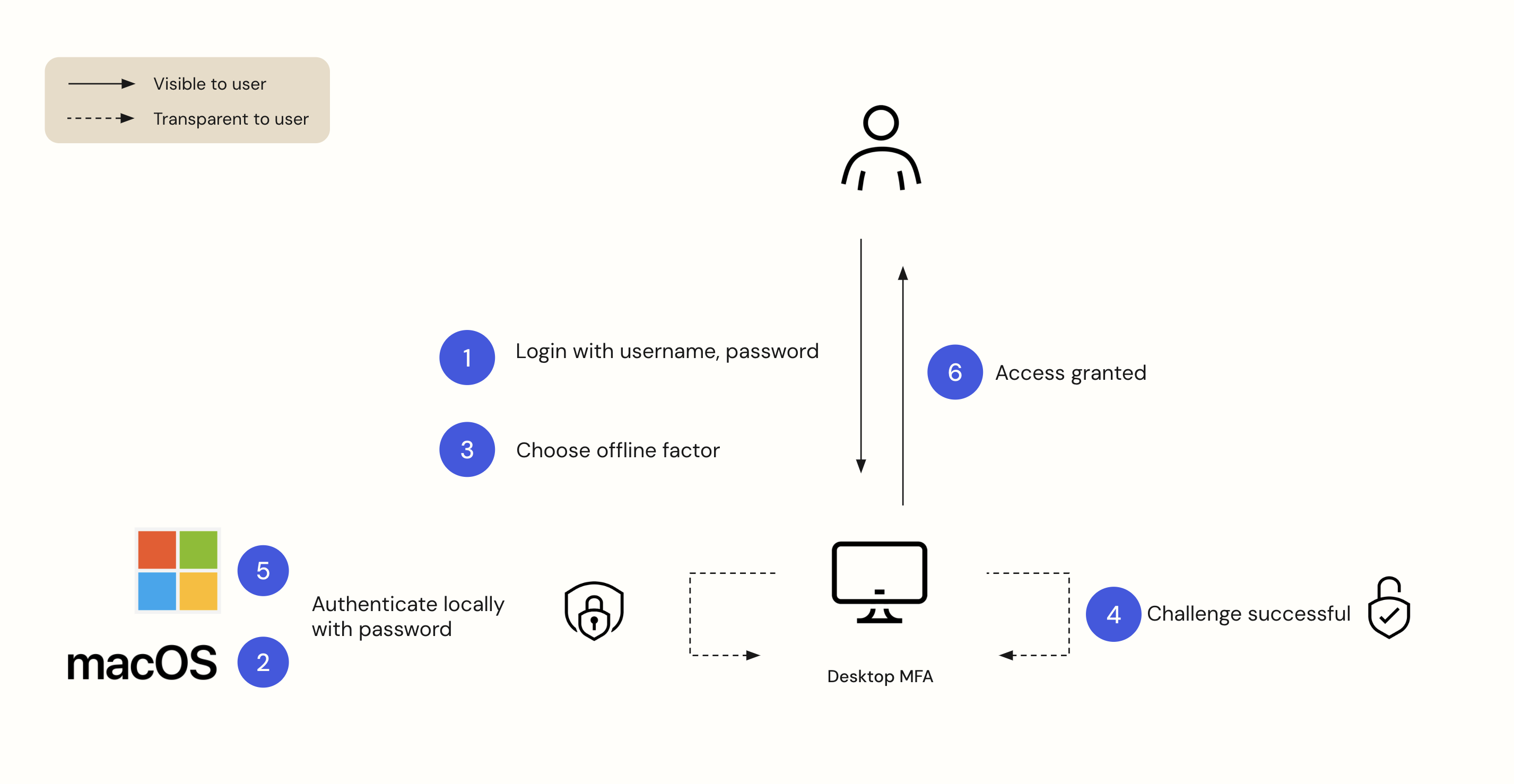

Les utilisateurs se connectent à leurs machines comme ils le font normalement en entrant leur nom d'utilisateur et leur mot de passe. Dans le cas de macOS, les identifiants sont immédiatement vérifiés par le système d'exploitation. Ensuite, l'utilisateur est invité à saisir un deuxième facteur d'authentification de son choix.

S’ils choisissent la notification push Okta Verify, ils seront invités à envoyer une notification push sur leur téléphone.

Une fois qu'ils confirment la notification push, Okta indiquera rapidement à leur machine que le deuxième facteur a été vérifié. Dans le cas de macOS, les deux facteurs seront confirmés et l'utilisateur se verra accorder l'accès. Pour les utilisateurs de Windows, leur nom d'utilisateur et leur mot de passe saisis précédemment seront vérifiés par Active Directory avant que l'accès ne soit accordé.

Facteurs

Comme mentionné ci-dessus, Desktop MFA prend en charge deux grandes classes de facteurs : les facteurs en ligne, qui nécessitent une connexion Internet, et les facteurs hors ligne, qui n'en nécessitent pas. Les deux plateformes prennent en charge les mots de passe temporaires à usage unique (TOTP) en tant que facteur hors ligne, et Windows prend également en charge une clé de sécurité hors ligne (telle que Yubikey). Pour les facteurs en ligne, les deux plateformes prennent en charge Okta Verify Push et TOTP, et macOS prend également en charge FIDO2 Yubikey.

Un utilisateur peut s'authentifier avec un facteur hors ligne même s'il n'a pas de connexion Internet. Ceci est essentiel pour tous les utilisateurs car, même dans notre monde hyperconnecté, la connectivité Internet n'est pas garantie partout. Nous ne voulons pas, par exemple, qu'un voyageur d'affaires soit incapable d'utiliser son ordinateur simplement parce qu'il est dans un avion sans accès à Internet.

Cela dit, nous exigeons que les utilisateurs s'authentifient périodiquement avec un facteur en ligne. L'exigence de facteurs en ligne ajoute une couche de sécurité supplémentaire qui est précieuse pour les administrateurs système. Les facteurs en ligne fixent une limite de temps à l'accès à un ordinateur portable d'entreprise. Une fois que l'utilisateur est déprovisionné, l'accès à son ordinateur portable cessera dès qu'il sera invité à se réauthentifier (ce qui peut être aussi court que l'administrateur le souhaite). Un ordinateur portable qui n'est pas retourné devient beaucoup moins une vulnérabilité.

Les administrateurs ont également la possibilité de restreindre les facteurs disponibles. Par exemple, ils peuvent exiger uniquement des facteurs en ligne. Ils peuvent également limiter les facteurs qui peuvent être utilisés (par exemple. seule la clé Yubikey FIDO2 est autorisée comme facteur en ligne). La spécification des facteurs autorisés est actuellement disponible sur macOS et le sera sur Windows dans un avenir proche.

Flux de connexion

Le diagramme suivant illustre le processus d'authentification à l'aide d'un facteur en ligne.

Le processus est similaire, bien qu'un peu plus simple, pour l'authentification à l'aide d'un facteur hors ligne.

Sans mot de passe sur Windows

Les utilisateurs de Windows ont également une option sans mot de passe.

Sous le capot

Sous Windows, Desktop MFA est construit à l'aide du framework Credential Provider. L'architecture Credential Provider nous permet de définir des éléments d'interface utilisateur que le processus LogonUI.exe affiche à l'utilisateur. Notre Credential Provider personnalisé reçoit les entrées de facteur de l'utilisateur et communique ensuite ces informations à un autre processus Okta sur la machine. Ce processus d'arrière-plan valide ensuite l'entrée localement ou avec le back-end Okta.

macOS authentifie les utilisateurs avec un modèle de pipeline et permet d’injecter du code personnalisé dans ce pipeline à l’aide du framework d’autorisation d’Apple. Nous avons écrit nos propres mécanismes de plug-in d’autorisation et placé notre code personnalisé pour qu’il s’exécute après que le système d’exploitation a demandé le nom d’utilisateur et le mot de passe. Le placement du code personnalisé dans le pipeline d’autorisation se fait en mettant à jour la base de données de sécurité d’Apple.

Conclusion

Dans le cas de Colonial Pipeline, il a suffi d'un compte orphelin avec un mot de passe compromis pour qu'un cauchemar de sécurité commence. L'attaque de Colonial illustre de manière frappante la nécessité d'une sécurité à plusieurs niveaux. Okta Device Access est un moyen puissant et configurable d'ajouter cette couche supplémentaire. Les administrateurs peuvent utiliser Desktop MFA pour appliquer une hygiène de sécurité rigoureuse à leurs utilisateurs ; cet ordinateur portable volé arrête le voleur grâce à un deuxième facteur. De plus, les organisations qui se soucient de la conformité aux réglementations fédérales ou du renouvellement de leurs polices d'assurance cybersécurité peuvent envisager Desktop MFA.

Desktop MFA est une plateforme dans laquelle Okta innove continuellement. Dans un avenir proche, nous sommes impatients de publier des outils plus innovants. Cela fournira une véritable authentification unique dès le moment où l'utilisateur se connecte à son appareil. En savoir plus sur Okta Device Access.

Ce blog et toutes les recommandations qu'il contient ne constituent pas des conseils juridiques, en matière de confidentialité, de sécurité, de conformité ou commerciaux. Ce blog est destiné à des fins d'information générale uniquement et peut ne pas refléter les développements les plus récents en matière de sécurité, de vie privée et de droit, ni toutes les questions pertinentes. Pour obtenir de tels conseils, il vous revient de vous adresser à votre conseiller juridique ou à tout autre conseiller professionnel en matière de sécurité, confidentialité ou conformité, et de ne pas vous en remettre aux recommandations formulées dans le présent document. Okta décline toute responsabilité quant aux pertes ou dommages pouvant résulter de la mise en œuvre des recommandations fournies dans le présent document. Okta ne formule aucune déclaration, garantie ou autre assurance concernant le contenu de ce document.