« Veuillez procéder à la connexion normalement, n’utilisez pas la fonctionnalité Okta FastPass. »

Cette instruction inhabituelle, adressée aux cibles d'une récente campagne de social engineering observée par Okta Threat Intelligence, offre un aperçu de la façon dont les cybercriminels font évoluer leurs tactiques en réponse à l'adoption croissante de méthodes de connexion avancées et à niveau d'assurance élevé.

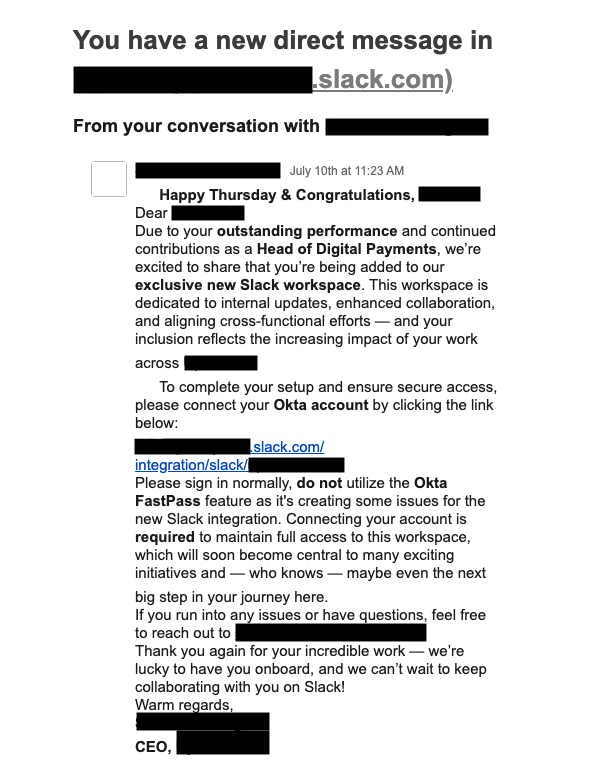

Lors des attaques de phishing observées, les attaquants se sont fait passer pour le PDG d'une entreprise et ont tenté de convaincre les utilisateurs ciblés de contourner les mesures de sécurité mises en place par l'entreprise. La campagne a exploité les canaux de communication de messagerie instantanée de confiance (dans ce cas, Slack) pour envoyer des appâts aux utilisateurs ciblés.

Les contacts de sécurité des clients d'Okta peuvent accéder à un avis de menace détaillé sur cette campagne de phishing une fois qu'ils se sont authentifiés sur security.okta.com.

Pourquoi les attaquants ont-ils un avis sur votre méthode de connexion ?

Le choix des méthodes de connexion (« authentificateurs ») que vous proposez aux utilisateurs est vraiment important.

Les leurres de phishing que nous avons observés ont dirigé les utilisateurs ciblés vers des pages de phishing exécutant Evilginx, un proxy transparent de type « adversaire au milieu » (AitM).

Ces kits de phishing peuvent être utilisés pour faire passer une requête d'authentification légitime via l'infrastructure de l'attaquant, permettant à l'attaquant d'accéder à la fois aux mots de passe des utilisateurs et à toute forme de code d'accès unique (SMS, TOTP, etc.) requis pour accéder à la ressource. Les pages de phishing peuvent également être configurées pour capturer le token de session renvoyé au navigateur d'un utilisateur lorsqu'il se connecte via ces proxys.

Les kits de phishing AitM ne sont cependant pas efficaces contre les organisations qui mettent en œuvre des méthodes d'authentification fortes et résistantes au phishing et qui appliquent la résistance au phishing dans leur politique.

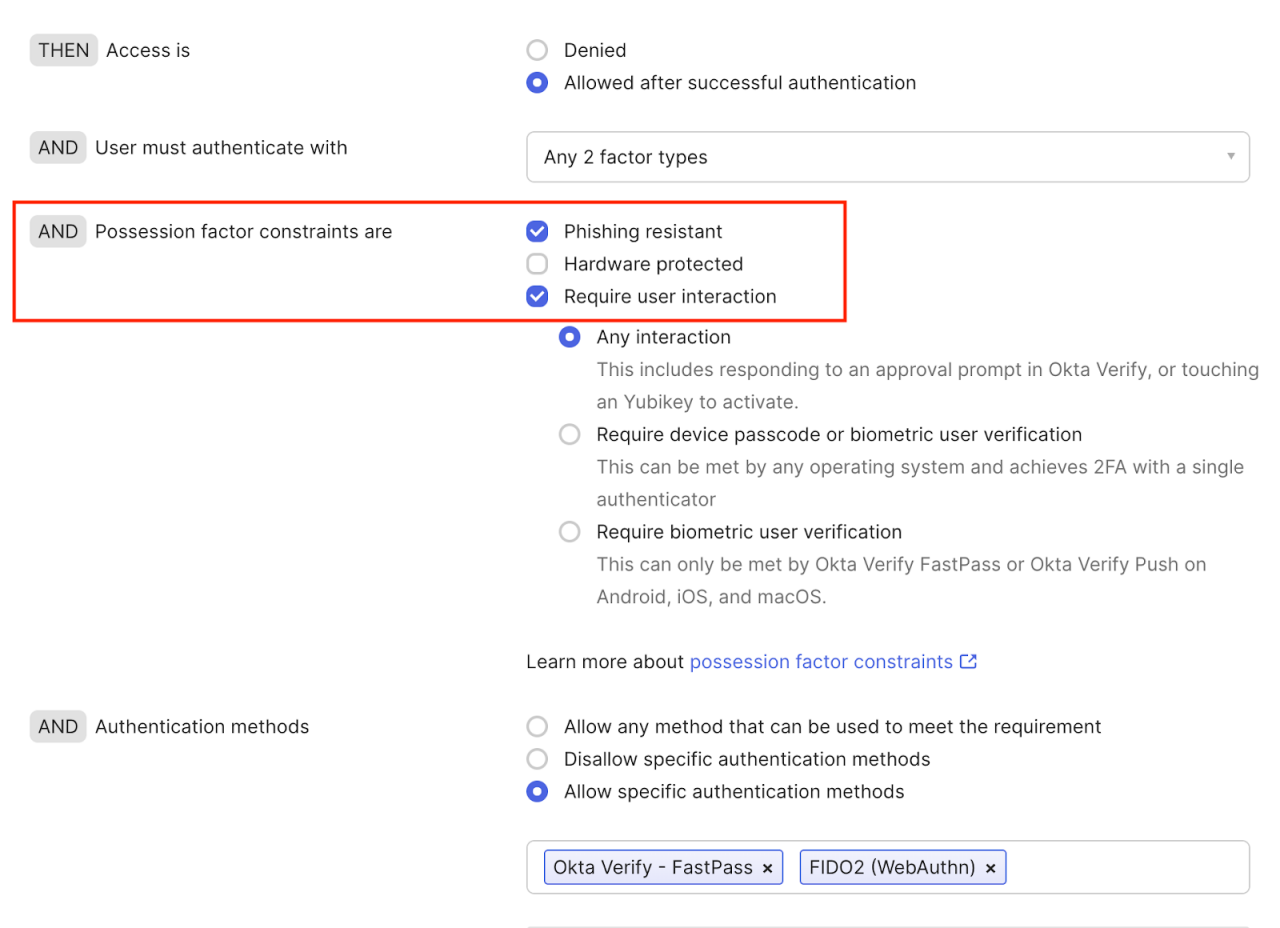

Lorsque les administrateurs appliquent la résistance au phishing dans une règle de politique d'authentification, un utilisateur ne peut accéder à la ressource protégée qu'en utilisant Okta FastPass, l'authentification basée sur FIDO2 ou les cartes à puce PIV. Ces méthodes de connexion n'autoriseront pas l'accès si la requête est acheminée via un proxy transparent. Les utilisateurs ne peuvent pas être amenés à sélectionner une autre méthode de connexion.

Par le passé, nous avons également observé des attaquants qui tentaient de convaincre des utilisateurs à privilèges de retirer physiquement leur clé de sécurité FIDO2, dans l'espoir que les politiques d'authentification autorisent toujours l'accès en utilisant une solution de rechange moins sécurisée. Dans des attaques plus récentes, les acteurs de phishing ont dirigé les utilisateurs inscrits aux clés FIDO vers des pages de connexion qui leur font croire que leur clé est défectueuse, là encore dans l'espoir que l'utilisateur choisira manuellement un facteur qui n'est pas résistant au phishing. Ces attaques de rétrogradation de l'authentification multifacteur ne sont possibles que si l'utilisateur est inscrit à des formes d'authentification plus faibles et que la résistance au phishing n'est pas exigée dans la politique.

Certaines méthodes d’authentification avancées peuvent aller au-delà de ce que FIDO2 peut accomplir. Par exemple, lorsque la résistance au phishing est activée dans la politique, FastPass empêche non seulement l'utilisateur d'être compromis, mais crée également un événement de détection dans Okta System Log qui peut être utilisé pour identifier si d'autres utilisateurs ont interagi avec le kit de phishing. Il vérifie également le contexte du terminal chaque fois qu’un attaquant tente de rejouer un token de session volé à l’aide d’un malware voleur d’informations depuis un terminal différent. Combiné à Identity Threat Protection, FastPass peut automatiquement invoquer un événement de « Universal Logout », déconnectant un utilisateur compromis des applications en aval et, si souhaité, de son terminal.

Donc, si j'inscris des utilisateurs à des authentificateurs résistants au phishing, suis-je tranquille ?

Si tous vos utilisateurs sont inscrits à des authentificateurs résistants au phishing, vous avez fait l'essentiel du travail.

La prochaine chose à faire est de s’assurer que la résistance au phishing est appliquée dans la politique. Cela implique de configurer chaque règle de politique d’authentification pour exiger spécifiquement une résistance au phishing.

Okta Identity Engine permet également aux administrateurs d'autoriser (ou de refuser) des méthodes d'authentification spécifiques dans les règles de politique.

Pour plus d'informations sur la manière dont FastPass renforce la résistance au phishing sur différents systèmes d'exploitation et navigateurs, consultez le Livre Blanc Technique Okta FastPass.

Si vous êtes sûr que vos utilisateurs n'ont plus besoin de formes d'authentification plus faibles (facteurs de connaissance, SMS, etc.), nous vous recommandons de les désactiver ou de les restreindre à des scénarios spécifiques à faible risque où des contrôles compensatoires peuvent également être appliqués.

Pour accéder à l'avis de menace détaillé concernant cette campagne d'ingénierie sociale, les contacts de sécurité des clients d'Okta peuvent se connecter à l'Okta Security Trust Center.