Cet article a été traduit automatiquement.

Une menace persistante avancée (APT) est un formulaire d'attaques menées par des experts sur une longue période.

Contrairement aux autres formes de piratage auxquelles vous êtes habitué en tant que propriétaire d'une petite entreprise, les menaces persistantes avancées sont souvent le fait d'experts. En règle générale, ces initiatives sont lancées par des nations ou des États-nations. Les hackers eux-mêmes savent qu'ils ne seront jamais arrêtés pour leur travail. Et ils disposent de toutes les ressources d'un royaume pour les aider.

Les concepts de base des menaces persistantes avancées ne sont pas nouveaux. Des analystes de l'armée de l'air américaine ont inventé ce terme en 2006. Ils parlaient d'attaques contre un lanceur de gouvernement par un autre lanceur de gouvernement.

Mais la sécurité APT est désormais en tête de liste des tâches à accomplir pour de nombreuses entreprises privées. Une attaque majeure découverte en décembre 2020 a ciblé "des entités gouvernementales, de conseil, de technologies, de télécommunications et d'extraction en Amérique du Nord, en Europe, en Asie et au Moyen-Orient". En conséquence, de nombreux analystes de la sécurité ont réalisé qu'ils devaient assurer la sécurité de leur entreprise.

Pourriez-vous faire face à des menaces persistantes avancées ?

Une agence gouvernementale est une cible courante des APT. Les grandes entreprises sont également considérées comme des actifs précieux. Lancer une attaque prend du temps et des ressources, et la plupart des entités souhaitent tirer le meilleur parti de leur travail et de leur investissement.

Mais certains attaquants APT utilisent une approche de type chaîne logistique. Ils tentent de renverser les entreprises plus petites qui ont des contrats avec leur cible principale. Chacune d'entre elles les rapproche de l'objectif final.

Vous pourriez être exposé à un risque si vous travaillez pour :

- Défense prestataire. Les données que vous détenez sont précieuses, mais votre lien avec les grandes agences l'est encore plus.

- Services financiers aux entreprises. Les banques, y compris les banques d'investissement, disposent d'actifs précieux. Mais vous pourriez également détenir des informations sensibles qui pourraient être utilisées pour préparer une attaque plus importante.

- Agences juridiques. Les informations dont vous disposez sur votre client et vos concurrents peuvent être extrêmement utiles aux acteurs de l'APT.

- les services d'utilité publique. La mise hors service d'un réseau important, tel qu'une connexion de télécommunications ou un réseau électrique, pourrait s'avérer très utile en cas d'attaque majeure.

En fait, presque toutes les entreprises sont susceptibles d'être confrontées à une attaque de ce type à un moment ou à un autre.

À quoi ressemble une attaque persistante avancée ?

Les mots "advanced" et "persistent" sont essentiels à retenir lorsque vous pensez aux APT. Il s'agit d'attaques qui utilisent les technologies les plus récentes et dont l'objectif est de rester dans votre système aussi longtemps que possible pour en extraire des actifs précieux.

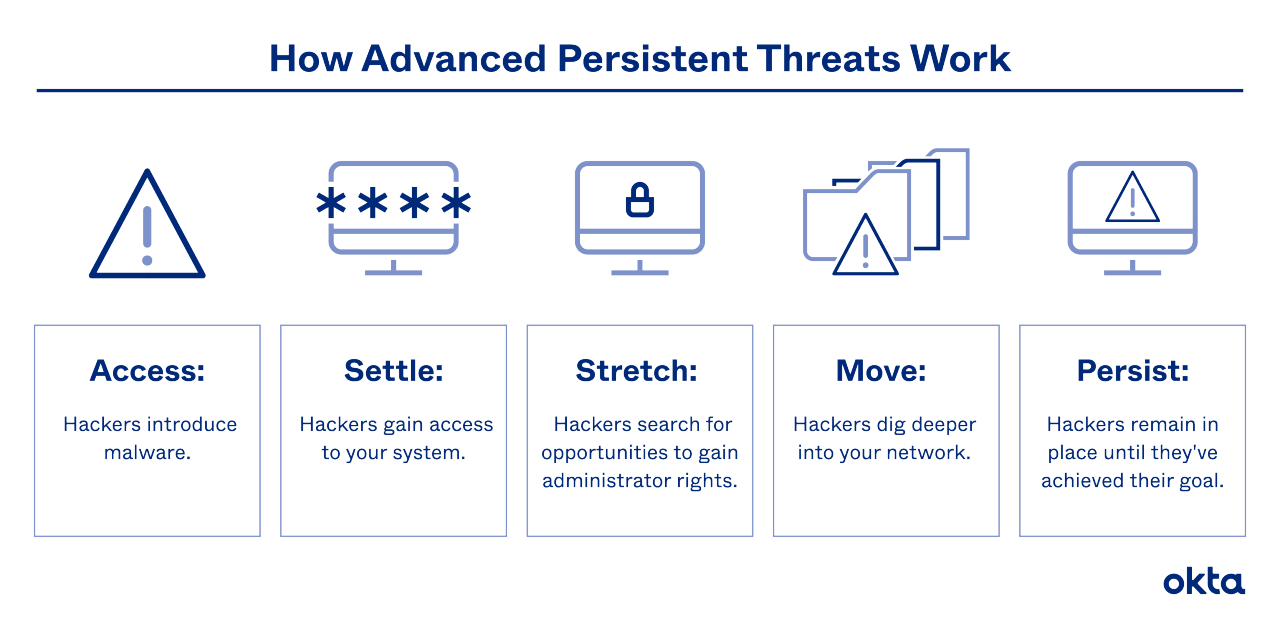

Une attaque typique se déroule en cinq étapes.

- Accès : les courriels d'hameçonnage, les applications frauduleuses, social engineering, et les fichiers infectés permettent aux pirates d'introduire malware.

- Réglez la question : Lorsque le site malware est opérationnel, les pirates ont facilement accès à vos systèmes. L'objectif étant de ne pas être détecté, les pirates informatiques peuvent utiliser leurs compétences en matière de codage pour dissimuler leur surveillance.

- Stretch : les pirates informatiques recherchent des occasions d'obtenir des droits d'administrateur.

- Déplacement : les pirates s'introduisent dans d'autres serveurs et s'enfoncent dans les recoins les plus profonds de votre réseau.

- Persistance : les pirates restent en place jusqu'à ce qu'ils aient atteint un objectif quelconque. Même dans ce cas, ils peuvent créer des opportunités de retour si nécessaire.

Chaque attaque est un peu différente. Certains pirates informatiques effectuent une étape de reconnaissance, par exemple, afin de recueillir des données sur votre infrastructure et vos relations.

Mais sachez qu'il s'agit d'un processus long, fastidieux et technique.

Élaborer un plan de sécurité APT

Mettez le site "persistant" d'APT à votre service pour protéger votre entreprise et vos biens. Vous avez le temps de trouver et d'arrêter une attaque.

La plupart des entreprises disposent d'un arsenal de défenses de sécurité conventionnelles, notamment :

- Outils antivirus basés sur des signatures.

- Programmes de détection d'intrusion.

- Scanners de virus.

- Outils d'inspection basés sur le réseau (par exemple NGFW).

Malheureusement, ces outils conventionnels ne fonctionnent pas contre une APT standard. Ces attaques sont sophistiquées et elles sont souvent lancées par les meilleurs. Vous devrez sortir des sentiers battus pour protéger véritablement votre entreprise.

Commencez par comprendre les symptômes d'une attaque. Vous pouvez le remarquer :

- Connexion en fin de soirée. Les attaques sont souvent lancées par des personnes vivant dans des fuseaux horaires très éloignés.

- Étrange mouvement de données. Des flux de données importants passent d'un ordinateur sécurisé à un surveillant externe. Vous pouvez également voir des agrégats de données en attente d'exportation.

- les cibles d'hameçonnage. La plupart des campagnes de phishing sont aléatoires. Ils sont envoyés à toute personne possédant le suffixe e-mail approprié. Mais si vous constatez une stratégie de notes, y compris des courriels envoyés uniquement à des hauts fonctionnaires, vous pourriez avoir besoin d'aide.

Certaines entreprises utilisent l'apprentissage profond pour les aider à repérer une attaque en cours. Les ordinateurs apprennent comment le réseau doit fonctionner dans des conditions normales, et ils apprennent à repérer les anomalies bien avant que les humains ne puissent les détecter. Les programmes de ce type ont un taux de réussite de plus de 85 %. Mais leur construction peut prendre un certain temps.

Il peut également être judicieux de faire appel à une aide extérieure. Le nombre d'entreprises proposant ces services augmente chaque année et nombre d'entre elles disposent de programmes sophistiqués que vous pouvez utiliser pour surveiller votre système et réagir en cas de besoin.

Mais sachez qu'une attaque que vous pensez avoir bloquée peut rester en cours. Beaucoup de ces pirates laissent de nombreuses portes dérobées et des pièges, de sorte qu'ils peuvent revenir à leur guise. Vous pouvez fermer l'un de ces points d'entrée, mais des centaines ou des milliers peuvent subsister.

Si vous avez été attaqué au moins une fois, vous risquez d'être à nouveau confronté au problème. La principale question est de savoir quand.

La formation des employés est essentielle. Bon nombre de ces attaques commencent par un message électronique d'apparence officielle ou une pièce jointe d'apparence innocente. Développez une mentalité de "toujours sous attaque" et encouragez chaque membre de votre organisation à vous contacter d'abord, bien avant qu'il n'agisse sur un sujet qui pourrait ruiner votre entreprise.

D'où viennent les APT ?

N'importe quel hacker avec un peu de temps et de créativité peut lancer un APT. Mais en général, la majorité de ces problèmes proviennent de l'étranger.

La majorité des attaques proviennent de Chine, mais d'autres pays disposent d'équipes actives :

- Iran

- Corée du Nord

- Russie

- Ouzbékistan

- Vietnam

Quelques APT semblent également provenir des États-Unis. À mesure que ces techniques gagnent en popularité, il est probable que de plus en plus de pays seront le théâtre d'attaques.

Protégez-vous avec Okta

Les menaces des APT sont vraiment avancées et persistantes. Mais avec l'aide d'une équipe d'experts, vous pouvez dépasser vos craintes et vous tourner vers l'avenir.

Permettez-nous d'examiner votre paysage de sécurité et de comprendre votre environnement actuel. Ensuite, nous construirons un mur de sécurité rien que pour vous. Contactez-nous pour commencer.

Références

Évaluer le trafic sortant pour découvrir les menaces persistantes avancées. (mai 2011). Institut SANS Technologies.

Menaces persistantes avancées (APT). Mai 2020. Medium.

La menace persistante avancée. (juin 2013). Alliances pour la sécurité de l'Internet.

5 signes que vous avez été touché par un APT. (février 2019). RSI.

Détection précoce de l'attaque de la menace persistante avancée à l'aide de l'analyse des performances de l'apprentissage profond. (septembre 2020), Université de Cornell.

L'industrie mondiale de la protection contre les menaces persistantes avancées jusqu'en 2026 : facteurs clés et contraintes. (janvier 2021). PR Newswire.