Cet article a été traduit automatiquement.

Un CSRF (cross-site request forgery) incite un utilisateur authentifié à accorder à des acteurs malveillants un accès via le compte de l'utilisateur authentique.

Lors d'une attaque CSRF (cross-site request forgery), un site hacker fait quelque chose sous l'authentification de la victime. C'est un peu comme un tour de magie. Un utilisateur se connecte à un site web et, d'une manière ou d'une autre, la connexion de cette personne fait toutes sortes de choses que cette personne ne ferait jamais de son plein gré.

Si les attaques CSRF semblent déroutantes, c'est parce qu'elles ont été conçues. Il s'agit d'attaques qui reposent sur le savoir-faire en matière de codage, la ruse, la confiance et la chance. Certains affirment que les attaques CSRF sont aussi vieilles que l'informatique web . Dès qu'un site a commencé à adresser des requêtes à un autre site, les attaques CSRF ont vu le jour.

Mais vous pouvez découvrir et vaincre même de vieux vecteurs d'attaque sophistiqués. Lisez la suite pour savoir comment ces attaques fonctionnent et ce qu'il faut faire (et éviter) lorsque vous élaborez des plans de protection contre le CSRF.

Comment fonctionnent les attaques CSRF ?

En termes techniques, une attaque CSRF est une attaque dans laquelle hacker détourne l'identité et les droits d'un utilisateur et les utilise pour exécuter une fonction non désirée. En termes simples, une attaque CSRF implique que quelqu'un vous trompe, vole votre identité, et fasse quelque chose en ligne comme transférer de l'argent de votre compte bancaire sous votre connexion.

Une attaque CSRF vise à modifier quelque chose sur le serveur hôte. Un hacker peut changer votre nom d'utilisateur, voler votre argent ou modifier une adresse de livraison commune. Le site ne vous informera pas des problèmes, car le site hacker recevra toutes les notifications de l'Associé.

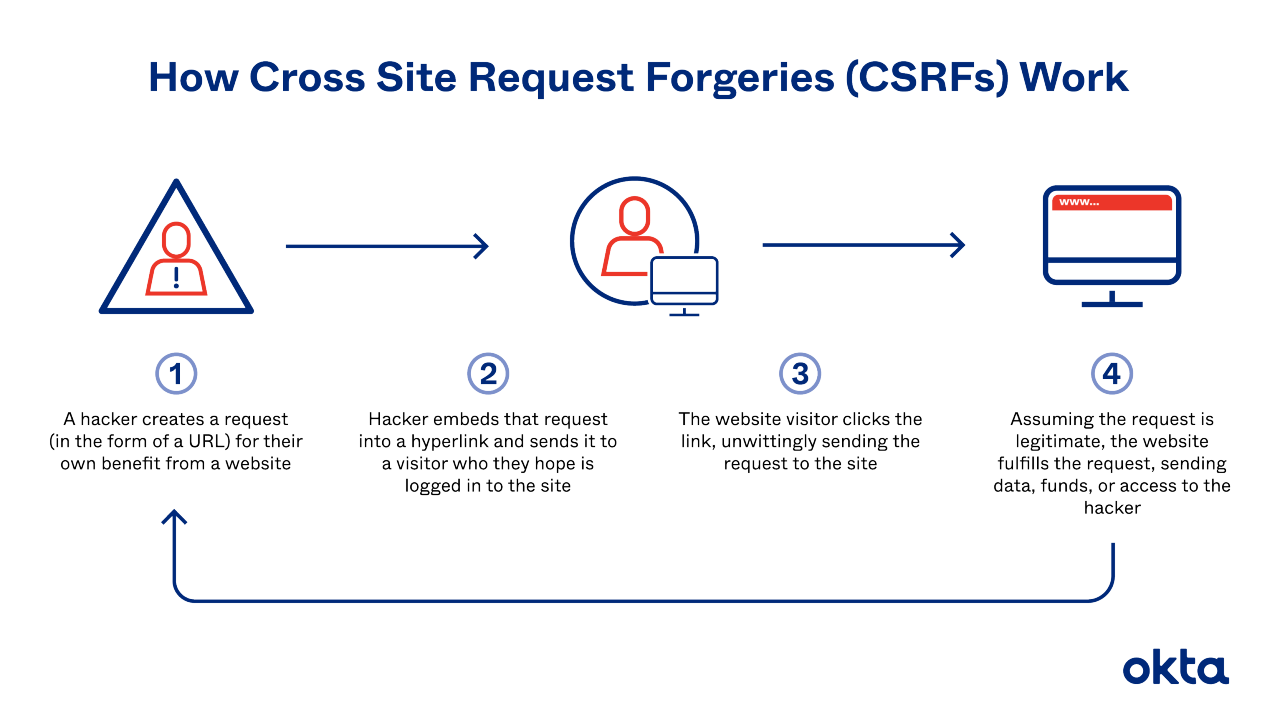

Examinons les attaques CSRF étape par étape :

- Connexion normale : La victime tape un nom d'utilisateur et un mot de passe connus.

- Configuration standard : Le site crée des cookies de session et les stocke dans le navigateur de la victime.

- Approche : La victime interagit avec l'agresseur pour la toute première fois. Ils peuvent se rencontrer par l'intermédiaire d'un courrielphishing ou la victime peut charger un site web de compromission.

- Erreur : La victime interagit avec l'appât de l'attaquant.

- Attaque : Le code de hacker soumet une requête au site auquel l'utilisateur est connecté. Le navigateur répond, et dans cette note, il inclut les identifiants sauvegardés de la victime.

- Résultat : Le serveur vérifie la demande et, comme l'IT semble légitime, l'IT exécute le code.

Les attaques CSRF nécessitent chacune de ces étapes, et elles doivent être exécutées dans l'ordre. Sautez ne serait-ce qu'un seul d'entre eux et l'attaque échouera.

Votre site est-il vulnérable aux attaques CSRF ?

Un site hacker ne peut pas effectuer une attaque CSRF sans un ensemble de conditions spécifiques.

Ils ont besoin de trois éléments en particulier.

- Cookies : Le site cible peut utiliser des cookies simples et uniques pour valider la session de l'utilisateur.

- Programmation simple : Les demandes sont définies par un ensemble de paramètres simples et prévisibles. Un site hacker sait exactement ce qui va se passer.

- Actions ciblées : Pour que l'effort en vaille la peine, le site hacker doit être en mesure de faire quelque chose d'important (comme transférer de l'argent).

Comprendre les risques liés aux attaques CSRF en examinant les victimes antérieures. De grands sites web ont été attaqués, notamment :

- ING Direct. Une faille a permis aux pirates de créer de nouveaux comptes et de transférer de l'argent d'un endroit à un autre.

- YouTube. Les pirates ont pu ajouter des utilisateurs en tant qu'amis ou favoris, puis envoyer des notes au nom des victimes sous leur connexion.

- Le New York Times. Le pirate informatique pourrait trouver les adresses électroniques des utilisateurs.

Note : Les entreprises ont corrigé toutes ces vulnérabilités.

Les particuliers peuvent également être piratés. Les experts en sécurité citent souvent les vulnérabilités du courrier électronique. Un site hacker pourrait voler vos identifiants et envoyer des milliers de messages électroniques menaçants à des fonctionnaires. Ils peuvent se présenter à votre domicile et exiger votre arrestation, car ils ne savent pas qu'il s'agit d'un site hacker.

Création d'une attaque CSRF & Livraison expliquée

Les attaques CSRF s'appuient sur une fonctionnalité courante des navigateurs. Chaque fois que vous faites une demande, elle est codée avec des données susceptibles d'être volées, telles que votre numéro de téléphone :

- Nom d'utilisateur

- Cookie de session

- Adresse IP

- Identifiants

Un site hacker doit être en mesure de saisir ces données. Et le site hacker doit utiliser le codage HTML pour tromper le serveur et lui faire exécuter la fonction souhaitée. Malheureusement, le logiciel permettant de réaliser une telle attaque est facilement accessible en ligne. (Et nous ne ferons pas de lien vers IT ici, car nous n'aimons pas encourager le piratage informatique !)

Une fois le site cible sélectionné et le code élaboré, le site hacker doit livrer la marchandise. Cela peut impliquer :

- e-mail. Environ la moitié des personnes cliquent sur les messages qui leur sont adressés. Si un hacker envoie une note au moment précis où un utilisateur est déjà connecté, l'attaque est déjà en cours.

- Faux. Un hacker crée un formulaire ou un script d'apparence normale sur une page qu'une victime peut regarder tout en se connectant au site cible. Alors que de nombreux visiteurs de ce site peuvent ne pas se connecter au site cible, un site hacker n'a besoin que d'un seul visiteur pour que son travail en vaille la peine.

- l'ingénierie sociale. Un hacker peut inciter une victime à visiter un site falsifié par le biais de notes semblant provenir de sources fiables sur les applications de messagerie des médias sociaux.

Si la victime est un utilisateur de standard, le site hacker peut prendre en charge des tâches courantes telles que la modification du mot de passe, le transfert d'argent et l'échange d'adresses de livraison. Mais si la victime est un administrateur du site cible, le site hacker peut prendre le contrôle total.

Liste de contrôle pour la protection contre le CSRF

Si vous gérez un site de compromission et qu'un hacker attaque quelqu'un sur ce site, vous aurez votre part de responsabilité. Il est judicieux de faire tout ce qui est en votre pouvoir pour construire une Communauté sûre et protégée.

La fondation OWASP® met en garde contre l'inefficacité de ces mesures de protection contre le CSRF :

- Les cookies secrets : Ils peuvent être partagés en tant qu'identifiants de session, tout comme d'autres cookies.

- Restrictions POST : Les pirates informatiques ciblent souvent la fonctionnalité POST dans leurs attaques. Mais si vous restreignez ce formulaire, les pirates trouveront un autre moyen.

- Ajouter des étapes : Tant qu'un attaquant peut comprendre la séquence standard, cela n'offre aucune protection.

- Réécriture d'URL : L'identifiant de session de l'utilisateur est toujours exposé, cette étape n'est donc d'aucune utilité.

Voici quatre mesures de protection que vous devriez prendre :

- REST : Suivez ces principes de conception et attribuez des actions aux différents verbes HTTP. Un site hacker ne peut pas utiliser une requête GET pour obtenir des données, car celles-ci seront spécifiques à la visualisation.

- Jeton anti-falsification : Le serveur doit demander ce code pour toutes les requêtes ultérieures et, s'il ne l'a pas, il doit abandonner ces requêtes.

- SameSite Cookie : Cet outil anti-CSRF créé par Google permet de bloquer les cookies envoyés avec des requêtes de tiers.

- Vérifier : l'utilisateur confirme ses données de connexion avant d'entreprendre une action sensible.

Formez vos employés à repérer les incohérences dans leur vie en ligne. Et si vos clients se plaignent que des pirates informatiques les ont pris pour cible lors de leur visite sur votre site, soyez attentifs. Il se peut que vous deviez verrouiller votre code jusqu'à ce que vous contrôliez la vulnérabilité et que vous arrêtiez l'informatique.

Si vous cherchez d'autres moyens de protéger vos clients, nous pouvons vous aider. Contactez-nous pour en savoir plus sur la solution d'identité de Okta. Nous pouvons vous aider à sécuriser la connexion sur votre site et à protéger les données au dépôt et en transit.

Références

La falsification des requêtes intersites est morte. (février 2017). Scott Helme.

Atténuation des attaques CSRF dans les applications à page unique. (janvier 2020). Medium.

Les sites web les plus populaires sont vulnérables aux attaques par falsification des requêtes intersites. (septembre 2008). La liberté de bricoler.

La formation à la lutte contre l'hameçonnage n'a plus de raison d'être : La moitié des gens cliquent sur tout ce qui leur est envoyé. (août 2016). Ars Technica.

Veille sur les menaces : Falsification des requêtes intersites (CSRF). (décembre 2007). RSI.

Falsification de requête intersite (CSRF). OWASP.

Protéger votre utilisateur contre CSRF. Hacksplaining.