Cet article a été traduit automatiquement.

Une cyberchaîne de frappe (kill chain) est une série d'étapes destinées à mettre fin à une cyberattaque.

Lorsque les journalistes couvrent les piratages, ils utilisent des mots tels que "soudain" et "surprise". Le tbd semble arriver sans prévenir, et les dommages frappent une entreprise sans crier gare.

En réalité, un piratage réussi est le fruit d'une série d'étapes prévisibles et reproductibles. Certains experts en sécurité estiment qu'il est essentiel de comprendre ces étapes pour empêcher la prochaine attaque de réussir.

Les étapes que vous devez connaître font partie d'une cyberchaîne de frappe. Apprenez l'informatique à l'envers et à l'endroit, et mettez en place les protections appropriées à chaque étape, et vous pourriez devenir un héros lors de la prochaine attaque.

Qu'est-ce qu'une cyberchaîne de frappe ?

Lockheed Martin a développé (et déposé) le concept de cyberchaîne de frappe (kill chain). Mais de nombreuses autres entreprises ont adopté ces concepts.

Mettez en pratique une cyberchaîne de frappe (kill chain) et vous étudierez toutes les étapes suivies par les acteurs malveillants pour accéder aux systèmes critiques et en prendre le contrôle. Vous commencerez à penser comme un hacker, et vous créerez des contre-mesures pour le plan de jeu de vos ennemis.

La cyberchaîne de frappe est souvent comparée à des manœuvres militaires, et c'est tout à fait exact. L'objectif de ce concept est d'anticiper chaque mouvement de votre adversaire afin d'être toujours prêt à réagir de manière appropriée.

Dans une grande entreprise, vos ennemis peuvent se compter par centaines, voire par milliers. Et certains d'entre eux ne seront pas des étrangers. D'anciens employés rancuniers peuvent également tenter d'infiltrer vos systèmes. Plus vous en savez sur les mesures qu'ils pourraient prendre, mieux vous pouvez vous préparer.

Les étapes de la cyberchaîne de frappe (kill chain) expliquées

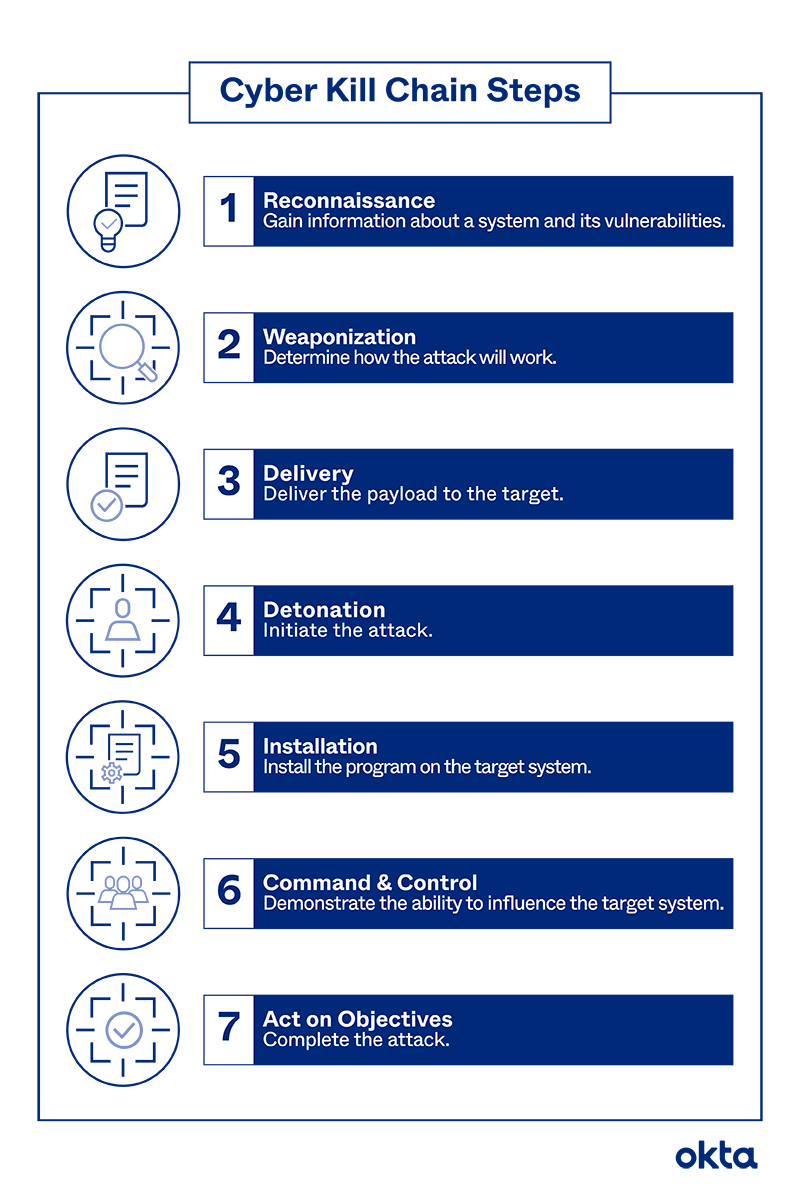

La séquence classique décrite par Lockheed Martin comprend sept étapes. Vous pouvez choisir de bricoler et d'ajouter quelques éléments de votre cru. De même, il se peut que certaines de ces étapes ne s'appliquent pas à votre entreprise et à votre profil cible. Mais nous allons les passer en revue une à une pour vous aider à démarrer.

1. Reconnaissance

Un site hacker ne peut pas entrer dans votre système et en prendre le contrôle. La plupart d'entre eux effectuent des recherches approfondies, déclenchées bien avant le début de l'attaque, afin de comprendre les systèmes que vous utilisez et vos vulnérabilités.

Un site hacker peut effectuer ce travail en deux phases.

- Passif : Des sources telles que LinkedIn, l'annuaire des courriels et des articles publiés donnent à hacker des informations sur qui vous êtes, ce que vous faites, ce qui pourrait valoir la peine d'être volé et comment vous protégez les technologies de l'information.

- Actif : Le site hacker tente de s'introduire dans le système informatique pour s'emparer d'informations. La recherche est subtile, car les pirates savent que vous riposterez si vous les trouvez.

2. L'armement

Le site hacker se penche sur la recherche afin de déterminer quel formulaire d'infiltration sera le plus efficace. Vous êtes une organisation très dispersée qui compte de nombreux utilisateurs de courrier électronique ? Une attaque à l'adresse phishing pourrait être la plus efficace. Venez-vous d'embaucher de nouveaux membres sur le site IT? Il n'est pas nécessaire de consacrer beaucoup de temps à la sophistication, car il est peu probable que votre équipe trouve quoi que ce soit au fur et à mesure qu'elle apprend.

3. Livraison

Le site hacker met les plans en œuvre. C'est peut-être le premier moment où vous soupçonnez que quelque chose ne va pas. Mais même dans ce cas, le lanceur pourrait vous dépasser.

Par exemple, les journalistes affirment que l'e-mail phishing le plus efficace indique à l'utilisateur qu'il a déjà été piraté. Un seul clic ouvre la porte à un engagement plus poussé.

À moins que votre équipe ne vous informe de l'existence de tels messages électroniques ou que vous n'en receviez un dans votre boîte de réception, il se peut que vous ne vous en rendiez jamais compte.

4. Détonation

L'attaque est formellement lancée. L'utilisateur clique sur l'e-mail ou insère la clé USB infectée. Tous les plans sont soudainement déplacés.

5. Installation de l'appareil

Certaines attaques ne nécessitent pas malware. Mais beaucoup des formulaires de piratage les plus dévastateurs le font.

Par exemple, un ransomware circulant dans les entreprises du Fortune 500 en 2020 aurait pu entraîner des pertes de plusieurs millions de dollars. Les entreprises devaient payer des frais pour récupérer leurs fichiers après l'installation d'un code qui cryptait tous leurs fichiers.

Si votre attaque nécessite l'exécution d'un programme sur vos serveurs, cette étape a lieu ici, et l'informatique commence rapidement après la phase de détonation.

6. Commandement & Contrôle

Cette expression provient directement de l'armée, et l'IT implique qu'un soldat ou un acteur de bas niveau parle aux commandants des prochaines étapes.

Si votre hacker est engagé par un groupe plus important, cette personne devra peut-être prouver qu'elle a accès à votre système. Ensuite, cette personne peut avoir besoin d'être informée de la suite des événements. La pause peut être brève ou durer suffisamment longtemps pour vous permettre d'agir.

7. Agir sur les objectifs

Les pirates informatiques savent que la simple saisie n'a aucune valeur. Ils doivent faire quelque chose à la fin de ce processus pour que le travail en vaille la peine. Il peut s'agir de vous demander de l'argent, de voler des données pour les vendre à quelqu'un d'autre, ou les deux.

Faut-il installer une cyberchaîne de frappe ?

Penser comme un hacker et passer en revue chaque élément de votre système de sécurité demande du temps et des efforts. L'informatique n'est pas votre seule option.

Vous pouvez rechercher des symptômes courants de piratage, tels que ceux-ci :

- messages de ransomware

- Recherches Internet redirigées

- Fenêtres pop-up aléatoires et incessantes

- Installations inhabituelles de logiciels

- Argent manquant

- Fuites d'informations

Mais penser comme un hacker peut signifier patcher des failles flagrantes dans vos systèmes qui mettent votre sécurité en danger. Par exemple, vous devrez peut-être vous concentrer sur les points suivants :

- Éducation. Tous les employés de votre organisation savent-ils qu'ils ne doivent pas cliquer sur des boutons provenant d'expéditeurs qu'ils ne reconnaissent pas ? Quelques cours peuvent vous aider à prévenir les problèmes dans la partie Livraison d'une attaque.

- Segmentation. Utilisez-vous des pare-feu pour protéger les informations très sensibles ? Si un site hacker passe devant l'un d'entre eux, les autres resteront-ils en place ? Cela peut vous aider lors de la détonation.

- Temps de réaction. Dans quel délai êtes-vous informé de la présence d'un intrus ? Votre système nécessite-t-il une action explicite de votre part avant que les étapes de récupération ne commencent ? Quelques retards pourraient vous aider lors des phases d'installation et de commandement & Control.

Vous ne pourrez jamais éliminer tous les risques. Le mode de vie des pirates informatiques intéresse de nombreuses personnes, y compris les étudiants. Vous devrez toujours être en alerte. Mais l'utilisation d'une cyberchaîne de frappe peut vous faciliter la tâche.

Okta peut vous aider

Déployez une sécurité robuste solutions à partir de Okta et rendez le travail de hacker encore plus difficile. Utilisez nos outils de décryptage sophistiqués pour protéger les données en transit et au repos. Et protégez tout avec notre pare-feu.

Contactez-nous pour commencer dès aujourd'hui.

Références

La Cyber chaîne de frappe. Lockheed Martin.

Modèle et cadre de la cyberchaîne de frappe Explication. (mars 2020), AT&T.

La reconnaissance est la clé du piratage éthique. (Août 2019). Medium.

La tactique d'hameçonnage la plus efficace consiste à faire croire aux gens qu'ils ont été piratés. (octobre 2019). Sécurité informatique.

De grandes entreprises américaines sont visées par une nouvelle campagne de ransomware. (juin 2020), Lecture sombre.

Commandement et contrôle. Oxford University Press.

Pouvez-vous repérer le pirate informatique ? (Novembre 2020). EC-Council.

15 signes que vous avez été piraté et comment vous défendre. (août 2020), RSI.

Comment repérer un adolescent pirate informatique. (Septembre 2019). Semaine de l'éducation.