Cet article a été traduit automatiquement.

ICMP (Internet Control Message Protocol) est un système de communication aux multiples fonctions.

Votre système est prêt à envoyer des données à un autre système. Les messages seront-ils transmis correctement ? Ou bien quelque chose empêche-t-il une communication claire et nette ?

Les terminaux utilisent le protocole ICMP (Internet Control Message Protocol) pour partager des informations d'état comme celles-ci. Le protocole peut s'avérer crucial si votre réseau rencontre un problème de communication et que vous devez le diagnostiquer rapidement.

Chaque jour, l'employé moyen perd 22 minutes sur des questions liées à IT . Si vous gérez le réseau, il est essentiel de veiller à ce que tout se passe bien. ICMP peut vous aider à le faire.

Mais ICMP a un côté sombre. Parfois, les pirates informatiques utilisent les technologies de l'information pour inonder votre serveur d'un si grand nombre de requêtes que vous perdez complètement la connectivité.

Qu'est-ce que le protocole ICMP ?

En 1981, le groupe de travail sur les réseaux a mis au point le protocole Internet Control Message Protocol pour aider les terminaux interconnectés à communiquer rapidement et facilement.

Comme l'a souligné le développeur, ICMP n'est pas conçu pour rendre un réseau plus fiable. Au contraire, l'informatique est conçue pour aider les équipes à dépanner et à résoudre les problèmes rapidement afin qu'elles puissent rester en ligne.

ICMP est utilisé par les terminaux du réseau, y compris les ordinateurs et les routeurs. Vous pouvez utiliser le système pour :

- Diagnostics. Vérifiez si un serveur est ouvert et s'il accepte des messages. Si ce n'est pas le cas, cherchez à savoir pourquoi.

- Erreur reporting. Déterminez pourquoi tout ou partie de vos données ne parviennent pas au destinataire prévu.

- La rapidité. Découvrez combien de temps il faut à un paquet pour se déplacer d'un endroit à l'autre.

Trois fonctions sont essentielles dans le protocole ICMP. Il s'agit de

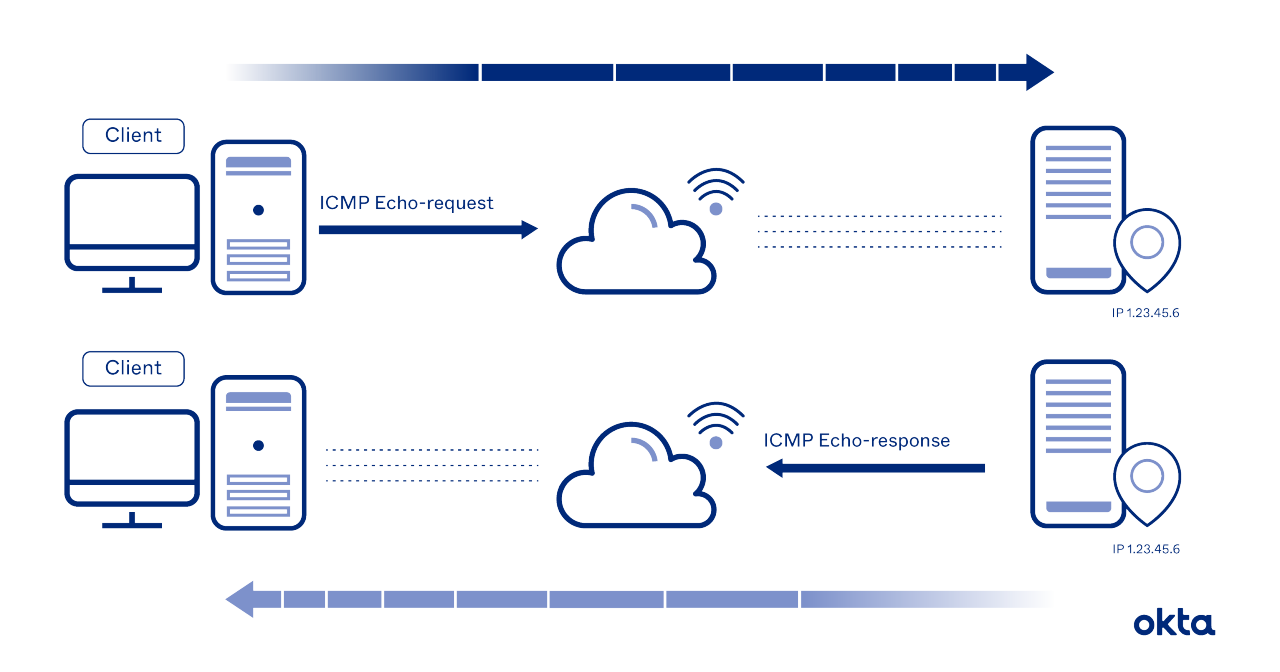

- Ping. Envoyer un message à un serveur de destination. Vous recevrez en retour une copie de ce message. Cette commande vous aide à déterminer la disponibilité et la vitesse.

- Traceroute. Envoyez une demande et recevez en retour une note de chaque routeur qui traite la demande en route vers la destination demandée.

- Inaccessible. Au cours d'un traceroute, il se peut que vous entendiez que votre destination ne peut être atteinte. Dans ce cas, vous ne pourrez plus envoyer de messages à cet endroit.

Les messages ICMP sont souvent utilisés pour aider les équipes à savoir si les données qu'elles envoient sont reçues, et si c'est le cas, si elles arrivent à temps. Les messages que vous recevez en retour font référence aux opérations IP.

Comment fonctionne le protocole de contrôle des messages Internet ?

Le protocole ICMP ne nécessite pas de poignée de main ni de connexion formelle. Au contraire, la technologie de l'information fonctionne comme un protocole sans connexion. Et les données que vous obtenez en retour sont sous forme numérique. Vous devrez décoder les technologies de l'information pour leur donner un sens.

Les développeurs utilisent souvent des graphiques pour expliquer l'aspect des messages ICMP.

Chaque message est composé de quatre parties.

- Type : Ce champ contient un nombre qui définit la catégorie générale du message.

- Code : Ce champ contient un numéro qui donne plus d'informations sur le type de message.

- Somme de contrôle : Ce champ contient une représentation numérique de la sécurité. Les erreurs ou les discordances indiquent que les données ont été altérées.

- Sommaire : Des informations supplémentaires peuvent apparaître ici, en fonction de votre type et de votre code Sommaire.

Imaginez que votre message contienne ces données :

- Type : 3

- Code : 3

- Somme de contrôle : 3 3

Vous avez été informé que votre destination est inaccessible en raison d'un port de destination indisponible, et le message n'a pas été modifié en cours de route.

Les fichiers ICMP peuvent avoir une apparence différente selon le type et le déclencheur. Certains contiennent un résumé des premiers bits de données que vous avez envoyés, ce qui vous permet de vérifier l'exactitude de la communication. D'autres ne le font pas.

Un paquet IMCP peut-il déclencher une attaque ?

Si votre serveur est confronté à des problèmes de connexion importants, vos messages ICMP sont essentiels. Les données qu'ils détiennent peuvent vous aider à repérer le problème et à modifier le système informatique. Mais ce même système peut également vous rendre vulnérable aux attaques.

Entre les mains de hacker, un ICMP peut conduire à un déni de service distribué (attaque DDoS). Selon les chercheurs, il n'existe aucune défense connue contre un tel piratage. La prévention est votre meilleur atout.

Les attaques ICMP peuvent impliquer

- Inondations. Un site hacker envoie à votre serveur des centaines, voire des milliers de requêtes ping. Votre serveur doit répondre à chacune d'entre elles et, à terme, il ne peut plus s'occuper d'aucune autre tâche.

- Taille. Le pirate envoie des paquets plus importants que ceux autorisés par vos protocoles. Une attaque dite "ping of death" ou "nuke" peut mettre votre serveur hors service en quelques minutes.

- usurpation d'identité. Le pirate envoie des paquets ICMP avec des adresses IP falsifiées. Les deux commencent à s'envoyer des pingues à n'en plus finir.

- Traçage. Un pirate informatique utilise la commande traceroute pour déterminer la topologie de votre réseau. Ces données pourraient être utilisées lors d'une attaque ultérieure.

Les attaques de ce type peuvent se propager. Par exemple, certains réseaux sont configurés pour permettre à tous les serveurs de répondre à une requête ou à un ping. La prise de contrôle d'un serveur par hacker peut se propager aux autres serveurs, ce qui peut mettre à mal l'ensemble de votre structure.

La prévention passe par le blocage. Autoriser des commandes telles que traceroute ou ping à partir de l'internet ouvert peut signifier que votre entreprise est exposée à des attaques. Bloquez ces commandes lorsque vous le pouvez et surveillez attentivement votre réseau pour vous assurer que vous ne manquez pas un piratage en cours.

Laissez Okta vous aider

Pour obtenir de l'aide en cas de problèmes de communication réseau, essayez l'appliance virtuelle ouverte Access Gateway d'Okta.

Nos outils sont faciles à utiliser et à comprendre, et nous sommes toujours à votre disposition pour répondre à vos questions et vous aider à résoudre vos problèmes d'installation. Contactez-nous pour commencer.

Références

Journée de travail perdue : Les employés perdent plus de deux semaines par an à cause de IT. (mars 2016). PR Newswire.

Internet Control Message Protocol (protocole de messages de contrôle Internet). (septembre 1981). Groupe de travail en réseau.

Sécurité Internet. (2014). Sécurité des réseaux et des systèmes.

Détection et prévention de l'attaque ICMP Flood DDoS. (mars 2017). International Journal of New Technologies and Research.

Attaques ICMP. (Mars 2018). InfoSec.

Protocole ICMP et sécurité informatique. Université de Syracuse.

Qu'essayons-nous de prévenir ? (2002). Gestion de la sécurité des réseaux Cisco (deuxième édition).

Empêchez les pirates d'effectuer des sondages : Bloquez les mauvais messages ICMP. (octobre 2003). TechRepublic.