Cet article a été traduit automatiquement.

Un système de protection contre les intrusions (ou IPS) surveille votre réseau 24 heures sur 24, à la recherche de signes d'intrusion ou d'attaque. Lorsque quelque chose de suspect est détecté, vous en êtes informé pendant que le système prend des mesures pour mettre fin au problème.

Une attaque implique généralement une faille de sécurité. Vous ne savez peut-être pas qu'il est là, et même si vous le savez, vous pouvez hésiter à appliquer un correctif qui pourrait aggraver la situation.

Mais si vous attendez pour appliquer un correctif, ou si vous ne réagissez pas immédiatement à une brèche, vous pourriez permettre à un pirate informatique de prendre le contrôle de votre système. Ils peuvent désactiver tous les droits et autorisations, et vous demander de payer une rançon importante avant de rétablir votre service.

Un IPS n'attend pas votre réaction. Lorsqu'une menace apparaît, le système bloque les technologies de l'information.

Comment fonctionne un système de prévention des intrusions ?

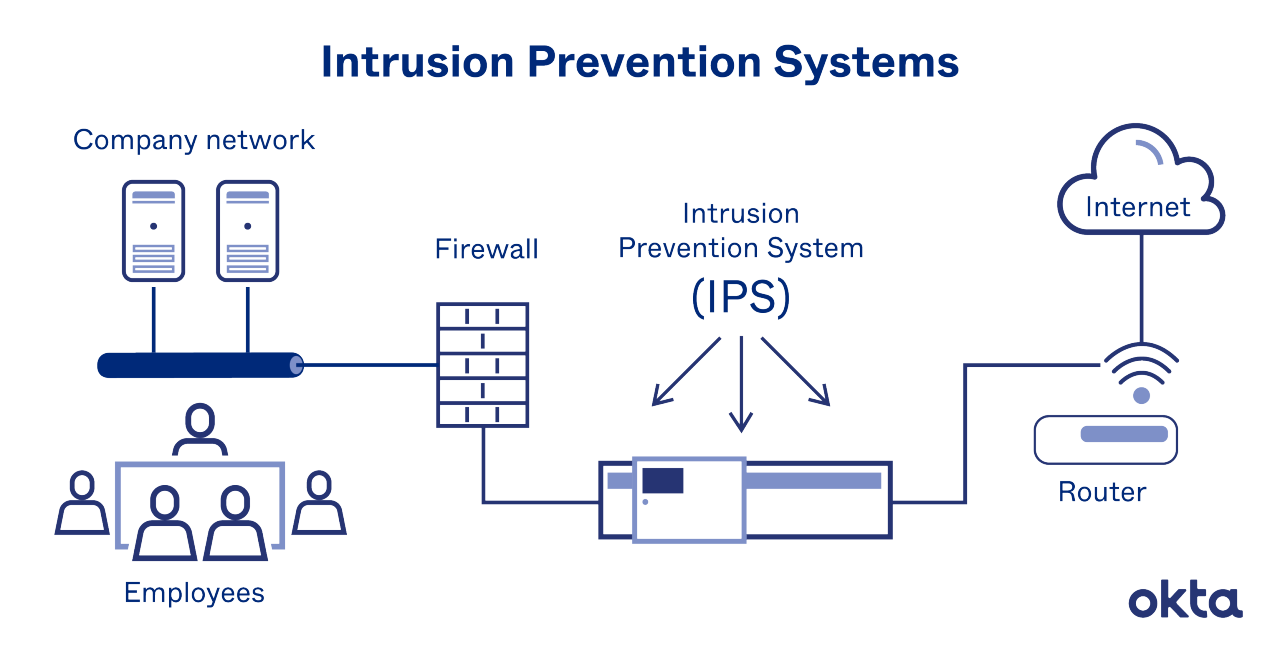

Un IPS est installé en ligne, généralement juste derrière votre pare-feu. Chaque paquet doit passer par l'IT, et au fur et à mesure que l'IT se déplace, chaque paquet est inspecté. Lorsqu'une anomalie est détectée, l'administrateur de IT en est informé. En même temps, l'IPS désactive la menace.

Travailler dans l'environnement actuel de IT est incroyablement stressant. Près de 30 % des personnes interrogées ont déclaré avoir contracté des maladies liées au stress. Et 40 % ont déclaré avoir manqué de temps avec leur famille à cause du travail.

Un SPI ne peut pas éliminer tout le stress sur le lieu de travail. Mais le système fonctionne en permanence pour se protéger contre une invasion. Et une fois le système informatique mis en place, vous n'avez pas à intervenir à chaque fois qu'un problème est détecté. Le système fonctionnera comme prévu, que vous soyez disponible ou non.

Un système de protection contre les intrusions est généralement conçu pour repérer les attaques sur la base des critères suivants :

- Signature. Les attaques connues et réussies s'accompagnent d'un code ou d'une signature reconnaissable. Le système connaît ces marqueurs, et lorsqu'ils sont repérés dans votre trafic, les réactions commencent.

- Anomalies. Le système échantillonne le trafic et recherche les épisodes qui semblent différents ou inhabituels. Tout ce qui sort de la ligne de base déclenche une réaction.

Les deux méthodes présentent des avantages et des inconvénients. Un système basé sur les signatures analyse rapidement le trafic et les TI donnent peu de faux positifs. Mais les systèmes basés sur les anomalies sont plus aptes à repérer les nouvelles menaces. Cette protection avancée peut s'accompagner d'un taux de faux positifs plus élevé.

Lorsque l'IPS détecte un problème, le service informatique réagit en mettant fin à la source du trafic. Ensuite, le système reconfigure le pare-feu pour empêcher une nouvelle attaque, et le service informatique parcourt le réseau pour supprimer tout enregistrement de code malveillant. Tous les travaux effectués sont consignés dans un registre pour que vous puissiez en prendre connaissance.

Sécurité IPS & Autres systèmes

Un IPS peut fonctionner seul, parcourir votre réseau et prendre les mesures qui s'imposent. Mais il n'est pas rare que des équipes comme la vôtre combinent un IPS avec d'autres types de protection.

L'une de ces combinaisons est l'IPS/IDS. Un système de détection des intrusions (IDS) scrute également votre réseau à la recherche d'acteurs malveillants. Mais lorsque des problèmes sont détectés, un IDS ne fait rien d'autre que de vous informer sur les technologies de l'information. Aucune mesure corrective n'est prise si vous ne la programmez pas vous-même.

La combinaison d'un IPS et d'un IDS peut signifier l'élimination des risques tout en permettant aux connexions cruciales de se dérouler sans interférence.

Si certaines entreprises croient en de telles combinaisons, d'autres se lassent des solutions proposées. En moyenne, les entreprises utilisent 75 produits de sécurité différents sur leurs serveurs. Il est pratiquement impossible de répondre à toutes les alertes et à toutes les demandes lorsque tant de programmes sont en jeu.

Les programmes de lutte contre les menaces unifiées (ou UTM) combinent de nombreux terminaux différents, notamment :

- IDS

- IPS

- pare-feu

- Analyses antivirus

- networking (VPN)

Un tableau de bord offre un aperçu complet de l'état de la sécurité pour l'entreprise, et les alertes sont également transmises par une plateforme unifiée. Pour ceux qui sont lassés par trop de connexions, un UTM pourrait être une solution idéale.

L'ensemble des solutions d'Okta

Sur Okta, nous utilisons tbd solutions pour support votre IPS. Avec notre aide, vous pouvez à la fois prévenir et vous défendre contre de futures cyberattaques. Et nous veillerons à ce que votre système vous apporte exactement ce dont vous avez besoin et rien d'autre. En savoir plus.

Références

Programmer l'application de correctifs de sécurité pour un temps de fonctionnement optimal. (2002). 2002 LISA XVI.

Le travail sur IT est-il de plus en plus stressant, ou les technologies de l'information sont-elles le fait des milléniaux? (mai 2015). Computerworld.

Pleins feux sur la cybersécurité : Détection basée sur les signatures et détection basée sur les anomalies. Centre pour la sécurité de l'Internet.

Défense en profondeur : Arrêtez de dépenser, commencez à consolider. (mars 2016). RSI.