Cet article a été traduit automatiquement.

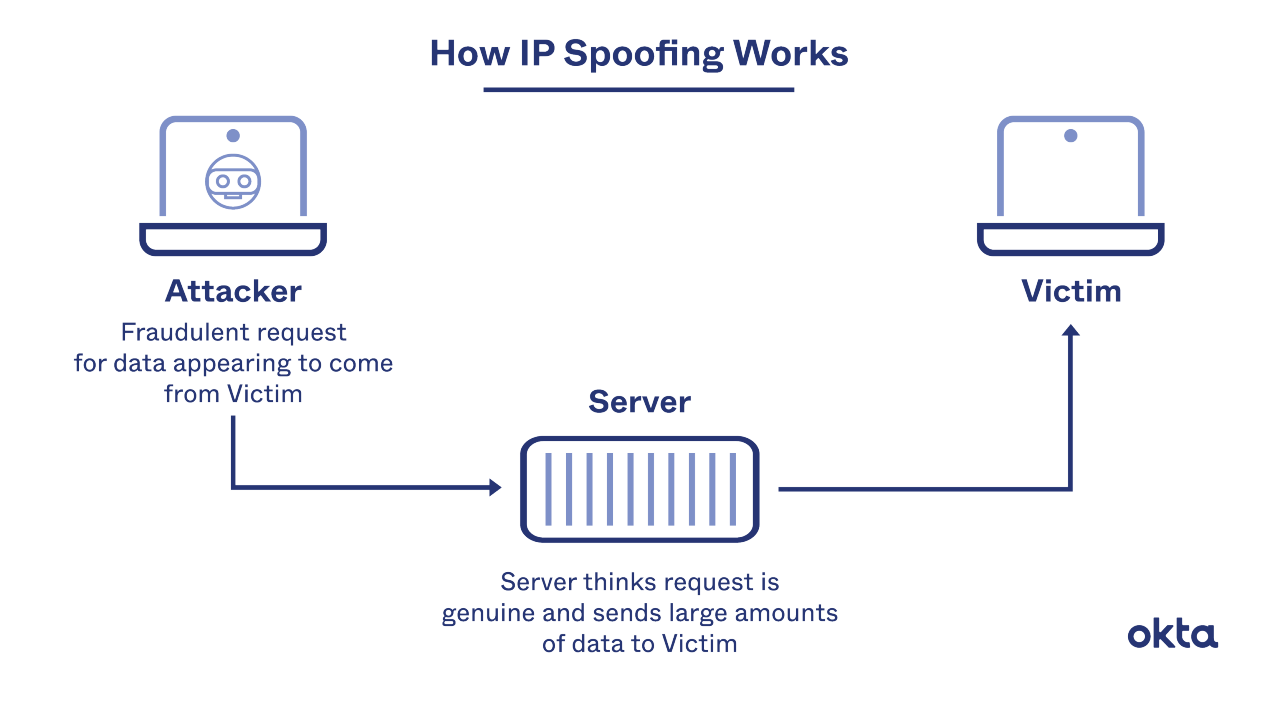

L'usurpation d'identité par protocole Internet (ou IP usurpation d'identité) est une usurpation d'identité. Une adresse hacker modifie les données de l'adresse IP header, faisant croire à un système que les données proviennent d'une source fiable.

Des personnes utilisent l'usurpation d'identité pour lancer des attaques dévastatrices, y compris le déni de service (DOS) et l'homme du milieu. Mais cette technique a aussi des utilisations légitimes, en particulier si vous prévoyez de lancer un nouveau site web.

Il est difficile d'arrêter une attaque par usurpation d'identité IP en cours. Mais grâce à des techniques de filtrage et à l'adresse solutions, vous pouvez empêcher un hacker d'accéder à votre réseau.

Comment fonctionne l'usurpation d'identité ?

Le pirate informatique exploite des vulnérabilités connues pour lancer une attaque. Ils utilisent ensuite des ordinateurs robots ou zombies pour amplifier leur travail. Les résultats peuvent être catastrophiques.

Chaque fois que vous envoyez quelque chose entre des serveurs, les données sont conditionnées en paquets. Chacun d'entre eux est accompagné d'une adresse header, qui comprend généralement des informations de routage, telles que l'adresse de l'expéditeur. Une fois que tous les paquets sont arrivés à destination, ils sont réassemblés et combinés en un tout cohérent.

Dans un réseau classique, le trafic sortant n'est pas soumis à un filtre ou à un système de vérification croisée. Les incohérences passent en coup de vent et le système n'est pas conçu pour les déceler.

Pour réaliser l'usurpation d'identité IP, hacker a généralement besoin :

- Une connexion de confiance. L'usurpation d'identité fonctionne mieux entre deux terminaux qui ont une relation préalable. Si hacker peut accéder à une machine interne qui ne nécessite pas de connexion, l'attaque est beaucoup plus facile à lancer.

- Une période d'enquête contrôlée. Le site hacker doit avoir une adresse qui peut être ignorée.

- Savoir-faire en matière de codage. Le site hacker doit savoir comment intercepter un paquet et échanger l'adresse dans l'IP header.

Une fois ce travail terminé, vous ne pourrez plus :

- Arrêtez l'attaque. Bloquez l'adresse IP qui semble être la source, et vous bloquerez le travail d'un ordinateur inoffensif. Vous n'aurez aucune idée de l'origine du problème.

- Réagissez à l'attaque. Vous ne saurez pas à qui vous adresser ni ce qu'il faut faire, car vous n'aurez pas l'adresse adéquate.

L'usurpation d'identité est relativement courante. Il suffit d'un peu de savoir-faire pour lancer une attaque et, une fois à l'intérieur, les bénéfices sont considérables.

À quoi sert l'usurpation d'identité IP ?

Toute personne désireuse de semer la destruction et le désordre peut tenter d'usurper une adresse IP. Mais les technologies de l'information sont généralement utilisées pour l'une des deux raisons suivantes.

Les pirates informatiques utilisent l'usurpation d'identité pour mener des attaques graves et écrasantes, telles que :

- Déni de service. Une fois que le formulaire hacker a établi une connexion entre une adresse falsifiée et votre serveur, il est temps de lancer une série de requêtes. Le pirate peut n'en envoyer que quelques-uns au début, mais l'amplification de l'attaque par le biais de réflecteurs ouverts, tels que des serveurs exécutant des applications avec des protocoles sans connexion, peut avoir des effets dévastateurs.

Les experts estiment qu'une telle attaque peut atteindre plusieurs centaines de Gbps. Votre système ne pourra plus rien faire d'autre.

- L'homme au milieu. Une fois que les pirates ont établi une connexion de confiance, ils peuvent réacheminer tous les paquets vers la destination de leur choix. Toutes les données peuvent être lues ou manipulées avant leur diffusion.

L'usurpation d'identité dans le domaine de la propriété intellectuelle, dans son ensemble, n'est pas illégale. Vous pouvez avoir des raisons légitimes de déployer la technique au sein de votre propre serveur.

Par exemple, si vous vous apprêtez à lancer un nouveau site web, vous devez savoir comment il fonctionnera lorsqu'il sera visité par des centaines, voire des milliers de visiteurs du monde entier. L'usurpation d'identité pourrait vous permettre d'effectuer des simulations afin d'améliorer vos performances et d'assurer le maintien de votre site.

Vous pouvez également effectuer des simulations d'usurpation d'identité par IP pour vérifier les lacunes de vos systèmes de sécurité programmés. Si vous ne pouvez pas effectuer de test, vous risquez de ne jamais savoir si vous avez mis en place des protections adéquates.

Comment se protéger contre un usurpateur d'adresse IP

Les cyberattaques coûtent aux entreprises en moyenne 200 000 dollars par incident. L'usurpation d'identité étant l'une des attaques les plus faciles à lancer et l'une des plus dévastatrices, il est logique de placer la protection en tête de votre liste de tâches.

Il s'agit de solutions de bon sens :

- Utilisez des filtres. Mettez en place des systèmes pour examiner l'en-tête source des paquets IP entrants. Si quelque chose semble inhabituel ou anormal, rejetez purement et simplement ces paquets jusqu'à ce que le problème soit résolu. Utilisez un système similaire pour vérifier l'en-tête des paquets quittant vos serveurs.

- Améliorez la vérification. Ne laissez pas les connexions ouvertes sans un certain type de vérification ou de contrôle de la qualité. Votre utilisateur aura peut-être plus de travail à faire pour maintenir une connexion, mais vous ferez en sorte qu'une attaque tombe à plat.

- Utilisez DNSSec. La signature numérique permet de garantir à l'utilisateur que les données proviennent de la source indiquée et qu'elles n'ont pas été modifiées en cours de route.

- Utilisez le chiffrement au niveau IP. Empêchez les pirates informatiques d'accéder à vos données lorsque le système informatique est déplacé d'un endroit à l'autre. Maintenez la norme aussi forte que possible.

Un suivi permanent est également essentiel. Il peut être difficile de repérer une attaque par usurpation d'identité IP, mais si vous remarquez une activité inhabituelle, notamment un pic de requêtes sur le serveur, il se peut que vous soyez confronté à un problème qui mérite toute votre attention et une solution rapide.

Une histoire d'usurpation d'identité par l'IP

L'internet a été conçu en tenant compte des paquets IP. L'usurpation d'identité est presque aussi ancienne que l'internet, même si les gens n'ont pris conscience du problème que bien des années plus tard.

Dans les années 1980, les chercheurs ont pris conscience que les pirates informatiques pouvaient modifier les données du système IP header, et ils ont écrit des articles sur le fonctionnement de ce système et sur les problèmes qu'il pouvait poser. Les chercheurs en ont discuté entre eux, mais aucune panique généralisée n'a semblé se dégager de ces conversations.

Tout a changé en 1994. Le jour de Noël, Tsutomu Shimomura, un expert en sécurité bien connu, a été victime d'une attaque dévastatrice par usurpation d'identité IP. L'incident a fait l'objet d'une large couverture médiatique (et l'informatique est parfois appelée le "crime informatique de l'année""" ). Toute cette publicité a fait prendre conscience à de nombreuses personnes des dommages qu'une telle attaque pouvait causer, et de nombreux experts ont commencé à se demander ce qu'ils pouvaient faire pour assurer la sécurité de leurs systèmes.

Une grande partie de ce que nous savons sur la prévention de l'usurpation d'identité provient de conversations tenues après 1994. Bien qu'il nous reste encore beaucoup à apprendre, nous en savons beaucoup plus sur la manière de protéger nos serveurs qu'aux premiers jours de l'internet.

Aide d’Okta

De nombreux acteurs malveillants veulent accéder à vos serveurs et à vos données critiques. La création d'un pare-feu solide peut aider, mais n'importe qui, avec un peu d'expertise en codage, peut tromper vos serveurs et leur faire confiance. Okta a la solution.

Découvrez comment les systèmes de Okta peuvent vous aider à bloquer les attaques par usurpation d'identité IP, afin d'éviter les piratages catastrophiques qui mettent vos serveurs hors service.

Références

Détection de l'usurpation d'identité IP par la modélisation de l'historique des points d'entrée des adresses IP. (juin 2013). Conférence : AIMS 2013.

Répondre à la demande d'authentification de l'usurpation d'identité IP. (septembre 2015), Internet Society.

IP usurpation d'identité In and Out of the Public Cloud : De la politique à la pratique. (août 2019). Ordinateurs.

« Cyberattacks Now Cost Companies $200,000 on Average, Putting Many Out of Business », (octobre 2019). CNBC.

IP usurpation d'identité. RaviKannan911.

Shimomura contre Mitnick : le crime informatique de l'année. CrimeResearch.organisation.