Cet article a été traduit automatiquement.

Le test de pénétration est un formulaire de piratage éthique. À l'issue de ce processus, vous identifierez les points faibles de vos plans. Le reporting vous aide à les corriger avant que les vrais hackers ne les trouvent en premier.

Qu'est-ce que le test de pénétration ?

À la fin d'un piratage réussi, vous en saurez beaucoup sur le système de sécurité de votre entreprise. Vous verrez où sont les lacunes, vous comprendrez comment les employés ont contribué ou nui à l'effort, et vous saurez combien de temps il vous a fallu pour repérer le problème.

Mais à la fin d'un piratage, vous avez perdu quelque chose. Vous avez peut-être été contraint de payer une rançon pour arracher le contrôle à l'adresse hacker. Vous risquez également de perdre la confiance de vos clients.

Et si vous pouviez apprendre sans rien perdre ?

Il fut un temps où le pentest était l'apanage d'industries très réglementées. Si vous avez travaillé pour une agence gouvernementale, un service d'utilité publique ou une institution financière, vous avez effectué des tests préliminaires pour vous conformer à la réglementation. Mais aujourd'hui, de nombreuses entreprises effectuent des tests de ce type, car la menace des cyberattaques touche presque tous les secteurs du marché.

Les étapes du pentesting

Un site hacker peut passer à l'action sans presque aucune préparation ou planification. Le pentesting est différent. Les projets doivent se dérouler selon une série d'étapes prévisibles, avec de nombreuses collaborations et conversations en cours de route.

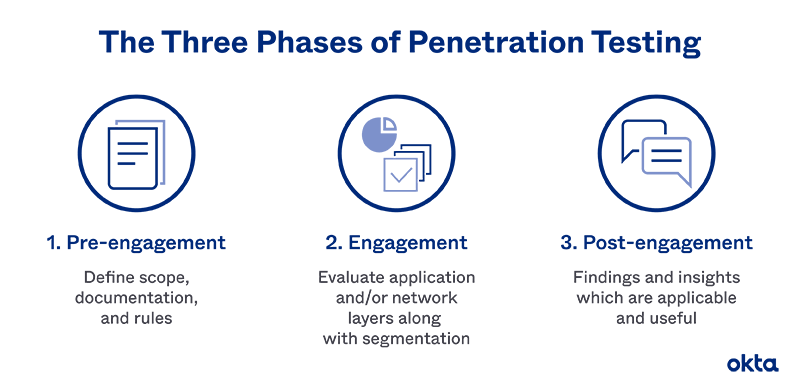

Le Conseil de la norme de sécurité PCI reconnaît trois étapes critiques de pentesting:

- Pré-engagement

- engagement

- Après l'engagement

Nous allons les passer en revue un par un.

Pré-engagement

Que vous fassiez appel à une équipe interne ou à un consultant, vous devez avoir une conversation avant le début du travail. Vous discuterez :

- Le périmètre des données requises. Quels sont les éléments à inclure dans le test ?

- Documentation. Comment le travail sera-t-il enregistré en vue d'une étude ultérieure ?

- Règles. Quand le travail doit-il commencer et s'arrêter ? Jusqu'où le site hacker doit-il creuser avant de s'arrêter ? Des données sensibles seront-elles affichées ?

Votre conversation peut être courte ou longue, en fonction de tous les aspects que vous devez couvrir. Veillez à ce que quelqu'un prenne des notes détaillées, car vous vous référerez à cet accord au fur et à mesure de l'avancement du projet.

L'ENGAGEMENT DES CLIENTS

À ce stade, votre équipe commence à creuser dans les détails de votre système et à rechercher les vulnérabilités.

Comme l'expliquent les experts, un pentest n'est pas exhaustif. Vous avez peut-être des faiblesses qui n'apparaissent pas au cours du processus. Mais votre équipe de pirates informatiques doit travailler dur pour percer vos défenses. L'objectif est de déterminer jusqu'où un hacker peut pénétrer dans vos serveurs sans que vous le détectiez.

Une équipe de pentesting examine généralement les éléments suivants :

- Couches d'application.

- Couches du réseau.

- Segmentation.

Si des données sensibles sont exposées, l'équipe doit vous en informer immédiatement. Et tout ce que l'équipe abîme ou modifie pendant le test doit être nettoyé lorsque le travail est terminé.

Après l'engagement

À la fin d'un test, vous devriez disposer d'un rapport prêt à être analysé en profondeur. Utilisez ce retour d'information pour orienter les changements à apporter à vos systèmes de sécurité.

Le retour d'information que vous recevez doit concerner les vulnérabilités exploitées. En d'autres termes, il n'est pas utile de recevoir des rapports sur les choses intelligentes ou intéressantes que le site hacker a découvertes sur vos systèmes. Tous les éléments du rapport doivent être à la fois applicables et utilisables.

Vecteur d'attaque courant dans un Pen Test

Votre équipe de pirates informatiques peut s'attaquer à presque toutes les parties de votre système de sécurité au fur et à mesure que les travaux se déroulent. Mais le Conseil européen suggère que la plupart des entreprises se concentrent sur sept vecteurs d'attaque différents.

- Scripting intersite : Un hacker se fait passer pour un utilisateur afin de tester la sécurité d'une application basée sur web.

- force brute attack : Un hacker essaie des centaines ou des milliers de combinaisons nom d'utilisateur/mot de passe pour tenter d'obtenir un accès.

- Attaque par porte dérobée : Une personne utilise hacker et malware pour tenter d'entrer, même si elle ne devrait pas être autorisée à le faire.

- Attaque de l'homme du milieu : Le site hacker tente d'accéder au trafic du serveur pour modifier les paquets avant qu'ils ne soient transmis.

- Attaque par débordement de mémoire tampon: L'équipe tente d'inonder une mémoire tampon avec une telle quantité de données que l'informatique échoue et que le site hacker accède à la mémoire.

- attaque par hameçonnage : Le site hacker tente d'inciter les employés et les utilisateurs à fournir des données sensibles, qui peuvent être utilisées pour obtenir un accès.

- Déni de service distribué : Le site hacker inonde le serveur d'un si grand nombre de requêtes que le système informatique ne parvient pas à répondre aux requêtes légitimes.

Chacun de ces piratages peut causer des centaines de milliers de dollars de dommages. En les repérant lors des tests de pénétration, vous pourriez faire économiser de l'argent à votre entreprise et lui épargner des tracas.

Établir un calendrier de pentesting

De même qu'il n'y a pas deux systèmes identiques, il n'y a pas deux calendriers de pentesting identiques. Votre programme doit être personnalisé en fonction des objectifs spécifiques de votre entreprise et de l'environnement réglementaire.

Si vous n'êtes pas tenu de passer des examens selon un calendrier précis en raison d'un mandat gouvernemental ou local, établissez votre calendrier en tenant compte de vos besoins :

- Risque. Avez-vous des données très attrayantes que presque tout le monde voudrait avoir ? Considérez-vous votre entreprise comme une cible de grande valeur ?

- Couverture. Votre entreprise a-t-elle fait l'objet, pour une raison ou une autre, d'un cycle d'informations locales ? Êtes-vous impliqué dans une affaire controversée ?

- Type. Utilisez-vous des logiciels libres ? Ou bien avez-vous récemment apporté des modifications importantes à votre infrastructure ?

Examinez également votre budget. Un pentest peut être coûteux, surtout si l'équipe trouve des problèmes majeurs que vous devez résoudre immédiatement. Si votre budget est très limité, vous devrez peut-être allonger le délai entre les tests pour éviter de dépenser plus que vous ne l'avez fait.

Outils de pentesting courants

La plupart des équipes de pentesting utilisent des programmes pour améliorer leur travail. Ils travaillent rapidement, ce qui permet à l'équipe de trouver des vulnérabilités sans passer beaucoup de temps à écrire du code.

Les outils de test les plus connus sont les suivants

Chaque équipe a son programme préféré, et certains blogueurs aussi. Comme certains sont gratuits, il est intéressant de les combiner jusqu'à ce que vous trouviez celui qui convient le mieux à votre système et à votre expertise.

Si vous travaillez dans le secteur public, vous pouvez peut-être utiliser des outils développés par des agences officielles. Par exemple, l'Office of the DSI du ministère de l'Intérieur effectue des tests de pénétration.

Certaines entreprises proposent également des logiciels de pentesting en tant que service. En signant un contrat avec eux, ils s'occuperont de votre travail de bout en bout.

Stratégies de test & Méthodes

Au cours des étapes de planification du pentest, vous serez confronté à une décision importante. Quel type de relation devriez-vous entretenir avec l'équipe chargée des tests ? Et que doivent-ils savoir avant de se lancer ? Répondez à cette question en choisissant une méthode.

Ces types de pentesting sont reconnus par le Conseil européen :

- Boîte noire: Un testeur ne sait rien de votre système avant le début du travail. Dans certains cas, la plupart des membres de l'organisation n'ont aucune idée de l'existence du test. Ce formulaire de test est très similaire à une attaque en temps réel.

- Boîte blanche : Un testeur connaît tout de votre système, y compris votre infrastructure et vos protocoles. Toute votre équipe peut être au courant du test, ou vous pouvez exclure certaines personnes de cette connaissance.

- Boîte grise : Un testeur en sait un peu, mais pas tout, sur votre système avant que le travail ne commence.

- Ciblé : Votre équipe IT et les testeurs désignés travaillent ensemble pour examiner une seule partie de votre système.

- Externe : Seuls les serveurs ou les actifs visibles sont inclus dans le test.

- Interne : Seuls les éléments auxquels un utilisateur autorisé peut accéder sont inclus dans ce test.

Vous pouvez trouver une méthode qui fonctionne bien pour votre entreprise et utiliser ce même système à chaque fois que vous effectuez un pentesting. Mais il est raisonnable de changer de méthode en fonction des risques actuels.

Test de pénétration & Application web pare-feu

Vous avez conçu une application pour servir vos clients, et le système informatique fonctionne sur des données que vous avez protégées par un pare-feu numérique. Le pentesting doit-il s'étendre à ce domaine ?

Bien que les pare-feu d'application web (WAF) offrent une sécurité solide, des études suggèrent qu'environ 65 % des entreprises subissent des attaques qui contournent complètement le WAF.

Si vous éliminez le WAF de vos tests, vous risquez de passer à côté d'un problème de sécurité important. Mais vous devrez aborder le problème avec prudence.

Pour effectuer certains types de tests de pénétration, les fournisseurs peuvent vous demander de désactiver le WAF. Une telle simulation vous aide à comprendre si l'application informatique est vulnérable au piratage si le système tombe en panne ou si vous avez affaire à un initié mécontent.

Mais vous devriez demander au fournisseur d'examiner également le WAF, juste pour s'assurer que l'informatique fonctionne comme prévu et qu'elle offre des protections difficiles à contourner.

Plusieurs pentests de ce type vous donnent une image complète de l'environnement de sécurité de votre application, ce qui peut s'avérer crucial pour votre utilisateur.

Obtenez l'aide dont vous avez besoin avec Okta

Nos solutions peuvent vous aider à préparer un pentest efficace. Et si, après avoir suivi le processus, vous vous rendez compte qu'il vous reste de nombreuses lacunes à combler, nous pouvons également vous aider.

Nous serions ravis de vous en dire plus sur le fonctionnement de nos solutions et sur la manière dont elles peuvent vous aider.

Références

Guide pour l'exécution d'un programme efficace de tests de pénétration. (avril 2017), CREST.

Norme de sécurité des données PCI (PCI DSS), version 1.1. (septembre 2017). Conseil des normes de sécurité PCI.

IT Guide de procédure de sécurité : Conduite d'un test d'intrusion Exercices. (Juillet 2020). GSA.

10 conseils pour un programme de test de pénétration réussi. (novembre 2010). RSI.

Qu'est-ce que le test de pénétration ? EC-Council.

Pourquoi, quand et à quelle fréquence devriez-vous effectuer des tests de pénétration ? (août 2018). Renseignements sur la sécurité.

À quelle fréquence dois-je programmer un test d'intrusion ? (janvier 2017). IT La gouvernance.

« Home », Hashcat.

« Home », Kali.

« Home », Metasploit.

« Home », NMap.

Test de pénétration. Département de l'intérieur des États-Unis.

L'état des applications web pare-feu. (Juillet 2019). Rapport Ponemon Sullivan sur la protection de la vie privée.