Cet article a été traduit automatiquement.

La stéganographie consiste à dissimuler une image, un message ou un fichier dans un objet qui n'est pas secret.

Les enfants s'adonnent même à la stéganographie. Si vous avez déjà joué avec de l'encre magique pour donner vie à des notes secrètes, vous avez utilisé IT. Et si vous avez déjà écrit à votre amoureux un message codé à l'intérieur de quelque chose comme un devoir, vous avez également utilisé une astuce sténographique.

Mais de nombreux adultes utilisent également la stéganographie. Et parfois, les pirates utilisent cette technique pour protéger leurs attaques de votre détection.

Comment fonctionne la stéganographie ?

Il existe littéralement des dizaines de façons de cacher des messages, et chacune d'entre elles fonctionne différemment. Mais la plupart des experts en stéganographie s'appuient sur les mêmes principes pour effectuer leur travail.

La stéganographie repose sur plusieurs éléments, notamment :

- Charges utiles. Que voulez-vous embarrasser ou cacher ?

- Transporteurs. Quel fichier ou actif cachera votre charge utile ?

- Chaînes. Quel type de transporteur allez-vous utiliser ?

- Paquet. Quel sera l'aspect ou la réaction du transporteur lorsqu'il sera enterré avec la charge utile ?

- Clé. Comment le destinataire décodera-t-il votre message et trouvera-t-il la charge utile ?

Sans tous ces éléments, vous ne pouvez exécuter aucune forme de stéganographie. Mais avec eux, vous êtes prêt à commencer.

La stéganographie d'hier et d'aujourd'hui

Modern Technologies porte la stéganographie à de nouveaux sommets. Mais la pratique est ancienne.

Le mot steganographia a été inventé en 1499 dans un livre jugé si dangereux qu'il n'a été publié qu'en 1606. Les technologies de l'information offrent de nombreuses méthodes anciennes utilisées pour cacher des messages.

Même sans manuel publié, les gens ont compris comment cacher des messages. Il s'agit de méthodes anciennes :

- Cire. Les notes étaient enfouies sous de multiples couches de matériaux susceptibles d'être fondus.

- Jeu de mots. La deuxième ou la troisième lettre de chaque mot pouvait être utilisée pour formuler des messages secrets.

- Pictographie. De minuscules animaux ou feuilles représentaient les armoiries des familles et pouvaient indiquer les alliances à venir.

- L'encre. Les notes étaient peintes sur le corps des soldats et pouvaient être révélées par du jus ou des fluides.

Les stéganographes modernes ajoutent ou remplacent des bits dans les fichiers par des données secrètes. Par exemple, ils peuvent modifier le fichier header d'un document, en y joignant quelques éléments que seul le destinataire recherchera.

Où la stéganographie est-elle utilisée ?

Imaginez que vous ayez une note secrète à transmettre à un collègue ou à un ennemi. Quel type de canal pouvez-vous utiliser ?

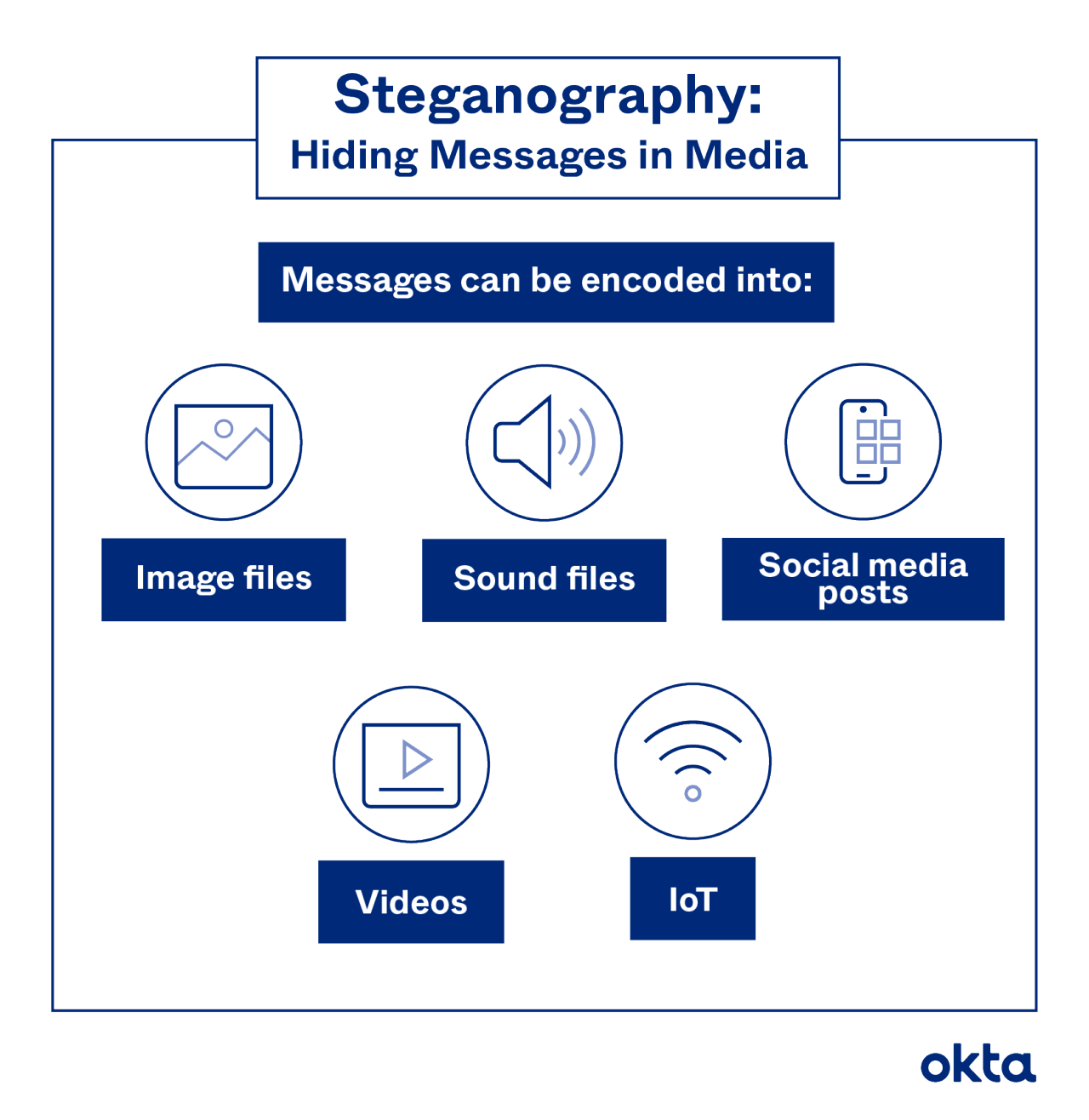

La stéganographie est utilisée dans presque tous les types de fichiers que vous pouvez imaginer :

- Fichiers d'images. Quelques pixels de l'image sont décalés et chacun représente une lettre de l'alphabet. Une personne extérieure pourrait ne pas voir les changements, même en les cherchant bien. Mais avec la bonne clé, un destinataire peut déchiffrer la monnaie. Certains artistes utilisent cette technique pour prouver la propriété de leurs œuvres.

- Fichiers sonores. Une chanson ou un son enregistré peut contenir une image qui n'est visible que par le spectrogramme. Un auditeur occasionnel ne remarquera peut-être pas la différence, mais quelques minuscules octets des données audibles ont été modifiés.

- Messages sur les médias sociaux. Quelqu'un modifie le titre d'une vidéo ou d'une image partagée. Les gens peuvent aussi délibérément mal orthographier des mots et des phrases, délivrant ainsi des messages secrets à ceux qui possèdent la clé.

- Vidéos. Une image embarquée dans un Vidéos n'est visible que lorsque le fichier est lu à un rythme très lent ou très rapide.

- Internet des objets. Les messages sont placés dans une image, qui est envoyée à chaque fois que le terminal de l 'Internet des objets partage des données. Les fabricants peuvent utiliser cette technique pour prouver que le terminal n'a pas été modifié ou détourné.

Vous pourriez utiliser la cryptographie pour accomplir un grand nombre des mêmes tâches. Plutôt que de modifier un message et d'envoyer le code à votre destinataire, vous pouvez modifier l'ensemble du message.

Mais il est relativement facile de repérer les messages qui ont été cryptés. La stéganographie n'attire pas le même niveau d'attention, et c'est pour cette raison qu'elle est intéressante. Plutôt que de cacher votre message, vous dissimulez le fait que vous avez un secret à partager.

Attaques sténographiques : Êtes-vous à risque ?

Les pirates informatiques ont de nombreux secrets à partager, et ils ne veulent pas que les professionnels de la sécurité les découvrent. La stéganographie les intéresse également.

Les pirates informatiques utilisent l'une des trois techniques suivantes pour élaborer leurs attaques.

- Le bit le moins important : Le site hacker évalue la porteuse et détermine ce qui n'est pas important. Ces bits sont remplacés par le code secret. Un site hacker peut utiliser cette approche pour les images ou les fichiers téléchargeables.

- Basé sur la palette : le pirate étire la palette d'une image et y dissimule ses éléments. La charge utile est cryptée, ce qui la rend encore plus difficile à repérer.

- Sélection sécurisée de la couverture : les pirates comparent les blocs d'une image aux blocs de leur message. Celui qui correspond le mieux est le porteur, et il est adapté en conséquence.

Le message d'un hacker est généralement malware. Interagissez avec les fichiers modifiés de quelque manière que ce soit, et le programme reprend vie et commence à travailler. Il se peut que vous ne vous rendiez jamais compte que l'attaque est en cours.

Le pirate informatique peut vous atteindre par l'une des quatre méthodes suivantes.

- Fichiers multimédias numériques : Un hacker peut embarquer malware dans une photo sur votre site web ou dans une signature de courriel.

- Mimicry : L'usurpation d'identité hacker d'un site web légitime, et le fait de faire quoi que ce soit sur ce site lance le téléchargement.

- ransomware : Le pirate envoie une demande par courrier électronique infecté, et en cliquant sur IT, il lance le processus malware.

- Kits d'exploitation : les pirates peuvent infecter des bannières publicitaires ou d'autres parties de sites web, et le fait de cliquer dessus conduit à une redirection vers une page infectée.

Ces attaques peuvent sembler sophistiquées, mais les logiciels permettent d'intégrer presque n'importe quoi très facilement. Les programmes de stéganographie gratuits et disponibles sont les suivants

- 1-2 Stéganographie

- OpenStego

- QuickStego

Il n'est pas facile de repérer une attaque stéganographique. Mais comme ces menaces existent, il est judicieux de rappeler à vos collègues d'éviter d'interagir avec tout ce qu'ils ne peuvent pas vérifier. Cet e-mail provenant d'une personne extérieure ou cette publicité clignotante dans la barre latérale d'un site web peut s'avérer dangereux. Il n'est pas judicieux de cliquer.

Aide d’Okta

Les pirates informatiques deviennent de plus en plus sophistiqués chaque année. Vos méthodes de protection doivent évoluer en conséquence. Utilisez nos outils pour entourer vos données de sécurité et sachez que vous surveillez tout de près pour détecter un problème dès qu'il apparaît.

Découvrez comment Okta peut vous aider à préserver la sécurité de vos informations, de vos utilisateurs et de vos données.

Références

L'art ancien de l'écriture cachée. (Juillet 2020). BBC.

Cours accéléré : Stéganographie numérique. (mai 2011). Computerworld.

Une vue d'ensemble de la stéganographie pour l'examinateur en informatique légale. (juillet 2004). Le Bureau fédéral d'enquête.

Sécurisation des données dans l'Internet des objets (IoT) à l'aide de techniques de cryptographie et de stéganographie. (janvier 2020). IEEE.

Qu'est-ce que la stéganographie et quelles sont les techniques informatiques les plus répandues ? (mai 2020). Conseil de la CE.

La cryptographie étant plus facile à détecter, les cybercriminels cachent désormais les logiciels malveillants à l'abri des regards. C'est ce qu'on appelle la stéganographie. Voici comment cela fonctionne. (novembre 2018), IEEE.

1-2-Stéganographie 2.1. Tucows Downloads.

« Home », OpenStego.

Logiciel de stéganographie gratuit. QuickCrypto.