Verizonは2024年に、最近のデータ侵害の45%が盗まれた認証情報の使用に関与していたと報告しました。同時に、アイデンティティに関わるステークホルダーの90%がインシデントについて述べています。

ビジネスに直接的な影響を与えました。最新の見積もりでは、セキュリティ侵害のコストが480万ドルを超えているため、Identityを安全に管理する必要性がこれまで以上に高まっています。

異なるアイデンティティガバナンスおよび管理ソリューションの問題

ばらばらのIdentity Governance and Administration(IGA)ソリューションは、いくつかの問題を引き起こします。

- 運用効率の低下: アクセス管理がソリューションの一部ではないため、手動での統合が必要です。

- ポリシーの一貫性のなさ:IGAソリューションとアクセス管理ソリューションは、セキュリティチームが調整および管理する必要がある異なるモデルを使用します。

- 可視性の欠如:アクセス管理からの分離は、アイデンティティとアクセス間の盲点を引き起こします。

- ユーザーエクスペリエンスの低下:IGAとアクセス管理間の同期により、ユーザーアクセスに影響を与える遅延またはエラーが発生します。

- 監査可能性の低下:異種のイベント ログ システムにより、調整が困難になります。

- セキュリティの脆弱性:システム間でのアイデンティティとポリシーの重複は、攻撃対象領域を拡大し、セキュリティを低下させます。

その結果、切り離された IGA ソリューションは、本来対処すべきセキュリティと生産性の目標を達成できません。

IAM (アイデンティティおよびアクセス管理) とは?

アイデンティティおよびアクセス管理(IAM)は、ユーザーのデジタルリソースへのアクセスを制御するサイバーセキュリティフレームワークです。IAMシステムは、ポリシー、プロセス、およびテクノロジーを使用して以下を行います:

- ユーザーが職務を遂行するための適切な権限を持っていることを確認するのに役立ちます

- 不正アクセスから機密データとシステムを保護する

- ユーザー管理を合理化および自動化する

- セキュリティとユーザーエクスペリエンスの向上

- より良いビジネス成果を実現する

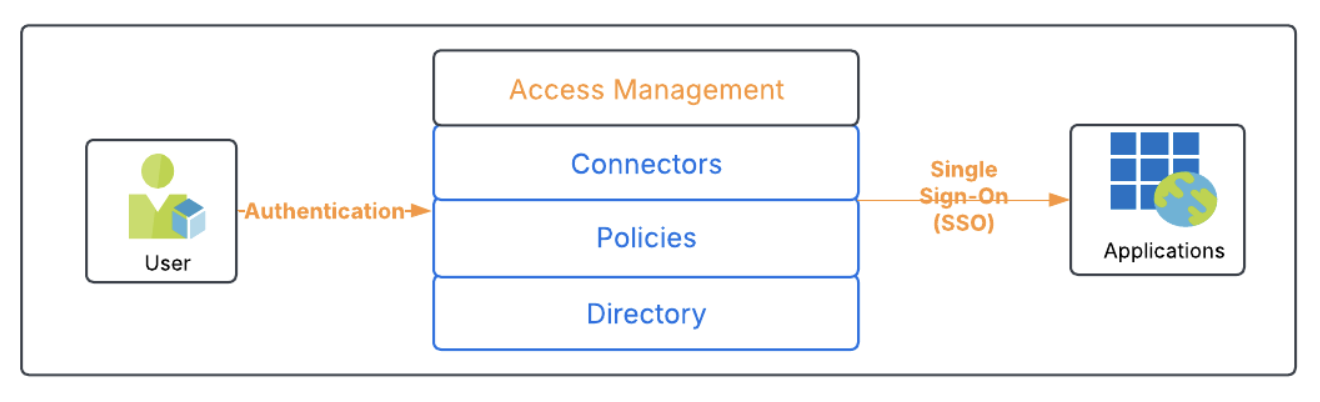

アクセス管理はどのように機能しますか?

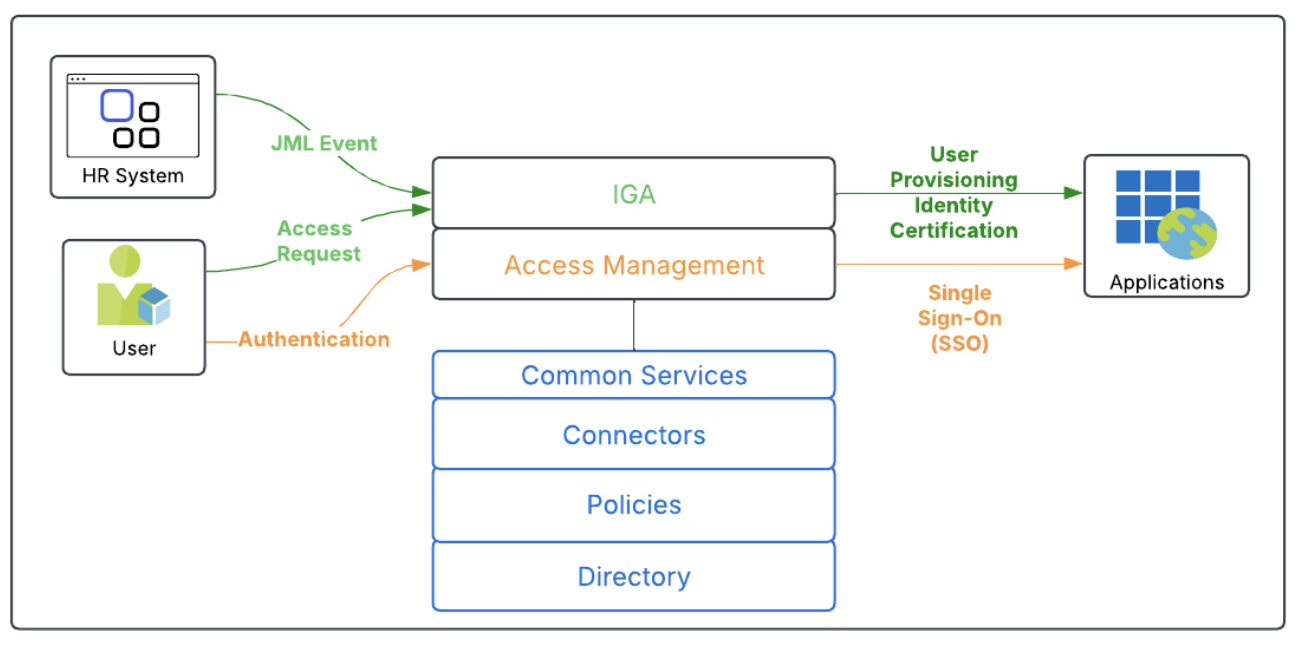

アクセス管理ソリューションは、ユーザーを認証し、シングルサインオン(SSO)を介して承認されたアプリケーションへのアクセスを提供します。ユーザーのアプリケーションへのアクセスは、最初にプロビジョニングされ、IGAソリューションによって管理されます。アクセス管理ソリューションには、ユーザーとそのアプリケーションIDのディレクトリまたはデータベース、アクセスを制御するポリシー、およびアプリケーションへのコネクタが必要です。

IGAとは?

Identity Governance and Administration(IGA)は、IDライフサイクル管理のためのソリューションであり、コンピューティング環境(アプリケーションやシステムなど)全体でユーザーのIDと権限を管理または証明します。

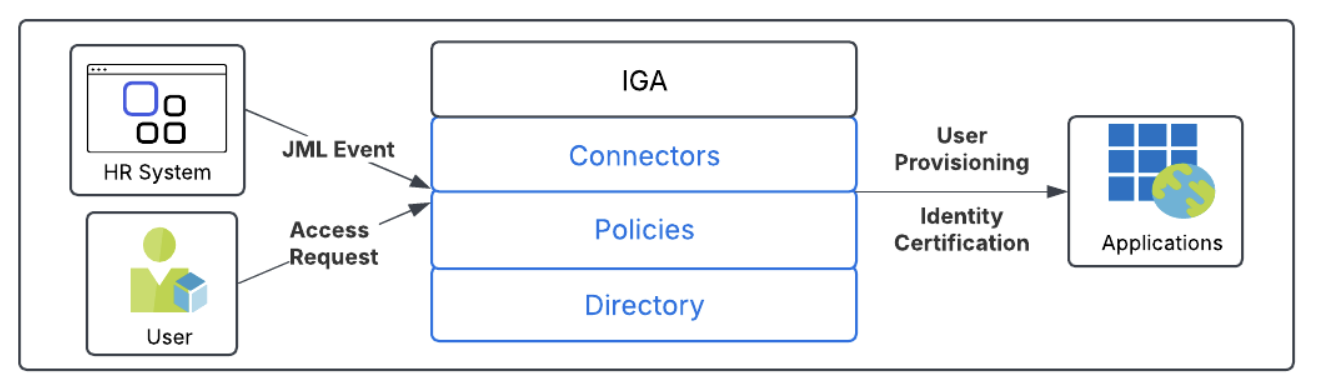

IGAはどのように機能しますか?

これを実現するために、IGAソリューションには通常、ユーザープロビジョニング(入社/異動/退職(JML)オペレーションなど)や、人事(HR)システムなどの信頼できるソースからのユーザーと、それぞれのデジタルIDとの関連付けなどの機能が含まれています。IGAソリューションには、セルフサービスアクセス要求、エンタイトルメント管理、アクセス認証(別名ユーザーアクセスレビュー)

IGAスタックの説明:

- HR システムからのユーザー情報、システムおよびアプリケーション上のユーザーのアイデンティティ、およびその他の情報を含むディレクトリ

- ユーザーをアプリケーションアイデンティティにマッピングし、ユーザーをアプリケーションに承認するポリシー

- ユーザーソースおよびIDストアと通信するコネクタ、プログラム

- IGAは次の主要な操作を実行します。

- ユーザーソースシステムによって開始されたJMLイベントに基づくユーザープロビジョニング操作

- 承認されたアクセス要求に基づくユーザープロビジョニング操作

- スケジュールに基づいて、または JML イベントに応じて行われるアイデンティティ認証

スタンドアロンのIGAソリューションには通常、SSOや多要素認証などの機能がありません。これらは通常、Identityアクセス管理ソリューションに含まれています。

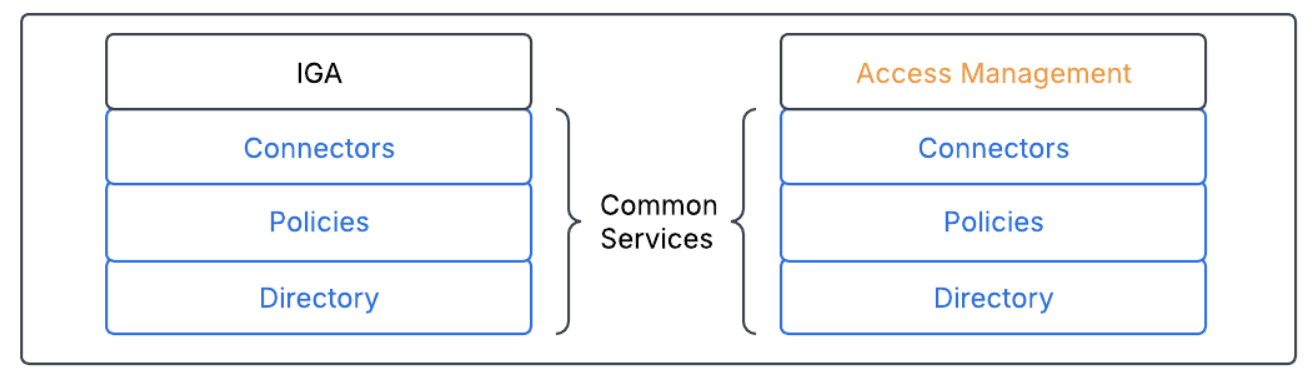

アクセス管理と IGA の重複

スタンドアロンのIGAソリューションとアクセス管理ソリューションを並べて比較すると、いくつかの共通サービスがあることが明らかになります。

どちらのソリューションも、ディレクトリまたはデータベース、システムへの適切なレベルのアクセス権を持つユーザーを制御するためのポリシー、およびそれらのシステムおよびアプリケーションでID操作を実行するためのコネクタが必要です。

たとえば、IGAソリューションは、ユーザーのMorgan Smithを管理しています。IGAソリューションは、IDをSaaSアプリケーションにM.Smith@yourmail.comとしてプロビジョニングします。アクセス管理ソリューションは、同じIDを使用して、ユーザーをSaaSアプリケーションにSSOする必要があります。

モデル

IGA の分散型モデルは、IGA ソリューションがアクセス管理ソリューションの一部であるサービスを使用しない場合に使用されます(下記参照)。

ばらばらのモデルと収束モデルの間には、いくつかの重要な違いと複雑さがあります。

- 異なるモデルには共通のサービスがないため、アクセス管理ソリューションと IGA ソリューションは個別に管理する必要があります。

- IGAソリューションでプロビジョニングされたIdentityは、アクセス管理ソリューションで複製する必要があります。

- どのユーザーがどのアプリケーションにアクセスできるかに関するポリシーは、IGAシステムからアクセス管理システムに同期する必要があります

- IGAソリューションのコネクターはアクセス管理ソリューションと共有されないため、各ソリューションは管理対象アプリケーションと個別に統合する必要があります。

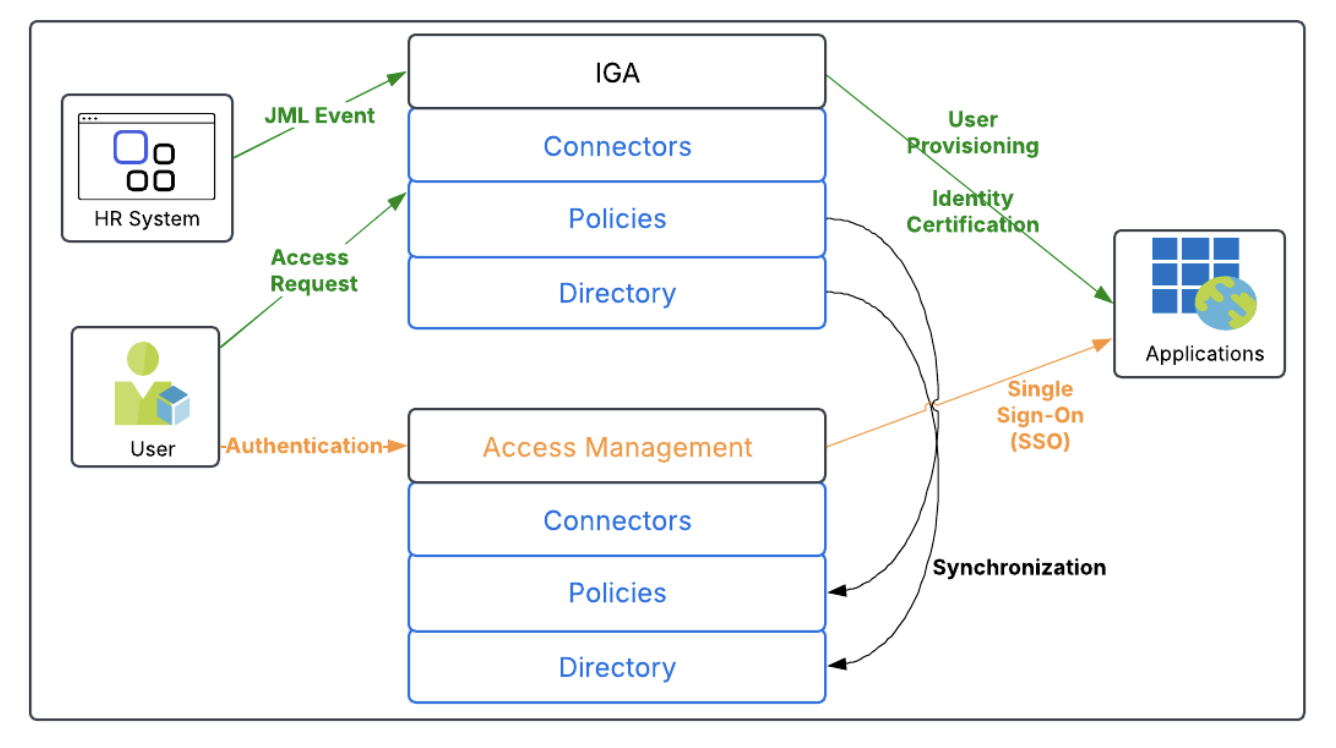

統合されたIGAソリューションとは何ですか?

IGA のコンバージドモデルは、IAM スタックのアクセス管理コンポーネントと共有されるコンポーネントとサービスを使用します。これにより、次のようなメリットが得られます。

- ガバナンスプロビジョニング、アクセス要求認証、およびワークフローのための単一プラットフォーム

- HRシステム、アプリ、およびインフラストラクチャのシームレスな統合

- セキュリティと生産性のための中央コントロールパネルとしてのアイデンティティ

このモデルの例を以下に示します。

このモデルを使用すると、ディレクトリやポリシーなどの共通コンポーネントが、IGA ソリューションとアクセス管理ソリューションの両方で使用されます。ユーザーのソース(例:HR システム)への接続は 1 つだけですみます。IGA とアクセス管理コンポーネントはどちらも共通のサービスを使用しているため、IGA とアクセス管理コンポーネント間のオーケストレーションは必要ありません。

集中型 IGA モデルの利点

統合されたIGAモデルには、バラバラなIGAモデルに比べていくつかの利点があります。

- 価値実現までの時間短縮:両方のソリューションの導入と保守の複雑さを軽減します。ユーザーエクスペリエンスの向上:JML 操作中にユーザーがアクセス権を取得する際の遅延を短縮します。

- 統一された可視性と制御:分散型モデルでは、コンポーネントの個別のスタックを使用すると、IAM コンポーネント両方の攻撃対象領域が増加し、セキュリティリスクが増大します。

- 環境全体で一貫したポリシー:収束モデルによりアクセス管理が簡素化され、エラーが減り、信頼性が向上します。

- より強力なセキュリティ体制: これにより、過剰なプロビジョニングと孤立したアカウントのリスクが軽減されます。

- 自動化: これにより、認証と監査の準備が効率化されます。

- スケーラビリティ: これにより、モデルはビジネスとともに成長し、変化に適応しやすくなります。

収束型アプローチを開始する方法

- 統合されたIGAソリューションを評価する際に考慮すべき主要な機能

- 統合されたIGA、アクセス管理、自動化を提供するプラットフォームを探してください。

- 導入の容易さ、価値実現までの時間、継続的なメンテナンスなど、総所有コスト(TCO)を考慮してください

- ハイブリッドクラウド、アプリケーションの急増、および増加する従業員を含め、将来のニーズとユースケースを検討してください。

アイデンティティがセキュリティである世界では、コンバージェンスはなくてはならないものです。ばらばらのIGAツールは、複雑さを生み出し、生産性に影響を与え、セキュリティを脅かします。統合されたIGAソリューションは、統一されたポリシー、集中化された可視性、および自動化されたワークフローを提供します。これにより、管理者とエンドユーザーのエクスペリエンスが向上し、TCOが削減され、セキュリティが向上します。組織はまた、統合されたソリューションにより、ライセンスコストが削減される可能性があることに気づくかもしれません。

時間を取って、スタックを評価してください:

- ガバナンス、プロビジョニング、およびアクセス制御が複数のツールに分散していませんか?

- コンプライアンスをどれだけ迅速に証明したり、アクセスリスクに対応したりできますか?

- あなたのチームは、ビジネスを可能にすることよりも、ツールの管理により多くの時間を費やしていますか?

これらの質問のいずれかに疑問がある場合は、統合されたIGAアプローチを検討する時期かもしれません。Oktaのアイデンティティに対する統一されたアプローチは、上記の統合されたIAMモデルに基づいており、これによりTCOが削減され、セキュリティが向上します。OktaのIGAソリューション(Okta Identity Governance)は、Oktaのアクセス管理ソリューションと同じコンポーネントに依存しています。OktaのIGAソリューションの詳細については、以下のリンクをご覧ください。

https://www.okta.com/products/identity-governance/

https://help.okta.com/en-us/content/topics/identity-governance/iga-overview.htm