このブログはこちらの英語ブログの機械翻訳です。

攻撃のための開かれたドア

IDベースの攻撃が増加しており、すべての組織が自らを保護する責任があります。

どういう意味でしょうか?自宅にドアと鍵があるように、Identity Security はクラウドと SaaS 資産を保護します。これは組織の資産の外部境界です。<b>Identity Security とは、誰が何にアクセスするかを制御し、すべての環境が組織のポリシーを満たしていることを確認することを意味します</b>。

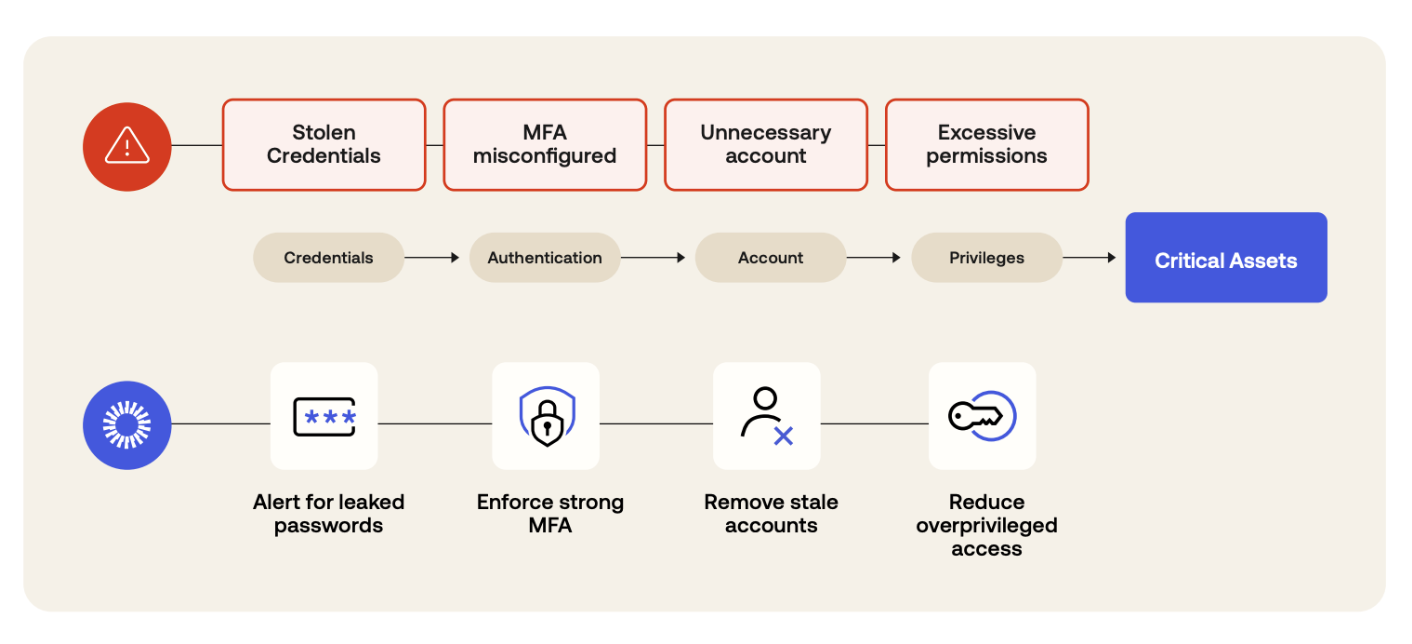

組織のオンライン上の貴重な資産を保護するためには、アイデンティティセキュリティのリスクを軽減することをコア戦略とする必要があります。調査によると、エンタープライズ攻撃の80%は何らかの侵害された認証情報が関与していました。そのため、アイデンティティは組織の新たな境界となり、サイバーセキュリティの脅威の焦点となっています。

ほら話?それとも潜在的な脅威?

IDベースの攻撃は、内部および外部からの可能性があります。それらを理解していただくために、IDベースのリスクを防ぐことの重要性を示す2つのストーリーをご紹介します。

外部からの攻撃:漏洩したパスワードによる認証

外部の攻撃者が、組織へのアクセス権を持つクラウドIDプロバイダー(IdP)アカウントのパスワードを漏洩したと仮定しましょう。このアカウントは古くなっています:数年前、オンプレミスのActive DirectoryからIdPに誤って同期されました。クラウドIdPでそれを使用した人は誰もいません。あなたは責任者でした。多要素認証(MFA)ポリシーを適用しました。昨年、すべてのアカウントに多要素認証(MFA)を義務付けました。

しかし、攻撃者は漏洩した認証情報を使用し、最初の認証ステップに合格します。次に、<b>IdP は認証要素を登録するように求めます</b>。仮想番号SMS要素を登録します。これにより、アカウントへのアクセス権を持ち、すべての権限を持つことになります。次のストーリーでは、その結果を見ることができます。

なんてことだ。このストーリーでは、アイデンティティセキュリティの脅威の組み合わせが、あなたのアカウントの1つへの侵害を引き起こしました。

- アカウントの乱立:単一の信頼できる情報源を確認せずに、複数のIdPおよびSaaSアプリでアカウントを管理すると、不要な古いアカウント、古いパスワード、または不要なクラウド費用が発生するリスクが高まります。Identityエントロピーが増加すると、組織内の露出のリスクも高まります。

- 古いアカウント:未使用のアカウントは、店舗への放棄されたドアのようなものです。そのドアは必要ありませんか?壁に交換してください。

- <b>パスワードの衛生状態:</b> 漏洩したパスワードをできるだけ早くローテーションします。すべての口座とその露出を認識し、侵害が発生したときに資格情報のローテーションを要求できるようにする必要があります。

- 要素登録ポリシー: 強力な認証要素を使用し、不正な人物が要素を登録することを困難にする必要があります。

Identity Security Posture Management ツールを使用すると、これらのリスクを防止および軽減できます。このブログの後半では、アイデンティティのジャングルを制御する方法について説明します。

内部からの攻撃:解雇された従業員

次のような内部脅威を想像してみてください。組織内の誰かが組織を攻撃するのです。たとえば、会社に損害を与えたい解雇された従業員や、企業スパイ行為で報酬を得ている人物などです。さまざまなレポートで、組織の 60~80% が少なくとも 1 回はインサイダー攻撃に遭遇すると推定されているため、この脅威に対処することが不可欠です。

悪意のあるアクターが組織内のアカウントにアクセスできると仮定します。彼らはそれで何ができるのでしょうか?アカウントに割り当てられたすべての操作を実行できます。

- SSO で他のアカウントを認証する

- 組織のリポジトリから読み取る

- 本番環境の S3 のデータが破損している

- 顧客のPIIをリークする

内部関係者による脅威は、外部の攻撃者と同様に、最も機密性の高いデータを漏洩させ、本番環境に損害を与える可能性があります。

そのリスクを最小限に抑えるために、 最小特権 ベースのアクセス制御ポリシー を適用する必要があります :従業員は、知る必要がある場合にのみ、ものにアクセスする必要があります。これにより、侵害が発生した場合の爆発範囲を縮小できます。財務チームはGitHubにアクセスできるべきではなく、R&DチームはSalesforceにアクセスする必要はないでしょう。グループメンバーシップによってそれらの割り当てを割り当て、グループがアクセスを使用しているかどうかを追跡します(これにより、取り消すことができる古いアクセスを推測できます)。解雇された従業員のすべてのアカウントを非アクティブ化することも、内部の脅威を防ぐための重要なステップです。

アイデンティティセキュリティ: 新しいワイルドウエスト?

ID セキュリティは、「信用はするが検証は行う」という格言に基づいています。すべてを管理できていると思っているかもしれません。しかし、セキュリティは決して完全に密閉されたものではなく、攻撃者は攻撃するための抜け穴を見つけます。一部のアプリケーションやアカウントが ID セキュリティ戦略に準拠していない可能性があり、それに気づいていないことさえあります。

Identity Security Posture Managementは、実際のあるべき状態と意図した状態が異なるという驚くべき状況を浮き彫りにするのに役立ちます。これらのポリシー違反のユースケースは、良い、悪い、醜いの3つのカテゴリに分類されます。

良い点

まず、明るい面を見てみましょう。標準ポリシーの対象外にすべきアカウントがあるかもしれません。Break-the-glassアカウントは、設定ミスによりテナントの外にロックされた場合にのみ使用されます。それらはポリシーに準拠する必要はなく、複雑で堅牢なパスワードと回復コードでのみアクセスできる必要があります。サービスアカウントにわずかに異なるポリシーが必要な場合もあります。

悪い

逆に、いくつかの構成を見逃したアプリケーションに遭遇する可能性があります。すべてのアプリケーションには、Identity and Access Management (IAM) の注意点があるため、発生する可能性があります。また、従業員は人間であり、近道を試す可能性があります。エンジニアまたは管理者がシステムを「だまし」、たとえばAWS IAMアカウントを維持して、自分たちの摩擦を減らそうとすることがあります。これらのケースは、既知の悪または既知の状況であり、人々がルールを破ります。

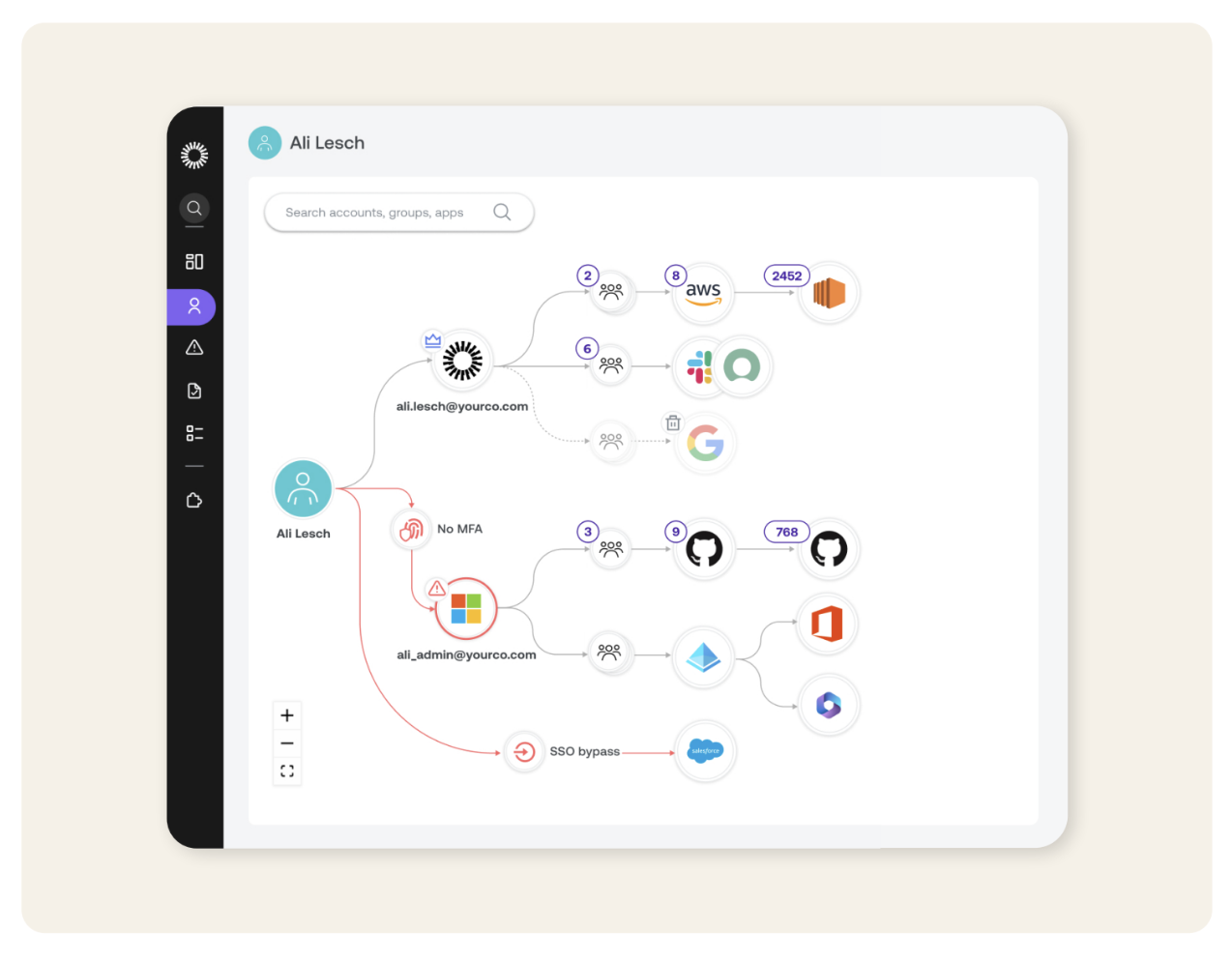

悪い点

次に、アプリケーションが特定のURL、つまり裏口を残し、ユーザーがSSOを使用している場合でも、アプリケーションに直接認証できるという、最悪のシナリオがあります。これらは、Identity攻撃のリスクを高めるSSOバイパスを作成します。もう1つのケースは、「オフィスIP」のIP範囲が広すぎるため、北米のすべてのサーバーに公開されることです。

これらのケースをすべて追跡し、それらを認識し、最も重大なリスクをどのように修復するかを決定する必要があります。

IdP と重要なアプリケーションの間で、追跡および管理する必要のあるデータの量は膨大です。セキュリティチームがすべてのアプリにアクセスしたり、読み取ったりできるわけではなく、組織的な摩擦は自然に発生します。また、各アプリケーションでは、固有のデフォルト認証ポリシーがリスクをもたらしているか、明示的に表示されない驚くべき特権があるかなど、その注意点を特定する必要があります。

より良い:Okta Identity Security Posture Management

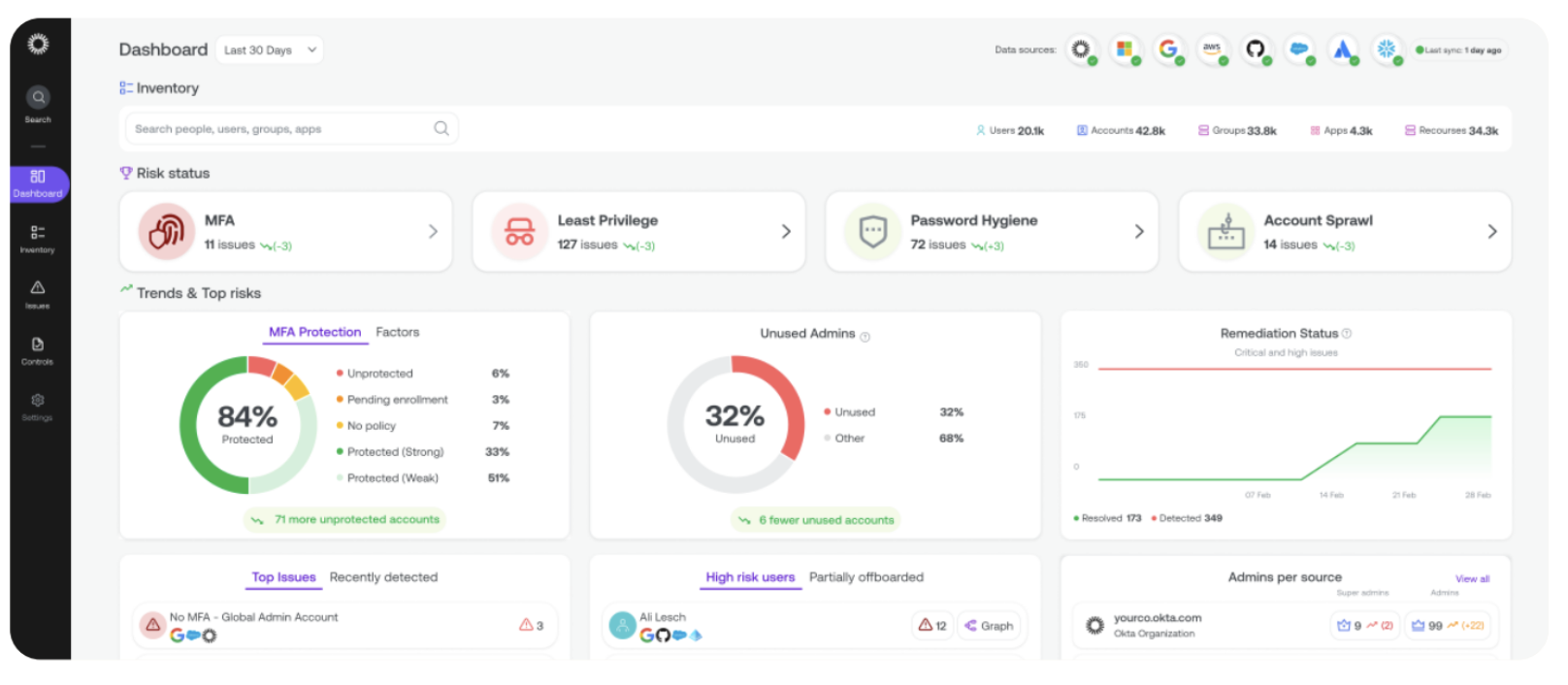

Okta Identity Security Posture Managementは、最大のIDリスクを特定し、比類のない可視性、優先順位付けされた修復、およびIDセキュリティポスチャの継続的な検証を提供します。

Okta Identity Security Posture Managementは、次のことに役立ちます。

- 実際のMFAステータスを学習する:意図したとおりではない既存のMFAポリシーを確認し、強力な認証要素と弱い認証要素の使用状況を追跡するのに役立ちます。

- アクティブなアクセスを持つ退職した従業員を検出する:「部分的にオフボーディングされた」検出を使用して、内部の脅威を回避します。

- アカウントを分類する:当社のAIベースの分類器は、NHIを1か所で追跡し、適切な処理でサービスアカウントの態勢を制御するのに役立ちます。

- アイデンティティを一元的に監視:インベントリを使用して、アカウント、グループ、アクセス、およびアプリケーションを単一のインベントリで確認します。クエリでフィルタリングして、単一のコンソールでさまざまなアプリケーションにわたって回答を見つけます。

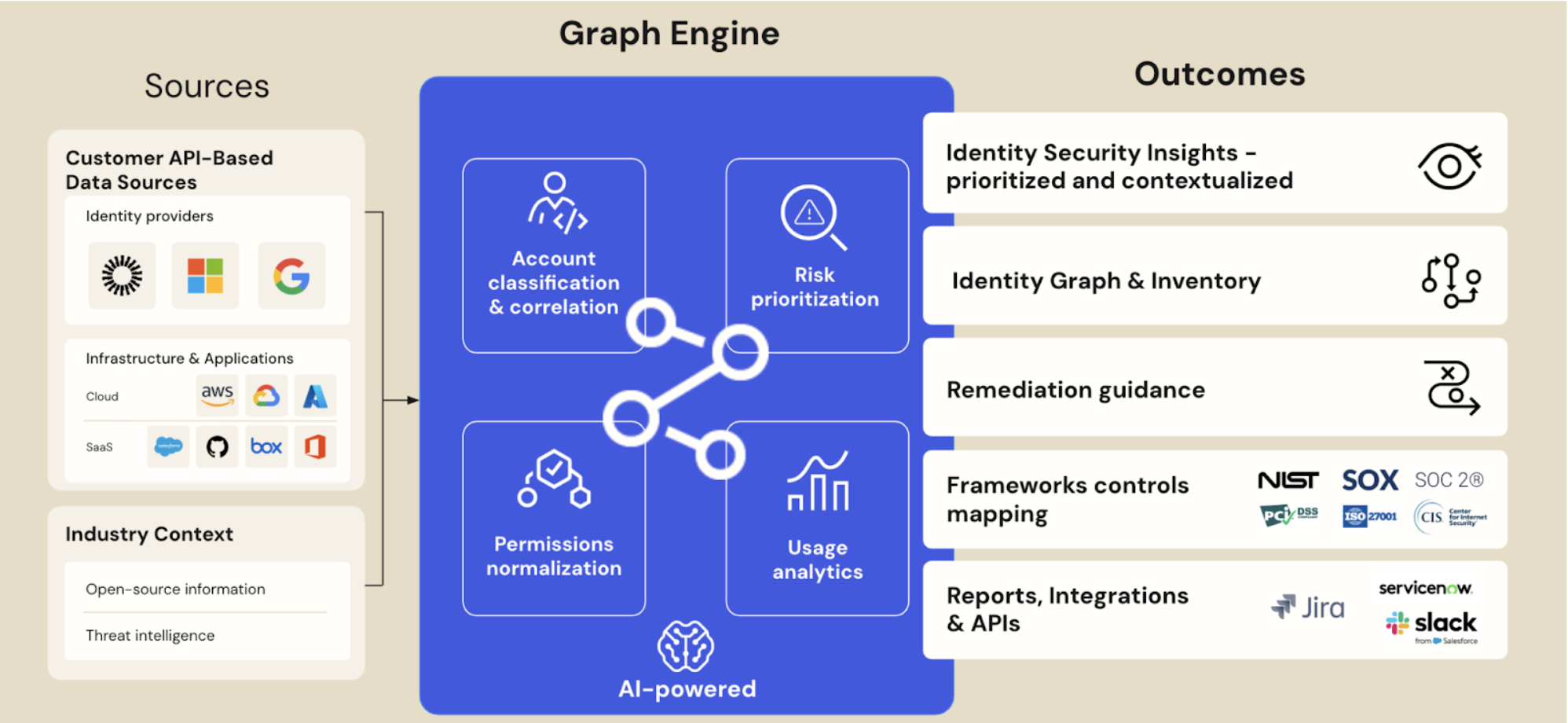

Okta Identity Security Posture Managementは、インフラストラクチャに接続し、実行可能な結果に焦点を当てた、Identityに焦点を当てた詳細なポスチャ分析を提供するように設計されています。

ソリューションの主な機能は次のとおりです。

- シンプルな統合:Okta Identity Security Posture Managementは、クラウドプロバイダーからデータを収集します。安全な読み取り専用のエージェントレス統合であり、各プロバイダーへの接続に数分しかかかりません。独自の用語や注意点を、統一されたインベントリビューでアクセスできる共通言語のテーブルセットに変換します。

- アカウント分類: 各アカウントの性質を分類することで、その適切な分類を検出し、誤検知を回避できます。

- 人物のリンク:アカウント間の相関関係を見つけ、同じ人物としてクラスタリングします。これにより、部分的な雇用終了が発生した場合に、それらを見つけることができます。

- 自動 SSO パスと実際の MFA 評価:Okta は、Okta の SSO 関連付けにより、オフパス認証(SSO バイパス)を見つけるお手伝いをします。この機能により、各アカウントの実際のMFAステータスを表示することもできます。

- Issueエンジン:Identityインベントリ内のすべてのデータは、最も重要なIdentityセキュリティの問題を見つけるセキュリティ検出エンジンに入力されます。

アイデンティティはセキュリティです。今日の攻撃を防ぐために今日行動を起こすことができますOkta ISPMの詳細はこちらをご覧ください。