本日、Oktaは職域における多要素認証(MFA)の利用に関する年次レポートである、2回目のセキュアサインインのトレンドレポートを発表しました。

このレポートは、OktaのWorkforce Identity Cloudのお客様からの匿名化データを集約し、以下のような重要な疑問に対する答えを導き出しています。

- セキュリティとユーザーエクスペリエンスの最適なバランスを実現するのは、どのサインイン手法か?

- 次世代の組織はどのような手法に軸足を移しているのか?

- 自社のMFA導入状況は、同業他社や同規模の組織と比べてどのような位置にあるのか?

2023年のレポートで、Oktaの管理者は初めて自社のアイデンティティ戦略を業界や同業他社と比較できるようになり、大きな反響がありました。

Oktaでは、寄せられたフィードバックを踏まえ、レポートをより実用的なものにする方法を検討しました。2024年版では、指標を更新し、ITおよびセキュリティ担当者の優先事項を反映した評価手法を強化しています。

今回のデータから得られた主な知見は何でしょうか?最も注目すべき点は、MFAの導入が引き続き堅調に拡大しており、特にフィッシング耐性のあるMFAの普及が進んでいることです。

その他の重要ポイントについて、以下にご紹介します。

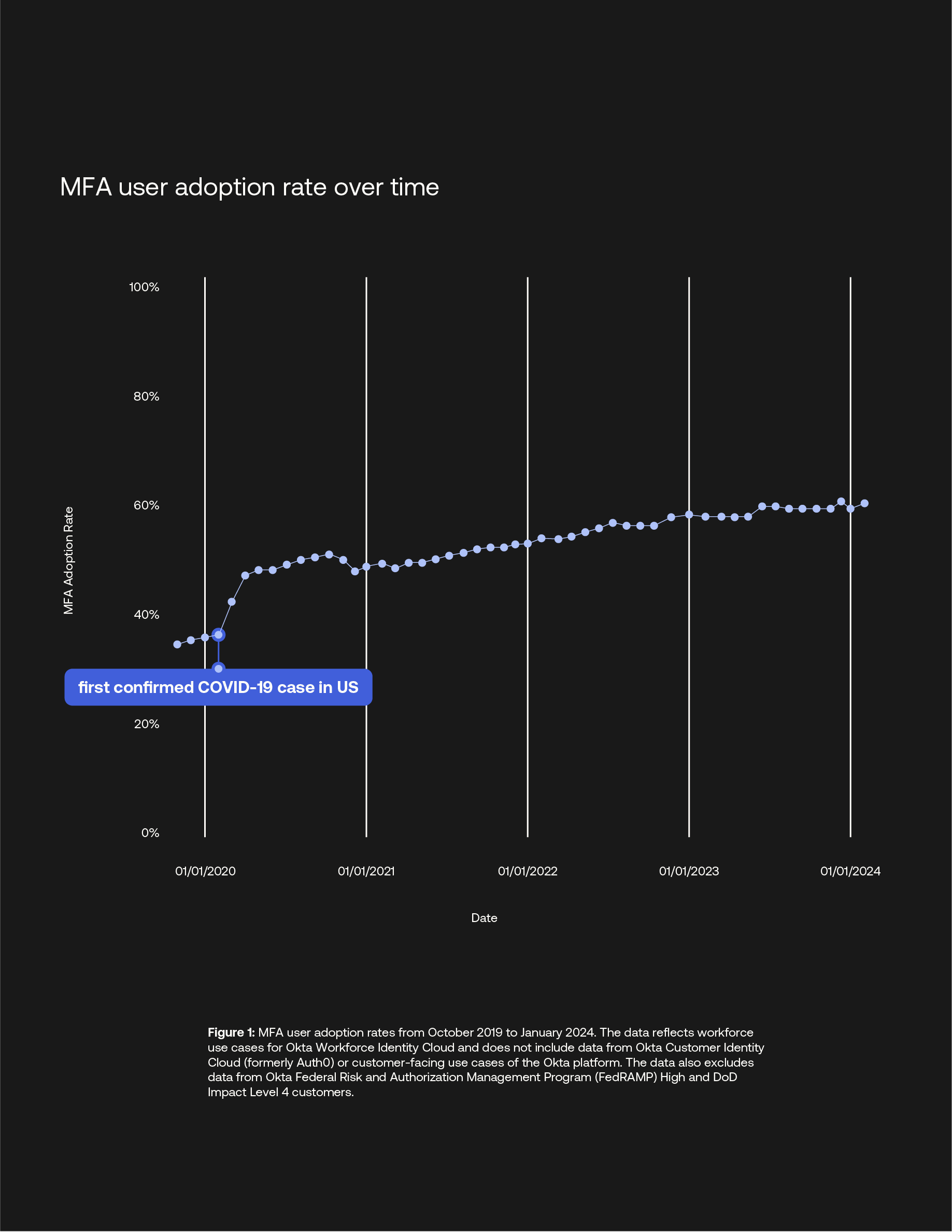

1. MFAの採用は拡大し続けている

2024年1月現在、Okta WorkforceのユーザーのMFAの導入率は66%に上昇し、管理者の91%がMFAを使用しています。Okta Secure Identity Commitmentの一部として、OktaはOkta Admin Consoleへのすべての管理者アクセスに対してMFAの適用を開始したため、2025年にはこの数値がさらに増加すると予想されます。

2. フィッシング耐性のある方法は大きな勢いを示し、パスワードレスがここにあります

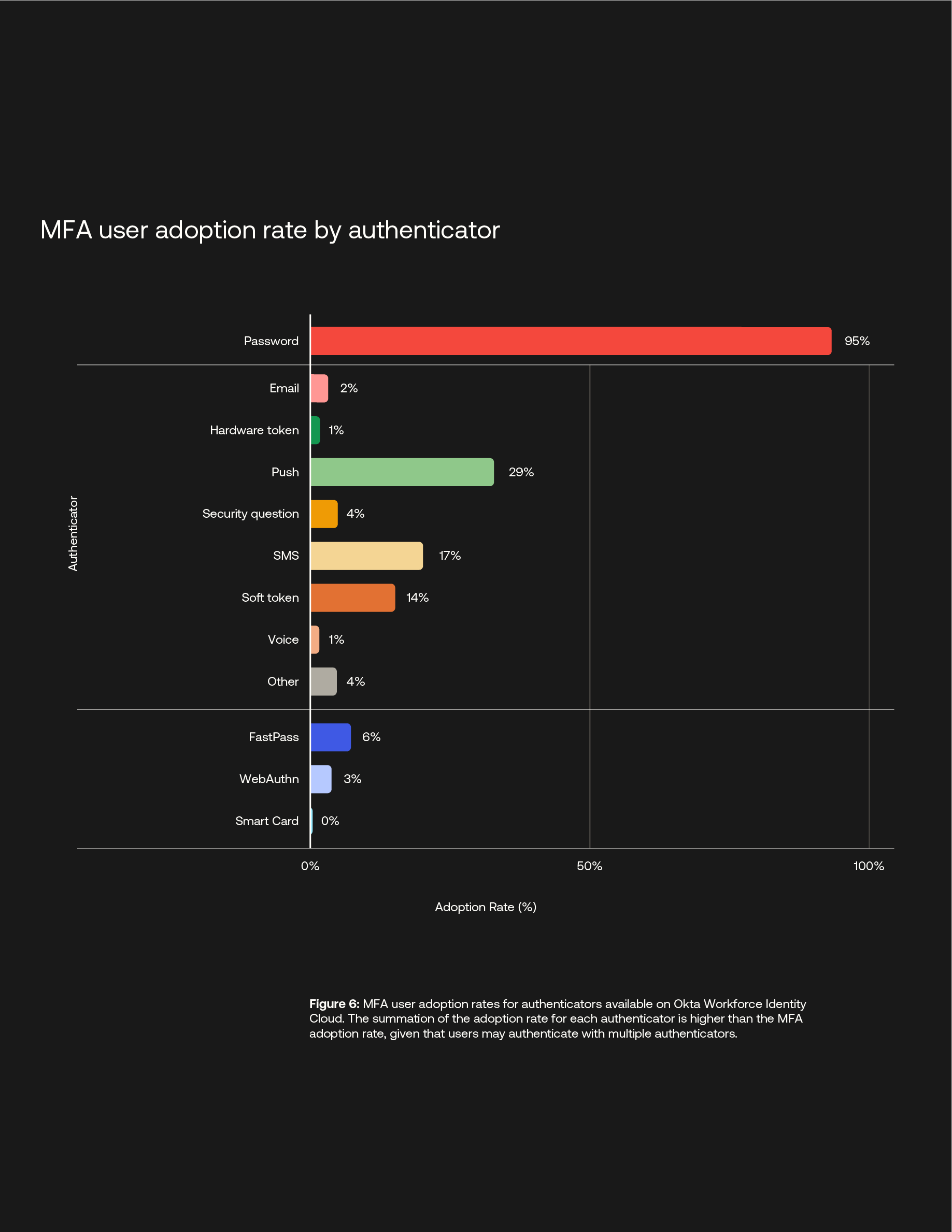

パスワードの保護は、どれだけ手立てを尽くしても、長期的に完全な対策を実現することは困難です。今回初めて、パスワード廃止に向けた明確な進展が確認されました。現在、月間でユーザーの5%近くがパスワードを使用せずに認証を行っています。

パスワードに代わる手段として、フィッシング耐性のある認証方式が急速に普及しています。Okta FastPassの導入率は、2023年1月から2024年1月の期間に2%から6%へと増加しました。もはや、パスワードレスの世界はSFの夢物語ではなく、多くのOktaユーザーがすでに実現している現実です。

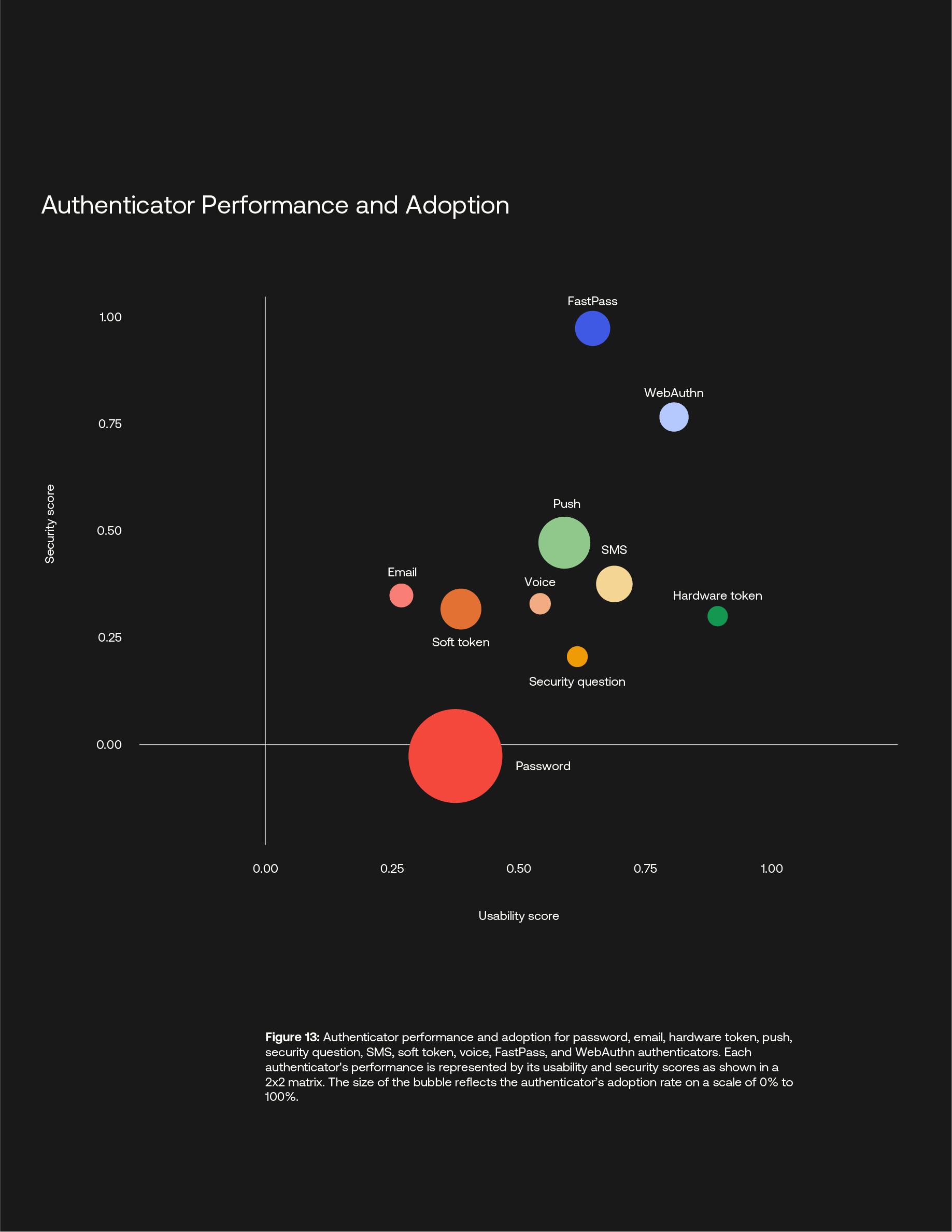

3. セキュリティとユーザーエクスペリエンスは両立できる

従来、ユーザーの追加認証方式は摩擦を生み、従業員の生産性を低下させる要因となっていました。2024年版のレポートでは、ITおよびセキュリティ担当者を対象に調査を実施し、MFAの属性データに適用する指標の重み付けを策定しました。その結果、実際の運用環境において、フィッシング耐性のあるオーセンティケーターがセキュリティを強化するだけでなく、ユーザーエクスペリエンスの向上にも貢献することが明らかになりました。

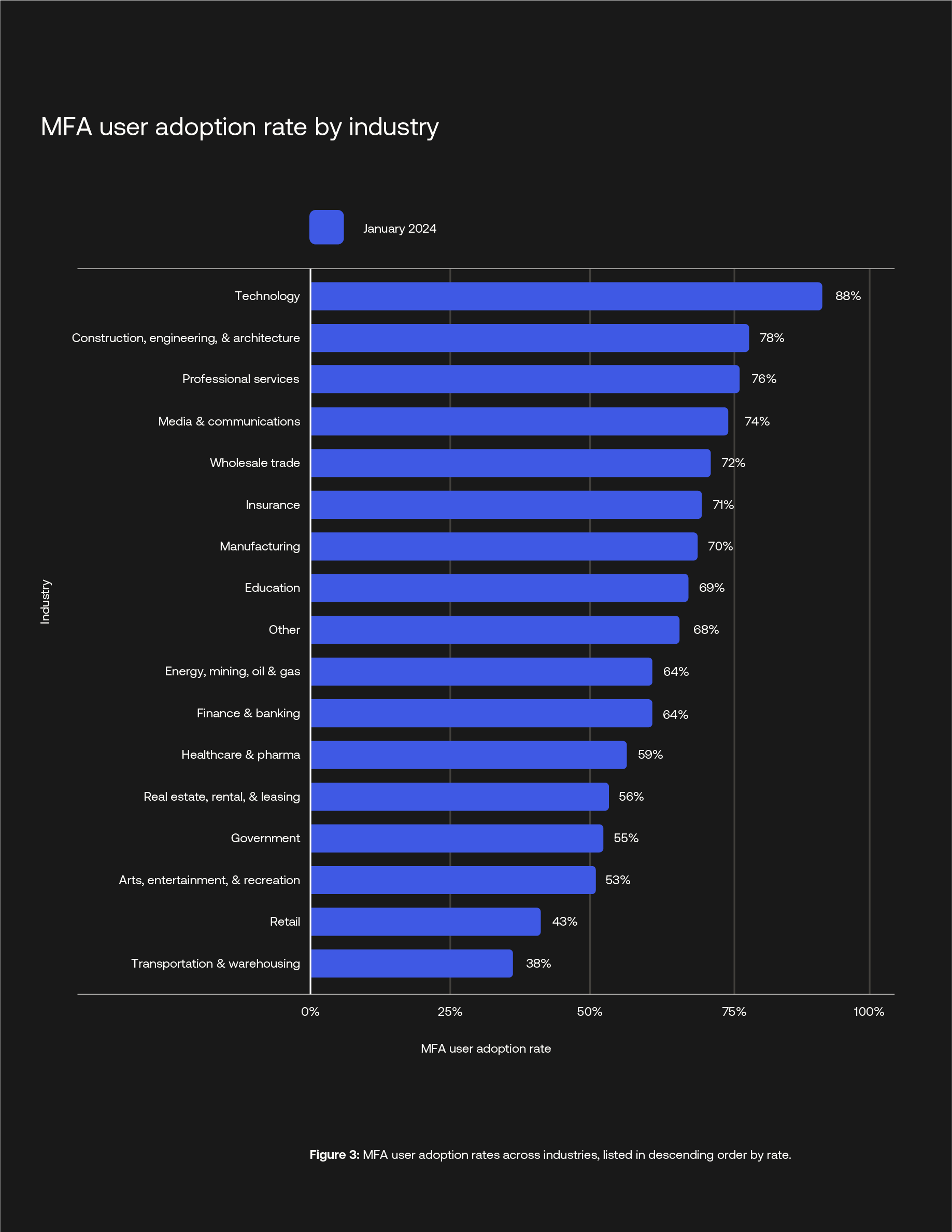

4. MFAの導入状況には大きなばらつきがある

今年、連邦政府でのMFAの導入率は7ポイント増加して55%に達し、特に大きな伸びを示しました。米国大統領令の施行や、米国サイバーセキュリティ・社会基盤安全保障庁(CISA)によるMFAやフィッシング耐性のある認証の推奨により、この分野で着実な進展が確認されています。

MFAでセキュリティをレベルアップ

認証のセキュリティ保護においてこれほど多くの進歩が見られたことを嬉しく思います。また、このレポートが組織内でより強力な認証を求める上で役立つことを願っています。

パスワードレスの未来に向けて、セキュリティ体制を改善するために今すぐできる5つのことをご紹介します。

認証戦略を強化するための5つのヒント最新のアイデンティティは、サイバーセキュリティへの投資の中でも特に大きな成果をもたらします。

|

セキュアサインインのより多くの傾向を発見するには、レポート全文をお読みください。

皆様のご意見をお待ちしています

Secure Sign-In Trends Report は、お客様と読者の皆様のおかげで実現しました。2025 年のレポートの作成にご協力ください。<a href=「 」target=「 」rel=「 」><b> 認証機能のアンケート </b></a>にご記入いただき、認証機能のセキュリティと使いやすさに関する<i>お客様</i>の評価をお知らせください。2024 年のレポートを誇りに思っていますが、皆様のご協力があれば、次回のレポートを最高のレポートにすることができます。