Okta Securityの調査により、多作な脅威アクターの標的となった組織は、ほぼ常にフィッシング耐性のあるサインイン方法にユーザーを登録していることが判明しました。ユーザーをより強力な認証器に移行するコストと複雑さが低いことを考えると、標的にされるのを待つ理由はありません。

Okta の調査によると、MFA の導入率は伸びが鈍化している一方で、Okta FastPass や FIDO2 などのフィッシング耐性のある MFA メソッドの利用は急増しています。

全体として、Oktaのお客様は多要素認証の熱心な採用者です。 2024年1月の時点で、Oktaのセキュアサインイントレンドレポート2024では、Okta管理者の91%とOktaワークフォースユーザーの66%がMFAを使用してアプリケーションにサインインしていることがわかりました。

ワークフォースアイデンティティで最も急速に成長している要素はOkta FastPassであり、Secure Sign-In Trendsレポートによると、過去1年間で、すべてのOktaユーザーで2023年の2%から2024年には6%に、Okta管理ユーザーでは5%から13%に増加しました。つまり、何百万人ものユーザーが現在、パスワードレスの夢を実現しています。Oktaプラットフォームのユーザーの5%以上が、フィッシング耐性のあるパスワードレス認証を使用して複数回サインインしており、パスワードを入力する必要はありませんでした。

データは、MFAの世界がセキュリティの「持てる者」と「持たざる者」に分かれていることを示唆しています。なぜこれほど多くの顧客がすべてのユーザーに対してフィッシング耐性を受け入れているのに、残りの大多数の組織はパスワードとOTPを使用し続けているのでしょうか。

今年、Okta Security は、FastPass と FIDO2 が他のサインイン方法よりも大幅に速い速度で成長している理由を解明するために、別の調査を開始しました。

これらのサインイン方法がユーザーにとってより便利であることは経験的にわかっています。FastPassは、所持要素と生体要素を組み合わせて4秒以内に提供できるように構成できます。これは、パスワードとOTPベースのチャレンジを組み合わせるよりも数倍高速です。また、多くの規制当局や諮問機関(たとえば、米国サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)やオーストラリアサイバーセキュリティセンター(ACSC)など)が、成熟したセキュリティプログラムへのコミットメントを示したい組織に対して、フィッシング耐性のあるMFAを推奨するようになっています。

Okta Securityは、多作な敵への暴露がフィッシング耐性のある要素の採用増加にも役割を果たす可能性があるかどうかを調査しました。Oktaは、この洞察を提供する独自の立場にあります。

- Okta Workforce Identity Cloud全体で匿名化されたMFAの採用率を複数年にわたって収集した強力なデータ基盤があり、これはOkta Secure Sign-In Trendsレポートで毎年公開されています。

- 特定の攻撃者に対してフィッシングキャンペーンをクラスタリングおよび属性付けするための信頼できる方法があります。Okta Securityは、サインインページをエミュレートするフィッシングインフラストラクチャが立ち上げられていることを確認すると、毎日多数のお客様に通知します。これまでに数千件の通知を送信しており、過去3か月だけでも600件近く送信しています。

このデータがあれば、特定の脅威アクターの標的になっていることがわかっている統計的に有意な顧客グループを取り、最初に標的にされた前後のフィッシング耐性のある認証器へのユーザー登録率を比較することができます。また、これらの登録率を、ワークフォースアイデンティティクラウドサービス全体で観察された登録率と比較することもできます。私たちの仮説は、攻撃頻度が高く、経験豊富な組織ほど、時間の経過とともに強力な認証器を選択するだろうということでした。

今回の調査では、Scatter Swineに焦点を当てることにしました。Scatter Swineは、Oktaが2022年に命名した、多作な脅威アクターであり、他の組織がScattered Spider、Muddled Libra、Octo Tempestと識別する、より広範な個人のグループのサブセットです。これらの攻撃者は、ターゲットをロックオンすると、執拗な量のキャンペーンを実行し、多くの場合、複数のドメインを登録し、SMSフィッシングメッセージで数十人または数百人のスタッフを標的にします。

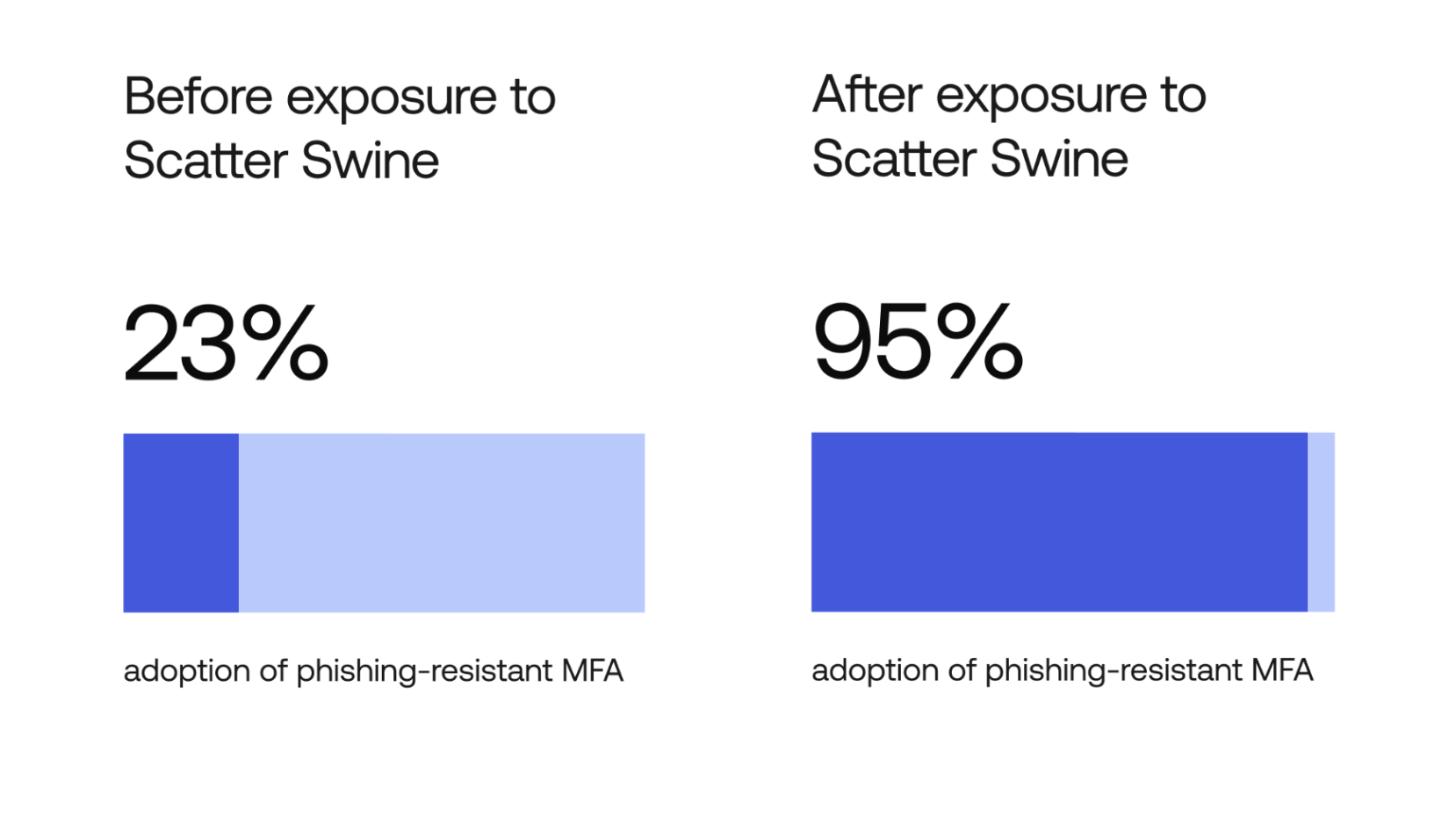

当社の調査では、2022年から2024年初頭にかけてこのグループから標的にされたことが判明している35の組織を調査し、Oktaから差し迫った攻撃について最初に通知された日から2024年3月までのフィッシング耐性のある要素の採用率を測定しました。

結果:

私たちの仮説はほぼ正しかったです。

これらの組織におけるフィッシング耐性のある要素への登録率の中央値はすでに 23% であり、これは Okta の平均的な顧客の 2 倍以上の割合でした。組織の多くは、そもそもより強力なセキュリティ制御を必要とする傾向がある最新のテクノロジー企業でした。

組織が積極的に標的にされていることに気付くと、これらの強力な認証子の登録率は中央値で23%から95%に跳ね上がりました。大多数は、FIDO2認証で少数の特権ユーザーを保護することから、複数のフィッシング耐性のある認証子にすべてのユーザーを登録することに移行しました。多くの組織では、組織がOkta FastPassに100%のユーザーを登録した場合でも、FIDO2ハードウェアセキュリティキーがリカバリキーとして維持されていました。

これらの高度に標的を絞った組織を他の組織と区別するものは他に何ですか?

- 認証ログをログストリーミングを使用してリアルタイムに取り込む可能性がはるかに高く、これはこのテレメトリのアクティブな監視を強く示唆しています。

- 平均よりも多くのOkta Workflows(ノーコード自動化)を使用して、IDプロセスを自動化する可能性がはるかに高くなります。

- ThreatInsight(大量の攻撃から保護)など、Oktaで利用可能な基本的な保護機能をオンにする可能性が高くなります。

では、なぜターゲットにされるのを待つのでしょうか?攻撃者は現在、「サービスとして」ほとんどの基本的な形式のMFAをバイパスできるツールにすぐにアクセスでき、より効果的なフィッシングキャンペーンのより多くのボリュームを推進しています。

この環境では、すべての組織がフィッシング耐性のある認証を採用する必要があると考えています。私たちのデータによると、パスワードレスのフィッシング耐性認証は迅速に展開でき、リスクをすぐに軽減できることが示唆されています。

お客様からいただいた最高のフィードバックは、フィッシング対策を強化した後、もはや懸念しなくなった攻撃のカテゴリ全体があるということです。

一般的なフィッシングの手法、戦術、およびターゲット、そして攻撃を検出して防止する方法の詳細については、フィッシング防止の究極のガイドをご覧ください。