エグゼクティブサマリー

Okta 脅威インテリジェンスは、400以上のドメインを使用して認証情報を盗むために、さまざまな会社概要のリクルートチームを装った大量のフィッシング活動の複数のクラスターを特定しました。

このアクティビティはO-UNC-038として追跡しています。

このレポートでは、以下について詳しく説明します。

- Telegramボットを使い、認証情報を不正に取得するために、Facebookのソーシャルログインを模倣する「Browser in the Browser」(BitB)の手法を用いたキャンペーン。

- Socket.IOを使用してGoogle Workspaceの企業アカウントの認証情報を標的としたキャンペーンで、認証情報を不正に取得

- 同様のリクルートをテーマにしたフィッシングキャンペーン

これらのキャンペーン全体の主な目的は、認証情報の窃取です。

より高度なキャンペーンでは、多要素認証(MFA)を回避するためにセッションクッキーをキャプチャするAdversary-in-the-Middle(AitM)の手法が利用されることがありますが、本アドバイザリのキャンペーンでは、静的なフィッシングキットを介した単純な認証情報の収集が行われています。

脅威分析

複数のキャンペーン、同様のターゲティング

我々は、同様のリクルートをテーマにしたフィッシングの誘い文句を使用し、誘い文句の配信または追跡に同じサービスを悪用する複数のキャンペーンを発見し、追跡しました。

以下に示すアクティビティのクラスタに関連するフィッシングページで、Salesforce ExactTarget に関連付けられたトラッキングリンクを観察しました:

cl.s12[.]exct[.]net/?qs=<UniqueIdentifierString>

フィッシング攻撃者は通常、Eメールマーケティングプラットフォームを悪用してフィッシングEメールを送信します。これは、偽の組織のトライアルアカウントを設定するか、Eメールマーケティングプラットフォームの顧客のアカウントを乗っ取るかのいずれかによって行われます。フィッシング攻撃者は、信頼できるメーリングインフラストラクチャから大量のE メールリストに送信できます。

Okta はこれらのドメインと追跡リンクを Salesforce 脅威インテリジェンス に提供し、関連する Salesforce アカウントを直ちに停止し、キャンペーンを調査することができました。

以下に、2つのキャンペーンの異なるルアーと機能について詳しく説明します。

脅威分析 - キャンペーン1

Browser in the Browser(BitB)Facebook認証情報キャンペーン(「キャンペーン1」)

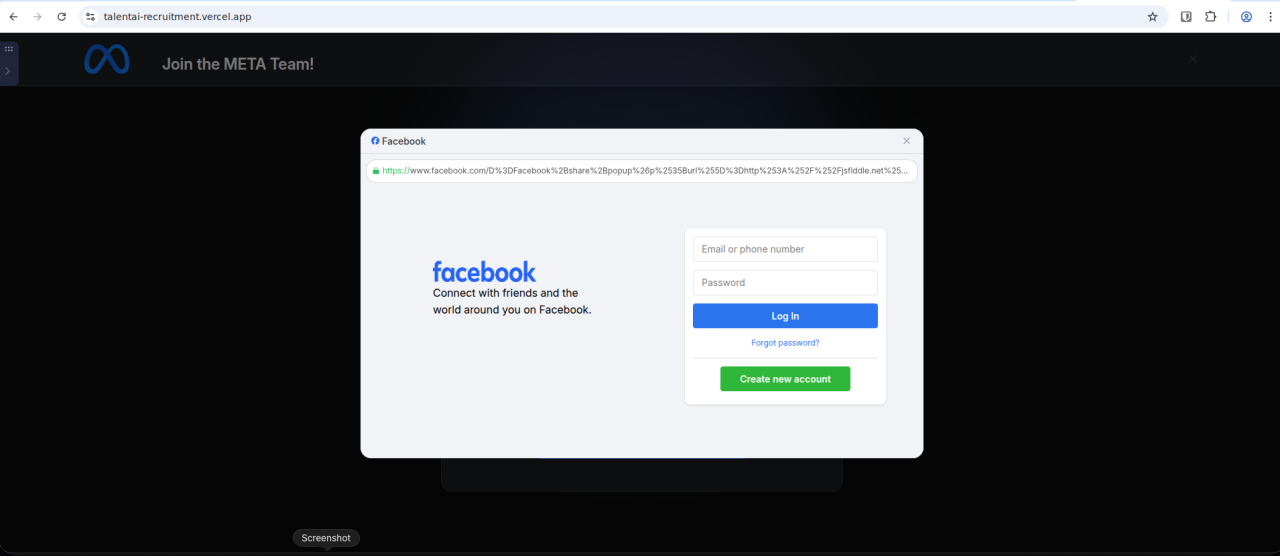

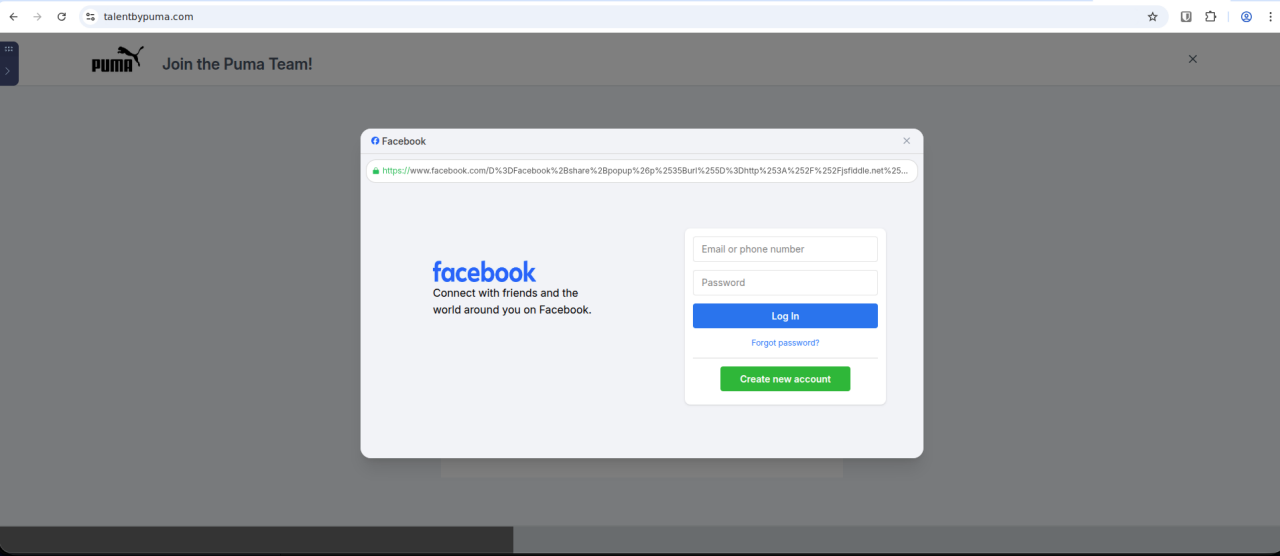

最初に分析するこのクラスターは、ブラウザ in the ブラウザ (BitB)という手法を使用して、偽のログインダイアログボックスウィンドウを表示することにより、被害者からFacebookの認証情報を取得します。

BitB(Browser in the Browser)攻撃は、悪意のあるウェブページがHTML、CSS、JavaScriptを使用して、実際のブラウザウィンドウ内に偽のブラウザウィンドウを作成する高度なフィッシング手法です。この偽のウィンドウは、偽のアドレスバーとセキュリティの南京錠を備えた「Facebookでログイン」プロンプトなど、正当なポップアップを模倣するように設計されています。この偽のウィンドウに入力された認証情報は、攻撃者によってキャプチャされます。

我々は、この特定のFacebook/BitBテクニックキャンペーンに関連する143のドメインを追跡しました。また、ホスティングにいくつかの多様性が見られました。これは、同じテクニックを使用している別々の攻撃者またはサブキャンペーンを示唆している可能性があります。

このキャンペーンでは通常、Vercelフロントエンド・クラウド・サービスを使用するか、registrar.euでドメイン名を登録し、Amazon Web Servicesでサイトをホストします。このキャンペーンでは、認証情報の不正取得やサイトへのアップデートの配信にTelegramボットも使用しています。

図1。偽のFacebookログインウィンドウを使用したBitBテクニックの例

図1。偽のFacebookログインウィンドウを使用したBitBテクニックの例

![facebook[.]com を示すスクリーンショットwindow は Web ページ内の HTML <div> 要素です](/content/okta-www/jp/ja-jp/blog/threat-intelligence/jobseekers-exploited-in-fake-recruiter-phishing-campaigns/_jcr_content/root/container_wrapper/container_main/container_right/container/image_36874971.coreimg.png/1770039928971/2-bitb.png) 図2。facebook[.]comを示すスクリーンショット。ウィンドウは、Webページ内のHTML <div>要素です。

図2。facebook[.]comを示すスクリーンショット。ウィンドウは、Webページ内のHTML <div>要素です。

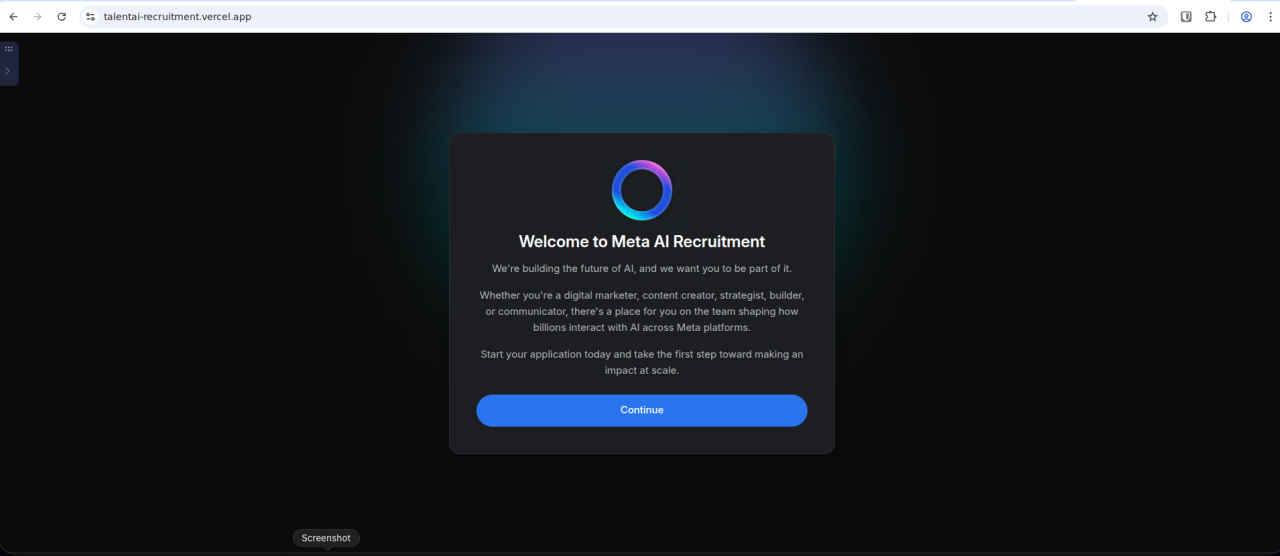

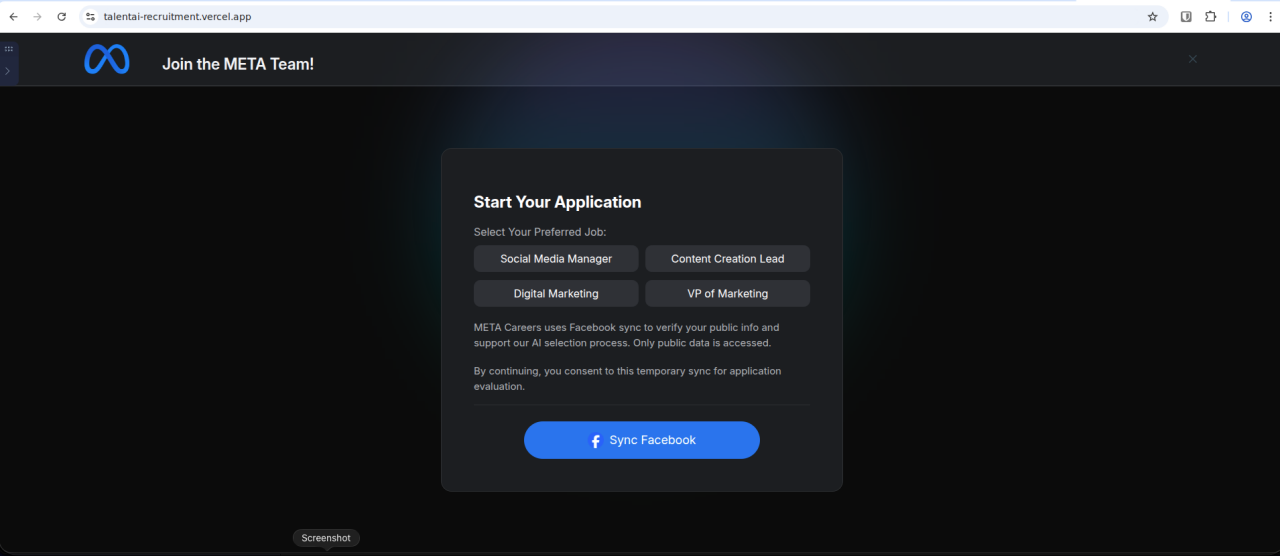

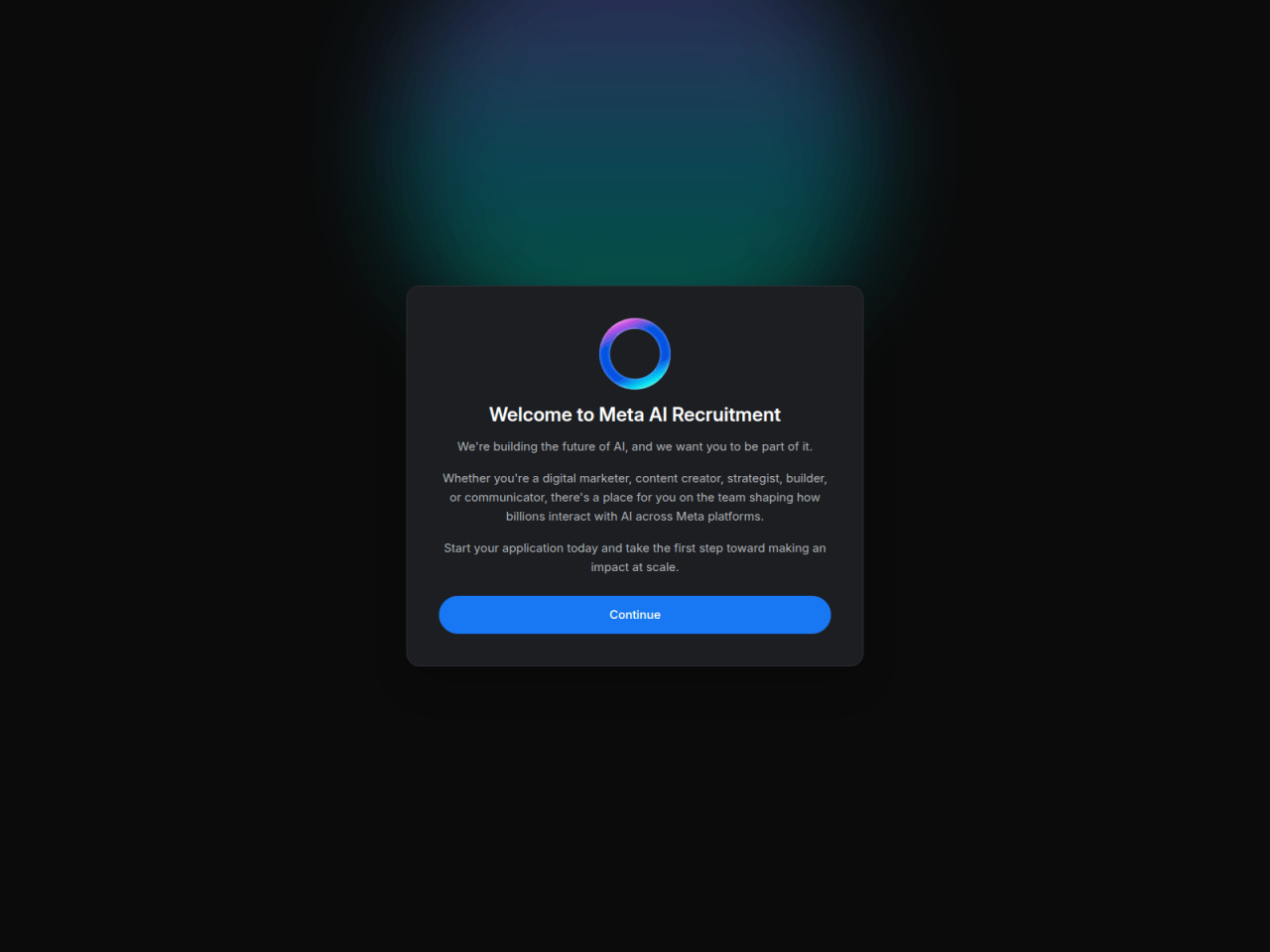

例:偽のMetaリクルート

認証情報フィッシングの例では、Metaのリクルートを3つの異なるページ(最初のランディングページ、求人応募ページポータル、偽のFacebookログインページ)で偽装しています。

図3. Meta AIの採用を装ったファーストステージのランディングページ

図3. Meta AIの採用を装ったファーストステージのランディングページ

図4。Metaを装った2段階目の「Application (アプリケーション)」ページ

図4。Metaを装った2段階目の「Application (アプリケーション)」ページ

図5. 第三段階の偽のFacebookログインウィンドウ

図5. 第三段階の偽のFacebookログインウィンドウ

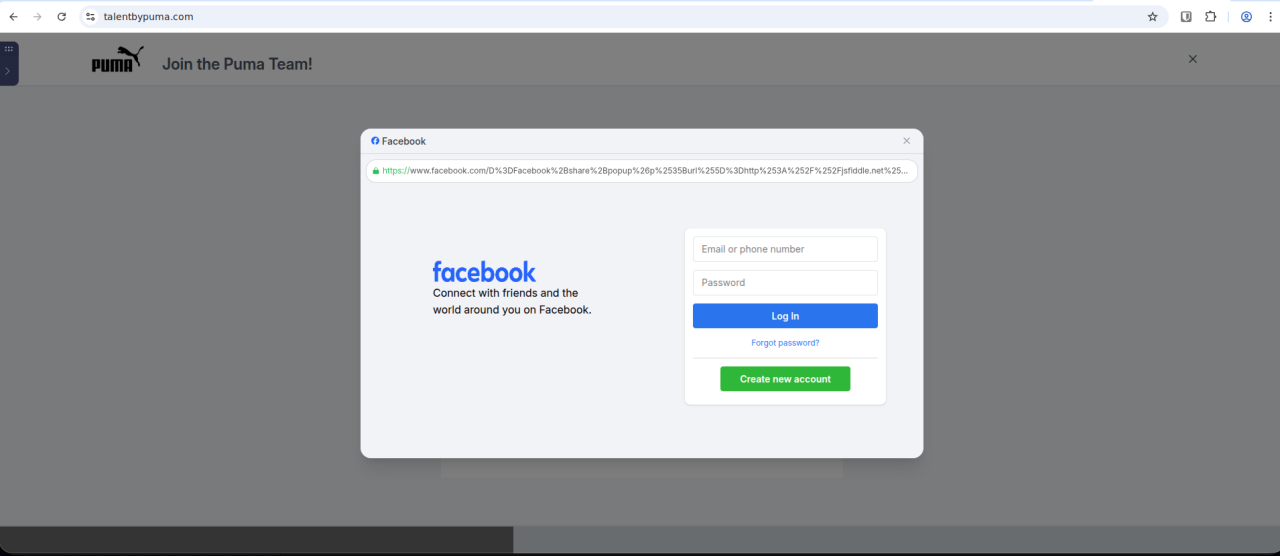

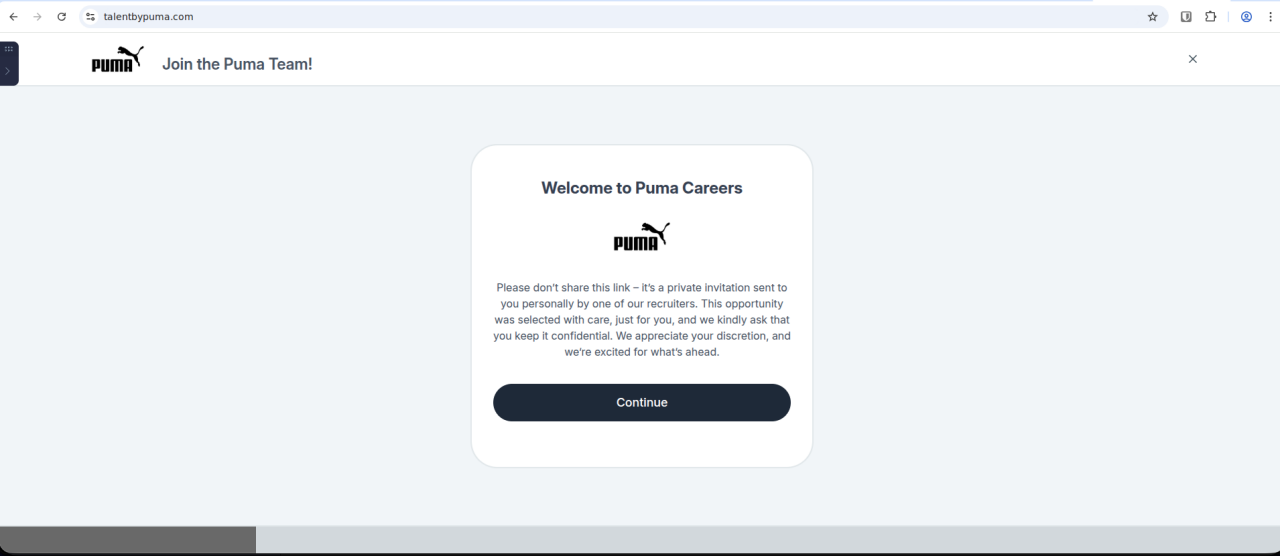

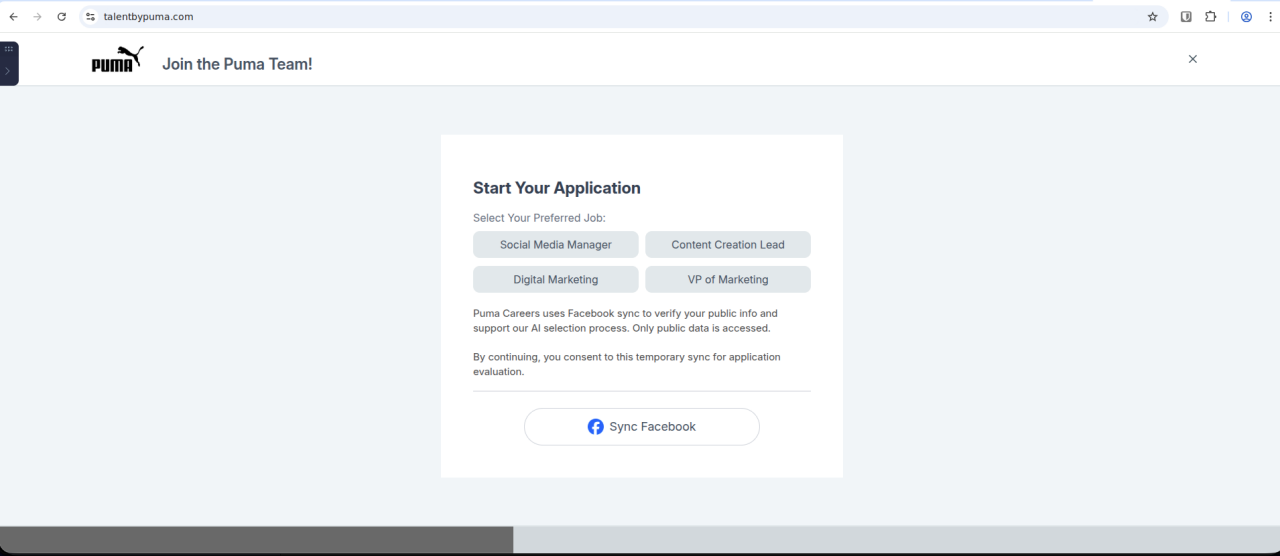

例:偽のPuma採用

以下の3つの画像のシーケンスは別の例で、今回はPumaのリクルートを装っています。

図6。Pumaになりすました第一段階のランディングページ

図6。Pumaになりすました第一段階のランディングページ

図7.Pumaになりすました2段階目の「Application (アプリケーション)」ページ

図7.Pumaになりすました2段階目の「Application (アプリケーション)」ページ

図 8. 第 3 段階の偽の Facebook ログインウィンドウ

図 8. 第 3 段階の偽の Facebook ログインウィンドウ

観測されたフィッシングの誘い - キャンペーン1

BitBキャンペーンは、説得力のある企業ソフトウェアとサービスを利用して、ユーザーを騙して認証情報を入力させます。ユーザーの認証情報が攻撃者によって制御されたサイトに入力されると、送信ページはハング・プロセスをシミュレートします。

図9. Metaを装った企業の採用ランディングページの例

図9. Metaを装った企業の採用ランディングページの例

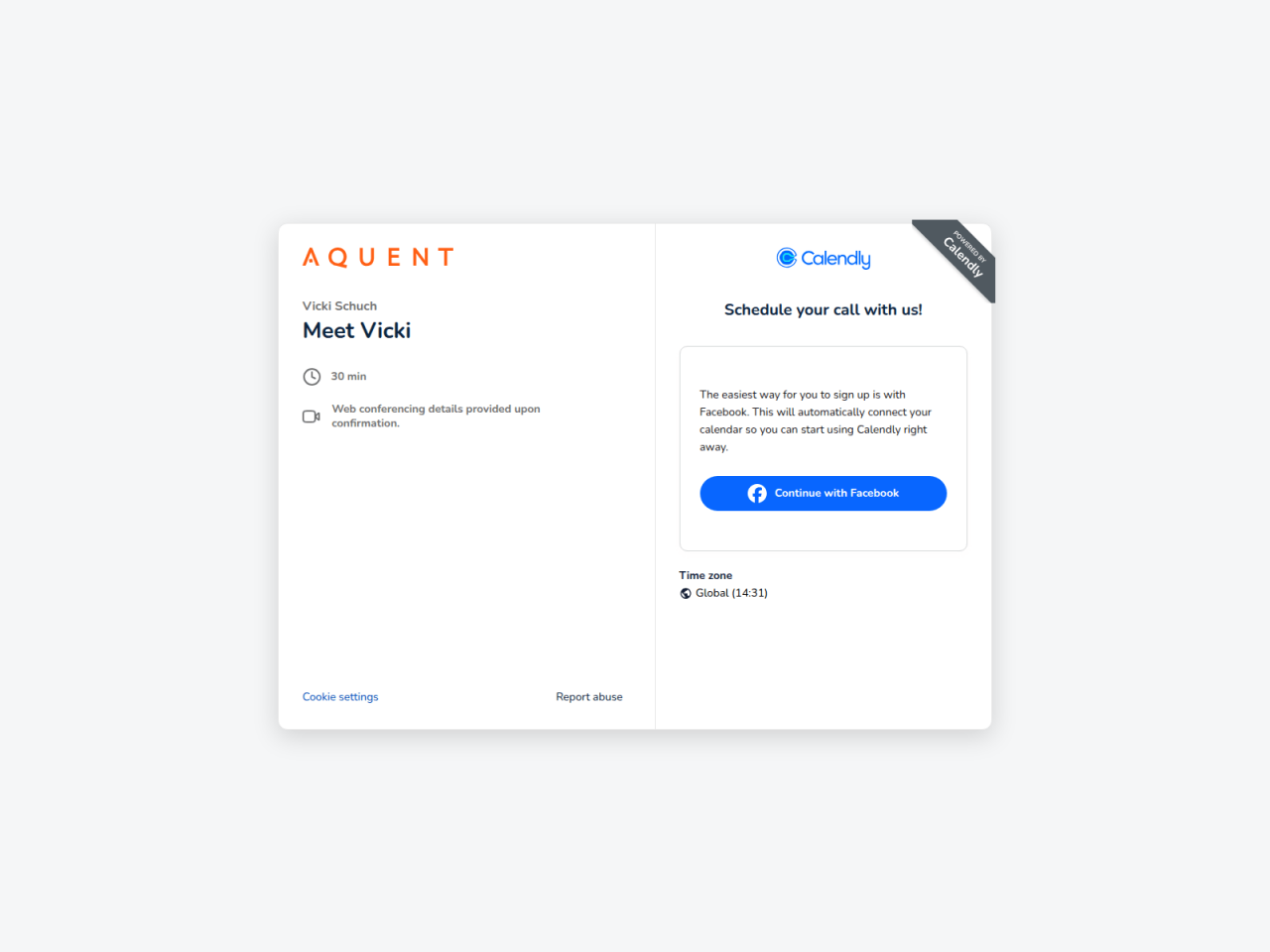

図10。攻撃者によって構成されたCalendlyスケジュールページの例。

図10。攻撃者によって構成されたCalendlyスケジュールページの例。

脅威分析 - キャンペーン 2

このクラスターはCampaign 1に見られるBitBテクニックを使用していませんが、代わりにフルスクリーンのGoogleアカウントログインを模倣した静的なランディングページを使用しています。

このキャンペーンで使用されたフィッシングページは、企業認証情報を取得する目的で、個人用E メールアドレスの形式を拒否します。

このキャンペーンでは、少なくとも84個の関連ドメインが確認されており、Cloudflareを悪用して実際のオリジンIPアドレスを難読化し、Socket.IOを使用して盗まれた認証情報を流出させています。

例:偽のソニーPlaystationのリクルート

このキャンペーンは Google の認証情報を取得するだけなので、以下の「フォーム」に入力されたデータはすべて無視されます。

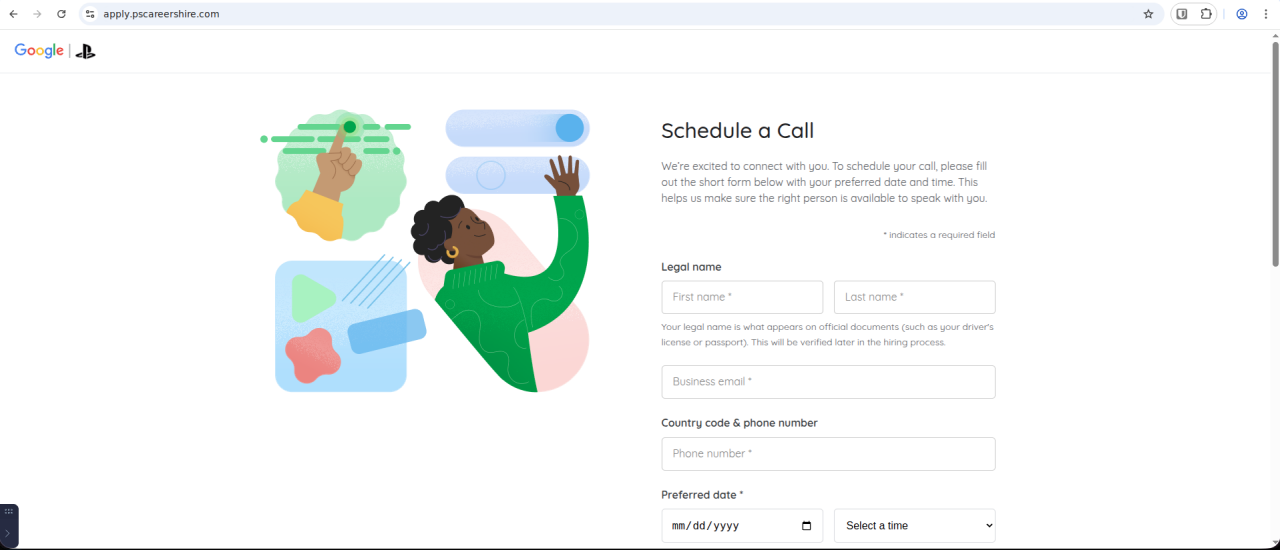

図11:ソニープレイステーションを装った第1段階のフィッシングページ

図11:ソニープレイステーションを装った第1段階のフィッシングページ

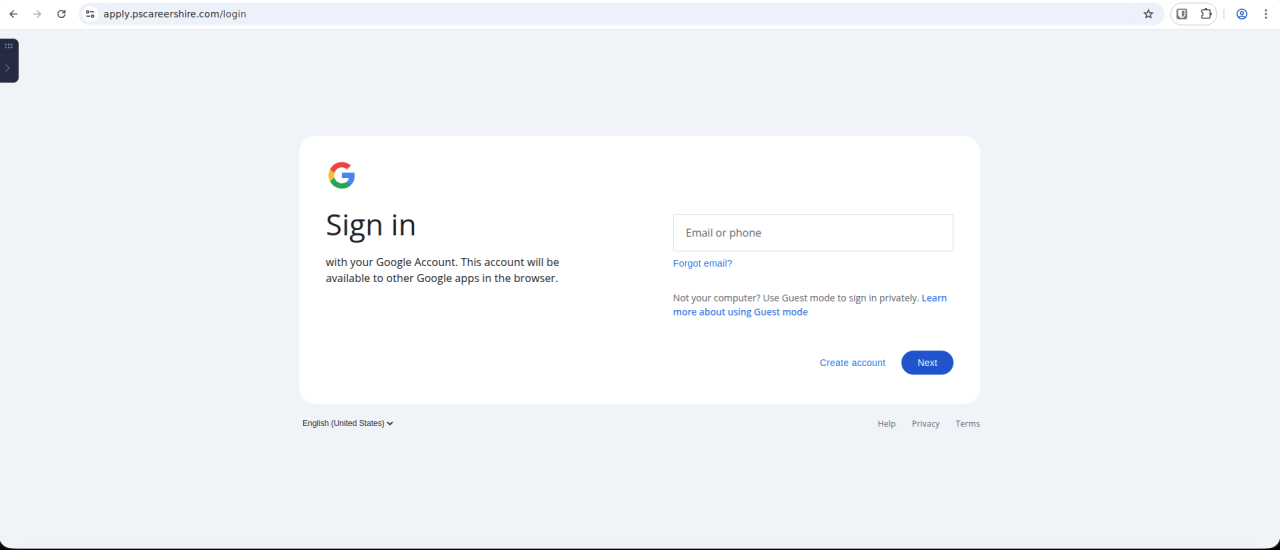

図12。第2段階のGoogleログインプロンプト

図12。第2段階のGoogleログインプロンプト

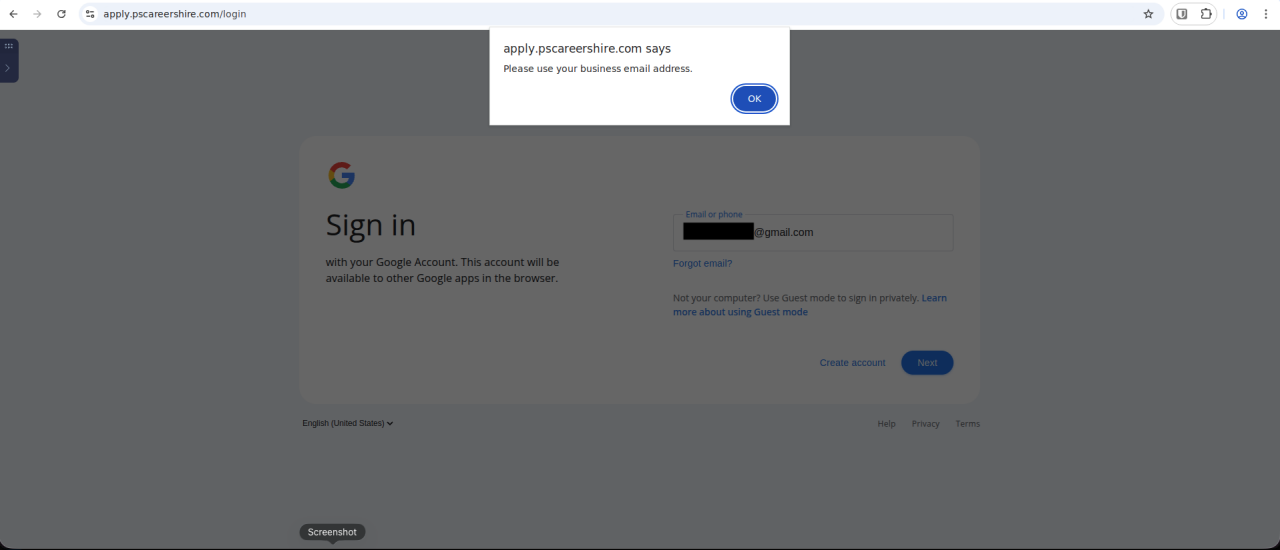

図13。フィッシングページは、企業ドメイン以外のE メールアドレスを拒否します。

図13。フィッシングページは、企業ドメイン以外のE メールアドレスを拒否します。

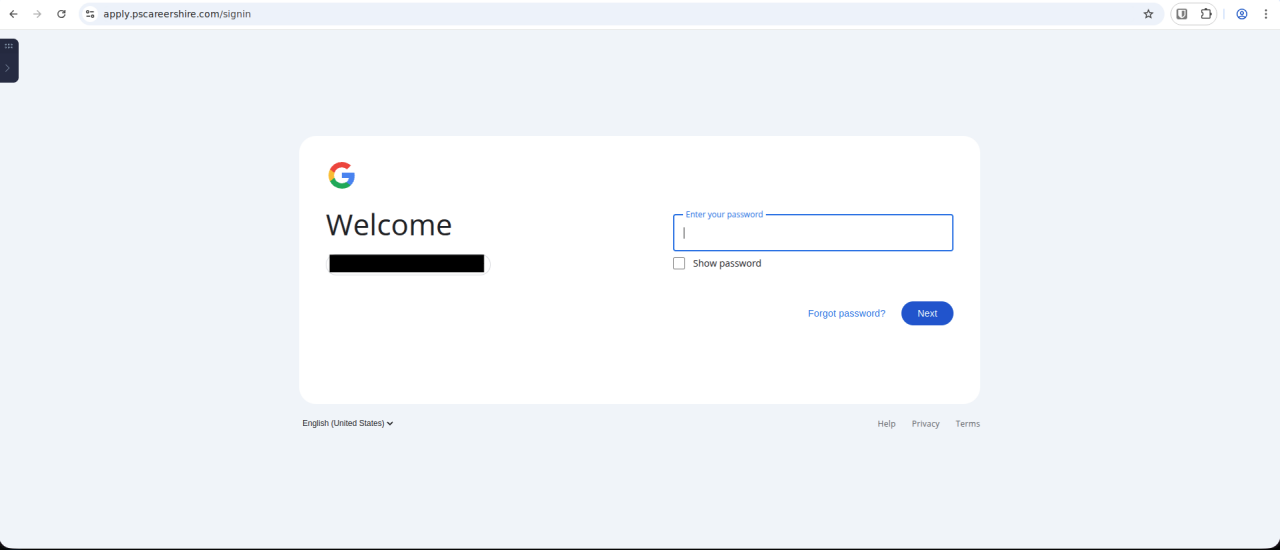

図14。3番目のステージの偽のGoogleログインプロンプトで、ユーザーパスワードを要求しています

図14。3番目のステージの偽のGoogleログインプロンプトで、ユーザーパスワードを要求しています

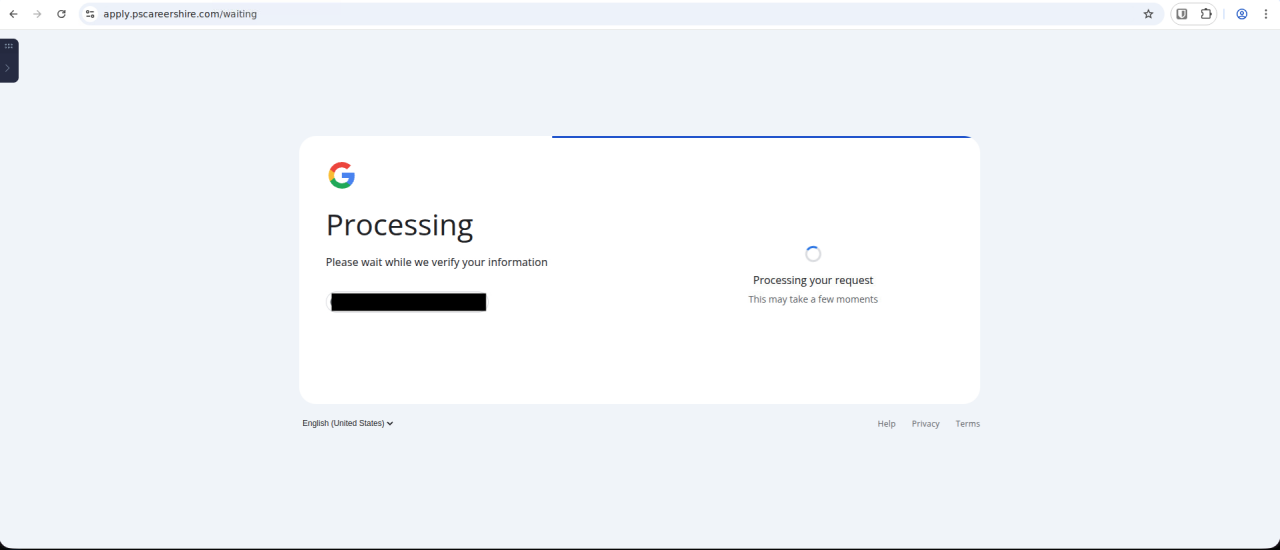

認証情報が入力されると、ワークフローはクラスター1と同様にハングアップするプロセスで終了するか、何らかのエラーダイアログが表示されることがあります。

図15。この第4段階の偽のGoogleログインは、ハングアップしているページをシミュレートします。

図15。この第4段階の偽のGoogleログインは、ハングアップしているページをシミュレートします。

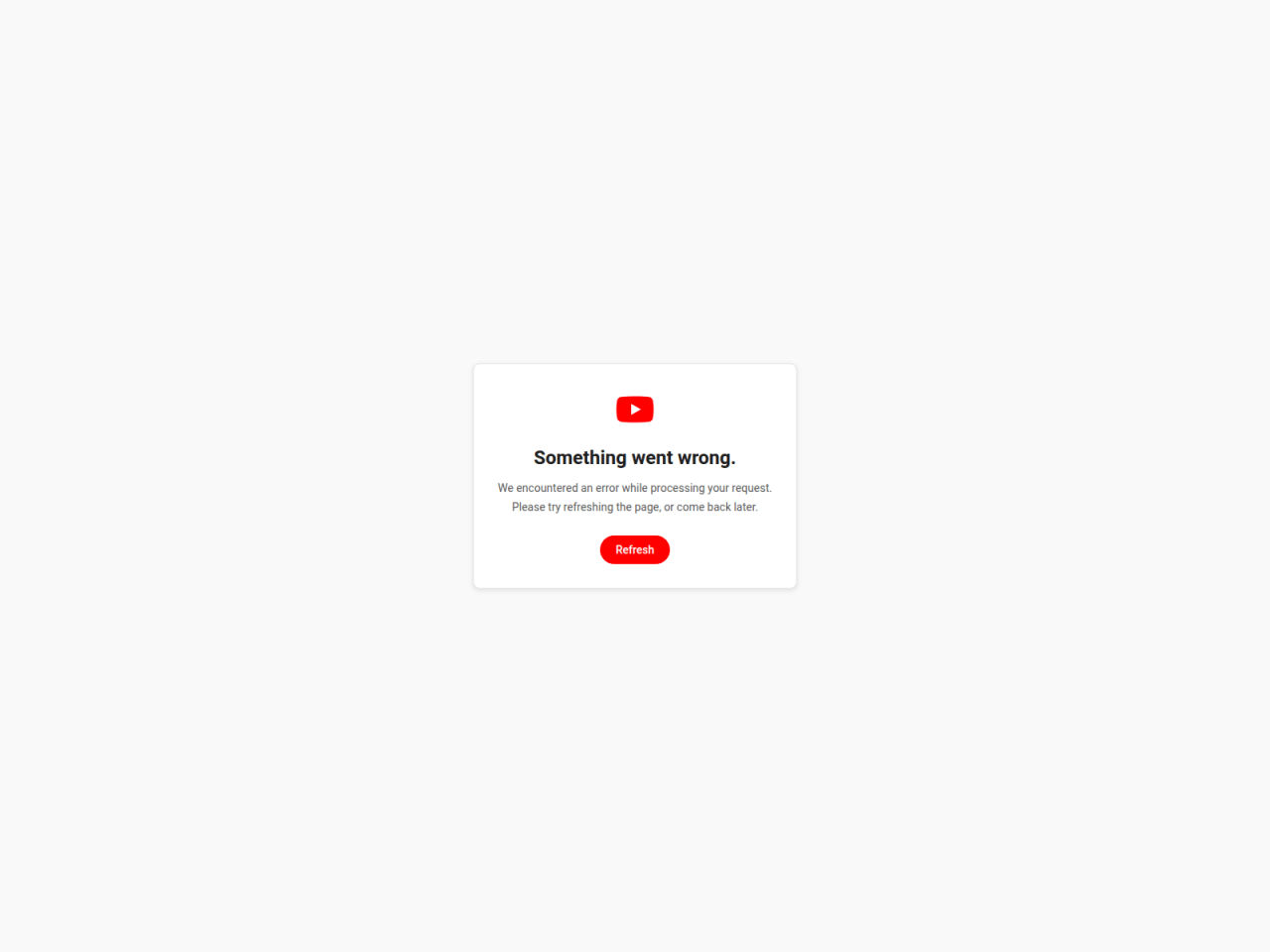

図16.この代替の4段階目では、YouTubeでエラーメッセージをシミュレートします

図16.この代替の4段階目では、YouTubeでエラーメッセージをシミュレートします

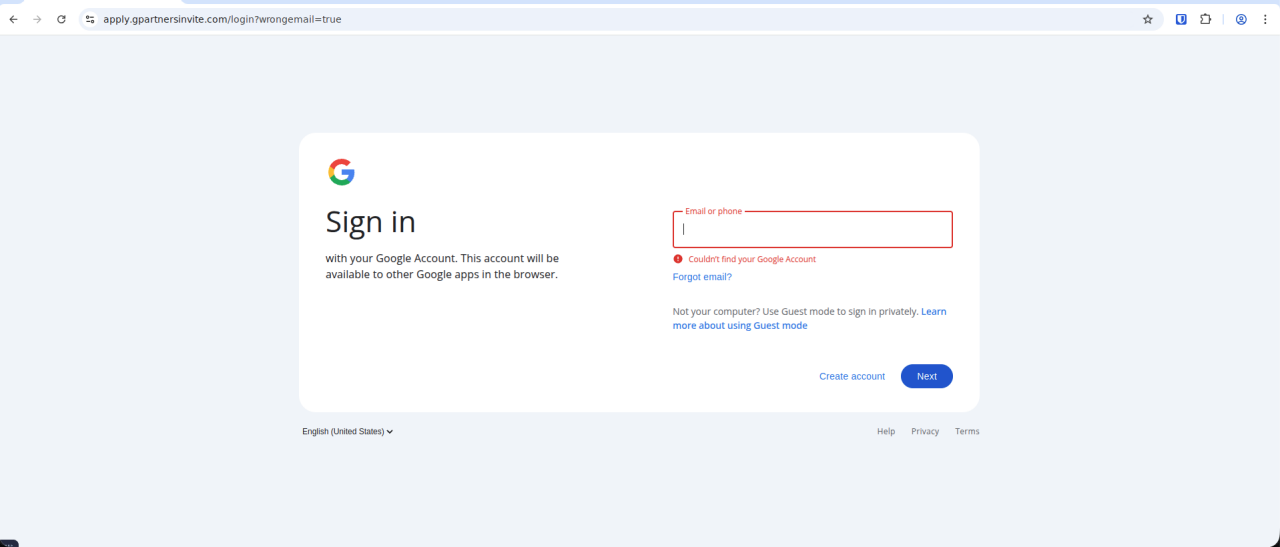

図17.この代替の4段階目は、アカウント登録の問題をシミュレートします

図17.この代替の4段階目は、アカウント登録の問題をシミュレートします

その他のリクルートをテーマにしたフィッシングクラスター

以前の2つの異なるフィッシングクラスターの調査により、200近くの追加のフィッシングドメインを含む、さらにいくつかの同様の採用をテーマにしたキャンペーンが明らかになりました。

これらは、インフラストラクチャの組み合わせや命名手法のGroup (グループ)に分類でき、同様のテーマのキャンペーンの背後に複数の独立したアクターが存在する可能性があることを示唆しています。

これらのキャンペーンとインフラストラクチャは、複数の有名な企業や採用サービスを装っています。以下を含みます。

Adecco

Adidas

Aquent

Calendly

カルバン・クライン

Cisco

CocaCola

Genpact

Givenchy

Google

Hays

Ikea

Inditex

Meta

プレイステーション(ソニー)

プーマ

Randstand

Robert Half

Robert Walters

Salesforce

スターバックス

youtube

Zara

これらのキャンペーンドメインの多くは、デフォルトの「www」ホストを使用せず、代わりに次のような特定のホスト名を使用しています。

apply.

hire.

careers.

calendly.

ケース。

hr.

jobs.

join.

kvn.

recruit.

採用。

schedule.

スタッフ。

start.

threads.

xds.

これにより、被害者にとって有効に見えるURLを強化すると同時に、ドメインルートのみを調べているクローラーや研究者に対して、ドメイン上のフィッシングページを難読化することができます。

脅威対策

私たちがしていること

当社は、この脅威を軽減するために、次の活動に積極的に取り組んでいます。

このキャンペーンに関連する新しく登録されたフィッシングドメインとインフラストラクチャを継続的に監視します。

組織がOkta環境のセキュリティを強化し、侵害された可能性のあるアカウントに関連する不審なアクティビティを調査するための支援とガイダンスを提供します。

保護制御

推奨事項

- フィッシング耐性のあるMFA(FastPass/webauthn/パスキー)を有効にし、これらのユーザーに対してSMS/音声による認証を無効にします。

- サービスを模倣した新しく登録されたドメインをブロックおよび監視します。ドメインでホストされているコンテンツが著作権または法的マークに違反している場合は、証拠を提供し、ドメインレジストラまたはWebホスティングプロバイダーに削除リクエストを発行することを検討してください。

- DMARC/DKIM/SPFを適用し、なりすましされた採用/リクルーターメールに関するアラートを発令します。

- 既知のドメインにのみサインインするようにユーザーに教育する(入力またはブックマーク)。

- BitB のなりすましを見抜くようにユーザーを教育する:

- ユーザーがログインウィンドウを親ホストサイトウィンドウの外に移動しようとすると、ユーザーの画面上のどこにでも移動できるようになるはずです。偽のログインダイアログは、親ホストページ内の固定要素です。ホストページウィンドウの境界内でのみ移動できます。

- ユーザーがホストページのウィンドウを最小化すると、実際のログインダイアログはホストページのウィンドウとは関係なく表示されたままになります。偽のログイン要素は、ホストページのウィンドウと同期して最小化されます。

- 求職者には、公式の採用ポータルを使用し、他のプラットフォームを介した連絡の勧誘やリンクを拒否するようにアドバイスしてください。

- IoCを探す(例:TelegramボットAPI呼び出し、t.me/, bot*getUpdates, sendMessage; BitB CSS/JSパターン)。

対応プレイブック

- 悪意のあるサイトを報告し、削除をリクエストする

- 影響を受けたユーザーの認証情報(パスワード、セッショントークン)をリセットし、必要に応じて通知します。

- 影響を受けるユーザーのSSOログを確認してください。

- セキュリティ意識向上プログラムに「Browser-in-the-browser」攻撃に関するアドバイスを含めるかどうかを評価します。

侵害指標

Oktaのお客様のセキュリティ担当者は、security.okta.comから侵害指標にサインインしてダウンロードできます。次のリンクを参照してください。

https://security.okta.com/product/okta/jobseekers-exploited-in-fake-recruiter-phishing-campaigns

見積もりに関する注記

Oktaの脅威インテリジェンスチームは、米国家情報ディレクター室のコミュニティ指令203:分析標準に概説されているように、可能性または確率を表すために次の用語を使用します。

| 可能性 | ほぼ 不可能 | 非常に ありそうにない | ありそうにない | ほぼ 五分五分の確率 | 高い可能性 | 可能性は非常に高い | ほぼ 確実(に) |

|---|---|---|---|---|---|---|---|

| 確率 | リモート | 非常に ありそうにない | ありそうもない | ほぼ 互角 | 可能性が高い | 可能性が非常に高い | ほぼ 確実 |

| パーセンテージ | 1~5% | 5~20% | 20~45% | 45~55% | 55~80% | 80〜95% | 95~99% |