Oktaの脅威インテリジェンスチームは、ボイスフィッシング(vishing)キャンペーンにおいて、音声によるソーシャルエンジニアリングを行う攻撃者のニーズに応じて進化した、複数のカスタム型フィッシングキットを検知・分析しました。

これらのカスタムキットはサービスとして提供されており、Google、Microsoft、Okta、さらには複数の暗号資産関連サービスを標的とする侵入攻撃者の間で、利用が急速に拡大しています。

これらのキットは、標的ユーザーの認証情報を盗み取ることができるだけでなく、ユーザーにMFA(多要素認証)の承認や、攻撃者にとって有利な操作を電話口で実行させるために必要な文脈や画面表示を提示する機能を備えています。

さらに、攻撃者は通話中にキットを柔軟に調整し、ユーザーのブラウザに表示されるページを制御することで、通話用の台本や、ログイン試行時に正規のMFAチャレンジが表示される状況とリアルタイムで同期させることが可能です。

Oktaの脅威インテリジェンスチームのリサーチャーであるムーサ・ディアロは次のように述べています。「これらのツールを実際に攻撃者の立場で操作してみると、なぜ音声を使ったソーシャルエンジニアリングの件数が増加しているのかがすぐに理解できます。これらのキットを使えば、標的ユーザーと電話で会話しながら、認証情報を盗むフィッシングページ上で、そのユーザーの認証フローを攻撃者が制御できます。通話中に与えている指示と完全に同期する形で、ユーザーのブラウザに表示されるページを操作できるのです。この同期機能により、フィッシング耐性を持たないあらゆる形式のMFAを突破することが可能になります」

Oktaの脅威インテリジェンスチームは、侵入攻撃者によって使用されている2種類のキットの機能を詳細に解説した脅威アドバイザリーをお客様向けに公開しています。本ブログでは、これらのキットがなぜこれほどまでに効果的なのか、その主要な特徴を要約しています。

万策尽きたら、電話を使う

これらのフィッシングキットは、共通する特徴から見て、同一の系譜から進化し、リアルタイムで標的ユーザーとやり取りを行う攻撃者のニーズに特化する形で開発されたものと考えられます。

最も重要な機能は、クライアント側の台本です。これにより攻撃者は、標的ユーザーに口頭で指示を出したり、ユーザーからの反応に応じたりしながら、ユーザーのブラウザ上の認証フローをリアルタイムで制御できます。

このリアルタイムなセッションオーケストレーションこそが、プッシュ通知の承認、ワンタイムパスコード(OTP)の入力、その他MFA回避に必要な操作をユーザーに納得して実行させるためのもっともらしさを生み出しています。

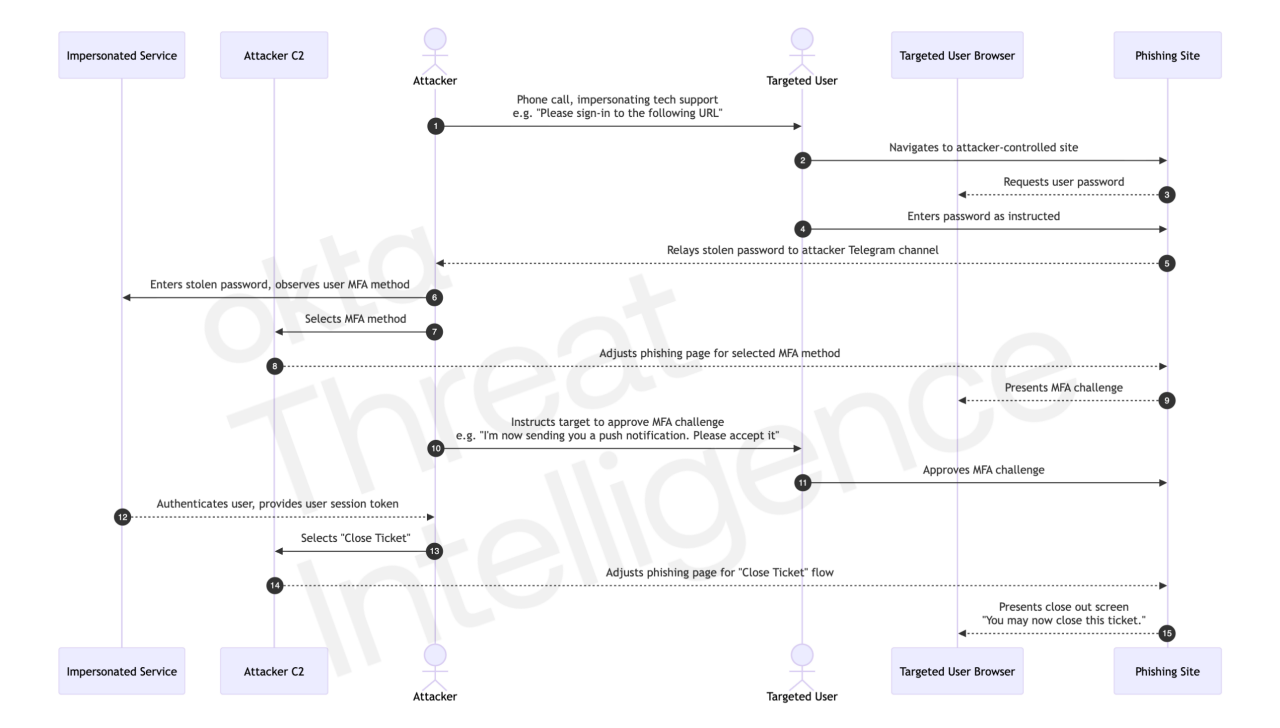

図1:このハイブリッド型ソーシャルエンジニアリング攻撃の概念図

攻撃は概ね次のような手順で進行します

攻撃者は標的に関する事前調査を行い、ユーザー名、日常的に使用しているアプリ、ITサポートで使われる電話番号などを把握します。

攻撃者はカスタマイズしたフィッシングページを公開し、企業やサポート窓口の電話番号を偽装して標的ユーザーに電話をかけます。

ITサポートやセキュリティ上の要請を装い、ユーザーにブラウザでフィッシングサイトへアクセスするよう誘導します。

ユーザーがユーザー名とパスワードを入力すると、その情報は自動的に攻撃者のTelegramチャンネルに転送されます。

攻撃者は盗み取った認証情報を使って正規のサインインページにアクセスし、どのMFAチャレンジが提示されるかを確認します。

攻撃者は通話内容に合わせて、OTP入力、プッシュ通知の承認、その他のMFA操作を促すためのページをリアルタイムでフィッシングサイトに反映します。

このリアルタイムなセッション制御により、ソーシャルエンジニアはこれまでにないレベルの可視性と制御力を手にします。たとえばプッシュ通知が表示された場合、攻撃者は「今からプッシュ通知が届きます」と口頭で伝えつつ、C2パネルから操作して、ユーザーのブラウザに「プッシュ通知を送信しました」と表示するページを出すことができます。これにより、本来なら不審に思われるはずの要求にも正当性を持たせることが可能になります。

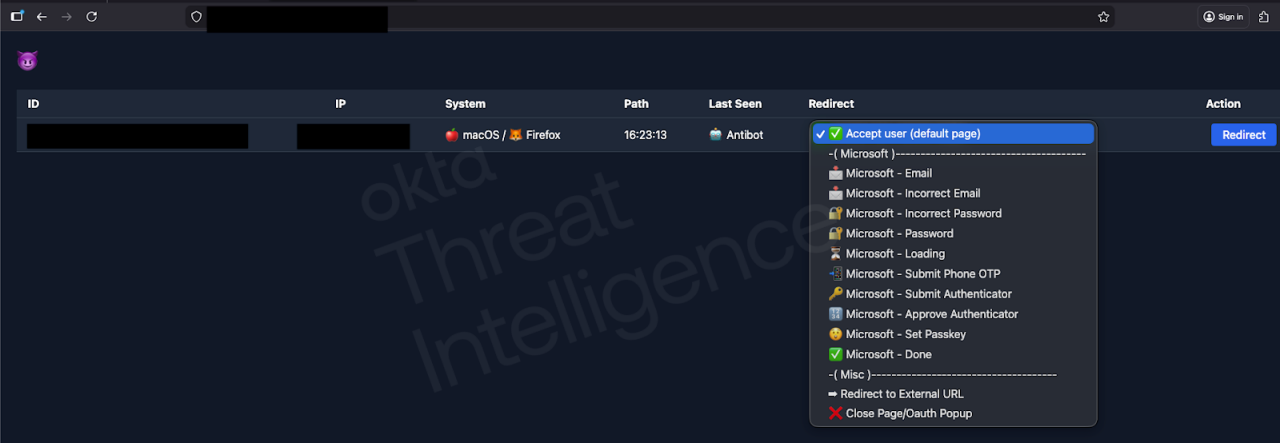

図2:Okta脅威インテリジェンスチームが分析したC2パネル。Microsoftを装ったページ上で、攻撃者が認証フローを制御できる様子を示している

なお、これらのハイブリッド型フィッシングは、数字照合(ナンバーマッチング)を用いたプッシュ通知を回避することも可能です。

数字照合型のプッシュ通知は、本質的にフィッシング耐性を備えていません。電話でユーザーとやり取りしている攻撃者が、特定の数字を選択・入力するよう指示すればよいためです。

一方で、Okta FastPassやFIDOパスキーといったフィッシング耐性を持つ認証方式を必須としているユーザーは、これらの攻撃から保護されます。

これが、いま起きている現実

ディアロは、リアルタイムのセッションオーケストレーションを備えたツールによって強化された、音声フィッシング攻撃の波はまだ始まったばかりだと指摘します。

「Vishingは、いまや非常に需要の高い専門分野になっており、これらのキットと同様に、そのスキル自体もサービスとして販売されています」とディアロは述べています。

さらに、過去のキットに搭載されていたリアルタイム制御機能が、攻撃者専用に設計された新たなフィッシングキットにコピーされていることも確認しています。

かつては、Google、Microsoft Entra、Oktaなどの主要アイデンティティプロバイダーや暗号資産プラットフォームを広く狙える基本機能のキットに料金を支払えば済んでいました。しかし、現在では、特定のサービスごとに最適化された専用パネルを販売しようとする新世代の詐欺師が現れています。

推奨事項

防御側として取るべき対策については、幸いにも明確です。

「業務環境において、リソースへのアクセスにフィッシング耐性を強制することに代わる手段はありません」とディアロは述べています。

Oktaを従業員認証に利用している場合、それはOkta FastPassやパスキーへの登録、あるいは冗長性を確保するために両方を併用することを意味します。

また、脅威アクターが好んで利用する匿名化サービスからのアクセスを拒否するネットワークゾーンやテナントのアクセス制御リストを設定することで、ソーシャルエンジニアリング攻撃を妨害することも可能です。

「重要なのは、正規のアクセスがどこから来るのかを把握し、そのネットワークを許可リストに登録することです」とディアロは述べています。

一部の銀行や暗号資産取引所では、ユーザーがモバイルアプリにサインインすることで、現在の電話相手が正規の担当者かどうかを確認できる「ライブ通話確認」の仕組みも試験的に導入されています。