このブログはこちらの英語ブログの機械翻訳です。

ビジネスの変化に遅れることのない、リアルタイムのインライン保護

今日の複雑なIdentityの脅威の状況では、サイバーセキュリティの脅威を特定し、軽減するために、合理化されたセキュリティプラクティスと、進化する多層防御戦略が必要です。Oktaの包括的なセキュリティ戦略は、複数のレベルでこれらの脅威に対処します。これには、ブロックリストゾーンを使用したエッジ、ThreatInsightの構成、自動レート制限、Oktaサインオンポリシー、および強力な多要素認証が含まれます。

しかし、リスクはどうでしょうか?認証後のリスクはどうでしょうか?アイデンティティライフサイクルのこの重要な段階は、従来、セキュリティソリューションの盲点でした。そこで、Oktaの新しいWorkforce Identity製品である、Okta AIによるIdentity Threat Protectionが登場します。Identity Threat Protectionが、最初の認証を超えた継続的なセキュリティのニーズにどのように対応するかを探ります。

Okta Workforce Identityを使用して従業員を保護するエンタープライズレベルのSaaS企業であるMediaXMediaのコンテキスト内でプラットフォームを検討してみましょう。2人のMediaXMedia従業員のレンズを通して、この旅を体験します。まず、セールスエンジニアのTina Smithの洞察を通じて、エンドユーザーエクスペリエンスを検証します。次に、SecOpsチームのリーダーであるJim Frostの視点から、管理エクスペリエンスに移行します。

エンドユーザーの視点

まず、エンドユーザーの日々の行動を見てみましょう。ティナ・スミスは、MediaXMedia社のセールスエンジニアです。ティナは、クライアントが実際の課題を解決し、クライアントのビジネスに目に見える影響を与えるMediaXMedia社の製品を理解し、使用できるよう支援することに情熱を注ぐセールスエンジニアです。ここでは、Identity Threat Protectionが、ティナの生産性を妨げることなく、一日を通して堅牢なセキュリティをどのように提供するかをご紹介します。

朝:アダプティブ認証の活用

午前8時:ティナは、フィッシング耐性のある認証要素を使用して、自宅からOkta Dashboardにログインします。

午前10時:彼女は、市内の見込み客のオフィスに初めて訪問するため到着します。

午前10時05分: ティナはOktaダッシュボード経由で新しいアプリケーションにアクセスしようとします。

- ITPは、彼女の既存のセッションのコンテキストの変化を検出し、ステップアップインライン認証を促します。

Identity Threat Protectionの利点

- 継続的なリスク評価:セッション中にIPアドレスの変更が検出されました。

- 正確なリスク対応:セキュリティを強化するためのトリガーによる段階的な認証。

- ユーザーエクスペリエンス:MediaXMediaのセキュリティプロトコルを認識しているティナは、追加の検証を迅速に完了します。

午後: 外出先

午後3時:ティナは、別のクライアントとの会議のためにシカゴ行きのフライトに搭乗します。

午後3時30分: 飛行中のWi-Fiを使用して、彼女は追加の認証なしにモバイルデバイス上のOkta FastPass経由で仕事用メールとSlackにアクセスします。

午後3時45分: Salesforceを開こうとしたところ、状況の変化により、Tinaは別のステップアップ認証プロンプトに遭遇しました。

Identity脅威保護 の利点

- 継続的なリスク評価:新しいネットワークコンテキストが識別されました。

- 正確なリスク対応により、Tinaのワークフローを中断することなく、適切なセキュリティ対策を確保します。

予期しない脅威

午後4時30分:Tinaは、MediaXMediaのMDMソリューションに登録されているBYODデバイスで、個人のメールをチェックします。

午後4時35分:コンサートに興奮したTinaは、フィッシングメールのリンクを誤ってクリックし、デバイスを侵害してしまいます。

午後4時36分:Tinaのアクションがセキュリティアラートをトリガーします。

Identity Threat Protectionの利点:

- エンドポイントソリューションは、深刻な脅威を検出し、Identity Threat Protectionに通知します。

- ユニバーサルログアウトが、ティナのすべてのデバイスとサポートされているアプリケーションで実行されます。

- Tinaは、ラップトップとモバイルデバイスでOkta、Google Workspace、Slackからログアウトしています。

解決法

午後5時30分:ティナがシカゴに到着すると、SecOpsチームはすでに脅威を無効化しています。

午後6時:安全にバックアップされオンラインになったティナは、次の会議の準備ができています。

ティナの考察

それはティナにとってアクション満載の平日でした。彼女は、彼女の仕事を中断することなく、セキュリティの脅威を無効にした彼女のセキュリティチームに感謝しています。彼らは、彼女のデバイスやセッションが侵害されることを心配せずに、将来の顧客に彼女の会社のSaaSプラットフォームの力を示すという、彼女が最も得意とすることに集中できるようにしました。

管理者視点

人工知能(AI)の台頭、国家による攻撃、内部脅威など、セキュリティ環境が常に進化している中で、Jimと彼のチームは、ますます高度化する攻撃を常に阻止するという課題に直面しています。これに対処するため、チームはMediaXMedia全体でパスワードレスおよびフィッシング耐性のある認証を展開しました。これにより、Jimは組織内のアイデンティティの完全な保護を達成したと考えています。しかし、攻撃者は組織に侵入する新たな方法をますます見つけており、認証後の段階を標的にしていることを彼は認識しています。Jimのチームは最近、Identity Threat Protectionを展開しました。彼の一日を見ていきましょう。

午前:コーヒーとオブザーバビリティで一日を始める

午前8時:MediaXMediaは、多様な脅威対象を保護するために、最高のセキュリティベンダーを活用しています。ITPの前は、Jimと彼のチームは、XDR、ZTNA、SOAR、CASB、およびネットワークツール全体のダッシュボードとログを確認して、これらの脅威対象全体でリスクのあるエンティティがあるかどうかを判断するために、数時間費やす必要がありました。Identity Threat Protectionは、すべてのアイデンティティ関連情報をOkta Identity Threat Protectionのダッシュボードとレポートに集約することで、この作業を簡素化します。Oktaにおけるユーザーのリスクは、Okta自身のファーストパーティリスクと、MediaXMediaのセキュリティスタックによって決定されるすべての脅威対象全体で確認されるリスクの畳み込みです。SecOpsチームは現在、Identity Threat Protectionを使用して、ユーザーリスクの評価方法を効率化しています。

- 自動リスク計算:Risk Engineは、ログイン、セッション、エンティティの3つのカテゴリにわたってリスクを計算し、それぞれを低、中、高として分類します。

- 継続的な評価:リスク レベルは、ユーザーが Okta を操作していない場合でも、リアルタイムで計算されます。ポリシー評価はこのリスクを消費し、継続的に実行され、ユーザーのセキュリティ体制の表現がアクセス ライフサイクル全体で常に維持されるようにします。

- 包括的な検出: Okta のネイティブなファーストパーティシグナルは、ID プレーン上のすべての戦術、テクニック、手順を網羅しています。Okta は、Continuous Access Evaluation Protocol などの標準に多大な貢献をしており、Shared Signals Framework (SSF) を介してサードパーティのリスクシグナルを共有するために、業界のトップセキュリティベンダーとの統合を実現し、デバイス、ネットワーク、アプリケーション、データなどの ID プレーンと交差する戦術、テクニック、手順 (TTP) を包括的に網羅しています。SSF にまだ参加していないセキュリティベンダーのために、Okta は API デイジーチェーンメカニズムを提供し、リスクを Identity Threat Protection と統合します。

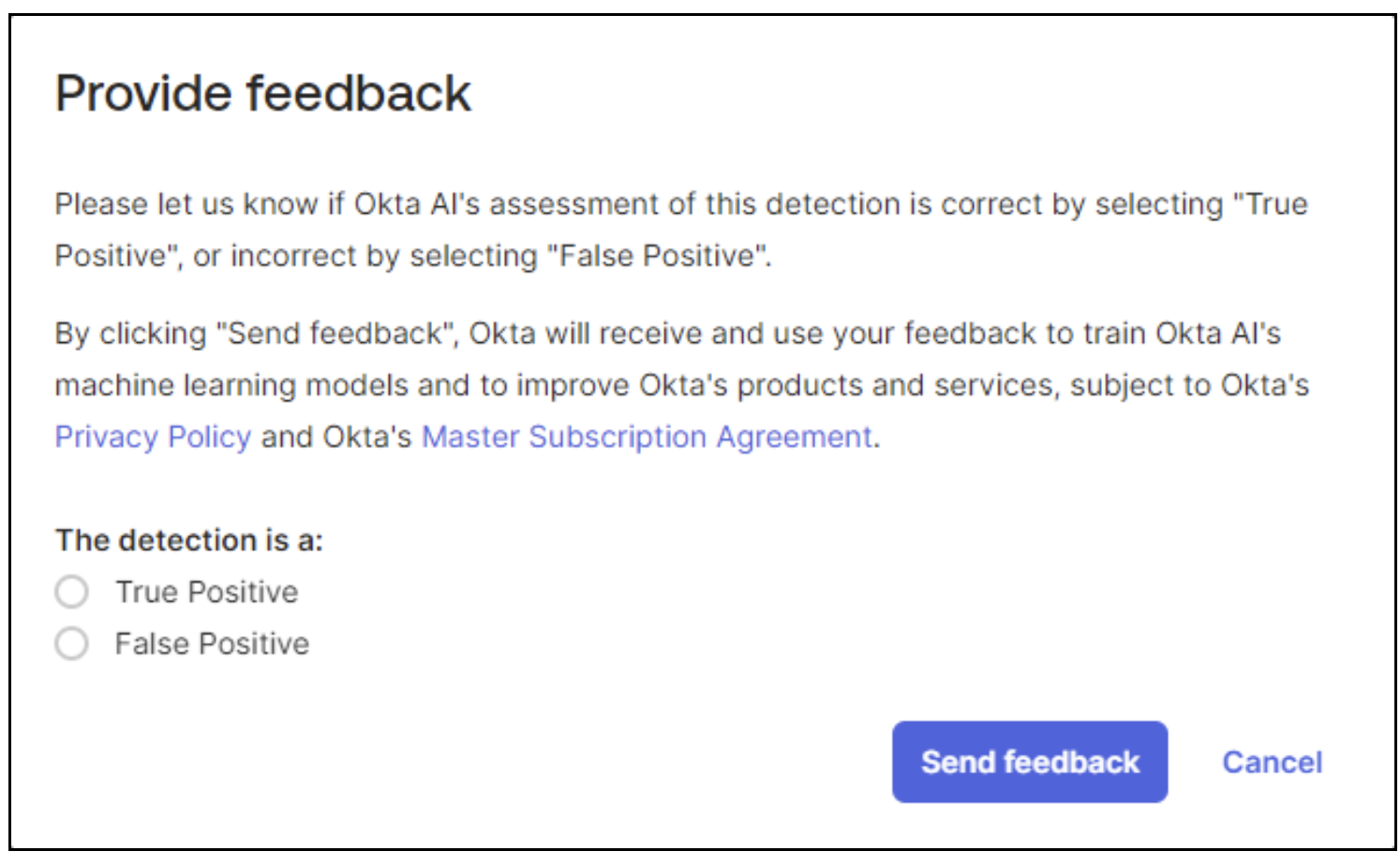

ジムのチームは、中または高リスクに分類される特定のアクティビティが、実際には一部のユーザーにとって標準的な行動であることを観察しました。たとえば、営業チームのメンバーとして、ティナのような従業員は定期的に特定の場所に旅行するため、認証後のIP変更が予想されます。精度を向上させるために、ジムには複数のレバーがあります。彼のチームは、AIエンジンによって特定された誤検知にフラグを立て、リスクエンジンに直接フィードバックを提供できます。さらに、彼らはIP免除ゾーンまたは信頼できるプロキシを構成して、これらのIPからのトラフィックがITP評価の対象と見なされないようにすることができます。

午前 9 時:その後、SecOps チームは、高リスクの検出、その起源、および対応するアダプティブポリシーのトリガーを監視できる Entity Risk 検出ダッシュボード/レポートを確認します。Okta の正確なリスク対応機能により、Jim のチームはニュアンスのある柔軟なセキュリティアプローチを得ることができます。この統合には、いくつかの利点があります。

- Okta管理コンソールでリアルタイムのリスクアラートを受信

- MediaXMediaのセキュリティ状況の全体像を把握する

- 事前定義されたポリシーに基づいて、自動修復アクションを開始します。

|

Shared Signals Pipelineは、脅威インテリジェンスがシステム間で即座にシームレスに流れることを保証し、MediaXMediaの全体的なセキュリティ体制を強化します。 |

継続的なリスク評価の有効性を説明するために、ユーザーが朝にSalesforceにログインし、1日を通してアプリケーションを使用するシナリオを考えてみましょう。従来、セッションが侵害された場合(たとえば、Cookieの盗難による)、エンドポイントの検出と対応ソリューションが潜在的なマルウェアをフラグを立てるまで、脅威が検出されない可能性があります。これには数時間かかる場合があります。この検出の遅延は重大な課題をもたらします。セッションの終了、ユーザーグループの調整、Oktaワークフローのトリガー、アカウントのロックなど、後続の修復アクションが間に合わないためです。

Identity Threat Protectionがない場合、Jimのセキュリティチームは、以下を含むかなりの困難に遭遇するでしょう。

- 複数のシステムからの時間のかかる手動データ分析

- 潜在的なセキュリティ問題の特定に費やされる時間

- 修復プレイブックの実行の遅延

- 対応時間の遅延によるチェックされていない損害のリスク

SecOpsチームは、進化する脅威に効果的に対処するために、インラインのリアルタイムIdentity Threat Detection and Response(ITDR)が必要です。インラインITDRがない場合、検出の遅延により重大な脆弱性が生じ、悪意のある攻撃者が損害を与えることが可能になり、セッションの終了、アカウントのロック、アクセス変更などのリアクティブな対策は、データ侵害やシステム侵害の防止には効果がありません。さらに、これらの遅延は生産性に影響を与え、セキュリティチームはビジネスの主要な優先事項に集中する代わりに、インシデントの調査に貴重な時間を費やしています。

2024 年には、組織がデータ侵害を特定するのに平均 194 日、封じ込めるのに 64 日かかりましたが、攻撃者が環境を完全に侵害するには数時間しかかからないことがよくあります。この鮮明なコントラストは、露出を最小限に抑え、深刻な損害を防ぐためのリアルタイム ITDR の緊急の必要性を強調しています。

対照的に、Identity Threat Protection の継続的なリスク評価は、次の利点を提供します。

- セキュリティデータの自動分析が組織全体でリアルタイムに行われます

- 潜在的な脅威を迅速に特定

- ポリシー駆動型の修復アクションが即座にまたはインラインでトリガーされる

- 脆弱性のウィンドウを大幅に削減

このプロアクティブで自動化された方法論により、ジムのチームは潜在的な脅威の一歩先を行くことができ、セキュリティインシデントがMediaXMediaの運用に与える影響を最小限に抑えながら、真の脅威への迅速な対処に集中できます。

Jimのチームは、特定のサイバーセキュリティの脅威に対処するために調整されたIdentity Threat Protectionポリシーをすでに構成しています。Oktaの精密なリスク対応機能は、MediaXMediaに、これらの脅威に対応するためのニュアンスのある柔軟なアプローチを提供します。これらのオプションには以下が含まれます:

- ユニバーサルログアウト:ユニバーサルログアウトフレームワークをサポートするアプリケーションのすべてのデバイスで、アクティブなアプリケーションセッションを終了し、OktaのIDプロバイダー(IDP)セッションを取り消す機能。アプリケーションアクセスが期限切れになるのを待つ必要はもうありません。

- インラインMFA:中程度のリスクイベントとして分類されるインスタンスの場合、チームはインラインステップアップ認証を要求するだけで、エンドユーザーへの重大な混乱を最小限に抑えることができます。

- ワークフロー駆動型応答:リスクの高いイベントでは、JimのチームはOkta Workflowsを使用して、アラートを自動的にトリガーし、JIRAチケットを生成し、リスクの高いユーザーを制限付きアクセスグループに分離します。

この多層的なアプローチにより、Jimのチームはさまざまな脅威レベルに比例して対応できます。たとえば、Identity Threat Protectionがリスク、ネットワークゾーン、デバイス、または動作の変化を識別すると、JimのチームがMediaXMediaのセキュリティ要件に従って構成した軽減および修復アクションを自動的に開始できます。

実際には、これは次のことを意味します。

- 低リスクの変更の場合:システムは、後でレビューするためにイベントをログに記録するだけかもしれません。

- 中リスクのイベントの場合:ユーザーに追加の認証を求めるプロンプトが表示される場合があります。

- 高リスクの場合:システムは、Universal LogoutまたはWorkflowsを活用してセッションを自動的に取り消したり、アクセスを制限したり、セキュリティチームに警告して直ちに調査を求めることができます。

午前11時~午後4時:会議およびその他のセキュリティ関連タスク

午後:MediaXMediaユーザーのアイデンティティの脅威を無効にする

午後4時36分:「Tina Smith」というユーザーのデバイスが侵害されたというSlack通知を受信します。このリスクは、Shared Signals Frameworkを介してJamF経由で送信されました。Identity Threat Protectionは、彼女のユーザーリスクレベルを自動的にHIGHに設定し、Oktaの「隔離されたユーザー」グループに移動させ、彼女はすべてのアプリケーションへのアクセスを失いました。

午後4時40分:モバイルデバイス管理システムによって自動的にトリガーされる修復ワークフロー。デバイスがクリーンになると、ユーザーは隔離されたグループから削除されます。Oktaでの彼女のリスクはLOWにリセットされ、必要なアプリケーションへのアクセスが復元されます。何が起こったかを説明する自動メールがTinaに送信されます。TinaのユーザーIdentityに対する脅威は中和されました。

夕方:太陽を追う

午後5時以降:セキュリティは決して眠りません。MediaXMediaの分散型グローバルセキュリティチームが引き継ぎ、Okta Identity Threat Protectionと同様に、継続的なカバレッジを保証します。

Jim's reflections

通常、ティナ・スミスのアクセスジャーニーの脅威調査をまとめるには、彼のチームは数時間かかったでしょう。ITPを使用すると、これは数分で検出および修正されました。彼らは間に合うように対応することができたため、ラテラルムーブメント、特権アクセス、データ流出などの追加の侵害を防ぐことができました。彼のチームは、Identity Threat Protectionが提供するインライン、リアルタイム、包括的な保護、およびセキュリティスタックとの統合を真に理解し始めています。彼らはIdentity Threat Protectionダッシュボードを気に入っており、これは脅威の表面全体でユーザーのリスクを判断するためのワンストップショップになっています。

Identity Threat Protectionの高度な機械学習手法により、セッションのリスクがリアルタイムで評価されます。OktaのAIモデルは、広範なデータセットを分析することにより、不規則なパターンを特定し、潜在的な脅威を事前に予測します。AIによって強化されたリスクスコアリングを通じて、ユーザーの行動、デバイスのコンテキスト、ネットワークの詳細を考慮して、各セッションのリスクレベルが継続的に評価されます。

この適応型スコアリング メカニズムにより、セキュリティ プロトコルを迅速に調整し、ユーザーのインタラクションを中断することなく防御メカニズムを強化できます。機械学習アルゴリズムの利用は、正常なアクティビティと疑わしいアクティビティを高度な精度で識別するのに役立ち、それによって正当なユーザーへの不当な妨害を最小限に抑えながら、本物の脅威を優先します。

SecAdminのジムとエンドユーザーのティナの1日について読んだので、Okta Identity Threat Protection with Okta AIがMediaXMediaのセキュリティ体制を大幅に強化し、同時にエンドユーザーが重要なリソースに安全にアクセスすることを妨げないことがわかります。