A identidade é fundamental para uma estratégia de segurança moderna. Os ataques baseados em identidade estão aumentando e a maioria das violações de dados são causadas por credenciais roubadas. Com mais de 18.000 clientes e uma plataforma de identidade que realiza bilhões de autenticações todos os meses, a Okta está na linha de frente da maioria desses ataques baseados em identidade.

Apenas no último mês, a Okta bloqueou cerca de 2,38 bilhões de solicitações maliciosas (mais de 20% de todas as tentativas de login no Okta Workforce Identity Cloud) com um pipeline que separa o tráfego malicioso do tráfego legítimo em tempo real.

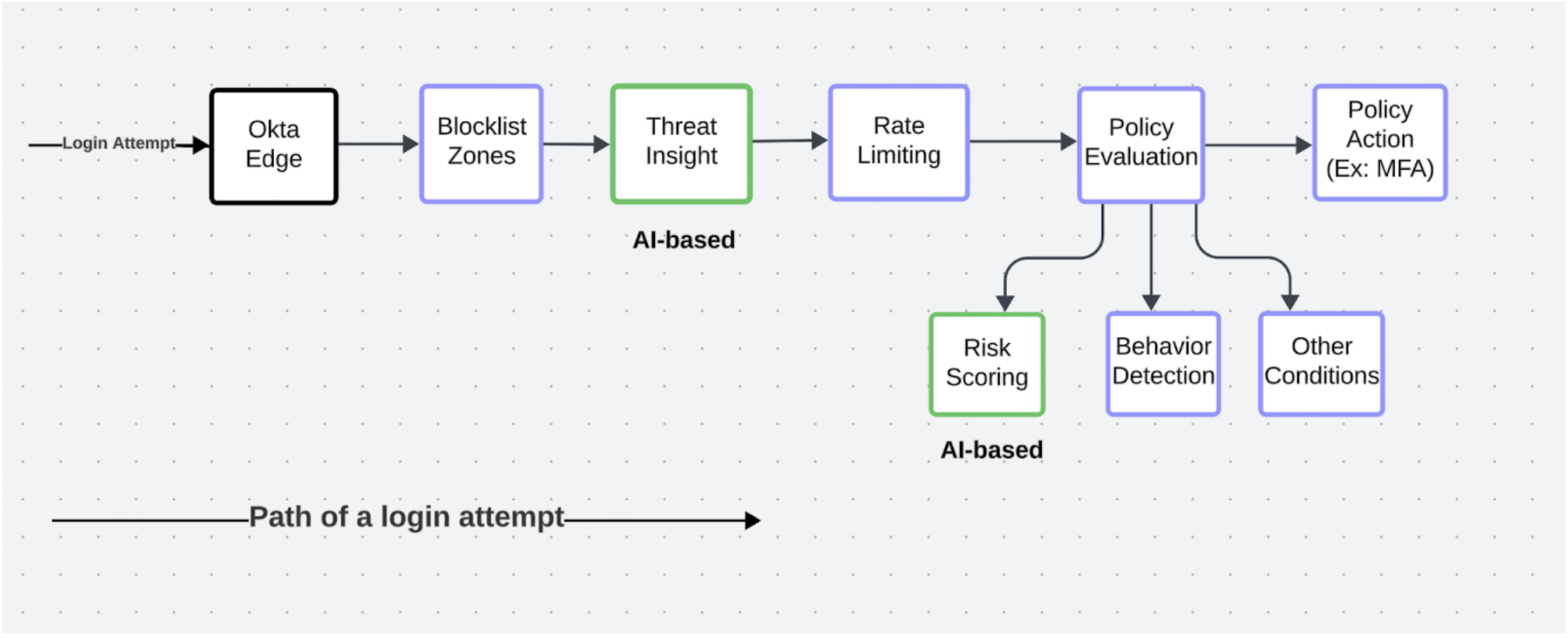

Neste blog, descreveremos os detalhes das várias camadas neste pipeline, com foco particular nos componentes baseados em IA. Também descreveremos como os clientes podem usar esses recursos para proteger seus usuários de vários tipos de ataques baseados em identidade.

Defesa em profundidade

Precisamos de uma estratégia de defesa em profundidade multicamadas para nos defendermos contra ataques baseados em identidade pelos seguintes motivos.

- Muitos ataques baseados em identidade são muito sofisticados e não teríamos as informações necessárias em uma única camada de defesa para separar solicitações maliciosas e legítimas. Aprendemos mais sobre a legitimidade da solicitação à medida que ela avança na pilha.

- Pipelines automatizados para detectar ataques sempre terão falsos positivos (solicitações legítimas sinalizadas como maliciosas) e falsos negativos (solicitações maliciosas sinalizadas como legítimas). As organizações variam em seus níveis de tolerância a falsos positivos e falsos negativos. Precisamos de camadas no pipeline que as organizações possam configurar por autoatendimento para otimizar para menos falsos positivos ou menos falsos negativos.

- Existem muitos tipos de ataques baseados em identidade — password spray, brute force, phishing, sequestro de sessão, etc. Uma única estratégia de detecção e aplicação não funciona para todos os ataques. Precisamos de camadas no pipeline que lidem com tipos específicos de ataques.

Existem dois aspectos principais nas detecções em cada camada nesta pilha.

- Qualidade: A qualidade das detecções pode ser determinada combinando a taxa de falsos positivos e falsos negativos. Embora tentemos otimizar para ambos, priorizamos um com base nos critérios descritos abaixo, que diferem de camada para camada.

- Opções de correção: Se o bloqueio for a única opção de correção (em vez de autenticação multifator (MFA)), reduzir falsos positivos é fundamental.

- Configuração para isenções: Se os administradores não puderem desativar as detecções por autoatendimento, reduzir os falsos positivos é fundamental.

- Latência: É fundamental executar todas as detecções sem impactar os tempos de resposta para usuários legítimos.

Vamos analisar os detalhes de todas as camadas neste pipeline. As camadas são descritas na ordem em que são invocadas no caminho de uma solicitação de login. Observe que a ordem dessas camadas e a funcionalidade suportada em cada camada podem mudar no futuro.

Okta edge

Este é o ponto de entrada de uma requisição e a primeira linha de defesa. Existem muitos controles nesta camada para detectar e proteger contra ataques DDoS. Para ajudar a proteger contra ataques de grande escala baseados em credenciais, criamos um pipeline para identificar IPs maliciosos que são bloqueados para todos os tenants na borda. Os clientes Okta não podem configurar nenhuma parte da funcionalidade suportada na borda da Okta.

Zonas de lista de bloqueio

Os clientes podem bloquear combinações específicas de IPs, locais, categorias de serviço de IP e números de sistema autônomo (ASNs) criando zonas de lista de bloqueio. Solicitações que correspondem a essas zonas são impedidas de acessar qualquer endpoint do Okta Workforce Identity Cloud.

Muitos ataques baseados em credenciais envolvem solicitações roteadas por meio de serviços de proxy de anonimato. Recomendamos que os clientes ativem o recurso de Acesso Antecipado de autoatendimento lançado recentemente, que cria uma zona padrão para bloquear todos os proxies de anonimato. Se os clientes quiserem adicionar isenções para certas categorias de serviço de IP, eles podem usar outro recurso de Acesso Antecipado de autoatendimento lançado recentemente que introduz suporte para zonas de rede dinâmicas aprimoradas.

No mês passado, a Okta bloqueou cerca de 318 milhões de solicitações da web maliciosas com base nas configurações de zona. A Okta depende de vários fornecedores externos para resolver a localização, as categorias de serviço de IP e o ASN associados a um IP.

Continuamos a dimensionar as zonas, concentrando-nos nos dois aspectos a seguir.

Qualidade: Para reduzir falsos positivos e negativos resultantes de feeds de dados obsoletos, criamos pipelines de dados para atualizar feeds de dados externos dentro de 24 horas após sua disponibilidade.

Latência: Resolvemos metadados de IP para cada solicitação da web. Para lidar com essa escala, fazemos melhorias contínuas para manter uma latência muito baixa (p95 de menos de 50 milissegundos) na resolução de metadados de todos os provedores externos.

Threat Insight

ThreatInsight é o recurso nativo da Okta, baseado em IA, para detectar e proteger contra grandes ataques baseados em credenciais. Ele tem dois componentes: pipeline de detecção e pipeline de aplicação.

Pipeline de Detecção

Construímos pipelines de dados de streaming e em lote para detectar IPs maliciosos envolvidos em ataques em larga escala baseados em identidade, como password spray, credential stuffing e força bruta. Detectamos IPs maliciosos entre tenants e específicos do tenant.

O pipeline de detecção também inclui heurísticas e modelos de ML que sinalizam tenants sob grandes ataques baseados em credenciais. Esses modelos detectam anomalias nas falhas de login no nível do tenant em minutos após o início de um ataque. Com base na saída desses modelos, notificamos os clientes por meio do SystemLog e sinalizamos automaticamente os IPs maliciosos de forma mais agressiva para o tenant sob ataque. Esses modelos ajudam a Okta a notificar centenas de tenants sob ataque todos os meses.

Pipeline de aplicação

Construímos um pipeline de aplicação de baixa latência que executa estas duas ações (nesta ordem):

- Bloquear ou registrar solicitações de IPs maliciosos. Os clientes podem optar por configurar o ThreatInsight no modo de registro ou bloqueio.

- Sinalize solicitações suspeitas com base em muitos atributos da solicitação. Executamos várias heurísticas e modelos de ML para sinalizar solicitações suspeitas com base em atributos como o IP, localização, user-agent da solicitação. Os modelos geram uma pontuação e um nível de ameaça que são usados para determinar se a solicitação deve ser contada para os contadores de limite de taxa do tenant ou para os contadores de limite de taxa isolados para solicitações suspeitas.

Executar verificações do ThreatInsight antes da limitação de taxa e sinalização de solicitações suspeitas ajuda a reduzir as chances de usuários legítimos terem violações de limite de taxa devido a grandes ataques baseados em credenciais.

No mês passado, o ThreatInsight bloqueou cerca de 2,08 bilhões de solicitações e 3,4 milhões de IPs associados a mais de 150 endpoints para mais de 10 mil tenants. Durante alguns ataques de alto volume, o ThreatInsight bloqueou >200 mil IPs por hora a uma taxa de >100 mil solicitações por minuto. Mais de 31 mil IPs foram vistos em ataques envolvendo vários tenants Okta.

Recomendamos ativar o ThreatInsight no modo de bloqueio para proteger seu tenant contra ataques baseados em credenciais em larga escala.

Continuamos a dimensionar o ThreatInsight, concentrando-nos nos dois aspectos seguintes:

Qualidade: Para reduzir falsos positivos e falsos negativos, melhoramos continuamente nossos pipelines de dados e detecções para que possamos identificar IPs maliciosos segundos após a atividade suspeita e disponibilizar esses IPs para aplicação alguns minutos após a detecção.

Latência: Executamos verificações do ThreatInsight para cada solicitação da web que atinge o Okta Workforce Identity Cloud e fazemos isso mesmo antes que as verificações de limitação de taxa entrem em vigor. Para fazer isso nessa escala, fizemos muitos aprimoramentos na maneira como armazenamos em cache e armazenamos os recursos para pontuação do modelo de ML para garantir que a latência p95 das avaliações do ThreatInsight esteja abaixo de 50 milissegundos.

RateLimiting

A plataforma Okta impõe limites de taxa no nível do tenant, que é uma combinação de limites de taxa gerenciados pela Okta e limites de taxa configuráveis pelo cliente. Essa camada não lida diretamente com a detecção e o bloqueio de ataques baseados em Identity. Um componente dessa camada que é relevante para ataques baseados em Identity é o suporte para manter diferentes contadores de limitação de taxa para solicitações legítimas e maliciosas.

Avaliação de política

Temos o contexto completo (usuário, dispositivo, etc.) da solicitação na camada de avaliação da política.

Zones

Os clientes podem configurar zonas de rede IP, dinâmicas e dinâmicas aprimoradas com base em várias combinações de IP, geolocalização, categorias de serviço IP e ASNs e usar essas zonas em vários tipos de políticas (ex: política de sessão global, política de autenticação, etc.). Quando as zonas não estão bloqueadas e configuradas nas políticas, elas não são aplicadas para cada solicitação da web. Elas são aplicadas apenas para as solicitações que estão dentro do escopo dessa política.

Behavior Detection

A detecção de comportamento analisa padrões no comportamento do usuário para detectar atividades anômalas do usuário. O Okta oferece suporte a vários tipos de detecções de comportamento anômalo (ex: Novo IP, Novo País, Nova Geolocalização, Novo Dispositivo, Velocidade Impossível) com escopo para o usuário. Os clientes podem definir o que é arriscado para seu tenant combinando esses comportamentos nas políticas globais de sessão e autenticação. Para alguns tenants, qualquer login de um país em que o usuário nunca fez login nas últimas 10 tentativas pode ser suspeito. Para outros tenants, qualquer login de um dispositivo e um IP nos quais o usuário nunca fez login nas últimas 100 tentativas pode ser suspeito. A detecção de comportamento fornece um mecanismo de regras para permitir que os clientes personalizem essas anomalias para que possam otimizar para falsos positivos ou falsos negativos.

Para suportar a detecção de comportamento, criamos um pipeline de dados para construir perfis de usuário com base na atividade histórica dos usuários.

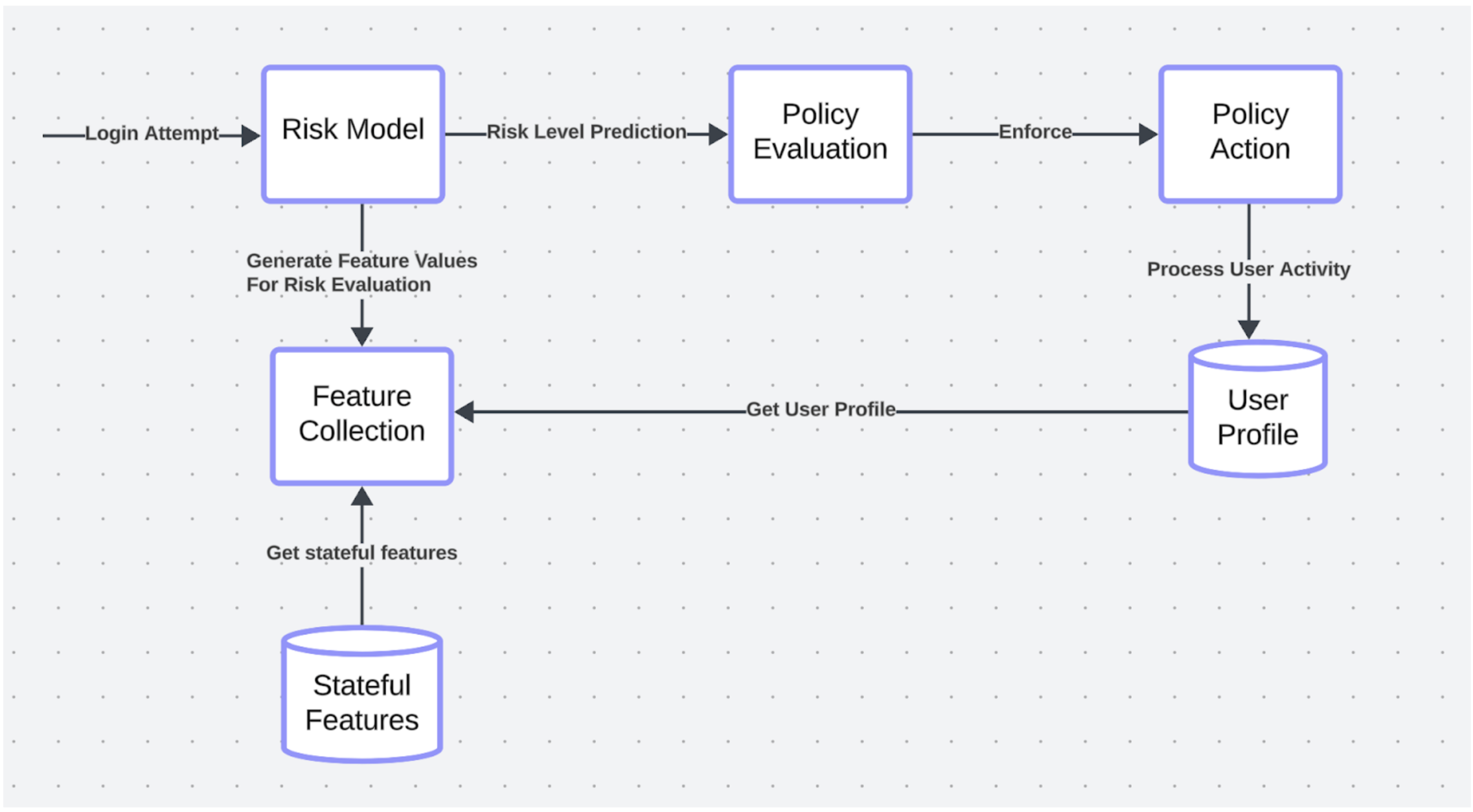

Pontuação de risco

A pontuação de risco combina os sinais de múltiplas camadas do pipeline para determinar o nível de risco associado a uma tentativa de login. A pontuação de risco elimina a complexidade de configurar comportamentos, zonas e outras condições. Os clientes podem simplesmente configurar o nível de risco nas políticas e configurar ações como MFA (Autenticação Multifator). A Okta determina o que é arriscado combinando vários contextos (localização, dispositivo, ameaça, comportamentos, etc.).

O mecanismo de risco agrega o risco em todos os seguintes contextos para determinar o nível de risco de uma solicitação da web:

- Avaliação do ThreatInsight — Quão ruim é esta solicitação com base na avaliação do ThreatInsight?

- Metadados de IP — Quão ruim é este IP com base nos metadados de provedores externos?

- IP — Quão ruim é este IP para este usuário específico, com base nos padrões históricos do usuário?

- Tenant — O tenant está atualmente sob um grande ataque baseado em credenciais?

- Geolocalização — Quão ruim é esta geolocalização para este usuário específico, com base nos padrões históricos do usuário?

- Dispositivo — Quão ruim é este dispositivo para este usuário específico, com base nos padrões históricos do usuário?

Usamos machine learning nesta camada para identificar os pesos relativos das várias características em vários contextos associados a uma solicitação. Os modelos são treinados usando os padrões de acesso MFA dos usuários (sucesso, falha e abandono do MFA associado a vários sinais comportamentais dos usuários).

Estamos lançando uma nova versão do modelo de risco como parte do recém-lançado Okta Identity Threat Protection. Os clientes que compram o Okta Identity Threat Protection SKU se beneficiam de avaliações de risco contínuas — executamos avaliações de risco no login e também continuamente para determinar o risco associado às sessões. A avaliação de risco contínua depende de um modelo mais sofisticado que usa mais recursos (ou seja: sinais de dispositivo do Okta Verify, ASN anômalo, UserAgent anômalo, etc.). Além disso, introduzimos o conceito de risco do usuário como parte deste produto. O risco do usuário captura o risco com estado associado a uma identidade de usuário e agrega o risco em sessões, dispositivos e todos os sinais que obtemos de vários provedores de segurança terceirizados.

No mês passado, a Okta avaliou mais de 3 bilhões de solicitações de login para risco. Recomendamos configurar uma autenticação forte nas políticas de autenticação para tentativas de login de alto risco.

Continuamos a dimensionar o RiskEngine, concentrando-nos nos dois aspectos a seguir:

Qualidade: Para reduzir falsos positivos e falsos negativos, melhoramos continuamente os modelos usados para detectar riscos em vários contextos e como agregamos o risco geral. Também melhoramos a precisão dimensionando nossos pipelines de dados para usar a atividade mais recente associada aos usuários. Dentro de um segundo depois que um usuário executa determinadas ações no sistema, o perfil do usuário é atualizado com essas informações.

Latência: Executamos verificações do RiskEngine com uma latência p95 de menos de 50 milissegundos para cada tentativa de login que atinge o Okta Workforce Identity Cloud para clientes do Adaptive MFA.

Principais conclusões

- A Okta conta com uma estratégia de defesa em profundidade multicamadas para detectar e proteger vários tipos de ataques baseados em identidade.

- As zonas de lista de bloqueio são um recurso de autoatendimento que complementa o ThreatInsight, um recurso orientado por IA. Esses recursos bloqueiam bilhões de ataques baseados em credenciais em grande escala todos os meses. Recomendamos fortemente que os clientes ativem a zona de rede dinâmica padrão para bloquear proxies de anonimização e ativem o ThreatInsight no modo de bloqueio.

- À medida que a solicitação avança na pilha Okta, geramos mais contexto. Recursos como detecção de comportamento e pontuação de risco usam esse contexto para detectar ataques de apropriação de conta mais sofisticados.

- A pontuação de risco é um recurso baseado em IA que considera vários contextos para agregar o risco. Os clientes podem usar a detecção de comportamento para personalizar e definir o risco para seus tenants. Recomendamos fortemente que os clientes configurem políticas baseadas em risco para solicitar MFA para logins de alto risco.

- Okta Identity Threat Protection é um produto recém-lançado que leva os recursos do mecanismo de risco para o próximo nível. Ele fornece avaliação contínua do risco de sessão e do usuário, aproveitando sinais mais avançados e modelos de ML.

Tem d vidas sobre esta postagem do blog? Entre em contato conosco em eng_blogs@okta.com.

Explore mais Blogs de Engenharia perspicazes da Okta para expandir seu conhecimento.

Pronto para se juntar à nossa equipe apaixonada de engenheiros excepcionais? Visite nossa página de carreiras.

Desbloqueie o potencial do gerenciamento de identidade moderno e sofisticado para sua organização. Entre em contato com o departamento de vendas para obter mais informações.