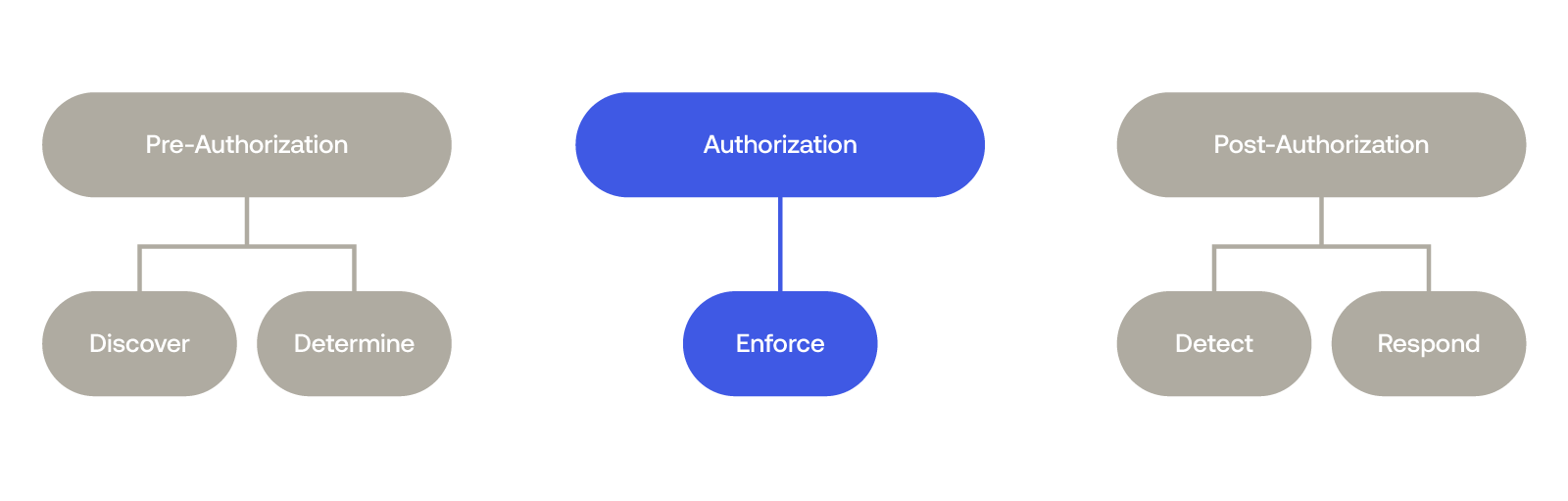

Para fornecer às suas organizações a defesa mais forte possível contra a crescente onda de ameaças sofisticadas, os líderes de segurança precisam adotar uma abordagem de segurança impulsionada por Identidade que mitigue as ameaças antes, durante e depois de ataques baseados em autenticação.

Fundamental para esta abordagem é a própria autenticação – especificamente, a aplicação robusta de protocolos de autenticação resistente a phishing em todos os dispositivos e sistemas. Tudo se resume a uma estratégia de identidade que pode garantir que a pessoa certa tenha o nível certo de acesso no momento certo.

O ambiente de ameaças torna a responsabilidade de aplicar esses protocolos mais urgente – e mais complicado. De acordo com a IBM, o phishing é o principal vetor de ataque inicial para violações bem-sucedidas, representando 41% dos incidentes. A identidade está no centro do perfil de risco de toda organização: De acordo com a Verizon, mais de 80% das violações de dados em 2023 envolveram credenciais roubadas.

Hoje, vamos nos concentrar nas ferramentas e estratégias de autenticação que os líderes de segurança devem empregar para maximizar a capacidade de sua organização de frustrar potenciais invasores no momento do ataque para evitar o acesso inadequado a recursos, aplicativos e dados confidenciais.

Por que mudar: a necessidade de uma solução unificada

Para cobrir toda a amplitude de suas necessidades de segurança relacionadas à identidade, algumas organizações empregam uma rede de soluções pontuais individuais para abordar diferentes funções. Por exemplo, eles podem usar um provedor de identidade para governança, outro para MFA e SSO, e ainda outro para detecção de violação.

No entanto, essa abordagem adiciona mais complexidade e atrito operacional à tarefa de manter dados e recursos seguros. A autoridade distribuída e os silos de informação inerentes a essas soluções legadas multiplicam o número de vulnerabilidades que os agentes mal-intencionados podem explorar.

Uma abordagem unificada para a Identidade da Força de Trabalho resolve esse problema integrando a governança com a detecção de ameaças, garantindo a aplicação do acesso de menor privilégio entre usuários, recursos e dispositivos.

Políticas de acesso para a força de trabalho moderna

As organizações precisam de uma maneira moderna de aplicar controles de acesso seguros por design para garantir que a pessoa certa tenha o nível certo de acesso no momento certo. Esta solução deve fornecer uma defesa robusta contra ataques de phishing, ao mesmo tempo em que concede aos funcionários acesso privilegiado e seguro às informações importantes. Em um cenário cada vez mais definido por relacionamentos com terceiros e funcionários de meio período, contrato e remotos, esta solução de Identidade também deve incluir um meio de conceder acesso temporário, direcionado e seguro a sistemas e recursos específicos.

O forte cumprimento das políticas de acesso começa com os fatores de autenticação e as ferramentas de governança certas. Uma abordagem unificada para a Identidade oferece às equipes de segurança e TI

- Os fatores de autenticação resistentes a phishing são capazes de mitigar o impacto de diferentes tipos de violações potenciais (por exemplo, ataques de phishing, roubo de sessão, atividade local não autorizada) em sistemas operacionais e dispositivos. Isso inclui opções seguras como MFA e SSO e, em casos especialmente confidenciais, opções biométricas.

- Recursos automatizados de provisionamento e desprovisionamento que garantem alterações de acesso apropriadas quando alguém entra, sai ou se move dentro da organização

- A capacidade de implementar solicitações de acesso com prazo determinado para permissões confidenciais e infraestrutura crítica

- Um meio abrangente de impor as melhores práticas de segurança para contas privilegiadas compartilhadas com recursos como cofre de senhas e fatores MFA resistentes a phishing transacional

Okta torna isso possível

Okta Workforce Identity Cloud unifica o gerenciamento de segurança digital em todos os aspectos da identidade, incluindo a aplicação de autenticação resistente a phishing em toda a organização.

Para obter mais informações sobre os outros estágios da proteção contra ameaças, confira nossos blogs sobre a resposta unificada à pré-autenticação e fique atento ao nosso próximo blog sobre segurança pós-autenticação.