Gerenciar identidades de usuários e garantir acesso seguro em vários dispositivos é crucial para as organizações. Com o macOS Ventura, a Apple introduziu o Platform single sign-on (Platform SSO), uma estrutura projetada para otimizar a autenticação do usuário, vinculando contas macOS com provedores de identidade (IdPs). Okta, um fornecedor líder de gerenciamento de identidade, integrou-se com o Platform SSO para estender esses recursos, permitindo que os usuários do macOS se autentiquem diretamente com suas credenciais Okta.

Esta postagem do blog explorará como a autenticação de login do macOS pode ser delegada ao Okta usando o Platform SSO e as novas políticas introduzidas no macOS 15.

O que é Platform SSO e como a Okta o utiliza?

O Platform SSO permite que os desenvolvedores criem uma extensão SSO que interage diretamente com a janela de login do macOS. Essa extensão permite que os usuários vinculem sua conta macOS local ao seu provedor de identidade por meio de um fluxo de trabalho simples e nativo do Mac.

Desde o seu lançamento em 2022, a Apple tem continuado a melhorar o framework Platform SSO com cada nova versão do macOS. Por exemplo, no macOS 14, o framework foi estendido para:

- Suporte à autenticação do provedor de identidade na tela de login

- Suporte aos usuários para criar contas locais sob demanda simplesmente digitando suas credenciais do IdP

- Suporte à associação a grupos com o apoio de um IdP

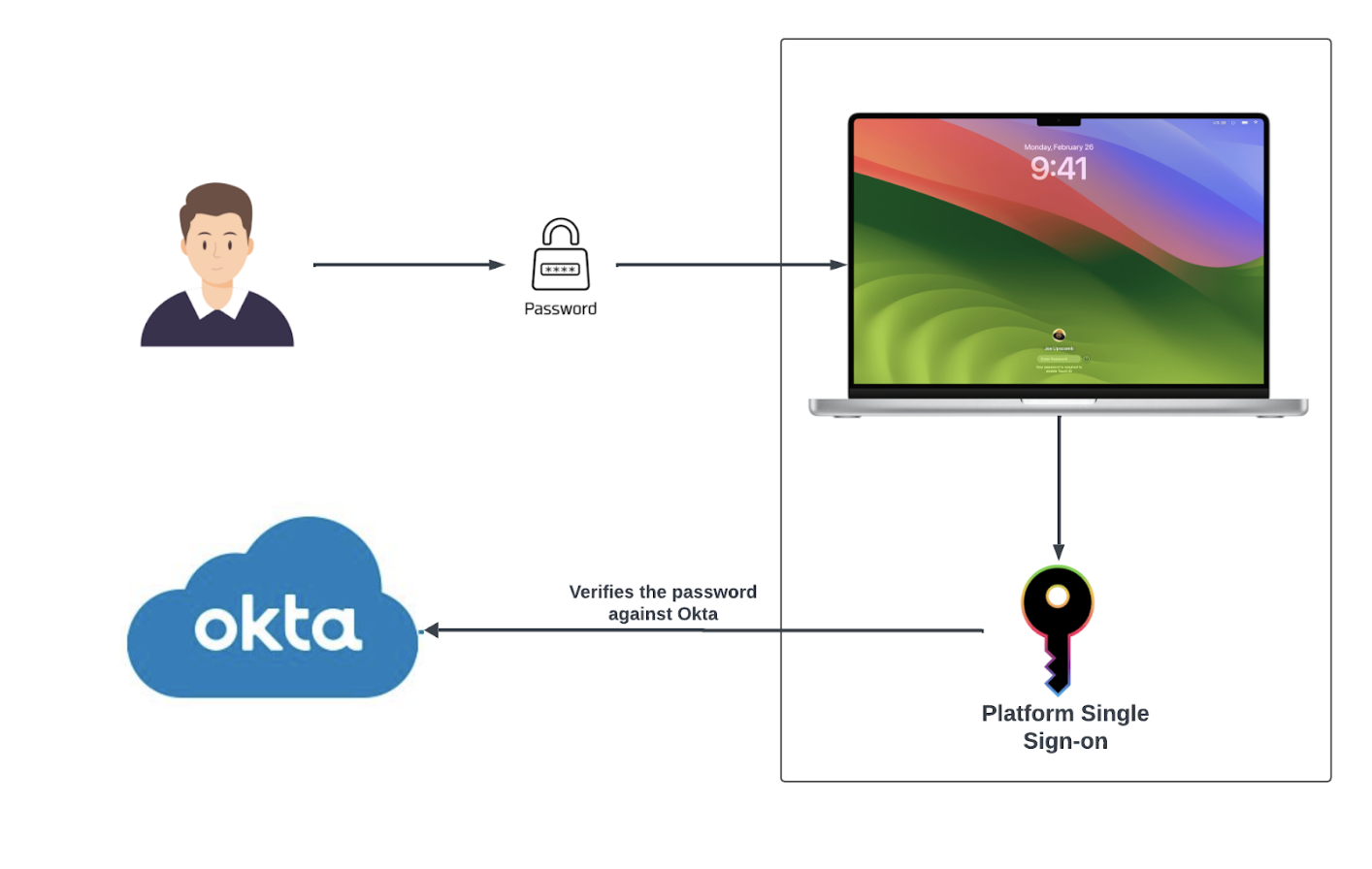

Aproveitando a estrutura Platform SSO, a Okta lançou inicialmente o Desktop Password Sync. Este recurso permite que os usuários desbloqueiem seu Mac inserindo suas credenciais Okta, e a estrutura Platform SSO sincroniza a senha Okta localmente.

Além disso, usando a nova funcionalidade lançada no macOS 14, a Okta lançou funcionalidades adicionais, incluindo Password Sync at login e Just-in-Time Local Account Creation, estendendo a autenticação Platform SSO à tela de login e suportando a criação de contas locais sob demanda em dispositivos compartilhados.

Para saber mais sobre esses recursos, visite a documentação do produto Okta para Okta Device Access.

Desafios e as novas ofertas no macOS Sequoia

Quando a Apple introduziu pela primeira vez a estrutura Platform SSO, faltava-lhe alguma funcionalidade essencial. Um dos principais problemas era que a estrutura não aplicava totalmente a autenticação IdP. Se a senha inserida fosse verificada em relação à senha local do macOS, os usuários obteriam acesso e, em seguida, a estrutura verificaria a senha em relação ao IdP em segundo plano.

Os usuários receberiam um prompt opcional para sincronizar sua senha se o IdP rejeitasse a senha. Esse comportamento abriu o risco de permitir que os usuários acessassem uma máquina usando senhas dessincronizadas e não IdP que foram verificadas apenas localmente.

Outra limitação era a falta de suporte para a autenticação FileVault. Os usuários tinham que desbloquear o FileVault com sua senha local antes de poderem se autenticar e sincronizar com sua senha do provedor de identidade.

Esses problemas significavam que a autenticação local permanecia um fator chave, com o IdP assumindo um papel secundário. Novas políticas introduzidas para Platform SSO no macOS Sequoia abordaram essas questões.

As novas políticas expandiram a autenticação Platform SSO para o FileVault e ofereceram a capacidade de impor a autenticação IdP definindo o sinalizador “requireAuthentication”, ao mesmo tempo em que fornecem um período de tolerância offline para lidar com problemas de conectividade. Esta atualização oferece suporte à autenticação sendo delegada ao IdP.

Delegação de autenticação para Okta

Para delegar totalmente a autenticação de login do macOS para a Okta, os administradores podem definir a flag “requireAuthentication” ou “attemptAuthentication” no Unlock, Login e FileVault (se aplicável) ao usar o Okta Desktop Password Sync. Isso permite que a Okta valide o login baseado em senha antes de conceder acesso.

Apenas usuários registrados no Platform SSO podem fazer login no dispositivo, e eles precisam usar suas credenciais Okta para fazê-lo. Além disso, a Okta verifica se o usuário está ativo e confirma se o login se origina de um dispositivo criptograficamente verificado, adicionando proteção extra ao processo de autenticação.

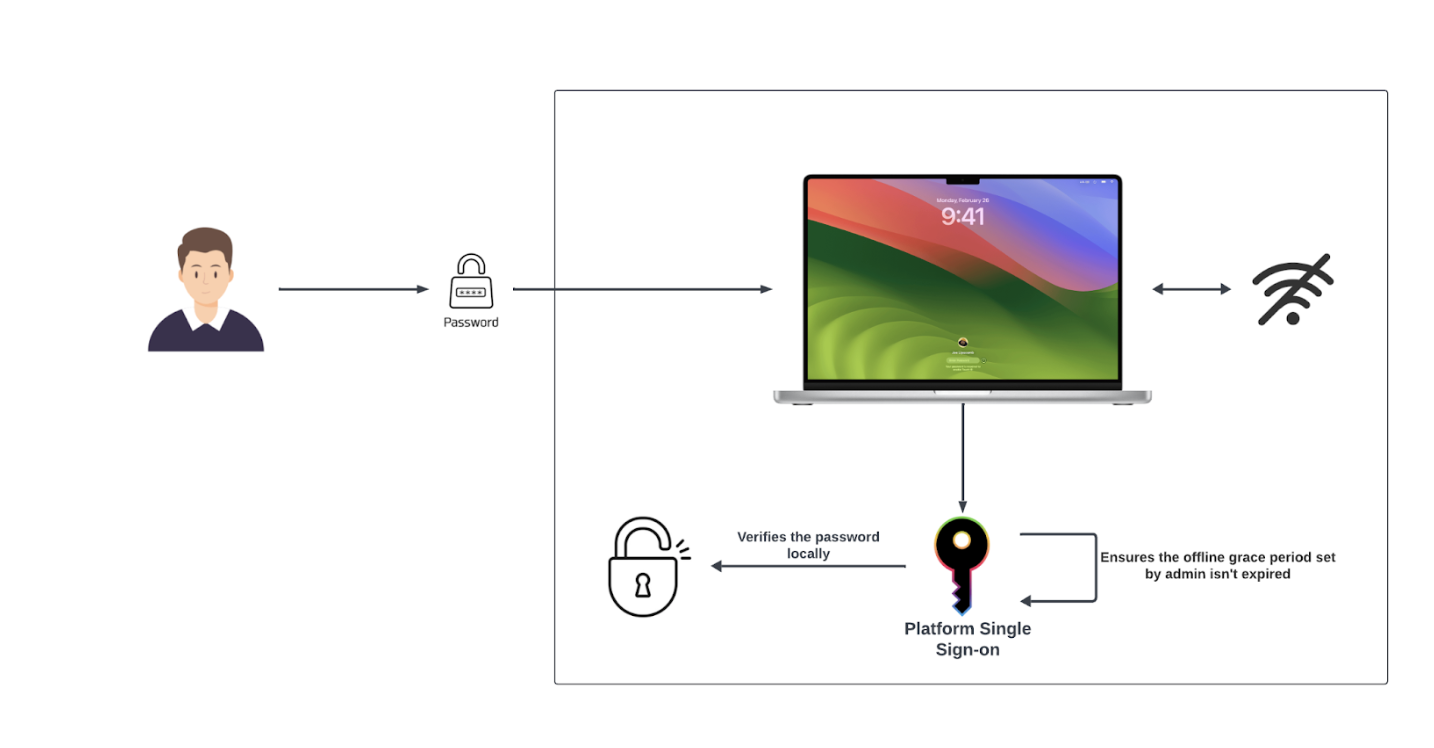

No entanto, isso pode criar desafios para usuários que viajam frequentemente ou enfrentam problemas de conectividade com a internet. Se o dispositivo não conseguir alcançar o servidor Okta, eles podem ser impedidos de fazer login. Para evitar isso, os administradores podem definir a política “AllowOfflineGracePeriod”. Isso permite que os usuários façam login enquanto estiverem offline por um período definido com base em sua última autenticação Okta bem-sucedida. Este recurso oferece suporte à capacidade dos usuários de fazer login durante interrupções de rede, mas, uma vez que o período de carência expira, eles precisarão se reconectar à internet.

Depois que essas políticas são implementadas, toda conta macOS deve ter sua senha validada pela Okta, seja a conta registrada ou não. Embora isso melhore a segurança, pode causar problemas durante a implementação, quando contas não registradas podem ser bloqueadas.

Para evitar isso, os administradores podem ativar a política “AllowAuthenticationGracePeriod”, concedendo acesso temporário a contas não registradas por meio da autenticação local. Este período de tolerância oferece uma transição suave, sem bloquear os usuários durante o processo de implementação.

Os administradores geralmente usam contas de serviço para fins de manutenção. Para evitar o bloqueio dessas contas, elas podem ser adicionadas à política “NonPlatformSSOAccounts”. Essa política exclui determinadas contas locais das novas regras de autenticação, o que não exige mais que elas se registrem no Platform SSO, permitindo que importantes tarefas de manutenção continuem sem interrupção.

Benefícios de usar Okta e Platform SSO no macOS 15

A adoção do Platform SSO e do Okta Device Access para delegar a autenticação do macOS oferece várias vantagens importantes:

- Segurança aprimorada: a segurança é uma prioridade máxima para todas as organizações e, com as políticas corretas definidas, os dispositivos registrados no Platform SSO só podem ser acessados após a autenticação bem-sucedida da senha no Okta. Isso minimiza o acesso não autorizado, pois apenas os usuários registrados no Platform SSO podem fazer login no dispositivo com uma senha Okta válida. Além disso, as organizações podem aproveitar o recurso Okta Desktop MFA, disponível com o Okta Device Access, para impor verificações de autenticação multifator (MFA) para usuários que fazem login em seus dispositivos.

- Experiência do usuário aprimorada: o Platform SSO vincula a conta Okta ao dispositivo e sincroniza a senha local com a senha Okta, o que significa que um usuário só precisa de seu nome de usuário e senha Okta para acessar sua máquina. Isso alivia a carga cognitiva de gerenciar várias senhas. Além disso, as políticas podem ser definidas para permitir que a biometria da Apple desbloqueie, permitindo uma experiência de usuário tranquila sem comprometer a segurança.

- Políticas de senha fortes: “Abcd1234”, “senha” e “qwerty” são os pesadelos dos departamentos de TI e segurança. Uma pesquisa de 2021 descobriu que mais de 80% das violações confirmadas estão relacionadas a senhas roubadas, fracas ou reutilizadas. Assim, é crucial fortalecer as senhas, aplicando políticas como comprimento mínimo de senha, bloqueio de senhas conhecidas e violadas, inclusão de caracteres especiais, etc. O configurador de política de senhas da Okta torna isso possível e, como a senha da Okta é usada para acessar o dispositivo (e sincronizada posteriormente), as mesmas regras de segurança são aplicadas para a senha do dispositivo.

- Gerenciamento de contas simplificado: Criar contas de dispositivos para novos funcionários e revogar o acesso ao dispositivo para aqueles que estão saindo pode ser demorado se feito manualmente. Esses processos podem ser simplificados usando o Okta Device Access. Por exemplo, usando o recurso Just-in-Time Local Account Creation, os funcionários podem simplesmente digitar seu nome de usuário e senha Okta em um dispositivo registrado no Platform SSO e uma nova conta macOS com privilégios configurados será provisionada para eles. Além disso, se a política de autenticação de login estiver definida como “requireAuthentication”, desativar ou excluir um usuário no Okta revogará o acesso à máquina.

- Conformidade e auditoria: a conformidade é um foco crítico para organizações sujeitas a requisitos regulatórios. Cada autenticação delegada para a Okta é registrada, e os clientes podem aproveitar os logs abrangentes do sistema da Okta para obter informações detalhadas sobre qual usuário acessou o dispositivo de qual local e endereço IP. Os logs fornecem visibilidade sobre os eventos de acesso e ajudam as organizações a desenvolver relatórios de conformidade e mostrar a adesão regulatória.

Delegar a autenticação de login do macOS para Okta por meio da estrutura Platform SSO da Apple oferece um método simplificado, mais seguro e eficiente de gerenciar o acesso do usuário. Ao aprimorar os protocolos de segurança, centralizar o gerenciamento de identidade e simplificar a integração e a desativação, as organizações podem proteger melhor seus dispositivos macOS, proporcionando uma experiência de usuário perfeita.

À medida que a Apple continua aprimorando a estrutura do Platform SSO, a integração com o Okta continua sendo uma solução poderosa para empresas que buscam aprimorar seus processos de autenticação em dispositivos macOS.

Para explorar como o Platform SSO e a Okta podem fortalecer ainda mais seus processos de autentica15o macOS, saiba mais em https://help.okta.com/oie/en-us/content/topics/oda/macos-pw-sync/update-password-sync-for-mac-15.htm

Estes materiais têm fins informativos gerais e não se destinam a ser aconselhamento jurídico, de privacidade, segurança, conformidade ou negócios. Esta publicação não representa necessariamente a posição, as estratégias ou a opinião da Okta.