Em uma era de ameaças cibernéticas cada vez mais sofisticadas, as organizações devem operar com a premissa de que nenhum usuário ou dispositivo deve ser confiável por padrão. Cada tentativa de login deve ser rigorosamente validada, incluindo o estado seguro do dispositivo que solicita acesso.

Um dos pilares do Zero Trust é entender o contexto dos dispositivos e examinar seus atributos e comportamentos para tomar decisões de acesso informadas. O contexto do dispositivo pode incluir muitos fatores. Por exemplo:

- Tipo de dispositivo — É um telefone celular? O dispositivo é gerenciado ou não gerenciado?

- Conformidade do dispositivo — O dispositivo está executando os patches de segurança mais recentes? Está em conformidade com as políticas organizacionais?

Ao incorporar o contexto do dispositivo em seu modelo de segurança de identidade, você pode avaliar melhor o risco e aumentar a segurança contra acesso não autorizado e possíveis violações. O Okta pode ajudá-lo com sua abordagem Zero Trust para segurança, validando os atributos do dispositivo com o Device Assurance.

Gerenciando a postura de segurança do dispositivo com o Device Assurance

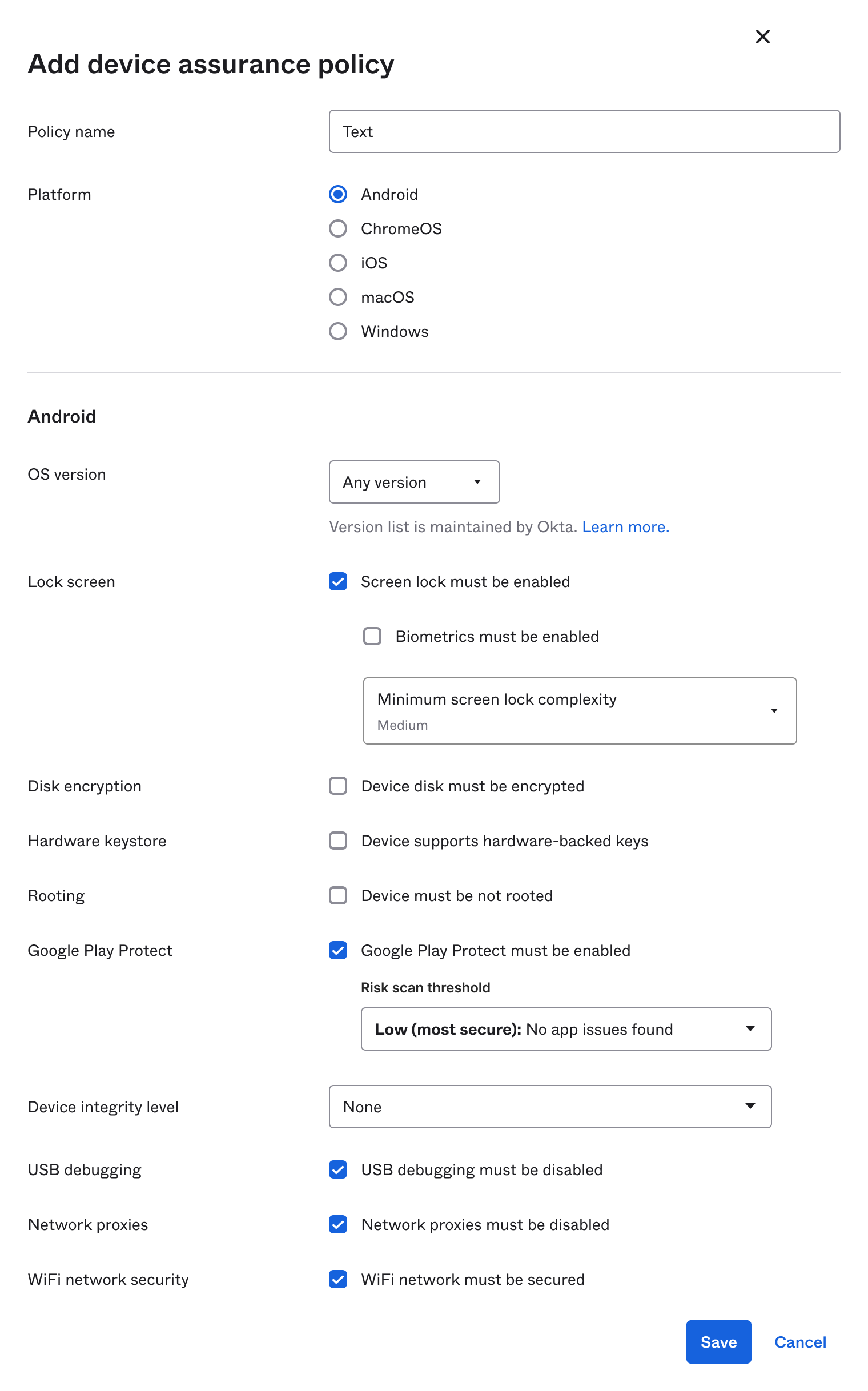

Nós projetamos o Device Assurance para aprimorar a segurança, garantindo que os dispositivos que acessam seus recursos atendam às condições de segurança e conformidade que você configurar. Os administradores podem escrever regras específicas de conformidade do dispositivo e integrá-las a uma política de aplicativo para garantir um estado seguro do dispositivo antes que o acesso seja permitido.

Ao aproveitar o Okta FastPass, a Okta coleta sinais do sistema operacional (SO) e de terceiros — como aqueles das integrações de segurança de endpoint — para avaliação como parte de uma política de Device Assurance. Por exemplo, uma política de Device Assurance pode garantir que uma versão específica do SO ou patch de segurança esteja instalado antes que esse dispositivo possa acessar recursos protegidos pela Okta.

Essas verificações de dispositivo estabelecem requisitos mínimos para dispositivos com acesso a sistemas e aplicativos confidenciais. Se um usuário não estiver em conformidade com um atributo de dispositivo necessário, o Okta Sign-in Widget fornecerá instruções de correção.

Os sinais do dispositivo são coletados e avaliados quando um usuário estabelece pela primeira vez uma sessão de Single Sign-On (SSO). Em seguida, com base nas configurações do seu serviço, eles são reavaliados cada vez que um usuário abre um novo aplicativo ou a reautenticação é necessária. Essas verificações de contexto silenciosas podem ajudar a facilitar a segurança contínua dos dispositivos em uso e ajudar a mitigar o risco de sequestro de sessão, detectando um possível ataque e bloqueando o acesso a aplicativos downstream.

O que há de novo para Device Assurance

A Okta está constantemente procurando enriquecer o Device Assurance com novos sinais e maior flexibilidade para os administradores da Okta configurarem o recurso para atender às suas necessidades organizacionais exclusivas. Para esse fim, a Okta está apresentando várias novas melhorias.

Opção de política de versão do SO dinâmica

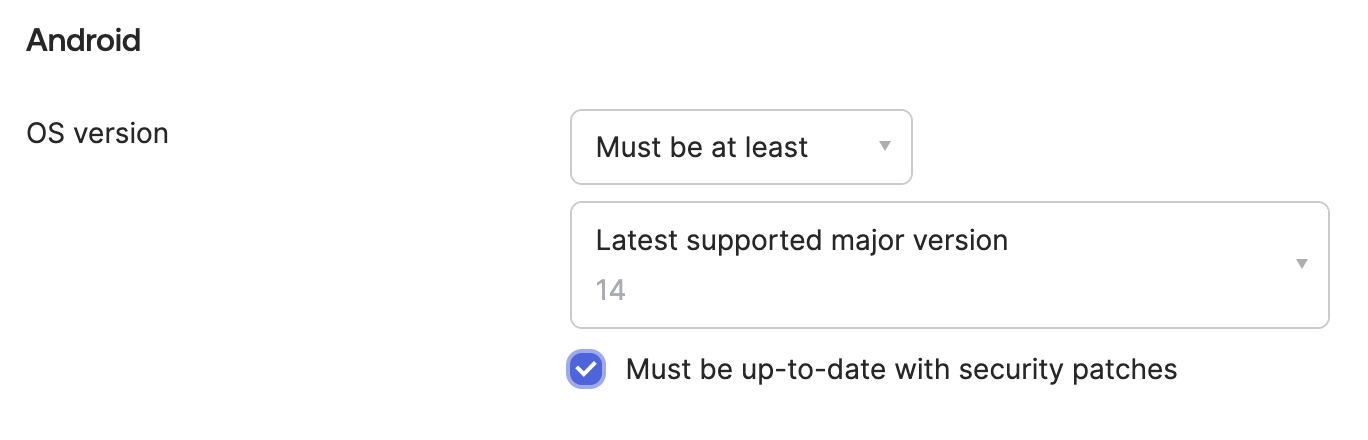

Se sua organização precisar criar uma verificação de dispositivo com base na versão do sistema operacional, os administradores podem configurar políticas de Device Assurance que podem controlar dinamicamente o acesso com base nas versões principais mais recentes do sistema operacional. Dessa forma, os administradores não precisarão editar as políticas cada vez que houver uma nova versão principal.

Ao ativar este recurso, você pode criar uma regra de acesso exigindo que o dispositivo no qual o acesso é solicitado tenha uma versão do sistema operacional que seja pelo menos a versão principal mais recente compatível. O Okta adiciona novas versões principais do sistema operacional e patches de segurança quando os fornecedores do sistema operacional os lançam.

Este recurso está atualmente em Acesso Antecipado e estará Disponível Geralmente ainda este ano. Ele será compatível com dispositivos Android, iOS, macOS e Windows, com suporte para ChromeOS em breve. Para obter mais informações sobre como configurar esta configuração, consulte a documentação do produto.

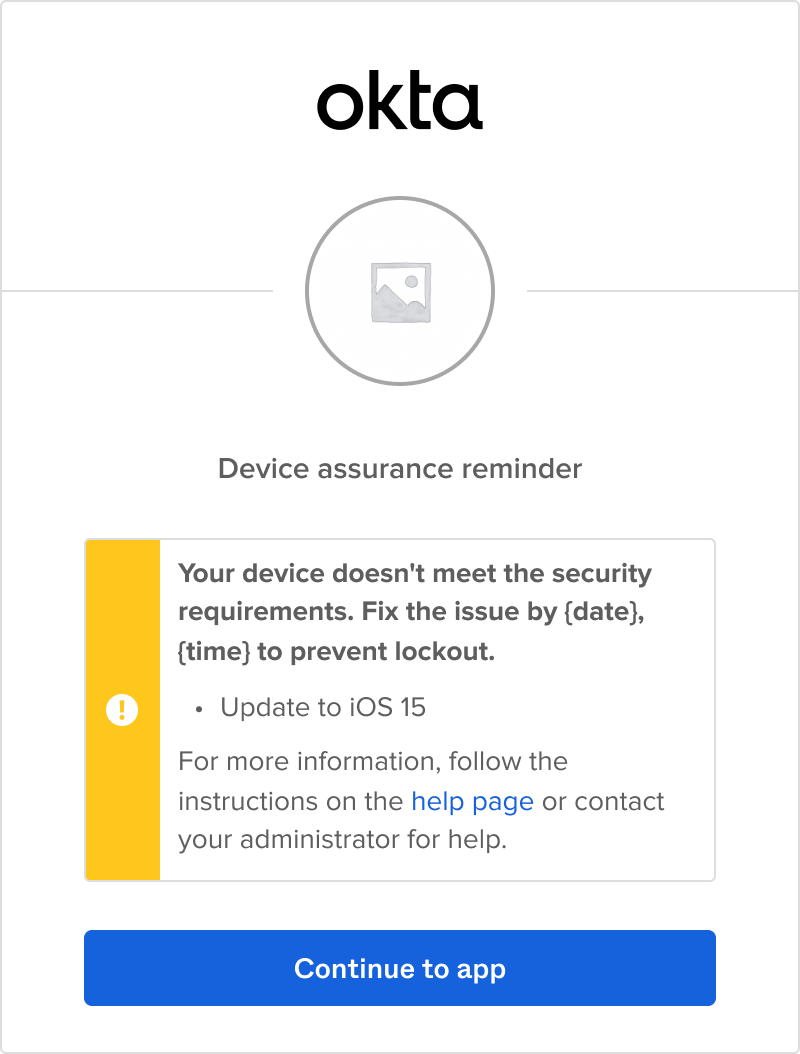

Período de carência para conformidade com a política

Se você bloquear o acesso a um recurso protegido pela Okta com o Device Assurance, o acesso será negado aos usuários finais se as condições não forem atendidas. Uma consequência é que os usuários finais podem perder o acesso a aplicativos de missão crítica em momentos inoportunos. Por exemplo, as atualizações do sistema operacional podem levar semanas ou até meses para se propagarem para todos os dispositivos, e uma regra de política baseada na versão do sistema operacional bloquearia o acesso a qualquer dispositivo protegido por esta regra se eles não estiverem atualizados. Em cenários como este, os usuários finais podem precisar de uma chance de receber e, em seguida, instalar essa atualização.

Agora em Acesso Antecipado, os administradores podem habilitar um período de tolerância configurável que permite acesso temporário a recursos protegidos pela Okta enquanto os usuários corrigem automaticamente quaisquer atributos de dispositivo não compatíveis. Este recurso estará geralmente disponível ainda este ano.

Esse recurso de período de tolerância fornece aos usuários finais acesso a recursos essenciais durante períodos de tempo configuráveis para dar suporte à autorremediação de problemas de conformidade do dispositivo, evitando bloqueios devido a fatores externos, como lançamentos atrasados de patches de segurança. Como resultado, os administradores podem gastar menos tempo desbloqueando os usuários finais.

Integração Android Zero Trust para Device Assurance

O Android é um dos principais sistemas operacionais suportados pelo Device Assurance. Para expandir a gama de sinais de postura de segurança disponíveis para os clientes, a Okta fez parceria com o Android para integrar configurações de postura de segurança altamente solicitadas nas políticas de Device Assurance para Android. Isso permite avaliações de dispositivo mais abrangentes e garante que os dispositivos Android atendam a padrões de segurança rigorosos durante a autenticação. Esses sinais adicionais do Android estarão disponíveis para Acesso Antecipado no final deste outono.

Comece a usar o Device Assurance

Compreender o contexto do dispositivo e controlar o acesso ao dispositivo são componentes essenciais de uma estratégia de segurança robusta. Por meio do Device Assurance, você pode equilibrar a segurança com a experiência do usuário, habilitando verificações de conformidade e oferecendo suporte à correção self-service para ajudar a minimizar qualquer impacto na produtividade. O Device Assurance e esses novos aprimoramentos estão disponíveis para todos os clientes no Okta Identity Engine por meio do Adaptive MFA ou Adaptive SSO.

A coleta de sinais do dispositivo é facilitada pelo FastPass, que pode ser habilitado para ser um autenticador resistente a phishing e sem senha e provedor de postura do dispositivo. Para saber mais sobre como o FastPass e o Device Assurance funcionam juntos, dê uma olhada neste whitepaper técnico.

O Device Assurance da Okta visa reforçar a segurança. Para esse fim, a Okta tem um roteiro robusto de aprimoramentos para ajudar a garantir que apenas dispositivos que atendam a padrões de segurança específicos possam acessar sistemas e dados críticos. Então, fique ligado para mais novidades.

Aviso Legal: Quaisquer produtos, recursos, funcionalidades, certificações, autorizações ou atestados referenciados neste material que não estejam atualmente disponíveis ao público em geral ou que ainda não tenham sido obtidos ou que não sejam mantidos atualmente podem não ser entregues ou obtidos no prazo ou de forma alguma. Os roteiros de produtos não representam um compromisso, uma obrigação ou promessa de fornecer qualquer produto, recurso, funcionalidade, certificação ou atestado. Você não deve confiar neles para tomar suas decisões de compra.