Você está procurando mais granularidade no gerenciamento de como você configura o Identity Threat Protection com Okta AI? Entendemos que a segurança é um esforço de equipe, e diferentes administradores têm diferentes responsabilidades. Para melhor alinhar o acesso com estas responsabilidades e aderir ao princípio do menor privilégio, a Okta lançou uma nova capacidade para estender as funções de administrador personalizadas a novas permissões e tipos de recursos para o Identity Threat Protection com Okta AI.

O que é Identity Threat Protection com Okta AI?

A Proteção contra Ameaças de Identidade com Okta AI é um produto que é executado dentro do Okta Workforce Identity. Ele está sujeito ao modelo administrativo com usuários/grupos atribuídos a Funções de Administrador.

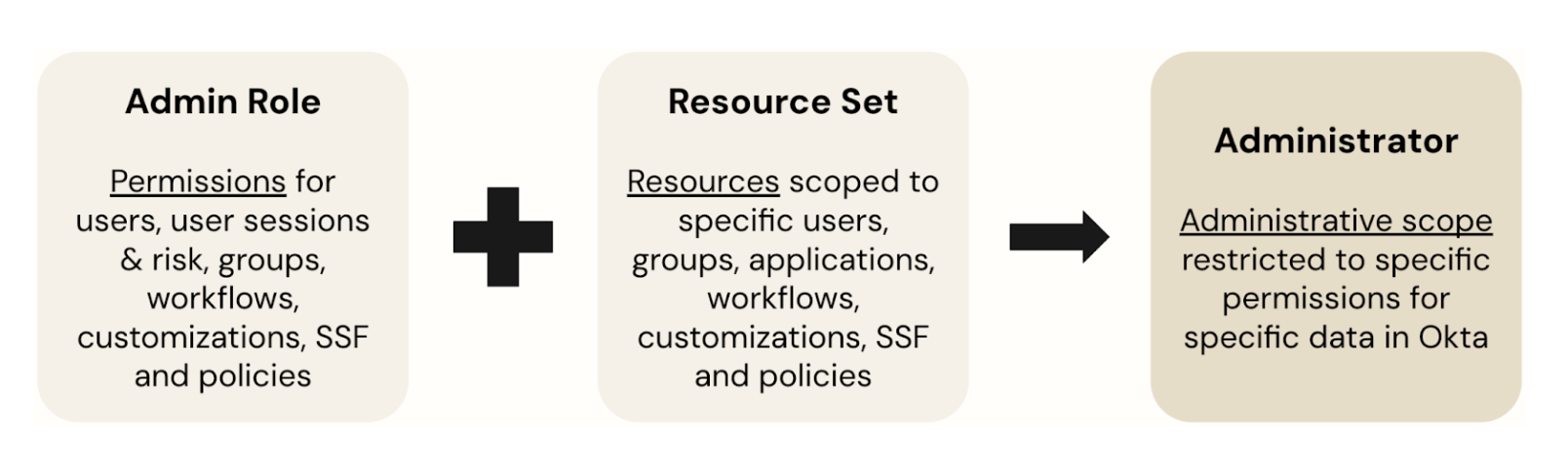

Anteriormente, expandimos a função Admin Roles para permitir a criação de Funções de administrador personalizadas. Isso compreende duas partes:

- Expondo as Permissões de Função que foram integradas às Funções de Administrador padrão, para que funções personalizadas pudessem ser definidas. Essas permissões descrevem as operações que podem ser executadas em objetos, como “Gerenciar usuários”, “Criar usuários” e “Editar estados do ciclo de vida dos usuários”.

- Adicionar Conjuntos de recursos com recursos permite que as funções de administrador sejam limitadas a conjuntos de dados específicos. Por exemplo, você pode ter um conjunto de recursos para todos os usuários, seus grupos e aplicativos em um departamento específico para restringir as funções de administrador apenas a esses objetos.

Agora estendemos essa funcionalidade para incluir novas permissões para operações relacionadas à Identity Threat Protection e novos recursos. Este não é um novo recurso, mas uma expansão do conjunto de recursos existente com mais permissões e tipos de recursos.

Funções e permissões

Não adicionamos novas funções, mas novas permissões estão disponíveis, incluindo a capacidade de:

- Visualize e gerencie o risco do usuário

- Visualize e gerencie fluxos de receptor do Shared Signals Framework (SSF)

- Visualizar e gerenciar políticas

- Visualizar relatórios

- Configurar logout

- Criar um fluxo de trabalho

Ao definir as funções, você pode considerar incluir permissões para:

- Visualizar ou modificar usuários: Inclui acesso para visualizar ou modificar usuários

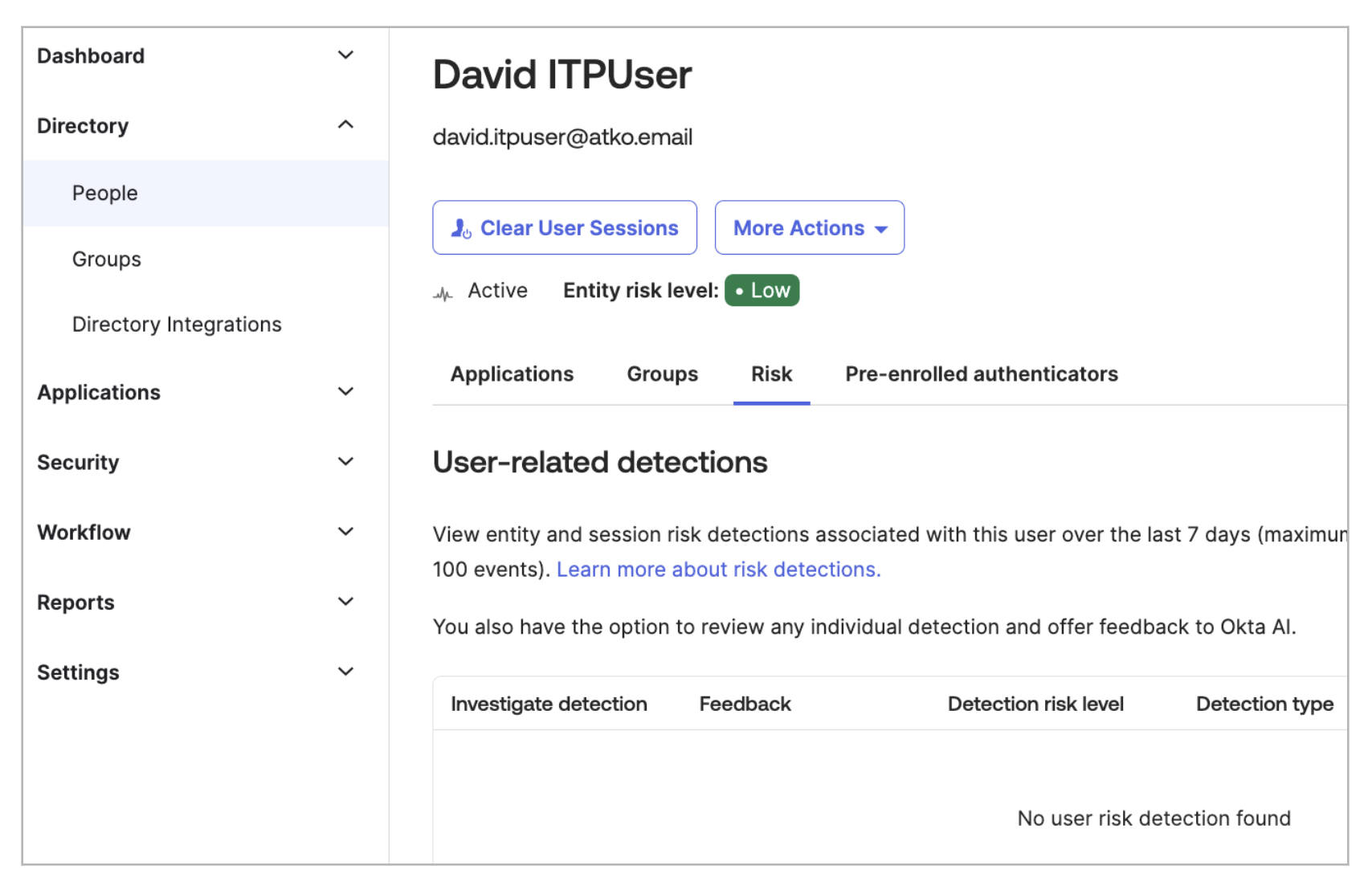

- Limpar sessões de usuários: Fornece acesso de administrador para limpar sessões de usuários

- Visualizar grupos: Necessário para que os administradores vejam as atribuições de grupo na política de risco da entidade e na política de sessão pós-autenticação

- Gerenciar aplicativos: Oferece aos administradores a capacidade de configurar o Universal Logout para um aplicativo

- Executar fluxo delegado: Habilita a capacidade de executar um fluxo delegado para uso na política de risco da entidade ou na política de sessão pós-autenticação

- Visualizar fluxo delegado: Permite a capacidade de visualizar um fluxo delegado

- Gerenciar personalizações: Necessário para que os administradores gerenciem a política de sessão pós-autenticação

Você pode usar essas novas permissões para criar funções de administrador personalizadas para o Identity Threat Protection. Por exemplo, você pode estender a capacidade de visualizar e aumentar o risco para seus administradores de usuários, mas ter funções separadas para gerenciar políticas e integrações SSF.

Para uma comparação das permissões de função para diferentes funções de administrador, confira a documentação do produto.

Conjuntos de recursos

Conjuntos de recursos são coleções de recursos mapeados para funções de administrador para conceder acesso administrativo. Uma função define o que um usuário pode fazer (operações) e um conjunto de recursos define sobre o que essa função pode operar (dados).

Dois novos tipos de recursos foram adicionados para este recurso:

- Receptor Shared Signals Framework (SSF)

- Políticas (por exemplo, Entity Risk Policy, Session Protection Policy)

Eles podem ser combinados com outros tipos de recursos (como usuários, aplicativos, grupos e fluxos de trabalho) para oferecer suporte a um modelo administrativo delegado.

Exemplo de função de administrador personalizada

Vamos examinar uma instância de uma função de administrador personalizada para um administrador do Identity Threat Protection que abrange todos os aspectos do Identity Threat Protection, mas não no nível de uma função de Okta Super Admin.

A função tem as seguintes permissões:

- Usuário

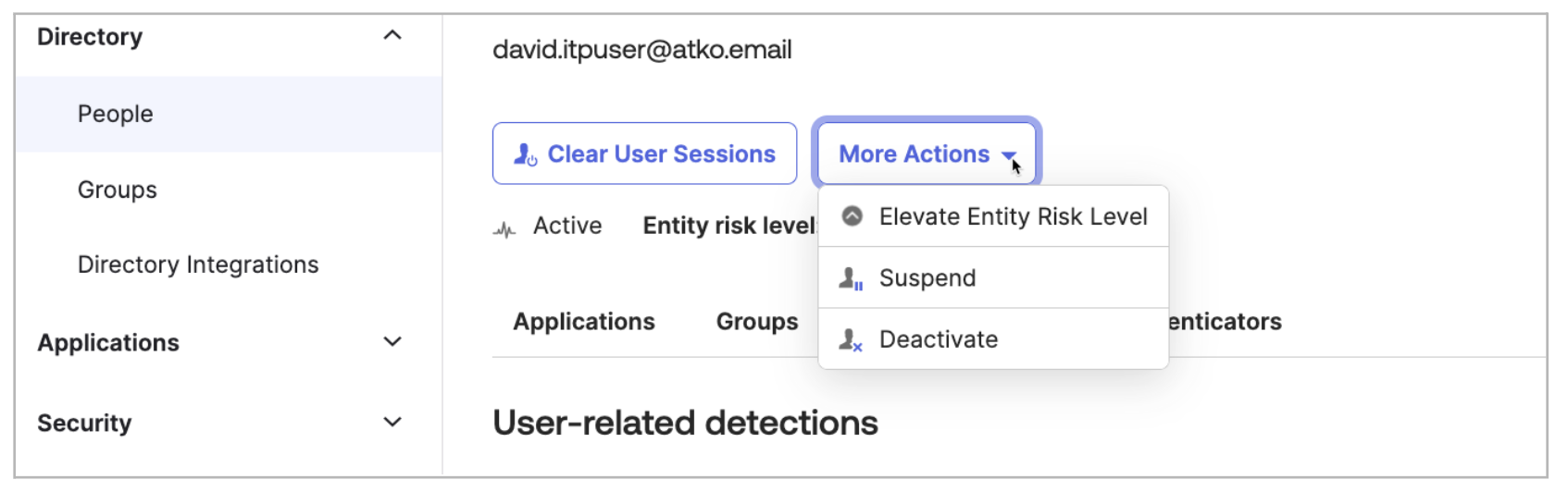

- Desativar usuários

- Suspender usuários

- Limpar as sessões dos usuários

- Gerenciar o risco dos usuários

- Grupo

- Visualizar um grupo e seus detalhes

- aplicativo

- Visualize um aplicativo e seus detalhes

- fluxo de trabalho

- Visualizar um fluxo delegado

- Execute um fluxo delegado

- Receptor da Estrutura de Sinais Compartilhados

- Gerenciar fluxos de receptor do Shared Signals Framework (SSF)

- Políticas

- Gerenciar políticas

Neste cenário, a função fornece acesso limitado ao usuário — a capacidade de ver (mas não modificar) os aplicativos e grupos do usuário e de visualizar o risco do usuário (mas não acessar o perfil ou os dispositivos do usuário).

A extensão de funções de administrador personalizadas no Identity Threat Protection permite um controle mais granular sobre as permissões de administrador. Ao adicionar novas permissões e tipos de recursos, as organizações podem criar funções específicas adaptadas ao gerenciamento do Identity Threat Protection sem depender exclusivamente dos privilégios de Super Admin. Essa melhoria aumenta a segurança e reduz os riscos, permitindo a alocação precisa de responsabilidades administrativas, levando, em última análise, a uma implantação mais segura do Okta.

Recursos estendidos permitem limpar as sessões do usuário, elevar o risco e suspender/desativar o usuário.

Esta atualização também permite o acesso a grupos, aplicativos, políticas de segurança e algumas outras funções comuns de administrador, bem como a capacidade de gerenciar receptores SSF. No entanto, não permite a configuração do Universal Logout para um aplicativo.

A função de administrador pode então ser definida por recursos em um conjunto de recursos: aplicativos específicos, usuários (por grupo), fluxos de trabalho, políticas e grupos. Quando combinado com as permissões novas (e existentes), você pode definir administradores com permissões apropriadas e eliminar a necessidade da função de Super Administrador, reduzindo assim os riscos dessa função para sua implantação Okta.

Pronto para saber mais? Confira a documentação em nossa base de conhecimento ou explore mais novos recursos de Proteção Contra Ameaças de Identidade com Okta AI em nosso último post do blog.