Wenn Maschinen gefährliche Berechtigungen erben

Es ist 3 Uhr morgens und ein KI-Agent verhandelt zwischen Ihrer Salesforce-Instanz, der AWS-Infrastruktur und den ServiceNow-Workflows. Der Agent arbeitet unermüdlich und trifft Tausende von Entscheidungen pro Minute.

Aber hier ist, was Sie erschrecken sollte: Dieser KI-Agent verwendet nicht seine eigenen Anmeldeinformationen. Er leiht sich die Identität einer Anwendung – und diese Identität verfügt möglicherweise über Berechtigungen, die Ihr gesamtes Unternehmen gefährden könnten.

Willkommen in der Welt der Workload App Identities, in der das Versprechen autonomer Geschäftsabläufe mit einer Sicherheitsrealität kollidiert, auf die die meisten Unternehmen nicht vorbereitet sind.

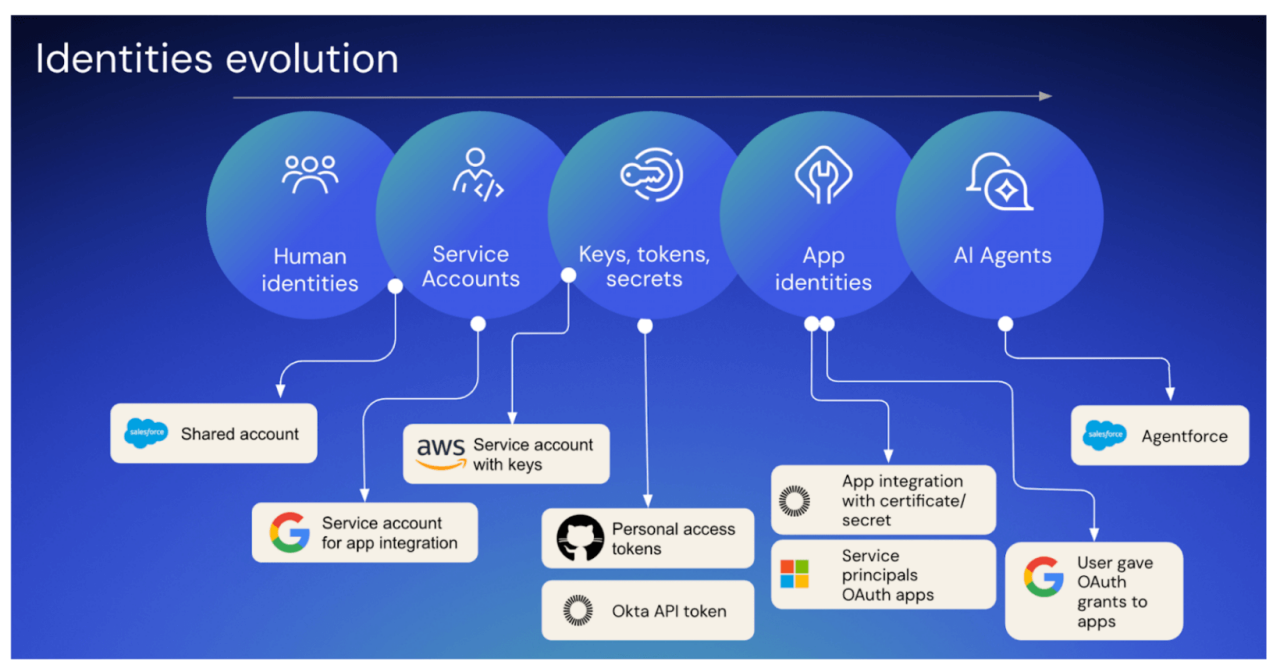

Die neue Identitätslandschaft

Wie wir in unserem letzten Blog über die Konvergenz von menschlichen und nicht-menschlichen Identitäten (NHIs) untersucht haben, haben Unternehmen begonnen, sich mit traditionellen Servicekonten und API-Schlüsseln auseinanderzusetzen. Workload-Identitäten stellen die nächste Evolutionsstufe in dieser Herausforderung dar.

Im Gegensatz zu traditionellen Servicekonten, die auf von Menschen erstellten Benutzern mit statischen Passwörtern basieren, verwenden Workload-App-Identitäten moderne, tokenbasierte Authentifizierung (in der Regel OAuth oder Zertifikate) mit feingranularen Berechtigungen, die nicht an den Lebenszyklus eines menschlichen Benutzers gebunden und speziell für die Automatisierung entwickelt wurden. Theoretisch macht sie das perfekt für unsere KI-gestützte Zukunft. In der Praxis? Sie sind zur am meisten übersehenen Angriffsfläche in Ihrer Umgebung geworden.

Moderne Unternehmen basieren auf Workload-Identitäten, jenen kritischen Authentifizierungsmechanismen, die es Anwendungen ermöglichen, sich sicher zu verbinden. Beispiele beinhalten:

- Entra ID Service Principals und registrierte Apps

- Salesforce verbundene und externe Apps

- Google Custom Apps und GCP-Servicekonten

- AWS IAM-Rollen

- Okta Integration Network Apps und benutzerdefinierte App-Integrationen

- GitHub OAuth Apps

- Snowflake OAuth-Integrationen

Das Problem der KI-Agentenvererbung

Wenn KI-Agenten und MCP-Server mit Ihren Anwendungen interagieren, erben sie die Workload Identity-Berechtigungen dieser Anwendung. Die Identität der App bestimmt den maximalen Umfang dessen, was ein KI-Agent autonom tun kann.

Dies birgt beispiellose Risiken:

1. Hochprivilegierte Identitäten: Der während der „Hauptsache, es funktioniert“-Momente gewährte Zugriff auf Administratorebene wird zu einer permanenten Hintertür für Angreifer – mit weitaus weniger Einblick als bei menschlichen Verstößen.

2. Ungenutzte Berechtigungen: Diese OAuth-App aus einem sechs Monate alten POC? Immer noch aktiv, hat immer noch privilegierten Produktionszugriff, immer noch eine Tür, durch die jedes kompromittierte System gehen könnte.

3. Toxische Berechtigungskombinationen und Aufgabentrennung:

Einzeln angemessene Berechtigungen werden zu gefährlichen Kombinationen, wenn sie von autonomen Systemen geerbt werden, die mit Maschinengeschwindigkeit arbeiten. Reale Szenarien, die Sicherheitsteams wach halten:

- Eine GitHub-App mit Lesezugriff auf private Repos UND Schreibzugriff auf die Produktion. Eine einzelne Identität hat die Möglichkeit, wertvolles geistiges Eigentum zu stehlen und das Live-Produkt, das für den Kunden bestimmt ist, direkt anzugreifen und zu kompromittieren

- Eine AWS-Rolle mit Schreib-/Löschberechtigungen für Entwicklung UND Produktion. Eine Kompromittierung in der weniger sicheren Entwicklungsumgebung kann sich dann direkt auf die kritische Produktionsumgebung auswirken.

- Eine verbundene Salesforce-App, die auf Kundendaten zugreift UND Sicherheitseinstellungen ändert. Ein Angreifer, der diese eine Identität kompromittiert, erhält die Schlüssel zum Königreich: Er kann Daten stehlen und seine Spuren verwischen, indem er Audit-Protokolle oder andere Sicherheitsfunktionen deaktiviert.

4. Nicht rotierte Geheimnisse: Ohne automatisierte Rotation werden Anmeldeinformationen dauerhaft. Ein KI-Agent könnte Tausende von API-Aufrufen mit Token tätigen, die vor Monaten hätten ablaufen sollen.

5. Fehlende Netzwerksteuerung: Workload Identities verfügen nicht über IP-Beschränkungen, wodurch Ihre Systeme von überall aus zugänglich sind, was es böswilligen Akteuren erleichtert, und Sie würden es nie erfahren.

6. Falsch konfigurierte Vertrauensbeziehungen: Übermässig weit gefasste Vertrauensbeziehungen schaffen Angriffspfade, die Maschinen schneller ausnutzen können, als Menschen sie erkennen können.

Der Okta Identity Security Posture Management-Vorteil

Okta ISPM bietet die Grundlage für die Sicherung des gesamten Identitätsperimeters, einschliesslich menschlicher, nicht-menschlicher und agentischer Identitäten, da diese in Ihrem Technologie-Stack immer weiter verbreitet sind. Ob es sich um ein Salesforce-Administrator-Servicekonto mit einem Passwort, eine GitHub OAuth-App, einen AWS IAM-Benutzer mit einem API-Schlüssel oder einen Okta Admin mit einem Token handelt, Identity Security Posture Management bietet Ihnen die Transparenz und Kontrolle, um diese leistungsstarken Berechtigungen zu verwalten, bevor sie ausgenutzt werden.

Decken Sie Ihre wichtigsten Apps ab – einschließlich IdPs, SaaS und Cloud-Infrastruktur: Im Gegensatz zu Tools, die sich auf die Infrastruktur oder einzelne Anwendungen konzentrieren, bietet Okta Identity Security Posture Management eine umfassende Erkennung und Verwaltung Ihrer gesamten Identitätslandschaft.

Decken Sie die wichtigsten NHI-Typen ab: Okta Identity Security Posture Management unterstützt eine breite Palette von NHIs, von Legacy-Servicekonten über API-Schlüssel und Token bis hin zu modernen OAuth-Apps und Salesforce AI-Agenten.

Arbeiten im großen Maßstab: Okta Identity Security Posture Management erkennt und klassifiziert NHIs automatisch in Ihrer gesamten Umgebung.

Der Weg nach vorn: Zukunftssicher für KI-Agenten und NHIs

Jede Workload-Identität ist eine potenzielle Superkraft – oder Schwachstelle – für KI-Agenten und automatisierte Systeme. Die Frage ist nicht, ob Sie eine umfassende Strategie für Identity Security benötigen. Es geht darum, ob Sie sie implementieren, bevor Ihr erster KI-Agent-Vorfall eintritt.

In einer Welt, in der KI-Agenten durch vererbte Identitäten autonome Entscheidungen treffen, geht es bei Identity Security nicht nur um Schutz, sondern auch darum, die KI-gestützte Zukunft Ihres Unternehmens zu ermöglichen. Okta Identity Security Posture Management bietet Ihnen die Transparenz und Kontrolle, um KI-Agenten vertrauensvoll einzusetzen, beginnend mit der umfassenden Identitätserkennung und -verwaltung in Ihrer gesamten Umgebung.

Denn die Organisationen, die die Workload-Identity-Krise lösen, werden die KI-Revolution nicht nur überleben – sie werden sie definieren.

Sind Sie bereit, Ihre Workload-Identitäten zu sichern? Entdecken Sie, wie Okta Identity Security Posture Management führenden Organisationen hilft, ihre autonome Zukunft zu schützen.