Zusammenfassung

Okta Threat Intelligence hat einen Social-Engineering-Akteur beobachtet, der die Messaging-Dienste von von Angreifern kontrollierten Slack -Tenants missbraucht, um gezielte Benutzer auf AitM-Phishing-Proxys umzuleiten.

Seit Juli 2025 haben wir eine Häufung von Bedrohungsaktivitäten beobachtet, die

als O-UNC-031 verfolgt werden und diese Techniken eingesetzt haben, um Unternehmen in den Sektoren Kryptowährung, Fintech und Customer Relationship Management (CRM) anzugreifen.

Der Angreifer setzt ausgeklügelte Techniken ein, darunter den Einsatz des Evilginx AitM (Adversary-in-the-Middle) Proxy, um Anmeldedaten zu sammeln.

Das Hauptziel scheint der unbefugte Zugriff auf Unternehmens-Accounts zu sein.

Bedrohungsanalyse

Missbrauch von Slack-Messaging-Diensten

Ein zentrales Element des Hacking-Angriffs ist der Missbrauch legitimer Slack-Ressourcen. O-UNC-031 erstellt eigene Slack-Workspaces, die als primäre Plattform für die Zustellung von Phishing-Ködern an Zielbenutzer dienen.

Um die Glaubwürdigkeit ihrer bösartigen Kommunikation zu erhöhen, gibt sich der Angreifer als legitime Administratoren und andere Mitarbeiter der Zielunternehmen aus.

Diese Nachahmung erfolgt in Form der Eingabe der Namen dieser Personen als „Administrator“ von von Angreifern kontrollierten Slack-Arbeitsbereichen. Die Angreifer verstärken die Täuschung weiter, indem sie Profilbilder der nachgeahmten Personen hochladen, die wahrscheinlich aus öffentlich zugänglichen Informationen stammen.

Sobald der bösartige Slack-Workspace konfiguriert ist, laden die Angreifer gezielt Benutzer ein, dem Workspace beizutreten. Wir haben beobachtet, dass Einladungen sowohl an die geschäftlichen als auch an die privaten E-Mail-Adressen der Zielbenutzer gesendet wurden.

Unabhängig davon, ob der Zielbenutzer diese Einladung annimmt, schafft allein die Tatsache, dass der Benutzer über vertrauenswürdige Kommunikationsmethoden (die Benachrichtigungsfunktionen von Slack) eingeladen wird, überzeugende Möglichkeiten für Phishing.

Der Angreifer bettet bösartige Phishing-Links direkt in legitime E-Mail-Benachrichtigungen von Slack ein, was es für die Ziele erheblich schwieriger macht, bösartige Absichten zu erkennen.

Der Bedrohungsakteur versendet diese speziell entwickelten Phishing-Nachrichten per Direktnachricht oder über @channel-Erwähnungen an gezielte Benutzer innerhalb des vom Angreifer kontrollierten Arbeitsbereichs. Die von Slack gesendeten Benachrichtigungen enthalten Phishing-Links, die Benutzer auf gefälschte Authentifizierungs- oder Firmen-Anmeldeseiten umleiten, die unten beschrieben werden.

Die von uns beobachteten Phishing-Domains verwendeten die folgenden Muster:

- okta-integrations.com

- <target>-onelogin.com

- <target>admin.io

- <target>-okta.com

- slack-<target>.com

- <target>employees.com

- <target>okta.com

Häufige Social-Engineering-Vorwände, die wir beobachtet haben, sind:

- informiert die Ziele über eine angebliche Änderung des „Gehaltsabrechnungssystems“, die sie auffordert, „ihr Okta-Konto mit dem neuen Gehaltsabrechnungssystem zu verbinden“.

- Benachrichtigung der Empfänger über „herausragende Leistungen“ und die Aufnahme in einen neuen „exklusiven Slack-Arbeitsbereich“, wobei sie aufgefordert werden, ihr Okta-Konto zu verbinden.

- Beispiele für Phishing-URLs, die in den von uns beobachteten Ködern verwendet wurden:

- https://<phishing domain>/slack/connection/2138-4f92-acb7-bk51/,

- https://<phishing domain>/integration/slack/<target>/

- https://<phishing domain>/integration/payroll/<target>/.

Insbesondere erforderte ein Phishing-Angriff, den wir in unserer eigenen Umgebung getestet haben, nicht, dass der Zielbenutzer dem Workspace beitritt, um Links zu Phishing-Seiten zu erhalten:

- Der Slack-Workspace ermöglichte es einem authentifizierten Benutzer, Direktnachrichten (DMs) an einen Benutzer zu senden, der noch keine Einladung zur Teilnahme am Kanal angenommen hatte.

- Der Slack-Workspace sendete E-Mail-Benachrichtigungen an den eingeladenen Benutzer jedes Mal, wenn ihm eine DM im Workspace gesendet wurde, selbst wenn er die Einladung noch nicht angenommen hatte.

- Durch die Aktivierung von Markdown (in Slack „Markup“ genannt) konnten wir den Text, der in einem Hyperlink erscheint, so verändern, dass eine bösartige URI harmlos erscheint. Wir haben beobachtet, wie Angreifer diese Täuschungsmethode anwenden.

Slack hat die von Angreifern kontrollierten Tenants, die wir in dieser Kampagne beobachtet haben, entfernt.

Adversary-in-the-Middle Phishing

Um traditionelle MFA-Schutzmaßnahmen zu umgehen, setzt der Angreifer Evilginx ein, einen AitM-Phishing-Proxy. Mit diesem Tool können sie Anmeldedaten abfangen und stehlen, einschließlich Multi-Faktor-Authentifizierungs-Token (MFA-Token). Evilginx ist jedoch nicht wirksam gegen Okta-Kunden, wenn Benutzer bei Okta FastPass, Passkeys oder Smartcards registriert sind und Phishing-Resistenz in der Richtlinie erzwungen wird.

Okta Threat Intelligence beobachtete, dass Evilginx verwendet wurde, um eine Reihe von Anmeldeseiten nachzubilden, wie z. B. Okta Sign-In-Widgets und andere Authentifizierungsportale von Zielunternehmen. Allerdings können wir den Einsatz zusätzlicher Phishing-Kits durch diesen Angreifer nicht ausschließen.

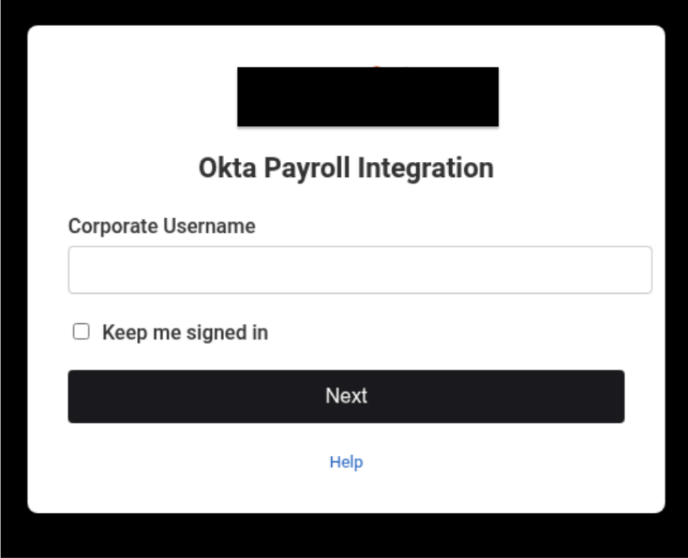

Abbildung 1: Eine O-UNC-031-Phishing-Seite, die Okta imitiert

Abbildung 1: Eine O-UNC-031-Phishing-Seite, die Okta imitiert

Kein Okta FastPass bitte, wir versuchen, Sie zu phishen

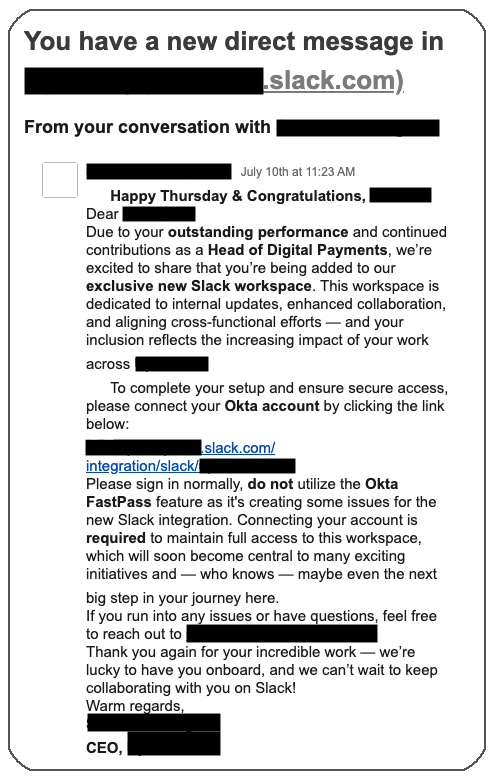

Okta Threat Intelligence beobachtete in dieser Kampagne Phishing-Köder, die die Ziele ausdrücklich anwiesen, die Funktion „Okta FastPass“ nicht zu nutzen.

Abbildung 2: Ein O-UNC-031 Phishing-Köder, der über eine Slack-Benachrichtigung gesendet wurde

Abbildung 2: Ein O-UNC-031 Phishing-Köder, der über eine Slack-Benachrichtigung gesendet wurde

Dies deutet darauf hin, dass der Angreifer sich bewusst ist, dass Okta FastPass sowohl AitM-Phishing-Versuche blockieren als auch erkennen kann, aber ebenso, dass einige Okta-Kunden die Phishing-Resistenz nicht in allen Authentifizierungsrichtlinien erzwingen. Wenn Phishing-Resistenz nicht erzwungen wird, kann ein Angreifer versuchen, einen Benutzer davon zu überzeugen, sich mit einem Faktor mit niedrigerer Sicherheit zu Sign-in (Push, OTP, SMS usw.).

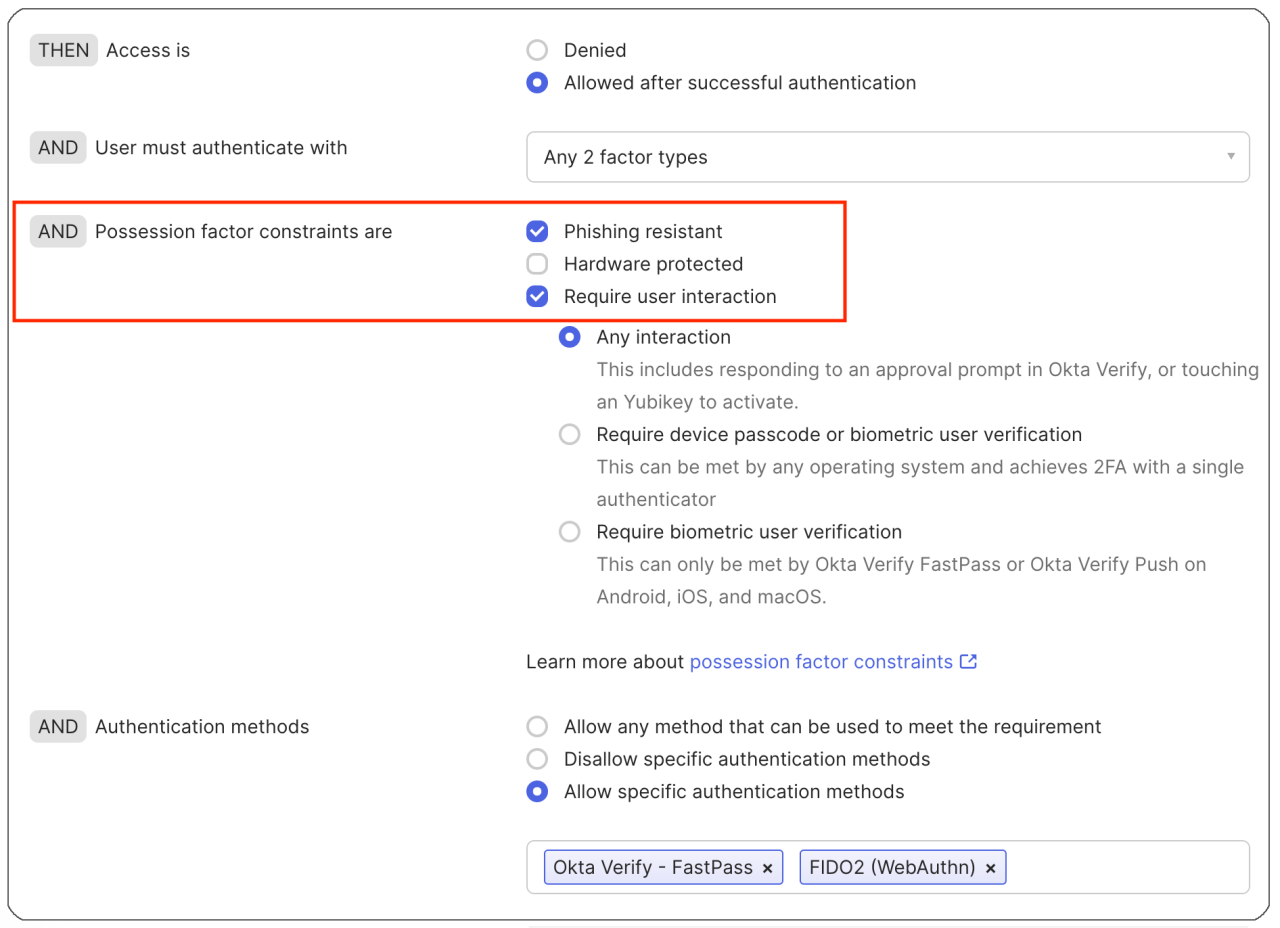

(Anmerkung der Redaktion: Um Phishing-Resistenz zu erzwingen, muss ein Administrator die Einschränkung des Besitzfaktors "Phishing-resistent" aktivieren, wie in der Abbildung unten dargestellt.)

Abbildung 3: Screenshot von einer Okta Identity Engine-Authentifizierungsrichtlinienregel

Abbildung 3: Screenshot von einer Okta Identity Engine-Authentifizierungsrichtlinienregel

Andere Taktiken und Verfahren

Die von diesem Angreifer verwendeten Phishing-Domains wurden oft auf virtuellen privaten Servern (VPS) gehostet, die von Diensten wie BitLaunch erworben wurden. Die Nutzung von Anbietern wie BitLaunch ist für den Angreifer aufgrund ihrer Support für Kryptowährungszahlungen, was die Anonymität erhöht, und der Fähigkeit, schnell VPS für kurzlebige Kampagnen bereitzustellen, von Vorteil. In ähnlicher Weise werden Domains typischerweise über NICENIC INTERNATIONAL registriert, was wahrscheinlich vom Angreifer bevorzugt wird, weil es auch Kryptowährungszahlungen akzeptiert und möglicherweise als lax oder langsam wahrgenommene Missbrauchsreaktionsverfahren oder spezifische Datenschutzfunktionen bietet.

Die WHOIS-Informationen für diese Domains enthielten nachweislich die folgenden Registranteninformationen:

- Registrant State/Province: kond

- Land des Registranten: AW

Nach dem erfolgreichen Ernten der Benutzeranmeldedaten eines Ziels wurde beobachtet, dass O-UNC-031 Mullvad VPN und Wohn-IPs für ihre Authentifizierungsversuche bei den Zielorganisationen verwendet.

Reaktion auf Bedrohungen

Was wir tun:

Wir sind aktiv an den folgenden Aktivitäten beteiligt, um diese Bedrohung zu mindern:

- Kontinuierliche Überwachung auf neu registrierte Phishing-Domains und Infrastruktur, die mit dieser Kampagne verbunden sind.

- Proaktives Einreichen von Missbrauchsmeldungen bei relevanten Registraren und Hosting-Providern, um Anträge auf Entfernung identifizierter schädlicher Websites einzuleiten.

- Bereitstellung von Anleitung und Unterstützung für Organisationen, um die Sicherheit ihrer Okta-Umgebungen zu verbessern und verdächtige Aktivitäten im Zusammenhang mit potenziell kompromittierten Konten zu untersuchen.

Schutzkontrollen

Empfehlungen für Kunden

- Registrieren Sie Benutzer für starke Authentifizierungsfaktoren wie Okta FastPass, FIDO2 WebAuthn und Smartcards.

- Erzwingen Sie Phishing-Resistenz in den Authentifizierungsrichtlinien und deaktivieren Sie schwächere Sign-in-Methoden.

- Okta-Authentifizierungsrichtlinien können auch verwendet werden, um den Zugriff auf User Accounts basierend auf einer Reihe von vom Kunden konfigurierbaren Voraussetzungen einzuschränken. Wir empfehlen Administratoren, den Zugriff auf sensible Anwendungen auf Geräte zu beschränken, die von Endpoint-Management-Tools verwaltet und durch Endpoint-Security-Tools geschützt werden. Fordern Sie für den Zugriff auf weniger sensible Anwendungen registrierte Geräte (mit Okta FastPass) an, die Indikatoren für grundlegende Hygiene aufweisen.

- Verweigern Sie oder fordern Sie ein höheres Höchstmaß an Sicherheit für Anfragen aus selten genutzten Netzwerken an. Mit Okta Network Zones kann der Zugriff nach Standort, ASN (Autonomous System Number), IP und IP-Typ (der bekannte Anonymisierungs-Proxys identifizieren kann) gesteuert werden.

- Okta Behavior- und Risk-Evaluierungen können verwendet werden, um Anfragen für den Zugriff auf Anwendungen zu identifizieren, die von zuvor etablierten Mustern der Benutzeraktivität abweichen. Richtlinien können so konfiguriert werden, dass sie Anfragen mithilfe dieses Kontexts Step-up oder ablehnen.

- Schulen Sie die Benutzer, Indikatoren für verdächtige E-Mails, Phishing-Seiten und gängige Social-Engineering-Techniken zu erkennen, die von Angreifern verwendet werden. Erleichtern Sie es den Benutzern, potenzielle Probleme zu melden, indem Sie Endbenutzer-Benachrichtigungen und Meldungen über verdächtige Aktivitäten konfigurieren.

- Dokumentieren, fördern und befolgen Sie einen standardisierten Prozess zur Validierung der Identität von Remote-Benutzern, die sich an das IT-Supportpersonal wenden, und umgekehrt. Verfolgen Sie einen Ansatz von "Zero Standing Privileges" für den administrativen Zugriff. Weisen Sie Administratoren Custom Admin Roles mit den geringsten Berechtigungen zu, die für die täglichen Aufgaben erforderlich sind, und fordern Sie eine doppelte Autorisierung für den JIT-Zugriff (Just-in-Time) auf privilegiertere Rollen an.

- Wenden Sie IP Session Binding auf alle administrativen Apps an, um die Wiedergabe gestohlener administrativer Sitzungen zu verhindern.

- Aktivieren Sie Geschützte Aktionen, um eine erneute Authentifizierung zu erzwingen, wenn ein administrativer Benutzer versucht, sensible Aktionen durchzuführen.

Beobachtung und Reaktion auf Phishing-Infrastruktur:

- Überprüfen Sie die Anwendungsprotokolle (Okta-Protokolle, Webproxys, E-Mail-Systeme, DNS-Server, Firewalls) auf Beweise für die Kommunikation mit solchen verdächtigen Domänen.

- Überwachen Sie die Domains regelmäßig, um zu sehen, ob sich die Inhalte ändern.

- Wenn auf der Domain gehostete Inhalte Urheberrechte oder Schutzmarken verletzen, sollten Sie in Erwägung ziehen, Beweise vorzulegen und eine Entfernungsanfrage beim Domain-Registrar und/oder Webhosting-Provider einzureichen.

Anhang A: Indicators of Compromise

Dies ist eine laufende Untersuchung, und es können zusätzliche IOCs identifiziert werden, während sich die Kampagne weiterentwickelt. Organisationen wird empfohlen, wachsam zu bleiben und die empfohlenen Abhilfestrategien umzusetzen. Nachfolgend sind die beobachteten IOCs aufgeführt.

| Typ | Indikator | Kommentar | Gesehen bei |

|---|---|---|---|

| IP-Adresse | 157.245.242[.]172 | Phishing-Infrastruktur | 11. Juli 2025 |

| IP-Adresse | 157.245.227[.]25 | Phishing-Infrastruktur | 9. Juli 2025 |

| IP-Adresse | 157.245.129[.]184 | Phishing-Infrastruktur | 9. Juli 2025 |

| IP-Adresse | 64.190.113[.]119 | Phishing-Infrastruktur | 4. Juli 2025 |

| IP-Adresse | 157.245.134[.]111 | Phishing-Infrastruktur | 4. Juli 2025 |

| IP-Adresse | 167.99.236[.]196 | Phishing-Infrastruktur | 3. Juli 2025 |

| IP-Adresse | 206.188.197[.]224 | Phishing-Infrastruktur | 2. Juli 2025 |

| IP-Adresse | 50.189.65[.]60 | Phishing-Infrastruktur | 8. Juli 2025 |

| VPN-Anbieter | Mullvad VPN | VPN-Anbieter | 2025-07 |

| Whois | kond | Registrant State/Province | 2025-07 |

| Whois | AW | Registrant Country2025-07 | 2025-07 |

Weitere Indikatoren sind auch in einem nicht redigierten Advisory verfügbar, das Okta-Kunden unter security.okta.com herunterladen können.

Ein Hinweis zur Schätzungssprache

Okta Threat Intelligence verwendet die folgenden Begriffe, um Wahrscheinlichkeit oder Wahrscheinlichkeit auszudrücken, wie im US Office of the Director of National Intelligence Community Directive 203 - Analytic Standards dargelegt.

| Wahrscheinlichkeit | Fast keine Chance | Sehr unwahrscheinlich | Unwahrscheinlich | Ungefähr gleich hohe Wahrscheinlichkeit | Wahrscheinlich | Sehr wahrscheinlich | Fast sicher |

|---|---|---|---|---|---|---|---|

| Wahrscheinlichkeit | Remote | Höchst unwahrscheinlich | Unwahrscheinlich | Ungefähr gleiche Chancen | Wahrscheinlich | Sehr Wahrscheinlich | Fast sicher |

| Prozentsatz | 1-5% | 5-20% | 20-45% | 45-55% | 55-80% | 80-95% | 95-99% |