Dieser Artikel wurde maschinell übersetzt.

Eine Advanced Persistent Threat (APT) ist eine Angriffsformel, die von Experten über einen langen Zeitraum durchgeführt wird.

Im Gegensatz zu anderen Formen des Hackings, mit denen Sie als Kleinunternehmer konfrontiert sind, kommt eine fortgeschrittene hartnäckige Bedrohung oft von Experten. Typischerweise werden diese Initiativen von Nationen oder Nationalstaaten gestartet. Die Hacker selbst wissen, dass sie für ihre Arbeit nie verhaftet werden. Und sie haben alle Ressourcen eines Königreichs, um ihnen zu helfen.

Die grundlegenden Konzepte von Advanced Persistent Threats sind nicht neu. Analysten der US-Luftwaffe prägten den Begriff bereits im Jahr 2006. Sie sprachen von Angriffen auf eine Regierung, die von einer anderen gestartet wurde.

Doch für viele Privatunternehmen steht die APT-Sicherheit ganz oben auf der To-do-Liste. Ein im Dezember 2020 entdeckter Großangriff zielte auf „Regierungs-, Beratungs-, Technologie-, Telekommunikations- und Bergbauunternehmen in Nordamerika, Europa, Asien und dem Nahen Osten“. Infolgedessen erkannten viele Sicherheitsanalysten, dass sie für die Sicherheit ihrer Unternehmen sorgen mussten.

Könnten Sie mit Advanced Persistent Threats konfrontiert werden?

Ein häufiges APT-Ziel sind Regierungsbehörden. Auch große Unternehmen gelten als wertvolle Vermögenswerte. Das Starten eines Angriffs erfordert Zeit und Ressourcen und die meisten Unternehmen sind daran interessiert, das Beste aus ihrer harten Arbeit und Investition herauszuholen.

Einige APT-Angreifer verwenden jedoch einen Lieferkette-Ansatz. Sie versuchen, kleinere Unternehmen zu kippen, die Verträge mit ihrem Hauptziel halten. Jede einzelne Kontrolle, die sie übernehmen, bringt sie dem endgültigen Ziel näher.

Sie könnten gefährdet sein, wenn Sie für Folgendes arbeiten:

- Defense Auftragnehmer. Die Daten, die Sie besitzen, sind wertvoll, aber Ihre Verbindung zu größeren Agenturen ist es noch mehr.

- Unternehmen für Finanzdienstleistungen. Banken, einschließlich Investmentbanken, verfügen über wertvolle Vermögenswerte. Sie könnten aber auch über sensible Informationen verfügen, die für einen größeren Angriff verwendet werden könnten.

- Rechtsagenturen. Die Informationen, die Sie über Ihren Kunden und Ihre Konkurrenten haben, könnten für APT-Akteure unglaublich nützlich sein.

- Versorgung. Das Herunterfahren eines großen Netzwerks, wie z. B. einer Telekommunikationsverbindung oder eines Stromnetzes, kann bei einem größeren Angriff sehr nützlich sein.

Im Grunde könnte fast jedes Unternehmen irgendwann einmal einem solchen Angriff ausgesetzt sein.

Wie sieht ein Advanced Persistent Attack aus?

Die Wörter "fortgeschritten" und "persistent" sollten Sie sich unbedingt merken, wenn Sie über APTs nachdenken. Dabei handelt es sich um Angriffe, die die neueste Technologie verwenden, und das Ziel ist es, so lange wie möglich in Ihrem System zu bleiben, um wertvolle Assets zu extrahieren.

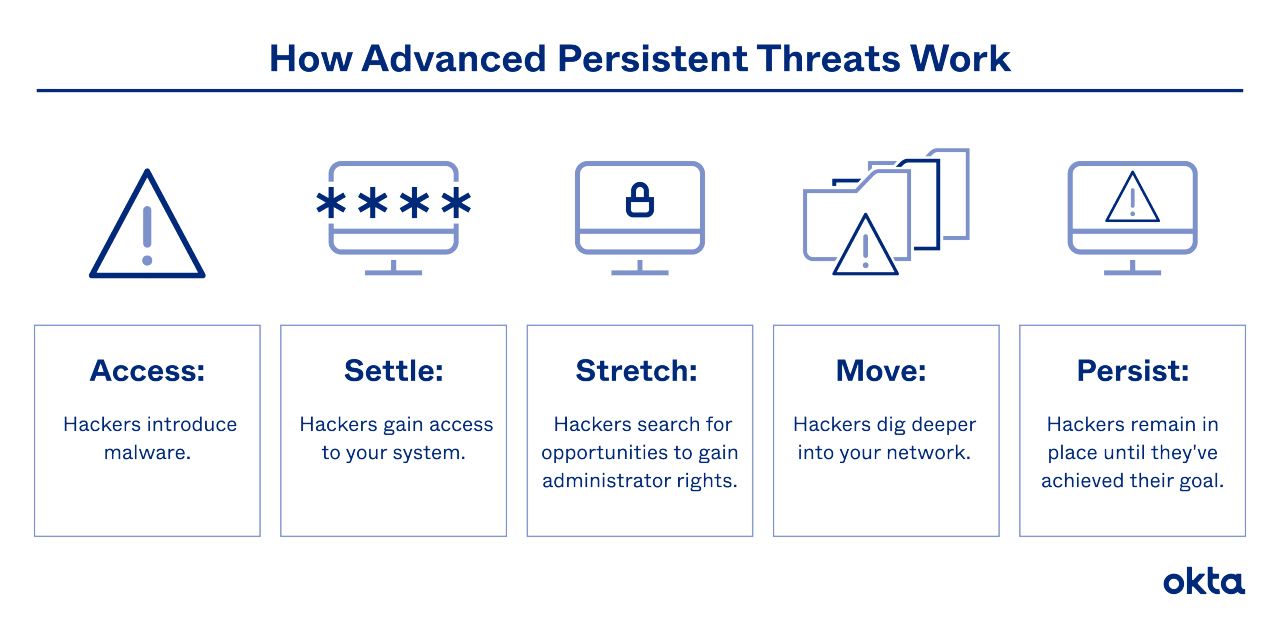

Ein typischer Angriff verläuft in fünf Phasen.

- Zugriff: Phishing E-Mail-Adresse, betrügerische Apps, Social Engineering und infizierte Dateien geben Hackern die Möglichkeit, Malware einzuschleusen.

- Settle: Wenn die Malware eingerichtet und ausgeführt wird, haben Hacker einfachen Zugriff auf Ihre Systeme. Das Ziel ist es, unentdeckt zu bleiben, sodass Hacker Programmierkenntnisse nutzen können, um ihre Spuren zu verwischen.

- Stretch: Hacker suchen nach Möglichkeiten, Administratorrechte zu erlangen.

- Bewegung: Hacker greifen auf andere Server zu und dringen in tiefere Winkel Ihres Netzwerks ein.

- Persistieren: Hacker bleiben an Ort und Stelle, bis sie ein bestimmtes Ziel erreicht haben. Selbst dann können sie bei Bedarf Möglichkeiten zur Rückkehr schaffen.

Jeder Angriff sieht ein wenig anders aus. Einige Hacker führen beispielsweise einen Aufklärungsschritt durch, um Daten über Ihre Infrastruktur und Beziehungen zu sammeln.

Sie müssen sich jedoch darüber im Klaren sein, dass es sich hierbei um einen langwierigen und technischen Prozess handelt.

Erstellen Sie einen APT-Sicherheitsplan

Lassen Sie das "Persistente" in APT für sich arbeiten, während Sie Ihr Unternehmen und Ihre Vermögenswerte schützen. Sie haben Zeit, einen Angriff zu finden und zu stoppen.

Die meisten Unternehmen verfügen über ein Arsenal konventioneller Sicherheitsmaßnahmen, darunter:

- Signaturbasierte Antiviren-Tools.

- Intrusion Detection-Programme.

- Virenscanner.

- Netzwerkbasierte Inspektionstools (z. B. NGFW).

Leider funktionieren diese herkömmlichen Tools nicht gegen ein Standard-APT. Diese Angriffe sind ausgeklügelt und werden oft von den Besten der Branche gestartet. Sie müssen über den Tellerrand hinausschauen, um Ihr Unternehmen wirklich zu schützen.

Beginnen Sie damit, die Symptome eines Anfalls zu verstehen. Möglicherweise bemerken Sie:

- Spätabendliche Anmeldung. Angriffe werden oft von Menschen gestartet, die in weit auseinanderliegenden Zeitzonen leben.

- Seltsame Datenbewegung. Große Datenströme werden von einem sicheren Rechner zu einem externen Monitor verschoben. Möglicherweise werden auch Aggregate von Daten angezeigt, die auf den Export warten.

- Phishing-Ziele. Die meisten Phishing-Kampagnen sind zufällig. Sie werden an jeden gesendet, der die richtige E-Mail-Adresse hat. Aber wenn Sie eine Strategie zu den Notizen sehen, einschließlich der E-Mail-Adresse, die nur an leitende Beamte gesendet wird, könnten Sie Hilfe benötigen.

Einige Unternehmen nutzen Deep Learning, um einen laufenden Angriff zu erkennen. Computer lernen, wie das Netzwerk unter normalen Bedingungen funktionieren sollte, und sie lernen, Anomalien zu erkennen, lange bevor Menschen sie wahrnehmen können. Programme wie dieses haben eine Erfolgsquote von mehr als 85 Prozent. Aber es kann einige Zeit dauern, bis Sie sie aufgebaut haben.

Es kann auch sinnvoll sein, externe Hilfe in Anspruch zu nehmen. Die Zahl der Unternehmen, die diese Dienste anbieten, steigt jedes Jahr, und viele verfügen über ausgefeilte Programme, mit denen Sie Ihr System überwachen und bei Bedarf reagieren können.

Bedenken Sie jedoch, dass ein Angriff, den Sie abgewehrt zu haben glauben, möglicherweise noch andauert. Viele dieser Hacker hinterlassen zahlreiche Hintertüren und Fallen, sodass sie nach Belieben zurückkommen können. Sie können einen dieser Einstiegspunkte schließen, aber Hunderte oder Tausende können übrig bleiben.

Wenn Sie mindestens einmal angegriffen wurden, werden Sie wahrscheinlich wieder mit dem Problem konfrontiert sein. Die wichtigste Frage ist, wann.

Die Schulung der Mitarbeiter ist von entscheidender Bedeutung. Viele dieser Angriffe beginnen mit einer offiziell erscheinenden E-Mail-Adresse oder einem harmlos aussehenden Anhang. Entwickeln Sie eine Mentalität, immer angegriffen zu werden, und ermutigen Sie jedes Mitglied Ihres Unternehmens, sich zuerst an Sie zu wenden, lange bevor es auf etwas reagiert, das Ihr Unternehmen ruinieren könnte.

Woher stammen APTs?

Jeder Hacker mit ein wenig Zeit und Kreativität könnte ein APT starten. Aber in der Regel haben die meisten dieser Probleme ihren Ursprung im Ausland.

Die meisten Angriffe gehen von China aus, aber auch in anderen Ländern mit aktiven Teams gibt es die folgenden:

- Iran

- Nordkorea

- Russland

- Usbekistan

- Vietnam

Einige APTs scheinen ihren Ursprung auch in den Vereinigten Staaten zu haben. Da diese Techniken immer beliebter werden, ist es wahrscheinlich, dass in immer mehr Ländern Angriffe stattfinden werden.

Arbeiten Sie mit Okta

Die Bedrohungen durch APTs sind wirklich fortschrittlich und hartnäckig. Aber mit Hilfe eines Expertenteams können Sie Ihre Angst überwinden und in die Zukunft gehen.

Lassen Sie uns einen Blick auf Ihre Sicherheitslandschaft werfen und Ihre aktuelle Umgebung verstehen. Dann bauen wir eine Sicherheitsmauer nur für Sie. Kontaktieren Sie uns, um loszulegen.

Referenzen

Bewertung des ausgehenden Datenverkehrs zur Aufdeckung von Advanced Persistent Threats. (Mai 2011). SANS Technologie Institut.

Advanced Persistent Threats (APTs). Mai 2020. Mittel.

Die Advanced Persistent Threat. (Juni 2013). Allianzen für Internetsicherheit.

5 Anzeichen dafür, dass Sie von einer APT-App getroffen wurden. (Februar 2019). CSO.

Frühzeitige Erkennung des Advanced Persistent Threat-Angriffs mithilfe der Leistungsanalyse von Deep Learning. (September 2020). Cornell Universität.

Weltweite Branche für den Schutz vor Advanced Persistent Threats bis 2026: Haupttreiber und Einschränkungen. (Januar 2021). PR Newswire.