Dieser Artikel wurde maschinell übersetzt.

Ein CSRF (Cross-Site Request Forgery) verleitet authentifizierte Benutzer dazu, böswilligen Akteuren Zugriff über das authentische Benutzerkonto zu gewähren.

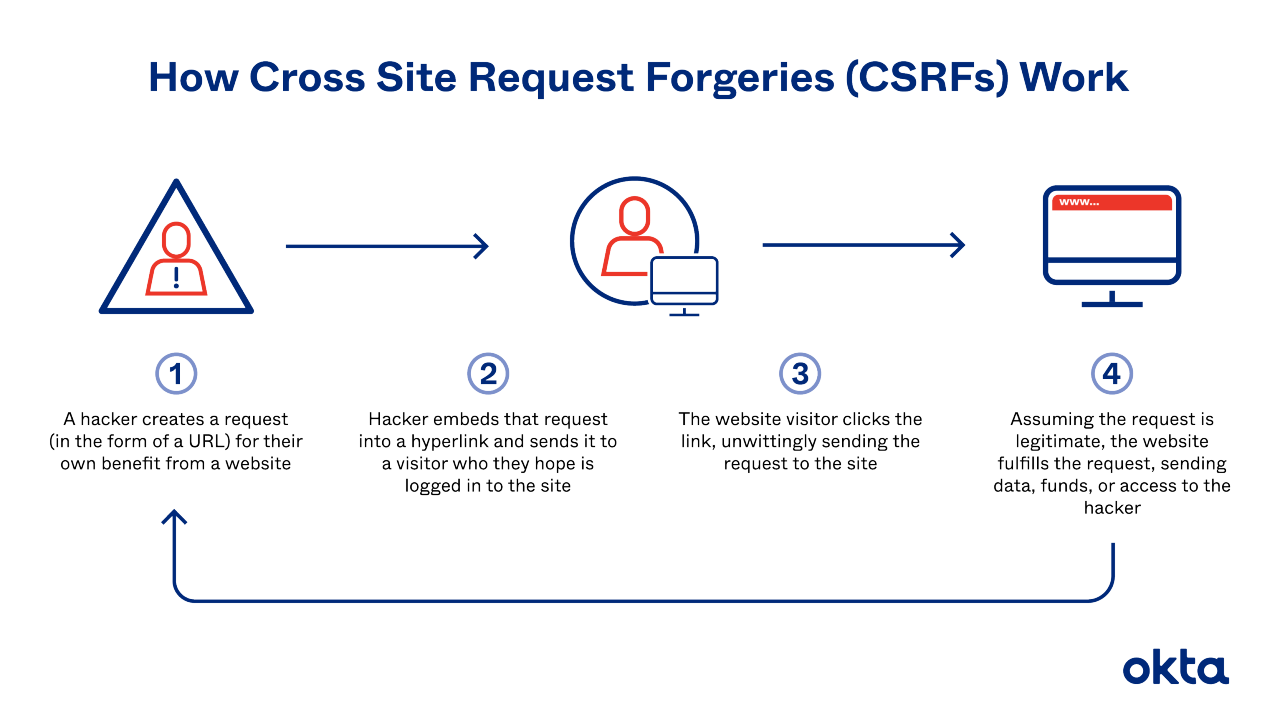

Bei einem Cross-Site-Request-Forgery-Angriff (CSRF) führt ein Hacker unter der Authentifizierung eines Opfers Aktionen aus. Es ist ein bisschen wie ein Zaubertrick. Ein Benutzer meldet sich bei einer Website an und irgendwie führt die Anmeldung dieser Person alle möglichen Dinge aus, die die Person niemals freiwillig tun würde.

Wenn CSRF-Angriffe verwirrend klingen, ist das beabsichtigt. Dabei handelt es sich um Angriffe, die auf Programmier-Know-how, Tricks, Vertrauen und Glück beruhen. Manche sagen, CSRF-Attacken seien so alt wie die webbasierte IT. Sobald eine Website anfing, Anfragen an eine andere Website zu stellen, wurden CSRF-Angriffe geboren.

Aber auch alte, ausgeklügelte Angriffspunkte kann man aufdecken und besiegen. Lesen Sie weiter, um zu erfahren, wie diese Angriffe funktionieren und was Sie tun (und vermeiden) sollten, wenn Sie CSRF-Schutzpläne zusammenstellen.

Wie funktionieren CSRF-Angriffe?

Technisch gesehen handelt es sich bei einem CSRF-Angriff um einen Angriff, bei dem ein Hacker die Identität und die Rechte eines Benutzers entführt und ihn dazu einsetzt, eine unerwünschte Funktion auszuführen. Laienhaft ausgedrückt bedeutet ein CSRF-Angriff, dass jemand Sie zum Narren hält, Ihre Identität stiehlt und online etwas tut, wie z. B. Geld von Ihrem Bankkonto unter Ihrer Anmeldung zu überweisen.

Ein CSRF-Angriff konzentriert sich darauf, etwas auf dem Host-Server zu ändern. Ein Hacker könnte Ihren Benutzernamen ändern, Ihr Geld stehlen oder eine gängige Lieferadresse ändern. Die Website benachrichtigt Sie nicht, dass etwas nicht stimmt, da der Hacker alle Benachrichtigungen über die Mitarbeiter erhält.

Lassen Sie uns CSRF-Angriffe Schritt für Schritt durchgehen:

- Normale Anmeldung: Ein Opfer gibt einen bekannten Benutzernamen und ein bekanntes Passwort ein.

- Standard Einrichtung: Die Website erstellt Session-Cookies und speichert sie im Browser des Opfers.

- Annähern: Das Opfer interagiert zum ersten Mal mit dem Angreifer. Sie können sich über eine Phishing-E-Mail-Adresse treffen, oder das Opfer lädt eine kompromittierende Website.

- Fehler: Das Opfer interagiert mit dem Köder des Angreifers.

- Angreifen: Der Code des Hackers sendet eine Anfrage an die Site, bei der der Benutzer angemeldet ist. Der Browser antwortet, und in dieser Notiz fügt die IT die gespeicherten Anmeldedaten des Opfers hinzu.

- Ergebnis: Der Server prüft die Anfrage und da sie legitim erscheint, führt er den Code aus.

CSRF-Angriffe erfordern jeden dieser Schritte und müssen nacheinander ausgeführt werden. Überspringe auch nur einen von ihnen, und der Angriff schlägt fehl.

Ist Ihre Website anfällig für CSRF-Angriffe?

Ein Hacker kann keinen CSRF-Angriff durchführen, ohne dass eine bestimmte Reihe von Bedingungen erfüllt ist.

Sie benötigen insbesondere drei Elemente.

- Cookies: Die Zielsite verwendet möglicherweise einfache, einmalige Cookies, um die Sitzung für angemeldete Benutzer zu validieren.

- Einfache Programmierung: Ein vorhersehbarer, einfacher Satz von Parametern definiert die Anforderungen. Ein Hacker weiß genau, was als nächstes passieren wird.

- Zielaktionen: Ein Hacker muss in der Lage sein, etwas Wichtiges zu tun (z. B. Geld zu überweisen), damit sich der Aufwand lohnt.

Verstehen Sie die Risiken, die mit CSRF-Angriffen verbunden sind, indem Sie frühere Opfer untersuchen. Große Websites wurden angegriffen, darunter:

- ING Direct. Eine Sicherheitslücke ermöglichte es Hackern, sowohl neue Konten zu erstellen als auch Geld von einem Ort zum anderen zu überweisen.

- YouTube. Hacker waren in der Lage, Benutzer als Freunde oder Favoriten hinzuzufügen und dann Notizen im Namen der Opfer unter deren Anmeldung zu senden.

- Die New York Times. Hacker könnten die E-Mail-Adressen von Benutzer finden.

Hinweis: Die Unternehmen haben alle diese Schwachstellen behoben.

Auch Einzelpersonen können gehackt werden. Sicherheitsexperten verweisen häufig auf Schwachstellen in der E-Mail-Adresse. Ein Hacker könnte Ihre Anmeldedaten stehlen und Tausende von bedrohlichen E-Mail-Adressen an Regierungsbeamte senden. Sie könnten zu Ihnen nach Hause kommen und Ihre Verhaftung fordern, da sie keine Ahnung haben, dass ein Hacker beteiligt ist.

Erläuterung der Erstellung und Bereitstellung von CSRF-Angriffen

CSRF-Angriffe nutzen die allgemeine Browserfunktionalität. Bei jeder Anfrage werden Daten verschlüsselt, die gestohlen werden können, wie beispielsweise:

- Benutzername

- Session Kekse

- IP-Adresse

- Anmeldedaten

Ein Hacker muss in der Lage sein, diese Daten abzugreifen. Und der Hacker muss HTML-Code verwenden, um den Server dazu zu bringen, die gewünschte Funktion auszuführen. Leider ist die Software für einen solchen Angriff leicht online verfügbar. (Und wir werden hier keine Links zur IT einfügen, da wir Hackerverhalten nicht fördern möchten!)

Wenn eine Zielseite ausgewählt und der Code erstellt ist, muss ein Hacker die Ware liefern. Das kann beinhalten:

- E-Mail-Adresse. Etwa die Hälfte aller Menschen klickt auf alles, was an sie gesendet wurde. Wenn ein Hacker genau in dem Moment eine Notiz sendet, in dem sich ein Benutzer bereits angemeldet hat, ist der Angriff bereits im Gange.

- Fälschung. Ein Hacker erstellt ein normal aussehendes Formular oder Skript auf einer Seite, die sich ein Opfer ansehen könnte, während es sich gleichzeitig bei der Zielseite anmeldet. Während viele Besucher dieser Website möglicherweise nicht bei der Zielseite angemeldet sind, benötigt ein Hacker nur einen Besucher, damit sich die Arbeit lohnt.

- Soziales Engineering. Ein Hacker könnte ein Opfer dazu verleiten, eine gefälschte Website zu besuchen, indem er Notizen verwendet, die aus vertrauenswürdigen Quellen in der Social-Media-Messaging-App zu stammen scheinen.

Handelt es sich bei dem Opfer um einen Standardbenutzer, kann der Hacker gängige Aufgaben wie das Ändern von Passwörtern, das Überweisen von Geld und das Austauschen von Lieferadressen übernehmen. Handelt es sich bei dem Opfer jedoch um einen Administrator der Zielsite, kann der Hacker die vollständige Kontrolle übernehmen.

Checkliste für den CSRF-Schutz

Wenn du eine kompromittieren Seite betreibst und ein Hacker dort jemanden angreift, wirst du mitschuld sein. Es ist ratsam, alles in Ihrer Macht Stehende zu tun, um eine sichere, geschützte Community aufzubauen.

Die OWASP ® Foundation warnt, dass diese CSRF-Schutzmaßnahmen nicht funktionieren:

- Geheime Cookies: Sie können als Sitzungskennungen weitergegeben werden, genau wie andere Cookies auch.

- POST-Einschränkungen: Es ist üblich, dass Hacker bei diesen Angriffen auf die POST-Funktionalität abzielen. Aber wenn Sie dieses Formular einschränken, wird Hacker einen anderen Weg finden.

- Hinzufügen von Schritten: Solange ein Angreifer die Standardsequenz herausfinden kann, bietet dies keinen Schutz.

- URL -Umschreiben: Die Sitzungs-ID des Benutzers ist immer noch sichtbar, daher hilft dieser Schritt nicht.

Hier sind vier Schutzschritte, die Sie ergreifen sollten:

- REST: Befolgen Sie diese Designprinzipien, und weisen Sie Aktionen verschiedenen HTTP-Verben zu. Ein Hacker kann eine GET-Anfrage nicht verwenden, um Daten abzurufen, da die IT spezifisch für die Anzeige ist.

- Anti-Forgery-Token: Der Server sollte diesen Code für alle nachfolgenden Anforderungen anfordern, und wenn die IT nicht vorhanden ist, sollte die IT diese Anforderungen verwerfen.

- SameSite-Cookie: Dieses von Google erstellte Anti-CSRF-Tool kann dabei helfen, Cookies zu blockieren, die zusammen mit Anfragen von Dritten gesendet werden.

- Überprüfen: Der Benutzer bestätigt die Anmeldedetails, bevor er eine vertrauliche Aktion ausführt.

Schulen Sie Ihre Mitarbeiter, um auf Unstimmigkeiten in ihrem Online-Leben zu achten. Und wenn sich Ihre Kunden darüber beschweren, dass Hacker sie beim Besuch Ihrer Website ins Visier genommen haben, sollten Sie aufpassen. Möglicherweise müssen Sie Ihren Code sperren, bis Sie die Schwachstelle aufgespürt und die IT-Abteilung gestoppt haben.

Wenn Sie nach noch mehr Möglichkeiten suchen, Ihre Kunden zu schützen, können wir Ihnen helfen. Kontaktieren Sie uns, um mehr über die Identity-Lösung von Oktazu erfahren. Wir können Ihnen helfen, die Anmeldung auf Ihrer Website zu sichern und Daten sowohl gespeichert als auch zu übertragen.

Referenzen

Cross-Site Request Forgery ist tot. (Februar 2017). Scott Helme.

Abschwächung von CSRF-Angriffen in Single-Page-Anwendungen. (Januar 2020). Mittel.

Beliebte Websites, die anfällig für Cross-Site-Request-Forgery-Angriffe sind. (September 2008). Freiheit zum Basteln.

So viel zum Thema Counter-Phishing Training: Die Hälfte der Menschen klickt auf alles, was ihnen geschickt wird. (August 2016). Ars Technica.

Threat Watch: Cross Site Request Forgery (CSRF). (Dezember 2007). CSO.

Cross-Site Request Forgery (CSRF). OWASP.

Schützen Sie Ihre Benutzer vor CSRF. Hacksplaining.