Dieser Artikel wurde maschinell übersetzt.

Eine Cyber-Kill-Chain ist eine Reihe von Schritten, die einen Cyberangriff stoppen sollen.

Wenn Reporter über Hacks berichten, verwenden sie Wörter wie "plötzlich" und "Überraschung". Das Ereignis scheint ohne Vorwarnung zu kommen, und der Schaden trifft ein Unternehmen aus heiterem Himmel.

In Wirklichkeit entsteht ein erfolgreicher Hack durch eine Reihe von vorhersehbaren, wiederholbaren Schritten. Und einige Sicherheitsexperten sind der Meinung, dass das Verständnis dieser Schritte entscheidend ist, um den Erfolg des nächsten Angriffs zu verhindern.

Die Schritte, die Sie kennen sollten, sind Teil einer Cyber Kill Chain. Lernen Sie die IT in- und auswendig und setzen Sie bei jedem Schritt die richtigen Schutzmaßnahmen ein, und Sie könnten ein Held sein, wenn der nächste Angriff auftaucht.

Was ist eine Cyber Kill Chain?

Lockheed Martin hat das Konzept der Cyber-Kill-Chain entwickelt (und als Marke eingetragen). Aber auch zahlreiche andere Unternehmen haben diese Konzepte übernommen.

Setzen Sie eine Cyber-Kill-Chain in die Praxis um und untersuchen Sie alle Schritte, die böswillige Akteure unternehmen, um Zugriff auf kritische Systeme zu erhalten und diese dann zu kontrollieren. Sie beginnen, wie ein Hacker zu denken und entwickeln Gegenmaßnahmen für die Taktik Ihrer Feinde.

Die Cyber-Kill-Chain wird oft mit militärischen Manövern verglichen, und das ist treffend. Ihr Ziel bei diesem Konzept besteht darin, jede Bewegung Ihres Gegners vorauszusehen, sodass Sie immer bereit sind, angemessen zu reagieren.

In einem großen Unternehmen können die Feinde in die Hunderte oder sogar Tausende gehen. Und einige von ihnen werden keine Fremden sein. Ehemalige Mitarbeiter mit Groll könnten auch versuchen, Ihre Systeme zu infiltrieren. Je mehr Sie über die Schritte wissen, die sie unternehmen können, desto besser können Sie sich vorbereiten.

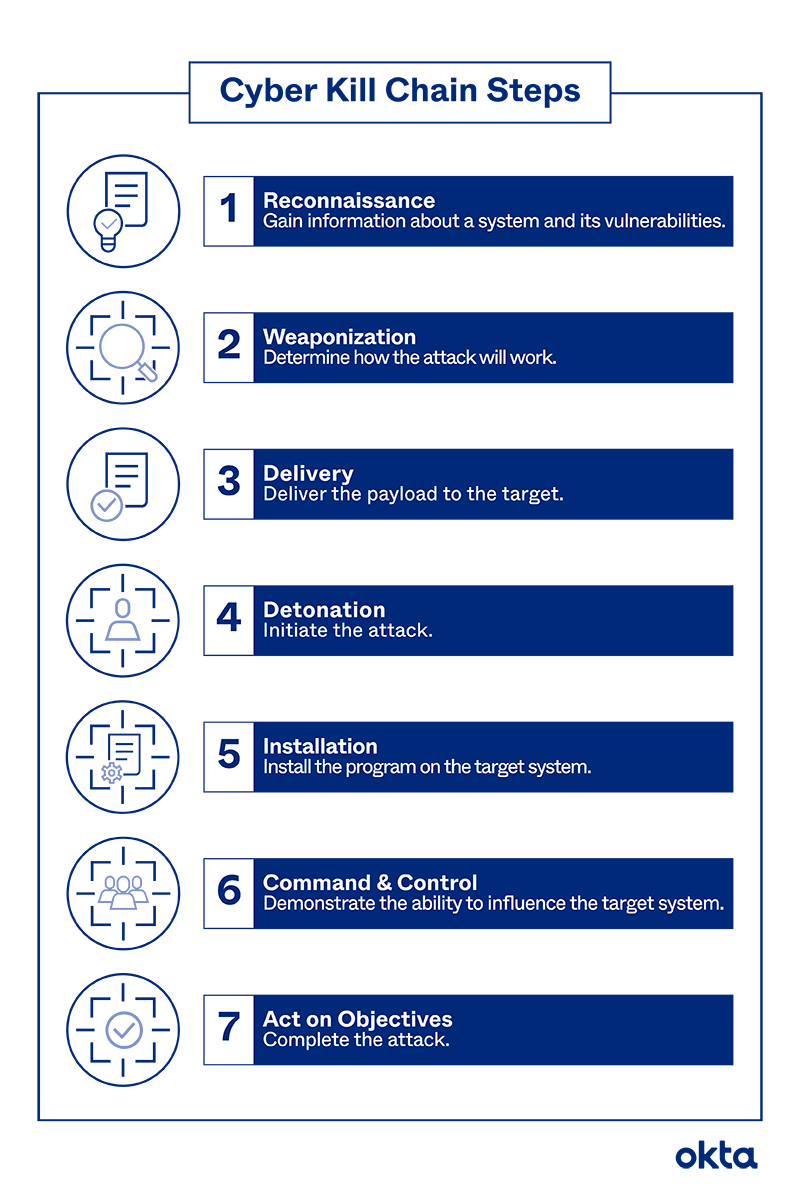

Schritte der Cyber- Kill Chain erklärt

Der von Lockheed Martin beschriebene klassische Ablauf besteht aus sieben Schritten. Sie können sich dafür entscheiden, zu basteln und ein paar eigene hinzuzufügen. In ähnlicher Weise stellen Sie möglicherweise fest, dass einige dieser Schritte einfach nicht auf Ihr Unternehmen und Ihre Zielgruppe zutreffen. Aber wir gehen sie nacheinander durch, um Ihnen den Einstieg zu erleichtern.

1. Aufklärung

Ein Hacker kann nicht einfach in Ihr System eindringen und die Kontrolle übernehmen. Die meisten verwenden eingehende Recherchen, die lange vor Beginn des Angriffs ausgelöst wurden, um die von Ihnen verwendeten Systeme und Ihre Schwachstellen zu verstehen.

Ein Hacker kann diese Arbeit in zwei Phasen erledigen.

- Passiv: Quellen wie LinkedIn, E-Mail-Adress Directory und veröffentlichte Artikel geben dem Hacker Informationen darüber, wer Sie sind, was Sie tun, was es wert sein könnte, gestohlen zu werden, und wie Sie die IT schützen.

- Aktiv: Der Hacker versucht, in das Computersystem einzudringen, um Informationen abzugreifen. Die Recherche erfolgt subtil, da Hacker wissen, dass Sie Vergeltungsmaßnahmen ergreifen werden, wenn Sie sie finden.

2. Bewaffnung

Der Hacker vertieft sich in die Forschung, um festzustellen, welche Form der Infiltration am erfolgreichsten ist. Sind Sie ein weit verstreutes Unternehmen mit vielen E-Mail-Adressen Benutzern? Ein Phishing-Angriff funktioniert möglicherweise am besten. Haben Sie gerade eine Reihe neuer IT-Mitglieder eingestellt? Sie müssen nicht viel Zeit mit Raffinesse verbringen, da Ihr Team beim Lernen wahrscheinlich überhaupt nichts finden wird.

3. Lieferung

Der Hacker setzt die Pläne in die Tat um. Dies könnte der erste Moment sein, in dem Sie den Verdacht haben, dass etwas nicht stimmt. Aber selbst dann könnte der Start an dir vorbeigehen.

Reportern zufolge verraten die effektivsten Phishing-E-Mail-Adressen den Benutzern beispielsweise, dass sie bereits gehackt wurden. Ein Klick öffnet die Tür zu weiterer Kundenbindung.

Wenn Ihr Team Sie nicht über solche E-Mail-Adress-Nachrichten informiert oder Sie eine in Ihrem Posteingang erhalten, werden Sie möglicherweise nie erfahren, dass dies passiert.

4. Detonation

Der Angriff wird formell gestartet. Ein Benutzer klickt auf die E-Mail-Adresse oder steckt das infizierte USB-Laufwerk ein. Alle Pläne bewegen sich schlagartig.

5. Installation

Für einige Angriffe ist keine Malware erforderlich. Aber viele der verheerendsten Hack-Formulare tun es.

Zum Beispiel hätte Ransomware, die im Jahr 2020 in Fortune-500-Unternehmen zirkulierte , zu Verlusten in Millionenhöhe führen können. Unternehmen zahlten Gebühren, um ihre Dateien zurückzubekommen, nachdem der Code installiert wurde, der alle ihre Dateien verschlüsselte.

Wenn Ihr Angriff ein Programm erfordert, das auf Ihren Servern ausgeführt wird, geschieht dieser Schritt hier, und die IT beginnt schnell nach der Detonationsphase.

6. Befehl & Kontrolle

Dieser Ausdruck kommt direkt aus dem Militär und beinhaltet, dass ein Soldat oder ein Akteur auf niedriger Ebene mit dem Kommandeur über die nächsten Schritte spricht.

Wenn Ihr Hacker von einer größeren Gruppe beauftragt wird, muss diese Person möglicherweise den Zugriff auf Ihr System nachweisen. Und dann muss diese Person vielleicht hören, was als nächstes passieren soll. Die Pause kann kurz sein, oder die IT kann lange genug dauern, damit Sie Maßnahmen ergreifen können.

7. Auf Ziele hinarbeiten

Hacker wissen, dass ein einfacher Zugriff wertlos ist. Sie müssen am Ende dieses Prozesses etwas tun, damit sich die Arbeit lohnt. Dabei kann es darum gehen, Sie um Geld zu bitten, Daten zu stehlen und sie an jemand anderen zu verkaufen oder beides.

Sollten Sie eine Cyber Kill Chain installieren?

Wie ein Hacker zu denken und jedes Detail Ihres Sicherheitssystems zu überprüfen, erfordert Zeit und Mühe. Das ist nicht Ihre einzige Option.

Sie können nach häufigen Hacking-Symptomen suchen, wie z. B.:

- Ransomware-Nachrichten

- Umgeleitete Internetsuchen

- Zufällige, unaufhörliche Popups

- Ungewöhnliche Softwareinstallationen

- Fehlendes Geld

- Durchgesickerte Informationen

Aber wie ein Hacker zu denken, kann bedeuten, eklatante Lücken in Ihren Systemen zu schließen, die Ihre Sicherheit gefährden. Möglicherweise müssen Sie sich beispielsweise auf Folgendes konzentrieren:

- Bildung. Wissen alle Mitarbeiter in Ihrem Unternehmen, dass sie bei Absendern, die sie nicht kennen, nicht auf den Button klicken sollen? Einige Kurse können Ihnen helfen, Probleme im Zustellungsteil eines Angriffs zu vermeiden.

- Segmentierung. Verwenden Sie eine Firewall , um hochsensible Informationen zu schützen? Wenn ein Hacker an einem vorbeikommt, bleiben die anderen an Ort und Stelle? Dies könnte Ihnen bei der Detonation helfen.

- Reaktionszeiten. Wie schnell werden Sie über einen Eindringling informiert? Erfordert Ihr System eine explizite Aktion von Ihnen, bevor die Wiederherstellungsschritte gestartet werden? Wenige Verzögerungen können Ihnen während der Installations- und Command & Control-Phasen helfen.

Sie werden vielleicht nie jedes Risiko ausschließen. Der Hacking-Lifestyle spricht viele Menschen an, auch Studenten. Sie müssen immer auf der Hut sein. Aber die Verwendung einer Cyber Kill Chain könnte Ihre Arbeit ein wenig erleichtern.

Holen Sie sich Hilfe von Okta

Setzen Sie robuste Sicherheitslösungen von Okta ein und machen Sie Hackern die Arbeit noch schwerer. Nutzen Sie unsere ausgeklügelten Entschlüsselungstools, um übertragene und gespeicherte Daten zu schützen. Und schützen Sie alles mit unserer Firewall.

Kontaktieren Sie uns, um noch heute loszulegen.

Referenzen

Die Cyber Kill Chain. Lockheed Martin.

Cyber Kill Chain Modell und Framework erklärt. (März 2020). AT&T.

Aufklärung ist der Schlüssel zu ethischem Hacking. (August 2019). Mittel.

Die effektivste Phishing-Taktik besteht darin, die Menschen glauben zu machen, dass sie gehackt wurden. (Oktober 2019). Info-Sicherheit.

Große US-Unternehmen im Visier einer neuen Ransomware-Kampagne. (Juni 2020). Dunkle Lektüre.

Befehl und Kontrolle. Oxford University Press.

Können Sie den Hacker erkennen? (November 2020). EG-Rat.

15 Anzeichen dafür, dass Sie gehackt wurden und wie Sie sich wehren können. (August 2020). CSO.

So erkennen Sie einen jugendlichen Cyber-Hacker. (September 2019). Woche der Bildung.