Dieser Artikel wurde maschinell übersetzt.

Ein demilitarisiertes Zonennetzwerk (DMZ) ist ein Subnetz, das einen zusätzlichen integrierten Schutz vor Angriffen von außen bietet.

Netzwerkadministratoren müssen Zugriff und Sicherheit in Einklang bringen. Ihre Mitarbeiter müssen auf Daten außerhalb des Unternehmens zugreifen, und einige Besucher müssen auf Daten auf Ihren Servern zugreifen. Einige Gegenstände müssen jedoch jederzeit geschützt bleiben.

Ein DMZ-Netzwerk könnte eine ideale Lösung sein. Wenn Sie IT verwenden, können Sie einige Arten von Datenverkehr relativ ungehindert bewegen. Aber Sie werden auch starke Sicherheitsmaßnahmen ergreifen, um Ihre empfindlichsten Vermögenswerte zu schützen.

Was ist ein DMZ-Netzwerk?

Das Internet ist ein Schlachtfeld. Die einen wollen Frieden, die anderen wollen Chaos säen. Die beiden Gruppen müssen sich in einem friedlichen Zentrum treffen und zu einer Einigung kommen. Als der Entwickler dieses Problem in Betracht zog, griffen sie zu militärischer Terminologie, um ihre Ziele zu erklären.

Militärisch gesehen ist eine entmilitarisierte Zone (DMZ) ein Ort, an dem sich zwei konkurrierende Fraktionen darauf einigen, Konflikte beiseite zu legen, um sinnvolle Arbeit zu leisten. Ein Streifen wie dieser trennt die koreanische Halbinsel und hält Nord- und Südfraktionen in Schach.

Ein DMZ-Netzwerk ist in der Datenverarbeitung ein Subnetzwerk, das öffentlich zugängliche Dienste von privaten Versionen trennt. Bei korrekter Implementierung sollte ein DMZ-Netzwerk das Risiko einer katastrophalen Datenschutzverletzung verringern. Öffentlich zugängliche Server befinden sich in der DMZ, kommunizieren jedoch mit Datenbanken, die durch die Firewall geschützt sind.

Allein im Jahr 2019 ereigneten sich in den Vereinigten Staaten fast 1.500 Datenschutzverletzungen. Sensible Datensätze wurden offengelegt, und gefährdete Unternehmen verloren Tausende, als sie versuchten, den Schaden zu beheben.

Während eine Netzwerk-DMZ Ihr Hacking-Risiko nicht beseitigen kann, kann die IT-Abteilung extrem sensible Dokumente, die Sie nicht offenlegen möchten, mit zusätzlichen Sicherheitsfunktionen versehen.

Beispiele für DMZ-Netzwerke

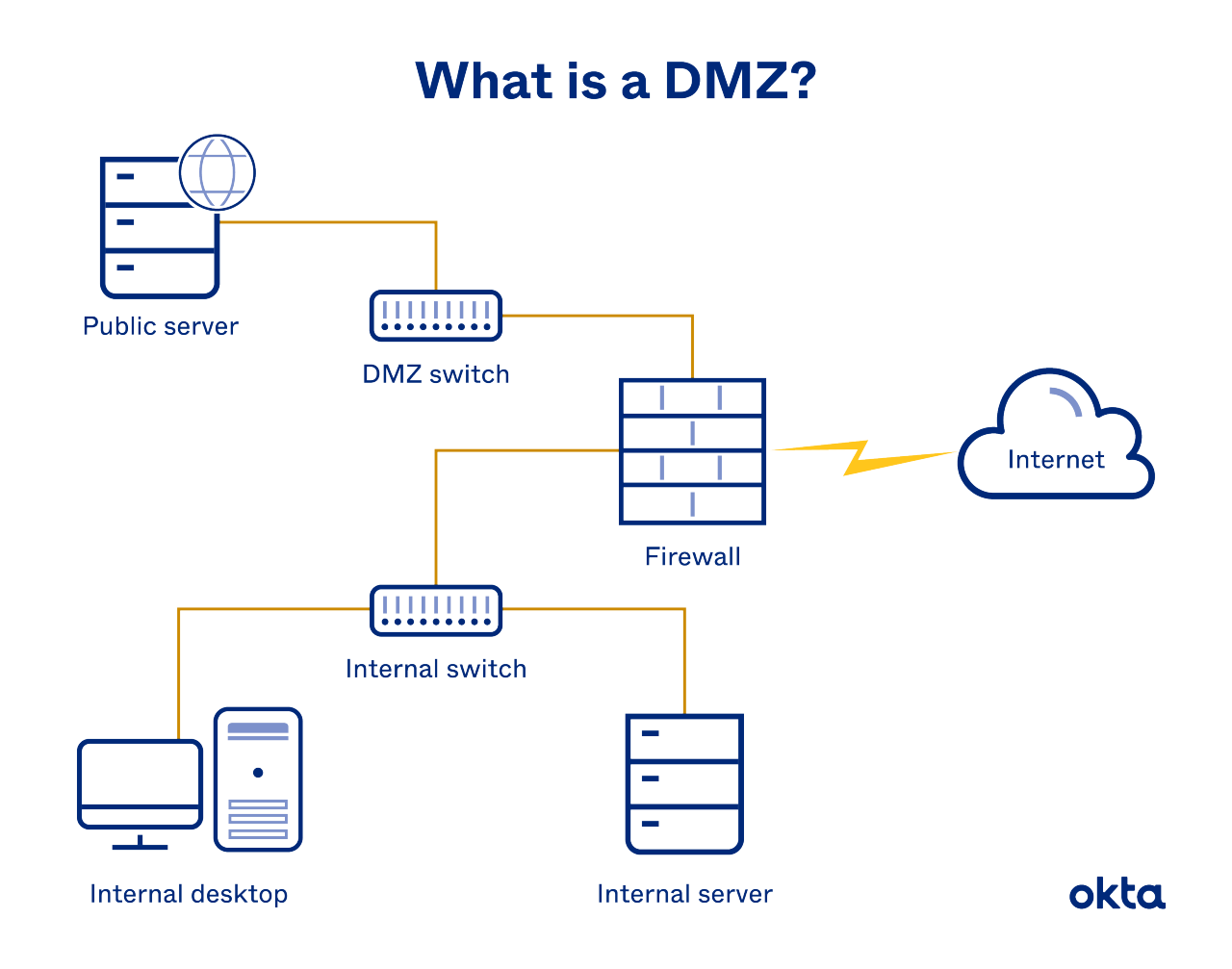

Jedes Netzwerk, das mit einer DMZ konfiguriert ist, benötigt eine Firewall, um öffentlich zugängliche Funktionen von rein privaten Dateien zu trennen. Entwickler haben jedoch zwei Hauptkonfigurationen zur Auswahl.

DMZ-Netzwerk mit einer Firewall

Diese Konfiguration besteht aus drei Schlüsselelementen.

- Firewall: Jeglicher externe Datenverkehr muss zuerst die Firewall erreichen.

- Switches: Ein DMZ-Switch leitet den Datenverkehr auf einen öffentlichen Server um. Ein interner Switch leitet den Datenverkehr an einen internen Server um.

- Server: Eine öffentliche und private Version ist erforderlich.

Konfigurieren Sie Ihr Netzwerk auf diese Weise, und Ihre Firewall ist das einzige Element, das Ihr Netzwerk schützt. Switches sorgen dafür, dass der Verkehr an den richtigen Ort geleitet wird.

Eine einzige Firewall mit drei verfügbaren Netzwerkschnittstellen reicht aus, um dieses DMZ-Formular zu erstellen. Sie müssen jedoch mehrere Regelsätze erstellen, damit Sie den Datenverkehr innerhalb und um Ihr Netzwerk herum überwachen und leiten können.

Dual-Firewall-DMZ-Netzwerk

Reicht eine einzige Integration des Schutzes für Ihr Unternehmen aus? Wenn nicht, könnte ein duales System die bessere Wahl sein. Die IT besteht aus diesen Elementen:

- Firewall: Öffentlicher Datenverkehr wird durch nur eine Sicherheitsintegration geleitet. Um jedoch auf sensiblere Dateien zugreifen zu können, müssen Benutzer eine zweite Firewall umgehen.

- DMZ: In diesem Bereich befinden sich öffentliche Ressourcen, auf die nach dem Passieren der ersten Firewall zugegriffen werden kann.

- LAN: Hier liegen private Ressourcen vor, auf die erst nach dem Passieren der zweiten Firewall zugegriffen werden kann.

Richten Sie Ihr Front-End oder Ihre Umkreisfirewall so ein, dass der Datenverkehr für die DMZ verarbeitet wird. Richten Sie Ihre interne Firewall so ein, dass Benutzer aus der DMZ in private Unternehmensdateien wechseln können.

Weitere Einrichtungsoptionen

Unternehmen, die sich noch mehr um die Sicherheit sorgen, können eine klassifizierte militarisierte Zone (CMZ) nutzen, um Informationen über das lokale Netzwerk zu speichern. Wählen Sie diese Option, und die meisten Ihrer webbasierten Server werden in der CMZ liegen.

Wer verwendet eine Netzwerk-DMZ?

Eine Firewall bietet keinen perfekten Schutz. Hacker diskutieren oft, wie lange die IT braucht, um die Sicherheitssysteme eines Unternehmens zu umgehen, und oft sind ihre Antworten beunruhigend. Aber eine DMZ bietet einen integrierten Schutz, der wertvolle Ressourcen sicher aufbewahren kann.

Unternehmen platzieren diese Dienste häufig in einer DMZ:

- E-Mail-Adressserver: Benutzer benötigen Internetzugang, um Nachrichten per E-Mail-Adresse zu senden und zu empfangen. Diese Dokumente können jedoch äußerst sensibel sein und wenn Hacker an sie gelangen, können sie die Daten im Darknet verkaufen oder Lösegeld fordern.

Ein E-Mail-Adress-Anbieter musste dies im Jahr 2020 auf die harte Tour erfahren, als ihm Daten von 600.000 Benutzern gestohlen und verkauft wurden. Platzieren Sie Ihren Server aus Gründen der Funktionalität in der DMZ, aber behalten Sie die Datenbank hinter Ihrer Firewall.

- FTP-Server: Das Verschieben und Hosten von Inhalten auf Ihrer Website ist mit einem FTP einfacher. Diese Funktionalität ist jedoch mit extremen Sicherheitsrisiken verbunden. Erlauben Sie den Zugriff und die Nutzung innerhalb der DMZ, aber halten Sie Ihre Server hinter Ihrer Firewall.

- webbasiert Server: Natürlich müssen Sie den Verkehr in und aus Ihrem

Unternehmen, um auf die Website zuzugreifen. Behalten Sie den Server innerhalb der DMZ, aber schützen Sie die Datenbank für zusätzlichen Schutz hinter Ihrer Firewall. Eine Sicherheitsverletzung Ihrer Website kann äußerst schwer zu erkennen sein.Zum Beispiel erfuhr ein Unternehmen fast zwei Jahre lang nicht, dass es zu einer Sicherheitsverletzung gekommen war, bis auf einem Server der Speicherplatz ausging. Ein DMZ-Netzwerk macht dies weniger wahrscheinlich.

Im Allgemeinen kann jedes Unternehmen, das vertrauliche Informationen auf einem Unternehmensserver gespeichert hat und öffentlichen Zugang zum Internet bereitstellen muss, eine DMZ verwenden. Einige Unternehmen sind sogar gesetzlich dazu verpflichtet.

Beispielsweise müssen einige Unternehmen im Gesundheitswesen die Einhaltung des Health Insurance Portability and Accountability Act nachweisen. Sie müssen Systeme zum Schutz sensibler Daten aufbauen und jede Sicherheitsverletzung melden. Der Aufbau eines DMZ-Netzwerks hilft ihnen, Risiken zu reduzieren und gleichzeitig ihr Engagement für den Datenschutz zu demonstrieren.

Vorteile und Schwachstellen von DMZ-Servern

Netzwerkadministratoren stehen vor einer schwindelerregenden Anzahl von Konfigurationsoptionen und die Recherche jeder einzelnen kann erschöpfend sein. Wenn Sie sich über die Risiken und Vorteile im Klaren sind, können Sie leichter entscheiden, ob Sie mehr über diese Technik erfahren oder sie an sich vorbeiziehen lassen möchten.

Zu den Vorteilen eines DMZ-Servers gehören:

- Einsparpotenzial. Im Durchschnitt dauert es 280 Tage, bis die IT-Abteilung eine Datenschutzverletzung erkennt und behebt. In dieser Zeit könnten die Verluste katastrophal sein. Richten Sie Ihren DMZ-Server mit vielen Warnungen ein, und Sie werden über einen Sicherheitsverletzungsversuch benachrichtigt.

Außerdem legen Sie damit zahlreiche Hürden für Hacker fest. Sie könnten den Zugriff eines Hackers verhindern oder zumindest verlangsamen.

- Fortgesetzter Zugang. Der Datenverkehr in und aus Ihrem Unternehmen muss ablaufen. Ein streng kontrolliertes System lässt diese Bewegung nicht zu. Ein DMZ-Netzwerk ermöglicht es Menschen, ihre Arbeit zu erledigen, während Sie die Sicherheit schützen.

- Relative Einfachheit. Eine einwandige Konfiguration erfordert nur wenige Werkzeuge und sehr wenig technologisches Know-how. Sie könnten schnell eingerichtet werden.

Zu den Nachteilen von DMZ-Servern gehören:

- Kein interner Schutz. Ihre Mitarbeiter und autorisierten Benutzer werden weiterhin auf die sehr sensiblen Daten zugreifen, die Sie für Ihr Unternehmen speichern.

- Ein falsches Gefühl der Sicherheit. Jeden Tag kommen Hacker auf neue und schändliche Ideen, um Sicherheitssysteme zu umgehen. Selbst DMZ-Netzwerkserver sind nicht immer sicher. Sie müssen die Umgebung auch dann weiterhin überwachen, wenn der Build abgeschlossen ist.

- Zeitverschwendung. Einige Experten behaupten, dass die Cloud das DMZ-Netzwerk überflüssig gemacht hat. Wenn Sie keine Netzwerkserver haben, gibt es möglicherweise nichts zu schützen.

Nur Sie können entscheiden, ob die Konfiguration für Sie und Ihr Unternehmen richtig ist. Aber wissen Sie, dass sich viele Leute dafür entscheiden, diese Lösungen zu implementieren, um sensible Dateien sicher zu halten.

Arbeiten Sie mit Okta

Wenn Sie Schwierigkeiten haben, Zugang und Sicherheit in Einklang zu bringen, könnte die Erstellung eines DMZ-Netzwerks eine ideale Lösung sein. Indem Sie öffentlich zugängliche Server in einem durch die Firewall geschützten Bereich unterbringen, können Sie wichtige Arbeiten fortsetzen und gleichzeitig vertrauliche Dateien und Workflows zusätzlich schützen.

Wenn Sie zusätzlichen Schutz für lokale Ressourcen benötigen, erfahren Sie, wie Okta Access Gateway Ihnen helfen kann.

Referenzen

Cyber Crime: Anzahl der Sicherheitsverletzungen und offengelegten Datensätze 2005-2020. (Oktober 2020). Statista.

Wie lange würde es Hackerdauern, ein Firewallzu hacken? Quora.

Das Unternehmen entdeckte, dass die IT gehackt wurde, nachdem auf einem Server kein freier Speicherplatz mehr vorhanden war. (November 2019). ZD netto.

E-Mail-Adress-Provider wurde gehackt, Daten von 600.000 Benutzern werden nun im Dark Web verkauft. (April 2020). ZD netto.

FTP bleibt eine Sicherheitsverletzung im Entstehen. (Juli 2014). TechRepublik.

Bericht zu den Kosten eines Data Breach 2020. IBM-Sicherheit.