Dieser Artikel wurde maschinell übersetzt.

ICMP (Internet Control Message Protocol) ist ein Kommunikationssystem mit vielen Funktionen.

Ihr System ist bereit, Daten an ein anderes System zu senden. Werden die Nachrichten richtig ankommen? Oder blockiert etwas eine klare und knackige Kommunikation?

Das Gerät verwendet das Internet Control Message Protocol (ICMP), um Statusinformationen auf diese Weise auszutauschen. Das Protokoll kann von entscheidender Bedeutung sein, wenn Ihr Netzwerk auf ein Kommunikationsproblem stößt und Sie die IT schnell diagnostizieren müssen.

Jeden Tag verschwendet der durchschnittliche Mitarbeiter 22 Minuten mit IT-Problemen. Wenn Sie das Netzwerk betreiben, ist es von entscheidender Bedeutung, dass alles reibungslos läuft. ICMP kann Ihnen dabei helfen.

Aber ICMP hat auch eine dunkle Seite. Manchmal nutzen Hacker die IT, um Ihren Server mit so vielen Anfragen zu überfluten, dass Sie die Konnektivität vollständig verlieren.

Was ist das ICMP-Protokoll?

Im Jahr 1981 entwickelte die Network Working Group das Internet Control Message Protocol, um miteinander verbundenen Geräten eine schnelle und einfache Kommunikation zu ermöglichen.

Wie der Entwickler betonte, ist ICMP nicht dazu gedacht, ein Netzwerk zuverlässiger zu machen. Stattdessen ist die IT darauf ausgelegt, Teams bei der schnellen Fehlerbehebung und -behebung von Problemen zu unterstützen, damit sie online bleiben können.

ICMP wird von Netzwerkgeräten, einschließlich Computern und Routern, verwendet. Sie können das System für folgende Zwecke verwenden:

- Diagnostik. Finden Sie heraus, ob ein Server geöffnet ist und Nachrichten akzeptiert. Wenn dies nicht der Fall ist, finden Sie heraus, warum.

- Fehlerbericht|Berichtend. Ermitteln Sie, warum einige oder alle Ihre Daten den beabsichtigten Empfänger nicht erreichen.

- Geschwindigkeit. Finden Sie heraus, wie lange es dauert, bis ein Paket von einem Ort zum anderen gelangt.

Drei Funktionen sind im ICMP-Protokoll entscheidend. Sie sind:

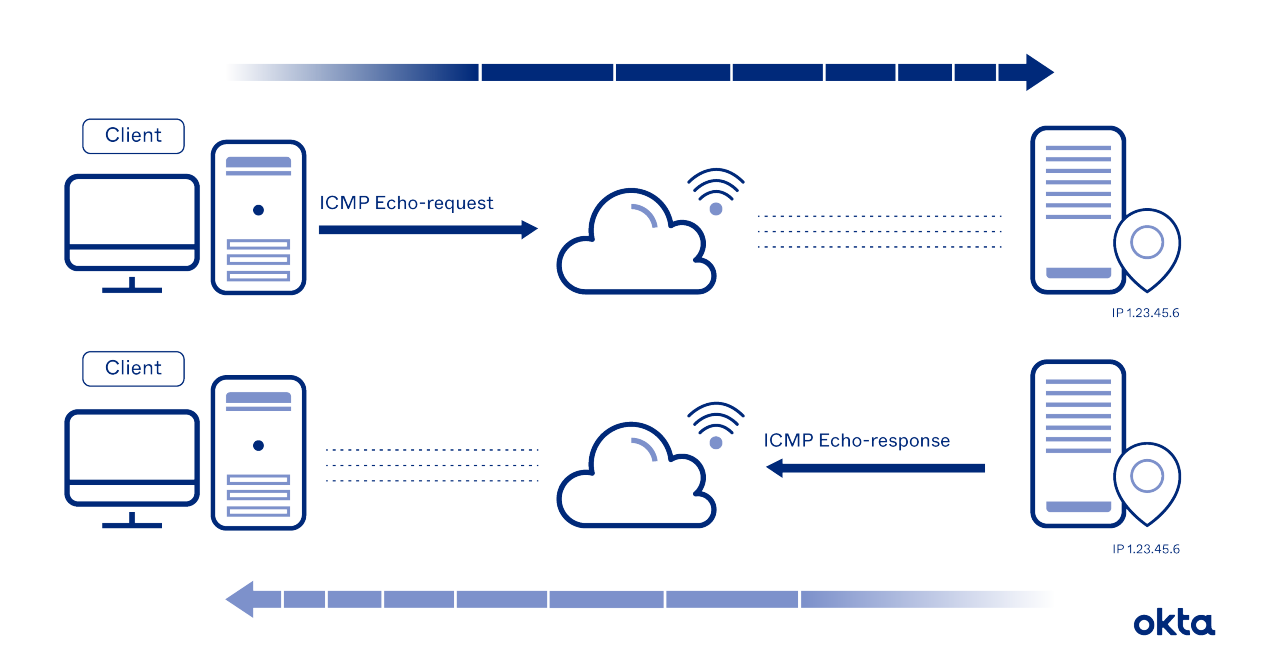

- Anpingen. Senden Sie eine Nachricht an einen Zielserver. Sie erhalten im Gegenzug eine Kopie dieser Nachricht zurück. Mit diesem Befehl können Sie die Verfügbarkeit und Geschwindigkeit ermitteln.

- Traceroute. Senden Sie eine Anfrage und erhalten Sie eine Notiz von jedem Router, der die Anfrage auf dem Weg zu Ihrem angeforderten Ziel verarbeitet.

- Unerreichbar. Mitten in einer Traceroute hören Sie möglicherweise, dass Ihr Ziel nicht erreicht werden kann. In diesem Fall werden Sie daran gehindert, weitere Nachrichten an diesen Ort zu senden.

ICMP-Nachrichten werden häufig verwendet, um Teams dabei zu helfen, zu verstehen, ob die von ihnen gesendeten Daten überhaupt empfangen werden, und wenn ja, ob die IT rechtzeitig dort eintrifft. Meldungen, die Sie zurückerhalten, beziehen sich auf IP-Operationen.

Wie funktioniert das Internet Control Message Protocol?

Das ICMP-Protokoll erfordert keine Handshakes oder formellen Verbindungen. Stattdessen arbeitet die IT als verbindungsloses Protokoll. Und die Daten, die Sie zurückerhalten, sind in numerischen Formularen. Sie müssen die IT dekodieren, um die IT zu verstehen.

Entwickler verwenden häufig Diagramme, um zu erklären, wie ICMP-Nachrichten aussehen.

Jede Nachricht besteht aus vier Teilen.

- Typ: Dieses Feld enthält eine Nummer, die die allgemeine Kategorie der Nachricht definiert.

- Code: Dieses Feld enthält eine Zahl, die weitere Informationen zum Typ der Nachricht enthält.

- Prüfsumme: Dieses Feld enthält eine numerische Darstellung der Sicherheit. Fehler oder Diskrepanzen deuten hier darauf hin, dass die Daten manipuliert wurden.

- Inhalt: Hier können zusätzliche Informationen erscheinen, abhängig von Ihrem Typ und Code Inhalt.

Stellen Sie sich vor, Ihre Nachricht enthält diese Daten:

- Typ: 3

- Kennziffer: 3

- Prüfsumme: 3 3

Ihnen wurde mitgeteilt, dass Ihr Ziel aufgrund eines nicht verfügbaren Zielports nicht erreichbar ist, und die Nachricht wurde nicht übertragen.

ICMP-Dateien können je nach Typ und Auslöser ein anderes Erscheinungsbild annehmen. Einige enthalten eine Summe der ersten Daten, die Sie gesendet haben, damit Sie die Richtigkeit der Kommunikation überprüfen können. Andere nicht.

Kann ein IMCP-Paket einen Angriff auslösen?

Wenn Ihr Server mit erheblichen Verbindungsproblemen konfrontiert ist, sind Ihre ICMP-Nachrichten von entscheidender Bedeutung. Die Daten, die sie speichern, können Ihnen helfen, das Problem zu erkennen und die IT zu verbessern. Aber das gleiche System kann dich auch anfällig für Takedowns machen.

In den Händen eines Hackers kann ein ICMP zu einem Distributed Denial-of-Service (DDoS-Angriff) führen. Es gibt keine bekannte Verteidigung gegen einen solchen Hack, sagen Forscher. Prävention ist die beste Wahl.

ICMP-Angriffe können Folgendes umfassen:

- Hochwasser. Ein Hacker sendet Ihrem Server Hunderte oder sogar Tausende von Ping-Anfragen. Ihr Server muss auf jede einzelne Antwort reagieren, und mit der Zeit kann der Server keine andere Aufgabe mehr bewältigen.

- Größe. Hacker versenden Pakete, die größer sind, als Ihre Protokolle zulassen. Ein sogenannter "Ping of Death"- oder "Nuke"-Angriff kann Ihren Server innerhalb von Minuten lahmlegen.

- Spoofing. Hacker versenden ICMP-Pakete mit gefälschten IP-Adressen. Die beiden fangen an, sich endlos gegenseitig anzupingen.

- Pause. Hacker verwenden den Befehl traceroute, um die Topologie Ihres Netzwerks zu bestimmen. Diese Daten könnten bei einem späteren Angriff verwendet werden.

Angriffe wie dieser können sich ausbreiten. Einige Netzwerke sind beispielsweise so eingerichtet, dass alle Server auf einen Ping oder eine Anfrage antworten können. Die Übernahme eines Servers durch einen Hacker könnte auf die anderen Server verlagert werden, und das könnte Ihre gesamte Struktur zum Erliegen bringen.

Vorbeugen bedeutet Blockieren. Das Zulassen von Befehlen wie Traceroute oder Ping aus dem offenen Internet kann bedeuten, dass Ihr Unternehmen Angriffen ausgesetzt ist. Blockieren Sie diese Befehle, wenn Sie können, und überwachen Sie Ihr Netzwerk sorgfältig, um sicherzustellen, dass Sie keinen Hack verpassen, der sich gerade entfaltet.

Lassen Sie Okta helfen

Wenn Sie Hilfe bei Problemen mit der Netzwerkkommunikation benötigen, probieren Sie die offene virtuelle Appliance Access Gateway von Okta aus.

Unsere Tools sind einfach zu verwenden und zu verstehen und wir stehen Ihnen jederzeit zur Verfügung, um Fragen zu beantworten und bei Einrichtungsproblemen zu helfen. Kontaktieren Sie uns, um loszulegen.

Referenzen

Vergeudeter Arbeitstag: Mitarbeiter verlieren jedes Jahr über zwei Wochen aufgrund von IT-Problemen. (März 2016). PR Newswire.

Internet Control Message Protocol. (September 1981). Network Working Gruppe.

Internet-Sicherheit. (2014). Netzwerk- und Systemsicherheit.

Erkennung und Prävention von ICMP Flood DDoS-Angriffen. (März 2017). Internationale Zeitschrift für Neue Technologien und Forschung.

ICMP-Angriffe. (März 2018). Informationssicherheit.

ICMP-Protokoll und IT-Sicherheit. Universität Syrakus.

Was versuchen wir zu verhindern? (2002). Verwalten von Cisco Network Security (zweite Auflage).

Verhindern Sie Hacker : Blockieren Sie fehlerhafte ICMP-Nachrichten. (Oktober 2003). TechRepublik.