Dieser Artikel wurde maschinell übersetzt.

Ein Intrusion Protection System (IPS) überwacht Ihr Netzwerk rund um die Uhr und sucht nach Anzeichen eines Eindringlings oder eines Angriffs. Wenn etwas Verdächtiges gefunden wird, werden Sie benachrichtigt, während das System Schritte unternimmt, um das Problem zu beheben.

Bei einem Angriff handelt es sich typischerweise um eine Sicherheitslücke. Möglicherweise wissen Sie nicht, dass es da ist, und selbst wenn Sie es wissen, sind Sie möglicherweise misstrauisch gegenüber der Anwendung eines Patches , der die Situation verschlimmern könnte.

Wenn Sie jedoch mit dem Einspielen eines Patches warten oder nicht sofort auf eine Sicherheitsverletzung reagieren, können Sie Hacker erlauben, Ihr System zu übernehmen. Sie könnten alle Rechte und Berechtigungen deaktivieren und Sie auffordern, ein hohes Lösegeld zu zahlen, bevor sie Ihren Dienst wiederherstellen.

Ein IPS wartet nicht auf Ihre Reaktion. Wenn eine Bedrohung auftritt, wird das System verschoben, um die IT zu blockieren.

Wie funktioniert ein Intrusion Prevention System?

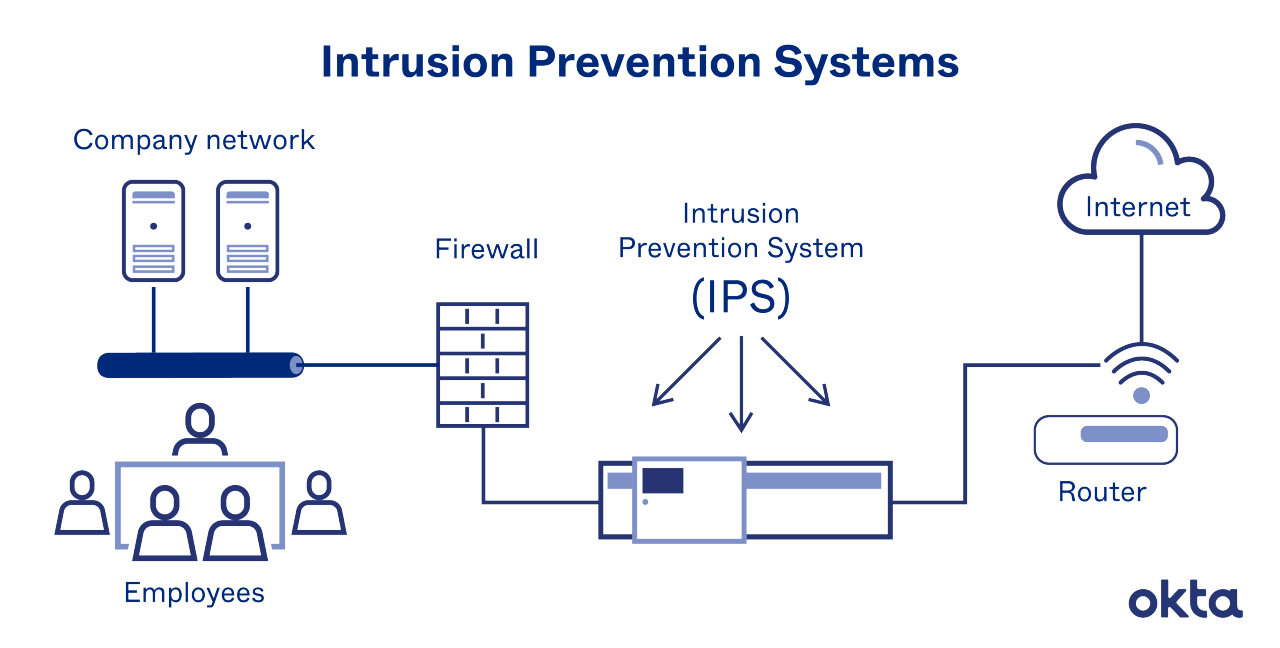

Ein IPS befindet sich inline, in der Regel direkt hinter Ihrer Firewall. Jedes Paket muss daran vorbei und währenddessen wird jedes Paket überprüft. Wenn eine Anomalie erkannt wird, wird der IT-Administrator benachrichtigt. Gleichzeitig deaktiviert das IPS die Bedrohung.

Die Arbeit in der heutigen IT-Umgebung ist unglaublich stressig. Fast 30 Prozent der Befragten gaben an, dass sie mit stressbedingten Krankheiten zu kämpfen haben. Und 40 Prozent gaben an, dass sie aufgrund der Arbeit Zeit mit ihren Familien verpassten.

Ein IPS kann nicht alle Belastungen am Arbeitsplatz beseitigen. Aber das System arbeitet immer daran, sich vor einer Invasion zu schützen. Und sobald die IT eingerichtet ist, müssen Sie nicht jedes Mal eingreifen, wenn ein Problem gefunden wird. Das System funktioniert wie programmiert, unabhängig davon, ob Sie zur Verfügung stehen oder nicht.

Ein IPS ist in der Regel darauf ausgelegt, Angriffe anhand folgender Kriterien zu erkennen:

- Unterschrift. Bekannte und erfolgreiche Angriffe kommen mit einem erkennbaren Code oder einer Signatur. Das System kennt diese Markierungen, und wenn sie in Ihrem Verkehr entdeckt werden, beginnen die Reaktionen.

- Anomalien. Das System erfasst den Traffic und sucht nach Episoden, die irgendwie anders oder ungewöhnlich erscheinen. Alles, was außerhalb des Ausgangswerts liegt, löst eine Reaktion aus.

Beide Methoden haben Stärken und Schwächen. Ein signaturbasiertes System analysiert den Datenverkehr schnell und führt zu wenigen Fehlalarmen. Aber anomaliebasierte Systeme sind besser darin, neue Bedrohungen zu erkennen. Dieser erweiterte Schutz kann mit einer höheren Falsch-Positiv-Rate einhergehen.

Wenn das IPS ein Problem erkennt, reagiert die IT-Abteilung, indem sie die Quelle des Datenverkehrs beendet. Anschließend konfiguriert das System die Firewall neu, um einen zukünftigen Angriff zu verhindern, und die IT-Abteilung durchsucht das Netzwerk, um bösartige Codedatensätze zu entfernen. Alle erledigten Arbeiten werden zur Überprüfung protokolliert.

IPS-Sicherheit und andere Systeme

Ein IPS kann alleine arbeiten, Ihr Netzwerk durchsuchen und bei Bedarf Maßnahmen ergreifen. Aber es ist nicht ungewöhnlich, dass Teams wie Ihres ein IPS mit anderen Arten von Schutz kombinieren.

Eine solche Kombination ist ein IPS/IDS. Ein Intruder Detection System (IDS) durchsucht Ihr Netzwerk außerdem nach böswilligen Akteuren. Wenn jedoch Probleme gefunden werden, informiert Sie ein IDS lediglich über die IT. Es werden keine Korrekturmaßnahmen ergriffen, es sei denn, Sie programmieren diese selbst.

Die Kombination von IPS und IDS kann bedeuten, Risiken zu eliminieren und gleichzeitig wichtige Verbindungen ohne Interferenzen zu ermöglichen.

Während einige Unternehmen an solche Kombinationen glauben, setzt bei anderen die Ermüdung der Lösungen ein. Im Durchschnitt verwenden Unternehmen 75 verschiedene Sicherheitsprodukte auf ihren Servern. Es ist fast unmöglich, auf jede Warnung und Anfrage zu reagieren, wenn so viele Programme im Spiel sind.

Unified Threat Programs (oder UTMs) kombinieren viele verschiedene Geräte, darunter:

- IDS

- IPS

- Firewall

- Antivirus-Scans

- Virtuelles privates Netzwerk (VPN)

Ein Dashboard bietet einen vollständigen Überblick über den Sicherheitsstatus für das Unternehmen, und Warnungen gehen auch über eine einheitliche Plattform ein. Für diejenigen, die es leid sind, zu viele Anmeldungen zu machen, könnte eine UTM eine ideale Lösung sein.

Okta's Lösungen Set

Bei Okta nutzen wir identitätsabhängige Lösungen zur Unterstützung Ihres IPS. Mit unserer Hilfe können Sie zukünftige Cyberangriffe sowohl verhindern als auch abwehren. Und wir stellen sicher, dass Ihr System Ihnen genau das bietet, was Sie brauchen, und nichts, was Sie nicht brauchen. Mehr erfahren.

Referenzen

Timing der Anwendung von Sicherheitspatches für eine optimale Betriebszeit. (2002). 2002 LISA XVI.

Wird IT Arbeit stressiger oder sind es die Millennials? (Mai 2015). Computerwelt.

Cybersicherheit im Rampenlicht: Signaturbasierte vs. anomaliebasierte Erkennung. Zentrum für Internetsicherheit.

Defense in Depth: Stoppen Sie die Ausgaben, beginnen Sie mit der Konsolidierung. (März 2016). CSO.