Dieser Artikel wurde maschinell übersetzt.

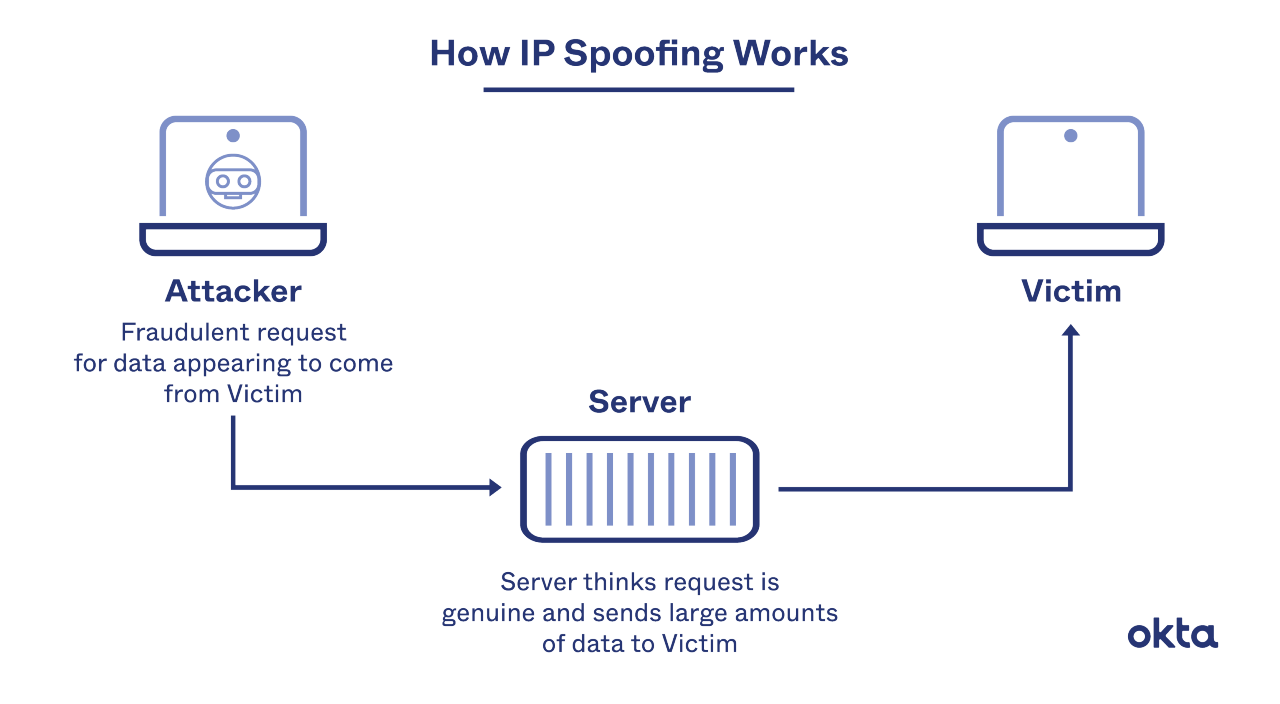

Beim Internetprotokoll-Spoofing (oder IP-Spoofing) handelt es sich um Identitätswechsel. Ein Hacker ändert Adressdaten in der IP-Überschrift und täuscht einem System vor, dass die Daten aus einer vertrauenswürdigen Quelle stammen.

Menschen nutzen IP-Spoofing, um verheerende Angriffe zu starten, darunter Denial-of-Service (DOS) und Man-in-the-Middle. Aber die Technik hat auch legitime Verwendungszwecke, insbesondere wenn Sie planen, eine neue Website zu starten.

Es ist schwierig, einen laufenden IP-Spoofing-Angriff zu stoppen. Aber mit Filtertechniken und Lösungen, die am Rand Ihres Netzwerks angewendet werden, können Sie einen Hacker daran hindern, Zugriff zu erhalten.

Funktionsweise von IP-Spoofing

Hacker nutzen bekannte Schwachstellen aus, um einen Angriff zu starten. Dann verwenden sie Bot- oder Zombie-Computer, um ihre Arbeit zu verstärken. Die Folgen können katastrophal sein.

Jedes Mal, wenn Sie etwas zwischen Servern senden, werden die Daten (im) Paket in Pakete. Jede wird mit einer Überschrift geliefert, die in der Regel Routinginformationen wie die Adresse des Absenders enthält. Sobald alle Pakete ihr Ziel erreicht haben, werden sie wieder zusammengesetzt und zu einem zusammenhängenden Ganzen kombiniert.

In einem typischen Netzwerk unterliegt der ausgehende Datenverkehr keinem Filter oder einem Gegenprüfsystem. Ungereimtheiten huschen vorbei, und das System ist nicht darauf ausgelegt, nach ihnen zu suchen.

Um IP-Spoofing zu erreichen, benötigt ein Hacker in der Regel:

- Eine vertrauenswürdige Verbindung. Spoofing funktioniert am besten zwischen zwei Geräten, die eine Art vorherige Beziehung haben. Wenn ein Hacker auf einen internen Computer zugreifen kann, für den keine Anmeldung erforderlich ist, ist der Angriff viel einfacher zu starten.

- Eine kontrollierte IP. Der Hacker muss eine Adresse haben, die ignoriert werden kann.

- Programmier-Know-how. Der Hacker muss wissen, wie er ein Paket abfangen und die Adresse in der IP-Überschrift austauschen kann.

Wenn diese Arbeit abgeschlossen ist, können Sie Folgendes nicht mehr tun:

- Stoppen Sie den Angriff. Wenn Sie die IP-Adresse blockieren, die die Quelle zu sein scheint, blockieren Sie die Arbeit von einem gutartigen Computer. Sie haben keine Ahnung, wo das Problem seinen Ursprung hat.

- Reagieren Sie auf den Angriff. Sie werden nicht wissen, mit wem Sie sprechen sollen oder was Sie als nächstes tun sollen, da Sie nicht die richtige Adresse haben.

IP-Spoofing ist relativ häufig. Es braucht nur ein wenig Know-how, um einen Angriff zu starten, und wenn man erst einmal drin ist, sind die Belohnungen erheblich.

Wofür wird IP-Spoofing eingesetzt?

Jeder, der den Wunsch hat, Zerstörung und Unordnung zu verursachen, könnte versuchen, eine IP-Adresse zu fälschen. Aber IT wird in der Regel aus einem von zwei Gründen verwendet.

Hacker nutzen IP-Spoofing, um ernsthafte und überwältigende Angriffe durchzuführen, wie zum Beispiel:

- Denial-of-Service. Sobald das Hackerformular eine Verbindung zwischen einer gefälschten Adresse und Ihrem Server herstellt, ist es an der Zeit, eine Reihe von Anfragen zu starten. Hacker können zunächst nur wenige senden, aber die Verstärkung des Angriffs durch offene Reflektoren, wie z. B. Server, auf denen Anwendung mit verbindungslosen Protokollen ausgeführt wird, kann verheerend sein.

Experten gehen davon aus, dass ein solcher Angriff mehrere hundert Gbit/s erreichen kann. Ihr System ist nicht in der Lage, etwas anderes zu tun.

- Mann in der Mitte. Sobald Hacker eine vertrauenswürdige Verbindung hergestellt haben, können sie alle Pakete an ein von ihnen gewähltes Ziel umleiten. Alle Daten können gelesen oder manipuliert werden, bevor sie freigegeben werden.

IP-Spoofing als Ganzes ist nicht illegal. Möglicherweise haben Sie legitime Gründe, die Technik auf Ihrem eigenen Server einzusetzen.

Wenn Sie sich beispielsweise darauf vorbereiten, eine neue Website zu starten, müssen Sie verstehen, wie sich die IT verhält, wenn sie von Hunderten oder sogar Tausenden von Website-Besuchern aus der ganzen Welt getroffen wird. IP-Spoofing könnte es Ihnen ermöglichen, Simulationen durchzuführen, um Ihre Leistung zu verbessern und sicherzustellen, dass Ihre Website verfügbar bleibt.

Sie können auch IP-Spoofing-Simulationen durchführen, um nach Lücken in Ihren programmierten Sicherheitssystemen zu suchen. Wenn Sie einen Test nicht durchführen können, wissen Sie möglicherweise nie, ob Sie über angemessene Schutzmaßnahmen verfügen.

So schützen Sie sich vor einem IP-Spoofer

Cyberangriffe kosten Unternehmen durchschnittlich 200.000 US-Dollar pro Vorfall. Da IP-Spoofing einer der am einfachsten zu startenden Angriffe und einer der verheerendsten ist, ist es sinnvoll, den Schutz ganz oben auf Ihre To-Do-Liste zu setzen.

Dies sind vernünftige Lösungen:

- Verwenden Sie Filter. Richten Sie Systeme ein, um die Quellüberschrift eingehender IP-Pakete zu untersuchen. Wenn etwas ungewöhnlich oder schief aussieht, lehnen Sie diese Pakete direkt ab, bis die Probleme behoben sind. Verwenden Sie ein ähnliches System, um auch die Überschrift von Paketen zu überprüfen, die Ihre Server verlassen.

- Verbessern Sie die Verifizierung. Lassen Sie nicht zu, dass Verbindungen ohne irgendeine Art von Überprüfung oder Qualitätskontrolle offen bleiben. Ihre Benutzer haben möglicherweise mehr Arbeit zu tun, um eine Verbindung aufrechtzuerhalten, aber Sie stellen sicher, dass ein Angriff flach wird.

- Verwenden Sie DNSSec. Die digitale Signatur hilft Benutzer zu versichern, dass die Daten aus der angegebenen Quelle stammen und dass die IT nicht verändert übertragen wurde.

- Verwenden Sie eine Verschlüsselung auf IP-Ebene. Verhindern Sie, dass Hacker Ihre Daten auslesen , während die IT von einem Ort zum anderen verschoben wird. Halten Sie Standard so stark wie möglich.

Eine kontinuierliche Überwachung ist ebenfalls von entscheidender Bedeutung. Es kann schwierig sein, einen IP-Spoofing-Angriff zu erkennen. Wenn Sie jedoch ungewöhnliche Aktivitäten bemerken, darunter einen Anstieg der Serveranforderungen, liegt möglicherweise ein Problem vor, das Ihre volle Aufmerksamkeit und eine schnelle Lösung erfordert.

Eine Geschichte des IP-Spoofing

Das Internet wurde mit Blick auf IP-Pakete entwickelt. Spoofing ist fast so alt wie die Internet-IT, obwohl man sich des Problems erst viele Jahre später bewusst wurde.

In den 1980er Jahren wurden Forscher darauf aufmerksam, dass Hacker die Daten innerhalb des IP-Überschrift-Systems verändern konnten, und sie schrieben Artikel darüber, wie dies funktionierte und wie die IT Probleme verursachen konnte. Die Forscher diskutierten dies untereinander, aber von diesen Gesprächen schien keine weit verbreitete Panik auszugehen.

1994 änderte sich alles. Ein bekannter Sicherheitsexperte namens Tsutomu Shimomura wurde am Weihnachtstag Opfer eines verheerenden IP-Spoofing-Angriffs. Über den Vorfall wurde weithin berichtet (und IT wird manchmal als "Computerverbrechen des Jahres" bezeichnet). All diese Publicity machte vielen Menschen bewusst, welchen Schaden ein solcher Angriff anrichten kann, und viele Experten begannen sich zu fragen, was sie tun könnten, um ihre Systeme sicher zu halten.

Vieles von dem, was wir über die Prävention von IP-Spoofing wissen, stammt aus Gesprächen, die nach 1994 geführt wurden. Wir haben zwar noch viel zu lernen, aber wir wissen viel mehr darüber, wie wir unsere Server schützen können, als in den Anfängen des Internets.

Hilfe von Okta

Viele Angreifer wollen Zugriff auf Ihre Server und Ihre kritischen Daten. Das Erstellen einer starken Firewall kann hilfreich sein, aber jeder mit ein wenig Programmierkenntnissen kann Ihre Server dazu bringen, ihnen zu vertrauen. Wir können Ihnen helfen.

Erfahren Sie, wie Sie mit den Systemen von Okta IP-Spoofing-Angriffe blockieren können, um katastrophale Hackerangriffe zu vermeiden, die Ihre Server lahmlegen.

Referenzen

Erkennen von IP-Spoofing durch Modellieren des Verlaufs von IP-Adressen-Einstiegspunkten. (Juni 2013). Konferenz: AIMS 2013.

Adressierung der Sicherheitsabfrage von IP Spoofing. (September 2015). Internet-Gesellschaft.

IP-Spoofing in und aus der Public Cloud: Von der Richtlinie zur Praxis. (August 2019). Computer.

Cyberangriffe kosten Unternehmen heute durchschnittlich 200.000 US-Dollar und treiben viele aus dem Geschäft. (Oktober 2019). CNBC.

IP-Spoofing. RaviKannan911.

Shimomura vs. Mitnick: Das Computerverbrechen des Jahres. CrimeResearch.Organisation.