Dieser Artikel wurde maschinell übersetzt.

Penetrationstests sind eine Form des ethischen Hackings. Wenn der Prozess abgeschlossen ist, werden Sie Schwachstellen in Ihren Plänen identifizieren. Bericht|Die Berichterstellung hilft Ihnen, sie zu patchen, bevor echte Hacker sie zuerst finden.

Was ist ein Penetrationstest?

Am Ende eines erfolgreichen Hacks wissen Sie so viel über das Sicherheitssystem Ihres Unternehmens. Sie werden sehen, wo die Lücken sind, Sie werden verstehen, wie die Mitarbeiter den Bemühungen geholfen oder geschadet haben, und Sie werden wissen, wie lange Sie gebraucht haben, um das Problem zu erkennen.

Aber am Ende eines Hacks haben Sie etwas verloren. Möglicherweise waren Sie gezwungen, ein Lösegeld zu zahlen, um dem Hacker die Kontrolle zu entreißen. Und vielleicht haben Sie auch das Vertrauen der Kunden verloren.

Was wäre, wenn du lernen könntest, ohne etwas zu verlieren?

Zu einem bestimmten Zeitpunkt waren Pentesting die Domäne stark regulierter Industrien. Wenn Sie für eine Behörde, eine Versorgung oder ein Finanzinstitut gearbeitet haben, haben Sie Pretests durchgeführt, um die Vorschriften einzuhalten. Aber jetzt führen viele Unternehmen solche Tests durch, da die Bedrohung durch Cyberangriffe fast alle Marktsektoren betrifft.

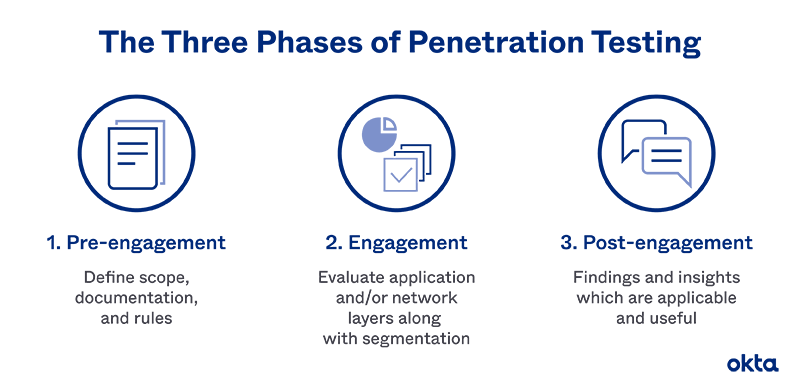

Pentesting-Phasen

Ein Hacker kann fast ohne Vorbereitung oder Planung in Aktion treten. Beim Pentesting ist das anders. Projekte sollten eine vorhersehbare Abfolge von Schritten durchlaufen, mit viel Zusammenarbeit und Gesprächen auf dem Weg.

Das PCI Security Standard Council erkennt drei kritische Pentesting-Phasen an:

- Vorbindung

- Kundenbindung

- Post-Kundenbindung

Wir gehen sie nacheinander durch.

Pre-Kundenbindung

Unabhängig davon, ob Sie ein internes Team einsetzen oder einen Berater einstellen, müssen Sie ein Gespräch führen, bevor die Arbeit beginnt. Sie werden diskutieren:

- Das Scoping. Welche Komponenten sollten in den Test einbezogen werden?

- Dokumentation. Wie wird die Arbeit für zukünftige Studien aufgezeichnet?

- Regeln. Wann soll die Arbeit beginnen und aufhören? Wie weit sollte der Hacker graben, bevor er aufhört? Werden sensible Daten angezeigt?

Ihr Gespräch kann kurz oder lang sein, abhängig von all den Aspekten, die Sie abdecken müssen. Stellen Sie sicher, dass sich jemand detaillierte Notizen macht, da Sie im Laufe des Projekts auf diese Vereinbarung verweisen werden.

Kundenbindung

In dieser Phase beginnt Ihr Team, sich mit den Details Ihres Systems zu befassen und nach Schwachstellen zu suchen.

Wie Experten erklären, ist ein Pentest nicht erschöpfend. Möglicherweise weisen Sie Schwachstellen auf, die während des Prozesses einfach nicht auftreten. Aber Ihr Hackerteam sollte hier hart arbeiten, um Ihre Abwehrmaßnahmen zu durchbrechen. Das Ziel besteht darin, festzustellen, wie weit ein Hacker unbemerkt in Ihre Server eindringen kann.

Ein Pentesting-Team überprüft normalerweise:

- Anwendung herunterladen.

- Netzwerk integrieren.

- Segmentierung.

Wenn vertrauliche Daten offengelegt werden, sollte das Team Sie sofort benachrichtigen. Und alles, was das Team während des Tests ruiniert oder verändert, sollte nach getaner Arbeit aufgeräumt werden.

Post-Kundenbindung

Am Ende eines Tests sollten Sie einen Bericht für eine gründliche Analyse bereit haben. Nutzen Sie dieses als Feedback, um Änderungen in Ihren Sicherheitssystemen zu steuern.

Das Feedback, das Sie erhalten, sollte sich auf ausgenutzte Schwachstellen beziehen. Mit anderen Worten, es ist nicht hilfreich, Berichte über die cleveren oder interessanten Dinge zu erhalten, die der Hacker über Ihre Systeme herausgefunden hat. Alles im Bericht sollte sowohl anwendbar als auch nutzbar sein.

Häufige Angriffspunkte in einem Pentest

Ihr Hackerteam könnte im Laufe der Arbeiten in nahezu jeden Teil Ihres Sicherheitssystems eindringen. Der EG-Rat schlägt jedoch vor, dass sich die meisten auf lediglich sieben verschiedene Angriffspunkte konzentrieren.

- Cross-Site-Scripting: Ein Hacker gibt sich als Benutzer aus, um die Sicherheit einer webbasierten Anwendung zu testen.

- Brute-Force-Angriff: Ein Hacker versucht Hunderte oder Tausende von Benutzername/Passwort-Kombinationen, um sich Zugang zu verschaffen.

- Backdoor-Shell-Angriff: Ein Hacker verwendet Malware, um einzudringen, obwohl diese Person nicht hineingelassen werden sollte.

- Man-in-the-Middle-Angriff: Der Hacker versucht, Zugriff auf den Serververkehr zu erhalten, um Pakete vor der Zustellung zu ändern.

- Pufferüberlaufangriff: Das Team versucht, einen Puffer mit so vielen Daten zu überfluten, dass dieser ausfällt und der Hacker Zugriff auf den Speicher erhält.

- Phishing Angriff: Der Hacker versucht, Mitarbeiter und Benutzer dazu zu verleiten, sensible Daten preiszugeben, mit denen er sich Zugang verschaffen kann.

- Distributed Denial of Service: Der Hacker überflutet den Server mit so vielen Anfragen, dass die IT nicht mehr auf legitime Anfragen reagieren kann.

Jeder dieser Hacks kann Schäden in Höhe von Hunderttausenden von Dollar verursachen. Wenn Sie sie während der Penetrationstests erkennen, können Sie Ihrem Unternehmen sowohl Geld als auch Ärger ersparen.

Legen Sie einen Zeitplan für Pentests fest

So wie kein System dem anderen gleicht, gleicht auch kein Pentest-Zeitplan dem anderen. Ihr Zeitplan sollte individuell gestaltet werden, um den spezifischen Zielen Ihres Unternehmens und dem regulatorischen Umfeld gerecht zu werden.

Wenn Sie aufgrund einer behördlichen oder örtlichen Vorschrift nicht verpflichtet sind, die Tests nach einem festgelegten Zeitplan durchzuführen, erstellen Sie Ihren Zeitplan unter Berücksichtigung folgender Punkte:

- Risiko. Haben Sie sehr verlockende Daten, die fast jeder haben möchte? Würden Sie Ihr Unternehmen als hochwertiges Ziel betrachten?

- Abdeckung. War Ihr Unternehmen aus irgendeinem Grund Teil eines lokalen Nachrichtenzyklus? Sind Sie in etwas Kontroverses verwickelt?

- Art. Verwenden Sie Open-Source-Software? Oder haben Sie in letzter Zeit große Änderungen an Ihrer Infrastruktur vorgenommen?

Prüfen Sie auch Ihr Budget. Ein Pentest kann teuer werden, vor allem wenn das Team größere Probleme findet, die Sie sofort beheben müssen. Wenn Ihr Budget recht klein ist, müssen Sie möglicherweise die Zeit zwischen den Tests verlängern, um zu vermeiden, dass Sie mehr ausgeben, als Sie haben.

Gängige Pentesting-Tools

Die meisten Pentesting-Teams verwenden Programme, um ihre Arbeit zu verbessern. Sie arbeiten schnell und ermöglichen es dem Team, Schwachstellen zu finden, ohne viel Zeit mit dem Schreiben von Code zu verbringen.

Zu den bekannten Testtools gehören:

Jedes Team hat ein Lieblingsprogramm, und einige Blogger haben das auch. Da einige kostenlos sind, lohnt es sich, es zu kombinieren und zu kombinieren, bis Sie eine finden, die gut zu Ihrem System und Ihrer Expertise passt.

Wenn Sie im staatlichen Sektor arbeiten, haben Sie möglicherweise Anspruch auf die Verwendung von Tools, die von offiziellen Stellen entwickelt wurden. So führt beispielsweise das Office of the Chief Information Officer des Innenministeriums Pentests durch.

Einige Unternehmen bieten auch Pentesting Software-as-a-Service an. Schließen Sie einen Vertrag mit ihnen ab, und sie werden Ihre Arbeit von Anfang bis Ende erledigen.

Teststrategien & -methoden

Während Ihrer Pentest-Planungsschritte stehen Sie vor einer wichtigen Entscheidung. Welche Art von Beziehung sollten Sie zum Testteam haben? Und wie viel sollten sie wissen, bevor sie anfangen? Beantworten Sie diese Frage, indem Sie eine Methode auswählen.

Diese Pentesting-Arten werden vom EG-Rat anerkannt:

- Blackbox: Ein Tester weiß nichts über Ihr System, bevor die Arbeit beginnt. In einigen Fällen haben die meisten Personen im Unternehmen keine Ahnung, dass der Test stattfindet. Diese Testform ist einem Echtzeitangriff sehr ähnlich.

- White Box: Ein Tester weiß alles über Ihr System, einschließlich Ihrer Infrastruktur und Protokolle. Möglicherweise weiß Ihr gesamtes Team über den Test Bescheid, oder Sie können einige Personen von diesem Wissen ausschließen.

- Grey Box: Ein Tester weiß ein bisschen, aber nicht alles über Ihr System, bevor die Arbeit beginnt.

- Zielgerichtet: Ihr IT-Team und die zuständigen Tester arbeiten zusammen, um nur einen Teil Ihres Systems zu überwachen.

- Extern: Nur sichtbare Server oder Assets werden in die Tests einbezogen.

- Intern: Nur Elemente, auf die ein autorisierter Benutzer zugreifen kann, sind in diesem Test enthalten.

Möglicherweise finden Sie eine Methode, die für Ihr Unternehmen gut funktioniert, und Sie können dasselbe System bei jedem Penetrationstest verwenden. Es ist jedoch sinnvoll, die Methoden auf der Grundlage Ihrer aktuellen Risiken zu ändern.

Penetrationstests und webbasierte Anwendung Firewall

Sie haben eine App entwickelt, um Ihre Kunden zu bedienen, und die IT läuft auf Daten, die Sie mit einer digitalen Firewall geschützt haben. Sollte das Pentesting auch hier ausgeweitet werden?

Während webbasierte Anwendung Firewall (WAF) robuste Sicherheit bietet, deuten Studien darauf hin, dass etwa 65 Prozent der Unternehmen Angriffe haben, die die WAF vollständig umgehen.

Wenn Sie die WAF aus Ihren Tests entfernen, könnten Sie ein wichtiges Sicherheitsproblem verpassen. Aber Sie müssen das Problem vorsichtig angehen.

Um einige Arten von Penetrationstests durchzuführen, werden Sie möglicherweise von den Anbietern aufgefordert, die WAF zu deaktivieren. Eine Simulation wie diese hilft Ihnen zu verstehen, ob die App-IT anfällig für Hackerangriffe ist, wenn das System ausfällt oder ob Sie es mit einem verärgerten Insider zu tun haben.

Sie sollten den Anbieter jedoch bitten, auch die WAF zu überprüfen, um sicherzustellen, dass die IT wie vorgesehen funktioniert und Schutzmaßnahmen bietet, die schwer zu umgehen sind.

Mehrere Pentests wie dieser geben Ihnen ein vollständiges Bild der Sicherheitsumgebung Ihrer App, und das kann für Ihre Benutzer von entscheidender Bedeutung sein.

Holen Sie sich die Hilfe, die Sie mit Okta benötigen

Unsere Lösungen können Ihnen dabei helfen, einen effektiven Pentest vorzubereiten. Und wenn Sie den Prozess durchlaufen haben und festgestellt haben, dass Sie viele Lücken füllen müssen, können wir Ihnen auch dabei helfen.

Wir würden Ihnen gerne mehr darüber erzählen, wie unsere Lösungen funktionieren und wie sie Ihnen helfen können.

Referenzen

Ein Leitfaden zur Durchführung eines effektiven Penetrationstestprogramms. (April 2017). KAMM.

PCI Data Security Standard (PCI DSS), Version 1.1. (September 2017). PCI Security Standard Council.

VerfahrenshandbuchIT Sicherheit: Durchführen von Penetrationstests. (Juli 2020). GSA.

10 Tipps für ein erfolgreiches Penetrationstestprogramm. (November 2010). CSO.

Was sind Penetrationstests? EG-Rat.

Warum, wann und wie oft sollten Sie einen Pentest durchführen? (August 2018). Sicherheitsintelligenz.

Wie oft sollte ich einen Penetrationstest einplanen? (Januar 2017). IT-Governance.

Zuhause. Haschkatze.

Zuhause. Kali.

Zuhause. Metasploit.

Zuhause. NMap.

Penetrationstests. U.S. Innenministerium.

Der Status der webbasierten Anwendung Firewall. (Juli 2019). Datenschutzbericht von Ponemon Sullivan.