Dieser Artikel wurde maschinell übersetzt.

Steganographie ist die Praxis, ein Bild, eine Nachricht oder eine Datei in etwas zu verstecken, das kein Geheimnis ist.

Kinder versuchen sich sogar in Steganographie. Wenn Sie jemals mit magischer Tinte gespielt haben, um geheime Notizen zum Leben zu erwecken, haben Sie ES verwendet. Und wenn du jemals eine verschlüsselte Nachricht in so etwas wie eine Hausaufgabe geschrieben hast, hast du auch einen stenografischen Trick angewendet.

Aber auch viele Erwachsene nutzen die Steganographie. Und manchmal nutzen Hacker diese Technik, um ihre Angriffe vor Ihrer Entdeckung zu schützen.

Wie funktioniert die Steganographie?

Es gibt buchstäblich Dutzende von Möglichkeiten, Nachrichten zu verbergen, und jede funktioniert anders. Aber die meisten Steganographie-Experten verlassen sich bei ihrer Arbeit auf die gleichen Prinzipien.

Die Steganographie stützt sich auf mehrere Teile, darunter:

- Nutzlasten. Was möchten Sie einbetten oder verbergen?

- Träger. In welcher Datei oder welchem Asset wird Ihre Payload verborgen?

- Kanäle. Welche Art von Transportdienst werden Sie verwenden?

- Paket. Wie wird der Träger aussehen oder reagieren, wenn er mit der Nutzlast vergraben ist?

- Schlüssel. Wie wird der Empfänger Ihre Nachricht entschlüsseln und die Nutzlast finden?

Ohne all diese Elemente können Sie keine Art von Steganographie durchführen. Aber mit ihnen können Sie loslegen.

Steganographie – Vergangenheit und Gegenwart

Moderne Technologie hebt die Steganographie auf ein neues Niveau. Aber die Praxis ist uralt.

Das Wort steganographia wurde 1499 in einem Buch geprägt, das als so gefährlich galt, dass IT erst 1606 veröffentlicht wurde. Die IT bot viele uralte Methoden, um Nachrichten zu verbergen.

Auch ohne veröffentlichtes Handbuch haben die Leute herausgefunden, wie man Nachrichten versteckt. Beteiligte alte Methoden:

- Wachs. Notizen wurden unter mehreren Schichten schmelzbaren Materials vergraben.

- Wortspiel. Der zweite oder dritte Buchstabe in jedem Wort könnte aneinandergereiht werden, um geheime Botschaften zu formulieren.

- Piktographie. Winzige Tiere oder Blätter stellten Familienwappen dar und konnten bevorstehende Allianzen umreißen.

- Tinte. Notizen wurden auf die Körper der Soldaten gemalt und konnten mit Saft oder Flüssigkeiten zum Vorschein gebracht werden.

Moderne Steganographen fügen Bits in Dateien mit geheimen Daten hinzu oder ersetzen sie. Sie können z. B. die Dateiüberschrift eines Dokuments ändern und einige Bits anhängen, nach denen nur der Empfänger suchen würde.

Wo wird die Steganographie eingesetzt?

Stell dir vor, du hast eine geheime Notiz, die du an einen Kollegen oder Feind bringen musst. Welche Art von Kanal können Sie verwenden?

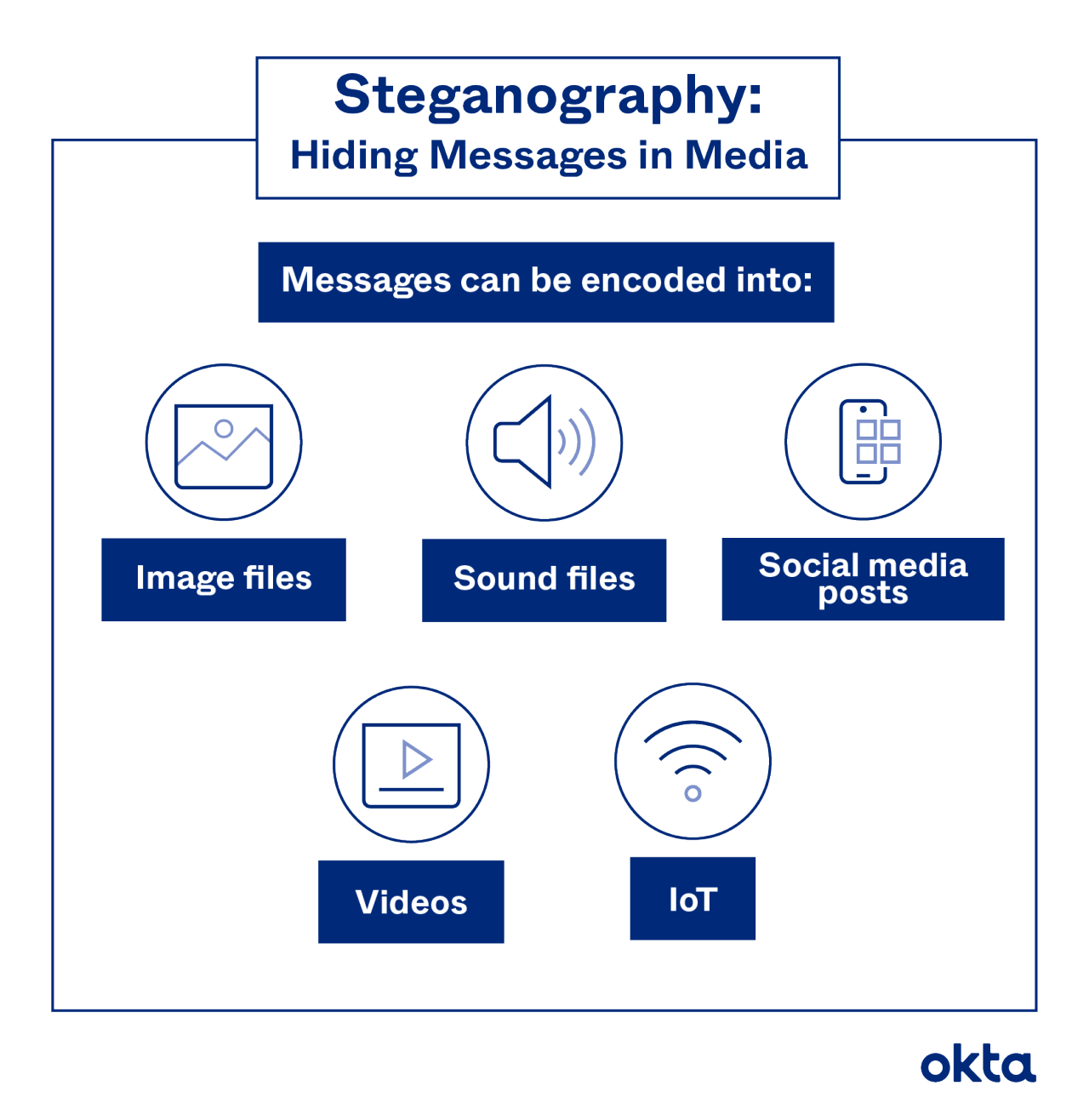

Steganographie wird in fast jeder Art von Datei verwendet, die Sie sich vorstellen können, einschließlich:

- Bilddateien. Einige Pixel im Bild werden verschoben und jedes Pixel stellt einen Buchstaben des Alphabets dar. Ein Außenstehender erkennt die Änderungen möglicherweise nicht, selbst wenn er genau danach sucht. Doch mit dem richtigen Schlüssel kann ein Empfänger die Änderung entschlüsseln. Einige Künstler verwenden diese Technik , um das Eigentum an ihren Werken nachzuweisen.

- Audiodateien. Ein Song oder ein aufgenommener Ton kann ein Bild enthalten, das nur über ein Spektrogramm zu sehen ist. Ein gelegentlicher Hörer bemerkt den Unterschied vielleicht nicht, aber ein paar winzige Bytes der hörbaren Daten wurden geändert.

- Social-Media-Beiträge. Jemand ändert den Titel eines geteilten Videos oder Bildes. Es kann auch vorkommen, dass Menschen Wörter und Sätze absichtlich falsch schreiben und so denjenigen, die über den Schlüssel verfügen, geheime Nachrichten übermitteln.

- Videos. Ein Bild, das in ein Video eingebettet ist, ist nur sichtbar, wenn die Datei sehr langsam oder schnell abgespielt wird.

- IoT. Nachrichten werden in einem Bild abgelegt, das jedes Mal gesendet wird, wenn das IoT Gerät Daten freigibt. Hersteller können diese Technik verwenden, um zu beweisen, dass das Gerät nicht verändert oder gekapert wurde.

Sie können die Verschlüsselung verwenden, um viele der gleichen Aufgaben zu erledigen. Anstatt eine Nachricht zu ändern und den Code an den Empfänger zu senden, können Sie stattdessen einfach die gesamte Nachricht ändern.

Aber es ist relativ einfach, Nachrichten zu erkennen, die verschlüsselt wurden. Die Steganographie erregt nicht das gleiche Maß an Aufmerksamkeit, und ES ist aus diesem Grund attraktiv. Anstatt Ihre Botschaft nur zu verstecken, verbergen Sie die Tatsache, dass Sie ein Geheimnis haben, das Sie teilen möchten.

Stenografische Angriffe: Sind Sie gefährdet?

Hacker haben viele Geheimnisse zu teilen, und sie wollen nicht, dass Sicherheitsexperten davon erfahren. Auch die Steganographie spricht sie an.

Hacker verwenden eine von drei Techniken, um ihre Angriffe zu erstellen.

- Unbedeutendstes Bit: Der Hacker bewertet den Carrier und stellt fest, was unwichtig ist. Diese Bits werden durch den Geheimcode ersetzt. Ein Hacker könnte diesen Ansatz mit Bildern oder herunterladbaren Dateien verwenden.

- Palettenbasiert: Hacker dehnen die Palette eines Bildes und verstecken ihre Teile darin. Die Nutzlast ist verschlüsselt, so dass es noch schwieriger ist, sie zu erkennen.

- Sichere Coverauswahl: Hacker vergleichen die Blöcke eines Bildes mit den Blöcken ihrer Nachricht. Derjenige mit der besten Übereinstimmung ist der Träger und wird entsprechend angepasst.

Die Nachricht eines Hackers lautet in der Regel Malware. Interagieren Sie auf irgendeine Weise mit den geänderten Dateien, und das Programm erwacht zum Leben und beginnt zu arbeiten. Es kann sein, dass Sie nie wissen, dass der Angriff stattfindet.

Hacker können Sie über eine von vier Methoden erreichen.

- Digitale Mediendateien: Ein Hacker könnte Malware in ein Foto auf Ihrer Website oder in eine E-Mail-Adress-Signatur einbetten.

- Mimikry: Der Hacker fälscht eine legitime Website und startet den Download, indem er irgendetwas auf der Website tut.

- Ransomware: Der Hacker sendet eine infizierte E-Mail-Adresse, und ein Klick auf IT kann den Malware-Prozess starten.

- Exploit-Kits: Hacker können Werbebanner oder andere Teile der Website infizieren, und das Anklicken führt zu einer Weiterleitung einer infizierten Landing-Page.

Diese Angriffe mögen ausgeklügelt erscheinen, aber Software macht das Einbetten von fast allem wirklich einfach. Zu den kostenlosen und verfügbaren Steganographie-Programmen gehören:

- 1-2 Steganographie

- OpenStego

- QuickStego

Es ist nicht einfach, einen steganographischen Angriff zu erkennen. Da es diese Bedrohungen jedoch gibt, ist es ratsam, Ihre Kollegen daran zu erinnern, keine Interaktion mit etwas zu unternehmen, das sie nicht verifizieren können. Die E-Mail-Adresse eines Außenstehenden oder die blinkende Anzeige in der Seitenleiste einer Website kann gefährlich sein. Es ist nicht klug zu klicken.

Hilfe von Okta

Hacker werden von Jahr zu Jahr raffinierter. Ihre Schutzmethoden sollten sich entsprechend ändern. Nutzen Sie unsere Tools, um Ihre Daten sicher zu umgeben, und wissen Sie, dass Sie alles genau überwachen, um ein Problem zu erkennen, sobald die IT auftaucht.

Erfahren Sie, wie Okta Ihnen helfen kann, Ihre Informationen, Benutzer und Daten zu schützen.

Referenzen

Die uralte Kunst des versteckten Schreibens. (Juli 2020). BBC.

Crashkurs: Digitale Steganographie. (Mai 2011). Computerwelt.

Ein Überblick über die Steganographie für den Computerforensiker. (Juli 2004). Das Federal Bureau of Investigation.

Sicherung von Daten im Internet der Dinge (IoT) durch Verschlüsselungs- und Steganographietechniken. (Januar 2020). IEEE.

Was ist Steganographie und was sind die beliebtesten IT-Techniken? (Mai 2020). EG-Rat.

Da die Verschlüsselung leichter zu erkennen ist, verstecken Cyberkriminelle jetzt Malware vor den Augen der Schmerzen. Nennen Sie IT Steganographie. So funktioniert die IT. (November 2018). IEEE.

1-2-Steganographie 2.1. Tucows Downloads.

Zuhause. OpenStego.

Kostenlose Steganographie-Software. QuickCrypto.