Schützen Sie Ihre Anmeldedaten

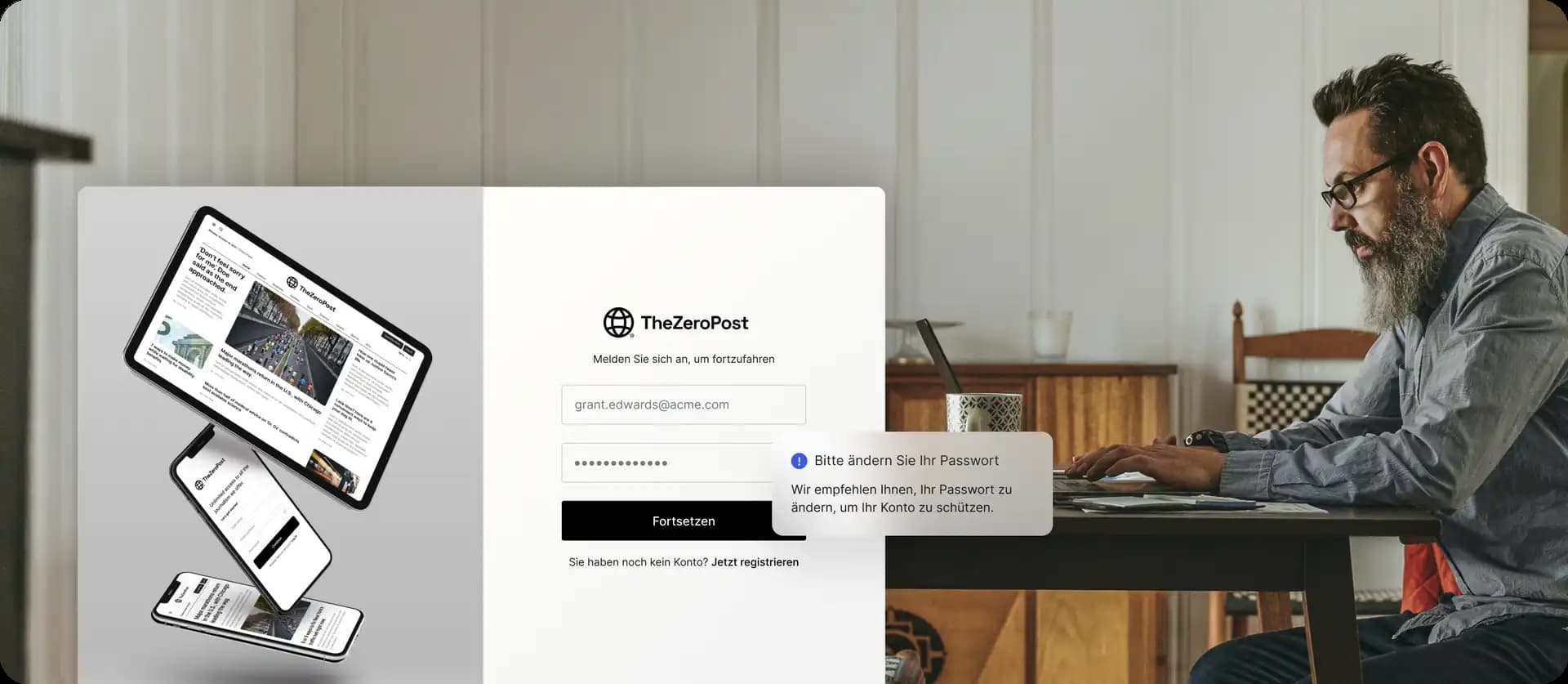

Mit der Breached Password Detection der Okta Customer Identity Cloud von Auth0 identifizieren Sie zuverlässig kompromittierte Passwörter – und können das Risiko eines Data Breaches nachhaltig reduzieren.

Data Breaches können jeden treffen

Jeden Tag kommt es zu Angriffen auf sensible Daten. Klassische Recovery-Verfahren greifen aber nur, wenn der Breach public gemacht wird. Das kann Monate dauern – Monate, in denen Sie und Ihre Anwender schutzlos sind. Wir helfen Ihnen dabei, Data Breaches vorzubeugen und Risiken zu minimieren.

Funktionsweise

Mit unserer Plattform vermeiden Sie die hohen Kosten, die mit Account-Übernahmen einhergehen – und schützen Ihre Nutzer zuverlässig bei der Kommunikation mit Ihrem Unternehmen.

Noch besserer Schutz mit Credential Guard

Profitieren Sie von innovativen Erkennungsverfahren, die Account-Übernahmen mithilfe der weltweit größten Datenbank von Data Breaches unternehmensweit verhindern.

Verbessern Sie den Schutz von Accounts in 200 Ländern und Regionen, indem Sie Nutzer proaktiv informieren und Zugriffsversuche mit kompromittierten Anmeldedaten blockieren.

Schützen Sie den Login zusätzlich, indem Sie potenzielle Account-Übernahmen beim ersten Data Breach erkennen und gestohlene Passwörter sofort zurücksetzen.

Unsere engagierten Security-Experten finden gestohlene Daten, die für Scanner/Scraper nicht zugänglich sind, und ersparen Ihnen so monate- oder sogar jahrelange Verzögerungen.

Breached Password DetectionSchützen Sie Ihre Anwender vor Hackern, die gestohlene Passwörter aus bekannten Data Breaches verwenden |

Credential GuardSchützen Sie privilegierte Accounts vor Übernahmeversuchen, indem Sie gestohlene Passwörter anhand von aus dem Dark Web erhaltenen Daten so schnell wie möglich erkennen und zurücksetzen. |

|

|---|---|---|

Inbegriffene Pläne |

B2B/B2C Professional und Enterprise |

Teil des Attack Protection Add-ons im Enterprise-Plan |

Methode zur Datenerfassung |

Webscanner und Scraper suchen nach Bekanntwerden eines Breaches nach Anmeldedaten von Anwendern |

Ein engagiertes Sicherheitsteam, das kriminelle Communities infiltriert, um Zugriff auf sonst nicht verfügbare Security-Daten erhält |

Durchschnittliche Erkennungszeit |

Bis zu 7–13 Monate |

12–36 Stunden |

Empfohlene Nutzung |

Self-Servicing-Konten, Testszenarien |

Enterprise, Produktionsumgebungen, wertvolle Konten |

Schutz |

Nur Englisch |

Mehr als 200 Länder und Regionen |

Schützen Sie Ihre Anwender vor Hackern, die gestohlene Passwörter aus bekannten Data Breaches verwenden

Inbegriffene Pläne

B2B/B2C Professional und Enterprise

Methode zur Datenerfassung

Webscanner und Scraper suchen nach Bekanntwerden eines Breaches nach Anmeldedaten von Anwendern

Durchschnittliche Erkennungszeit

Bis zu 7–13 Monate

Empfohlene Nutzung

Self-Servicing-Konten, Testszenarien

Schutz

Nur Englisch

Schützen Sie privilegierte Accounts vor Übernahmeversuchen, indem Sie gestohlene Passwörter anhand von aus dem Dark Web erhaltenen Daten so schnell wie möglich erkennen und zurücksetzen.

Inbegriffene Pläne

Teil des Attack Protection Add-ons im Enterprise-Plan

Methode zur Datenerfassung

Ein engagiertes Sicherheitsteam, das kriminelle Communities infiltriert, um Zugriff auf sonst nicht verfügbare Security-Daten erhält

Durchschnittliche Erkennungszeit

12–36 Stunden

Empfohlene Nutzung

Enterprise, Produktionsumgebungen, wertvolle Konten

Schutz

Mehr als 200 Länder und Regionen