Dieser Artikel wurde maschinell übersetzt.

Asymmetrische Verschlüsselung (auch asymmetrische Kryptographie) ermöglicht es Anwendern, ihre Informationen mithilfe von Schlüsselpaaren zu verschlüsseln.

Sie müssen eine Nachricht über das Internet senden, wollen aber nicht, dass jeder sie lesen kann? Asymmetrische Verschlüsselung hilft Ihnen dabei.

Asymmetrische Verschlüsselung wurde zum Zwecke der sicheren Kommunikation zwischen zwei Parteien erfunden. Die Chancen stehen gut, dass Sie diese Technologie schon nutzen, davon jedoch nichts mitbekommen haben. Ein Beispiel: Jedes Mal, wenn Sie eine Website besuchen, deren Adresse auf „https“ beginnt, steckt asymmetrische Verschlüsselung dahinter.

Doch was ist das genau?

Es gibt keinen unkritischen Datenverkehr, heißt es von offizieller Seite aus. Wir teilen praktisch unser ganzes Leben mit dem Internet – und führen jeden Tag etliche kritische Transaktionen durch. Das bedeutet, dass sowohl Privatpersonen als auch Unternehmen umfassende Sicherheitsmaßnahmen ergreifen müssen. Asymmetrische Verschlüsselung wurde genau zu diesem Zweck entwickelt.

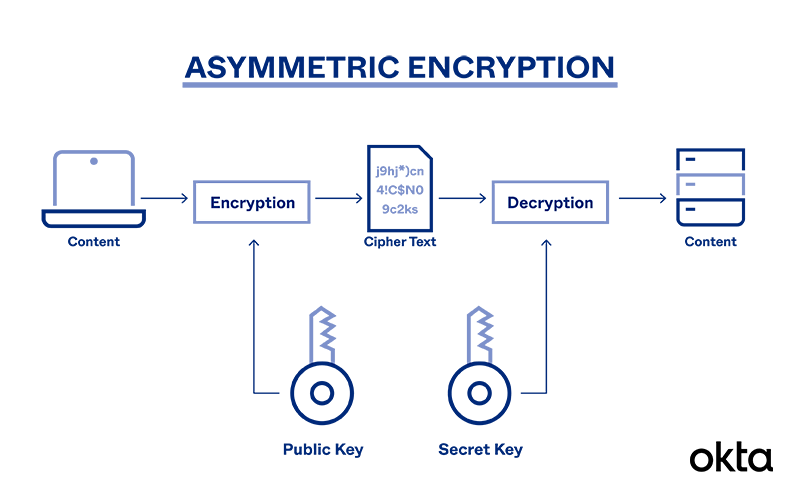

Die Sicherheit bei der asymmetrischen Verschlüsselung wird durch ein Schlüsselpaar gewährleistet.

- Verschlüsselung per Public Key: Dieser Schlüssel ist für jedermann sichtbar und verfügbar.

- Verschlüsselung per Private Key: Nur der autorisierte Empfänger ist im Besitz dieses Schlüssels.

Die beiden Schlüssel unterscheiden sich, gehören aber zusammen. Zur Entschlüsselung einer Nachricht sind beide erforderlich. Sollten Sie nur im Besitz eines Schlüssels sein, werden Sie nie auf die Nachricht zugreifen können.

Das Gegenstück zur asymmetrischen Verschlüsselung ist die symmetrische Verschlüsselung. Bei der symmetrischen Verschlüsselung erfolgen die Ver- und Entschlüsselung einer Nachricht beide mit einem einzigen Schlüssel. Fällt dieser Schlüssel in die Hände eines Hackers, kann dieser also beides tun.

Bei der asymmetrischen Verschlüsselung hingegen werden zwei Schlüssel verwendet. Einer verschlüsselt die Nachricht – der andere entschlüsselt sie. Dieser Prozess gewährleistet mehr Sicherheit.

Wie funktioniert asymmetrische Verschlüsselung?

Mithilfe zweier Schlüssel – des Public und des Private Keys – werden sensible Daten ver- und entschlüsselt.

Ein Algorithmus leitet den Prozess ein. Eine mathematische Funktion generiert das Schlüssel-Paar. Jeder Schlüssel ist einzigartig, aber sie gehören – mathematisch betrachtet – zusammen.

Die Erstellungsprotokolle sind verschieden. Folglich unterscheiden sich auch die Schlüssel. Um zum Beispiel ein passendes Schlüssel-Paar für Microsoft zu generieren, braucht es ungefähr vier Zeilen Code. Bei anderen Programmen verhält es sich ähnlich.

Stellen Sie sich vor, dass eine Person einer anderen eine verschlüsselte Botschaft zukommen lassen will. Der Prozess dafür sieht wie folgt aus:

- Registrierung: Sowohl Sender als auch Empfänger stellen eine Verbindung zu der Quelle her, die für die Erstellung des Public und des Private Keys zuständig ist.

- Lookup: Der Sender durchsucht ein Public-Key-Verzeichnis nach dem Public Key des Empfängers.

- Verschlüsselung: Mithilfe dieses Public Keys verschlüsselt der Sender seine Botschaft und schickt sie danach ab.

- Entschlüsselung: Der Empfänger entschlüsselt die Botschaft mithilfe des Private Keys.

- Antwort: Sollte der Empfänger antworten wollen, wird der eben beschriebene Vorgang in umgekehrter Richtung wiederholt.

Stellen Sie sich nun vor, dass mit einem Unternehmen kommuniziert werden soll. Hier kommen Zertifikate ins Spiel.

SSL-Zertifikate, die vor allem von Webseiten verwendet werden, funktionieren ähnlich wie ein Handschlag. Ein Unternehmen muss sich registrieren lassen und so die Inhaberschaft nachweisen. Danach wird ein Zertifikat erstellt. Sobald ein User auf eine solche Seite zugreifen möchte, müssen Rechner und Website zunächst die Private und die Public Keys überprüfen – erst dann kann ein Informationsaustausch stattfinden. Sobald die Verifizierung erfolgreich abgeschlossen ist, wird nur noch symmetrisch verschlüsselt, um die Performance nicht zu beeinträchtigen.

Web-Authentisierung ist relativ einfach zu verstehen. Wir alle nutzen sie. Auch viele andere Unternehmen verwenden diese Technik, um ihre Anwender zu schützen. Bitcoin etwa basiert ebenfalls zu einem großen Teil auf asymmetrischer Verschlüsselung. Die Transaktion ist zwar mit einem Public Key verknüpft, aber ein Private Key ist erforderlich, um die Transaktion zu vollziehen.

Vor- und Nachteile der asymmetrischen Verschlüsselung

Verschlüsselungs-Tools sind für Website-Administratoren und Security-Verantwortliche unverzichtbar. Asymmetrische Lösungen sind jedoch nicht für jedes Szenario geeignet.

Vorteile

- Sicherheit: Daten sind für Hacker nutzlos, solange sie nicht im Besitz beider Schlüssel sind.

- Transparenz: Public Keys müssen nicht versteckt werden, da ein Verlust kein Sicherheitsrisiko bedeutet.

- Öffentliche Wahrnehmung: Vorsichtige Verbraucher erwarten robuste Sicherheit. Zoom machte 2020 Schlagzeilen, als im Code der Anwendung Sicherheitslücken entdeckt wurden, die dazu führten, dass Zoom-Calls nicht End-to-End verschlüsselt wurden. Viele User legen hohen Wert darauf, in einem wirklich sicheren Umfeld zu agieren.

Nachteile

- Geschwindigkeit: Die Entschlüsselung nimmt Zeit in Anspruch. Wer große Nachrichten verschickt, muss warten.

- Mögliche Schwachstellen: Sollte ein Private Key verloren gehen, kann der Finder alle Botschaften lesen – auch die privaten. Ein verlorener Schlüssel kann zudem Man-in-the-Middle-Attacken ermöglichen.

- Verlust: Sollten Sie Ihren Private Key verlieren, wird es unmöglich sein, empfangene Nachrichten zu entschlüsseln.

- Langfristige Nachhaltigkeit: Über kurz oder lang werden die meisten asymmetrischen und symmetrischen Ansätze durch Quantum Computing leicht zu knacken sein.

Wenn Sie diese Liste durchgehen, werden Sie vielleicht zum Schluss kommen, dass die Vorteile überwiegen. Sollten Sie feststellen, dass Ihnen dieser Ansatz zu riskant ist, verwenden Sie einfach symmetrische Verschlüsselung. So reduzieren Sie das Risiko, das mit Schlüsselverlusten und Performance-Einbußen einhergeht. Dafür werden Ihre Daten nicht ganz so gut geschützt sein.

Die Geschichte der asymmetrischen Verschlüsselung

Die Idee, Daten zu schützen, ist nicht neu. Der Grundstein für asymmetrische Verschlüsselung wurde vor Jahrzehnten gelegt.

Im Jahr 1976 veröffentlichten zwei Forscher der Stanford University eine Analyse, in der das Konzept der asymmetrischen Verschlüsselung klar definiert wurde. Sie begründeten die Notwendigkeit neuer Protokolle damit, dass immer mehr Menschen auf digitale Bezahlmethoden umschwenkten. Dies erforderte neue Schutzmaßnahmen.

Innerhalb kürzester Zeit fand die Idee bei Privatpersonen und Unternehmen Anklang, und jeder wollte diese neuen Sicherheitsmaßnahmen implementieren. Mit dem Release des HTTPS-Protokolls im Jahr 1995 wurde asymmetrische Verschlüsselung zum Standard. Heute nutzen globale Unternehmen wie Google diese Technologie zur Sicherung ihrer Kommunikation.

Wir helfen Ihnen gerne

Erfahren Sie mehr darüber, wie Ihr Unternehmen von asymmetrischer Verschlüsselung mit Okta profitieren kann. Wir helfen Ihnen gerne, die für Sie passende Lösung zu finden, und übernehmen auch die Implementierung. Sprechen Sie mit uns darüber, wie wir Sie unterstützen können.

Referenzen

Why HTTPS for Everything? CIO Council.

Generating Keys for Encryption and Decryption. (Juli 2020). Microsoft.

Public Key Directory. (März 2009). The Kumachan.

How to Choose Between These 5 SSL Certificates for Your Site. Neil Patel.

So Wait, How Encrypted Are Zoom Meetings Really? (April 2020). Wired.

New Directions in Cryptography. (November 1076). IEEE Transactions on Information Theory.

Half the Web is Now Encrypted. That Makes Everyone Safer. (Januar 2017). Wired.

Here's a Simple Introduction on How Browsers Encrypt Your Data. (Januar 2019). Anton Spaans.