Dieser Artikel wurde maschinell übersetzt.

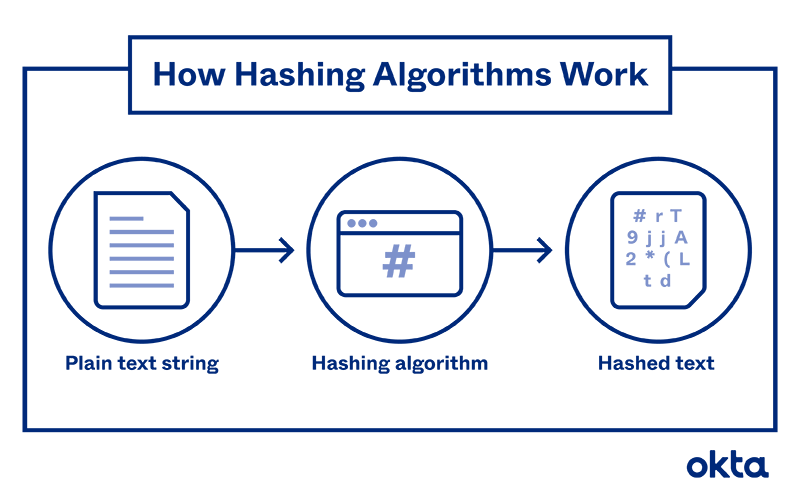

Bei einem Hashing-Algorithmus handelt es sich um eine mathematische Funktion, die einen Datensatz in kleinere Einzelteile vorgegebener Länge zerlegt und auf diese Art und Weise unlesbar macht.

Hashing-Algorithmen funktionieren nur in eine Richtung, daher kann die Verschlüsselung eines Textes nicht durch Dritte rückgängig gemacht werden. Und das ist auch der Sinn dahinter. Hashing schützt gespeicherte Daten indem es dafür sorgt, dass sie auch dann unlesbar sind, wenn es jemandem gelingen sollte, sich Zugang zu Ihrem Server zu verschaffen.

Hashing kann außerdem eingesetzt werden, um den Nachweis zu erbringen, dass Daten nach der Erstellung nicht mehr verändert oder angepasst wurden. Außerdem nutzen manche Menschen das Verfahren auch, um größere Datenmengen besser managen zu können.

Was versteht man unter einem Hashing-Algorithmus?

Es gibt Dutzende von Hashing-Algorithmen, die sich in Details unterscheiden. Aber für jeden Algorithmus gilt, dass Menschen Daten eingeben, und das Programm anschließend die Form des Datensatzes verändert.

Das haben alle Hashing-Algorithmen gemein:

- Sie sind mathematische Funktionen. Die Art und Weise wie ein Algorithmus arbeitet unterliegt strengen Regeln – und die können nicht angepasst oder ignoriert werden.

- Sie liefern einheitliche Daten. Wenn Sie sich für einen Algorithmus entschieden haben und einen Datensatz mit beliebiger Zeichenzahl eingeben, wandelt es das Programm in kürzere Datenketten um, die alle die gleiche Länge besitzen.

- Sie haben genau eine Aufgabe. Der Algorithmus wurde nur zu einem Zweck entwickelt – um Daten zu komprimieren. Etwas anderes kann er nicht leisten.

- Sie funktionieren unidirektional. Sobald der Vorgang einmal abgeschlossen wurde, ist es so gut wie unmöglich die Daten wieder in ihre ursprüngliche Form zu versetzen.

Zu beachten ist dabei allerdings, dass Hashing und Kryptografie zwei unterschiedliche Funktionen sind. Sie können sie in Kombination miteinander nutzen. Aber setzen Sie die Begriffe nicht miteinander gleich.

Wie funktioniert ein Hashing-Algorithmus?

Theoretisch braucht es nur eine Schreibgelegenheit, einen Taschenrechner und ein gewisses mathematisches Grundverständnis, um einen Algorithmus zu generieren. Die meisten Menschen greifen jedoch auf ihren Rechner zurück.

Die meisten Hashing-Algorithmen arbeiten wie folgt:

- Der Nutzer erstellt eine Nachricht. Der Anwneder legt fest, welche Nachricht verarbeitet werden soll.

- Er wählt einen Algorithmus. Da Dutzende dieser Algorithmen existieren, kann der Nutzer genau den auswählen, der am besten für diese Nachricht passt.

- Er gibt die Nachricht ein. Der Nutzer gibt die Nachricht in einen Rechner ein, der den gewählten Algorithmus ausführen kann.

- Er startet die Hashing-Funktion. Das Programm komprimiert die Nachricht, die eine x-beliebige Größe haben kann, auf eine vorgegebene Größe. In der Regel zerlegt das Programm die Nachricht dabei in mehrere Einzelteile gleicher Größe.

- Der Nutzer kann den Hash-Wert nun speichern oder teilen. Der Nutzer kann den Hash-Wert (auch Message Digest genannt) anschließend an einen bestimmten Empfänger schicken oder in dieser Form abspeichern.

Der Vorgang ist komplex, aber auch schnell. Das Hashing dauert nur Sekunden.

Zu welchem Zweck werden Hashing-Algorithmen genutzt?

Der erste Hashing-Algorithmus wurde im Jahr 1958 entwickelt, um Daten zu klassifizieren und zu organisieren. Seit dieser Zeit haben Entwickler Dutzende von weiteren technischen Einsatzmöglichkeiten gefunden.

Ihr Unternehmen nutzt Hashing-Algorithmen möglicherweise in folgenden Bereichen:

- Speicherung von Passwörtern. Unternehmen müssen alle intern vorliegenden Kombinationen aus Username und Passwort vorhalten. Sollte sich jedoch ein Hacker Zugang zu Ihren Servern verschaffen, ist es für ihn ein Leichtes, die Daten zu stehlen. Hashing speichert die Daten in einem verschlüsselten Zustand ab. Das macht den Diebstahl unmöglich.

- Digitale Signaturen. Eine kleine Datenmenge reicht bereits als Nachweis dafür aus, dass eine Nachricht auf dem Weg zwischen Postausgang des Absenders und Ihrem Posteingang nicht mehr abgeändert wurde.

- Dokumenten-Management. Hashing-Algorithmen werden außerdem zur Authentifizierung von Daten eingesetzt. Der Verfasser sichert ein Dokument nach dessen Fertigstellung mit einem Hashwert ab. Der Hash-Wert fungiert als eine Art Gütesiegel.

Auch der Empfänger erstellt einen Hash-Wert und vergleicht diesen mit dem Original. Passen die beiden Hash-Werte zusammen, gilt das als Nachweis für die Echtheit des Dokuments. Ist das nicht der Fall, wurde das Dokument vermutlich abgeändert.

- File Management. Einige Unternehmen nutzen Hash-Werte ebenfalls, um Daten zu katalogisieren, Dateien ausfindig zu machen und Duplikate zu löschen. Gerade bei Servern, auf denen Tausende Dateien liegen, spart das viel Zeit.

Beispiele für Hashing-Algorithmen

Es ist schwer nachzuvollziehen, was diese besonderen Programme leisten, ohne sie in Aktion zu erleben.

Stellen Sie sich einfach vor, dass die Antwort auf eine Sicherheitsfrage mit einem Hash-Wert versehen werden soll. Die Frage: „Wo befand sich Ihr erster Wohnsitz?“ Die Antwort: „Im Obergeschoss eines Appartement-Komplexes in München.“ Die Hash-Werte hierfür sehen folgendermaßen aus:

- MD5: 72b003ba1a806c3f94026568ad5c5933

- SHA-256: f6bf870a2a5bb6d26ddbeda8e903f3867f729785a36f89bfae896776777d50af

Nun stellen Sie sich vor, wir hätten die Frage einer weiteren Person gestellt und ihre Antwort lautet „Köln“.Die Hash-Werte dafür sehen nun so aus:

- MD-5: 9cfa1e69f507d007a516eb3e9f5074e2

- SHA-256: 0f5d983d203189bbffc5f686d01f6680bc6a83718a515fe42639347efc92478e

Auffällig ist, dass die Ausgangstexte unterschiedlich lang sind. Die Hash-Werte, die der Algorithmus generiert hat, besitzen jedoch immer die gleiche Länge.

Des Weiteren sind die Hash-Werte komplett unverständlich. Es ist nahezu unmöglich herauszufinden, welche Nachricht dahintersteckt und wie die Hash-Werte genau funktionieren.

Die gängigsten Hashing-Algorithmen: Eine Erklärung

Es gibt viele verschiedene Hashing-Programme und sie alle arbeiten unterschiedlich.

Die gängigsten Hashing-Algorithmen enthalten:

- MD-5. Dieser Hashing-Algorithmus fand als einer der ersten weitflächige Verbreitung. Er wurde 1991 entwickelt und galt damals als sehr sicher.

In der Zwischenzeit haben Hacker aber eine Möglichkeit gefunden, ihn innerhalb weniger Sekunden zu entschlüsseln. Das lässt die meisten Experten mittlerweile an seiner Wirksamkeit zweifeln.

- RIPEMD-160. RACE Integrity Primitives Evaluation Message Digest (oder aber RIPEMD-160) wurde Mitte der 90er-Jahre in Belgien entwickelt. Dieser Algorithmus gilt auch heute noch als vergleichsweise sicher, da es Hackern noch nicht gelungen ist, ihn zu knacken.

- SHA. Algorithmen aus der SHA-Familie sind noch ein wenig sicherer. Die ersten Versionen wurden noch von der US-Regierung entwickelt. Später haben weitere Programmierer an die ursprünglichen Versionen angeknüpft und sie noch sicherer gemacht. Grundsätzlich gilt: Je größer die Zahl ist, die auf das „SHA“ folgt, umso neuer und komplexer ist das Programm.

SHA-3 enthält beispielsweise eine Reihe von Zufallselementen im Code. Deshalb kann er nicht so einfach geknackt werden wie seine Vorgänger. Aus diesem Grund wurde er seit 2015 auch als Standard-Hashing-Algorithmus verwendet.

- Whirlpool. Dieser Algorithmus wurde im Jahr 2000 entwickelt und orientiert sich am Advanced Encryption Standard. Er gilt ebenfalls als sehr sicher.

Auch wenn die Regierung nicht länger an der Entwicklung von Algorithmen beteiligt ist, arbeiten die Behörden immer noch am Datenschutz mit. Das Cryptographic Module Validation Program überprüft die kryptografische Komponente von Systemen und wird – zumindest in Teilen – vom National Institute of Standards and Technology betrieben. Unternehmen verlassen sich auf das Programm, um sicherzustellen, dass ihre Technologien sicher und effizient arbeiten.

Was sollten Sie über Hashing wissen?

Wenn Sie in der Security-Branche arbeiten, müssen Sie Schutzmechanismen ganzheitlich betrachten und verstehen. Hashing ist ein wertvolles Werkzeug, um sicherzustellen, dass kritische Daten nicht von böswilligen Akteuren gestohlen werden können.

Das Hashing-Verfahren kann jedoch auch für Privatpersonen von Interesse sein. Gerade Personen, die mit dem Gedanken spielen, in Bitcoin zu investieren, sollten ein fortgeschrittenes Verständnis für Hashing besitzen. Immerhin nutzen Ihre Handelspartner diese Technologie in vielen Bereichen innerhalb der Blockchain-Prozesse.

Sie müssen sich aber keine Sorgen machen, wenn Sie mit der Mathematik, die hinter Algorithmen steht, überfordert sind. Das Heavy Lifting in puncto Kalkulationen übernehmen die meisten Programme für Sie.

Außerdem macht Okta es Ihnen leicht, Ihre Daten zu schützen. Wir unterstützen Sie mit leistungsfähigen Anwendungen dabei, die Hacker aus Ihrem Netzwerk fernzuhalten und Ihre Workflows zu vereinfachen.

Wenden Sie sich mit Fragen jederzeit an uns. Wir helfen Ihnen gerne weiter. Sprechen Sie mit uns, um mehr zu erfahren.

Referenzen

Hans Peter Luhn and the Birth of the Hashing Algorithm. (Januar 2018). IEEE Spectrum.

Hashing Algorithms. IBM Knowledge Center.

MD5 Hash Generator. Dan's Tools.

SHA-256 Hash Generator. Dan's Tools.

Cryptographic Hash Function. Wikipedia.

Cryptographic Module Validation Program. National Institute of Standards and Technology.