Cuando las máquinas heredan permisos peligrosos

Son las 3 a.m. y un agente de IA está negociando entre tu instancia de Salesforce, la infraestructura de AWS y los flujos de trabajo de ServiceNow. El agente opera incansablemente, tomando miles de decisiones por minuto.

Pero esto es lo que debería aterrorizarte: Este agente de IA no está utilizando sus propias credenciales. Está tomando prestada la identidad de una aplicación, y esa identidad podría tener permisos que podrían comprometer a toda tu organización.

Bienvenido al mundo de las identidades de aplicaciones de carga de trabajo, donde la promesa de operaciones comerciales autónomas choca con una realidad de seguridad para la que la mayoría de las organizaciones no están preparadas.

El nuevo panorama de la identidad

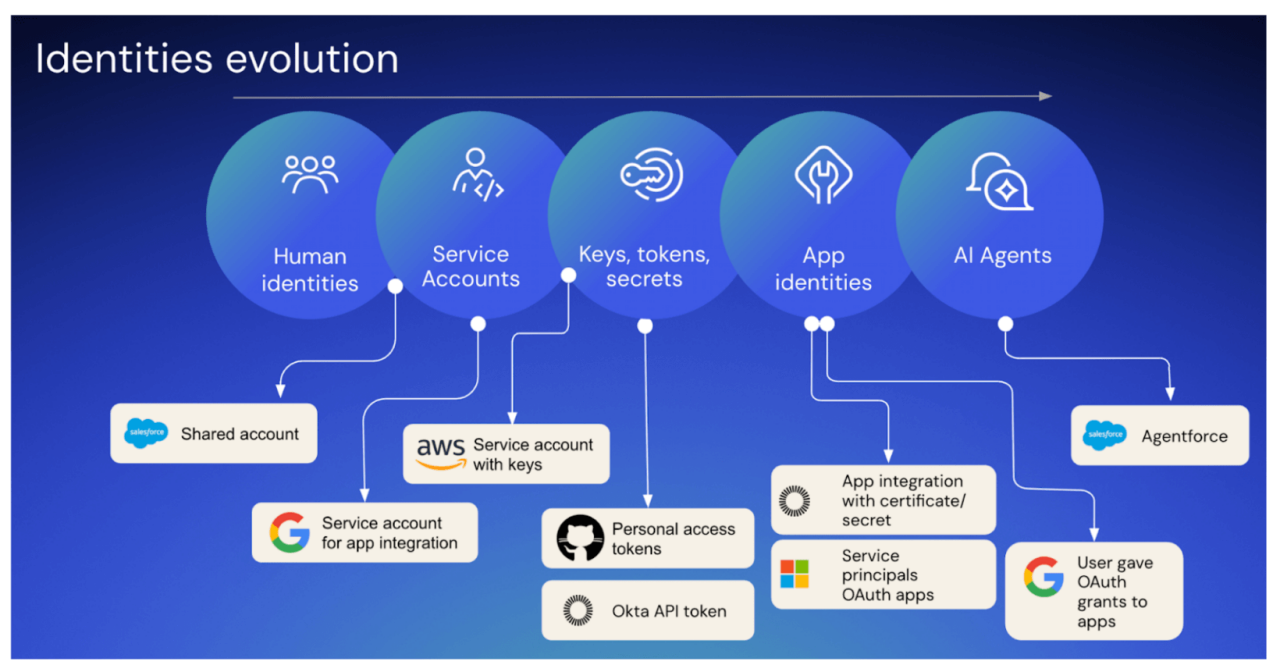

Como exploramos en nuestra reciente publicación del blog sobre la convergencia de identidades humanas y no humanas (NHI), las organizaciones han comenzado a abordar las cuentas de servicio y las claves de API tradicionales. Las identidades de carga de trabajo representan la siguiente evolución en este desafío.

A diferencia de las cuentas de servicio tradicionales que dependen de usuarios creados por humanos con contraseñas estáticas, las identidades de las aplicaciones de carga de trabajo utilizan la autenticación moderna basada en tokens (normalmente OAuth o certificados) con permisos detallados que no están ligados al ciclo de vida de un usuario humano y están diseñadas específicamente para la automatización. En teoría, eso las hace perfectas para nuestro futuro impulsado por la IA. ¿En la práctica? Se han convertido en la superficie de ataque más pasada por alto en su entorno.

Las empresas modernas se ejecutan en identidades de carga de trabajo, esos mecanismos de autenticación críticos que permiten que las aplicaciones se conecten de forma segura. Ejemplos incluyen:

- Entidades de servicio y aplicaciones registradas de Entra ID

- Salesforce: aplicaciones conectadas y externas

- Google custom apps y GCP service accounts

- Roles de AWS IAM

- Aplicaciones de Okta Integration Network e integraciones de aplicaciones personalizadas

- Aplicaciones de OAuth de GitHub

- Integraciones de Snowflake OAuth

El problema de la herencia del agente de IA

Cuando los agentes de IA y los servidores MCP interactúan con sus aplicaciones, heredan los permisos de identidad de carga de trabajo de esa aplicación. La identidad de la aplicación dicta el alcance máximo de lo que un agente de IA puede hacer de forma autónoma.

Esto crea riesgos sin precedentes:

1. Identidades con privilegios elevados: el acceso a nivel de administrador otorgado durante los momentos de "solo haz que funcione" se convierte en una puerta trasera permanente para los atacantes, con mucha menos visibilidad que las brechas humanas.

2. Privilegios no utilizados: ¿Esa aplicación OAuth de una prueba de concepto de hace seis meses? Aún activa, aún tiene acceso de producción privilegiado, sigue siendo una puerta por la que cualquier sistema comprometido podría pasar.

3. Combinaciones tóxicas de privilegios y segregación de funciones:

Los permisos individualmente razonables se convierten en combinaciones peligrosas cuando son heredados por sistemas autónomos que operan a la velocidad de una máquina. Escenarios reales que mantienen despiertos a los equipos de seguridad:

- Una aplicación de GitHub con acceso de lectura a repositorios privados Y acceso de escritura a producción. Una sola identidad tiene el poder de robar valiosa propiedad intelectual y atacar y comprometer directamente el producto en vivo, de cara al cliente.

- Un rol de AWS con privilegios de escritura/eliminación en desarrollo Y producción. Un riesgo en el entorno de desarrollo menos seguro puede, entonces, impactar directamente en el entorno de producción crítico.

- Una aplicación conectada de Salesforce que accede a datos de clientes Y modifica la configuración de seguridad. Un atacante que compromete esta identidad obtiene las llaves del reino: puede robar datos y encubrir sus huellas al desactivar los registros de auditoría u otras funciones de seguridad.

4. Secretos no rotados: Sin rotación automatizada, las credenciales se vuelven permanentes. Un agente de IA podría realizar miles de llamadas a la API con tokens que deberían haber caducado hace meses.

5. Controles de red faltantes: las identidades de carga de trabajo carecen de restricciones de IP, lo que expone sus sistemas a ser accedidos desde cualquier lugar, lo que facilita el acceso a actores maliciosos, y nunca lo sabría.

6. Confianza mal configurada: Las relaciones de confianza demasiado amplias crean rutas de ataque que las máquinas pueden explotar más rápido de lo que los humanos pueden detectar.

La ventaja de Okta Identity Security Posture Management

Okta ISPM proporciona la base para asegurar todo el perímetro de identidad, incluidas las identidades humanas, no humanas y de agentes a medida que se vuelven más frecuentes en su pila de tecnología. Ya sea una cuenta de servicio de administrador de Salesforce con una contraseña, una aplicación de GitHub OAuth, un usuario de AWS IAM con una clave de API o un administrador de Okta con un token, Identity Security Posture Management le brinda la visibilidad y el control para administrar estos poderosos permisos antes de que sean explotados.

Cubra sus aplicaciones más críticas, incluidas las IdP, SaaS e infraestructura en la nube: a diferencia de las herramientas enfocadas en la infraestructura o las aplicaciones individuales, Okta Identity Security Posture Management proporciona descubrimiento y administración integrales en todo su panorama de identidad.

Cubre los tipos de NHI más críticos: Okta Identity Security Posture Management admite una amplia gama de NHI, desde cuentas de servicio heredadas, pasando por claves y tokens de API, hasta aplicaciones OAuth modernas y Salesforce AI Agents.

Trabaja a escala: Okta Identity Security Posture Management descubre y clasifica automáticamente los NHI en todo tu entorno.

El camino a seguir: Preparados para el futuro para los agentes de IA y las NHI

Cada identidad de carga de trabajo es una superpotencia potencial, o vulnerabilidad, para los agentes de IA y los sistemas automatizados. La pregunta no es si necesita una estrategia integral de seguridad de identidad. Es si lo implementará antes de su primer incidente de agente de IA.

En un mundo donde los agentes de IA toman decisiones autónomas a través de identidades heredadas, la seguridad de la identidad no se trata solo de protección, sino de habilitar el futuro impulsado por IA de su empresa. Okta Identity Security Posture Management le brinda la visibilidad y el control para adoptar agentes de IA con confianza, comenzando con el descubrimiento y la administración integrales de identidades en todo su entorno.

Porque las organizaciones que resuelvan la crisis de identidad de la carga de trabajo no solo sobrevivirán a la revolución de la IA, sino que la definirán.

¿Listo para asegurar las identidades de su carga de trabajo? Descubra cómo Okta Identity Security Posture Management ayuda a las principales organizaciones a proteger su futuro autónomo.