Muchas organizaciones federales están cumpliendo con las estrategias de computación en la nube para el acceso persistente a la información aprovechando la tecnología de software como servicio (SaaS) para sus casos de uso de misión empresarial. Para el Departamento de Defensa de los Estados Unidos (DoD), habilitar la innovación en la nube debe admitir datos hacia y desde varios entornos. Las capacidades de la misión del DoD están cada vez más influenciadas y dependen del software, hasta el punto de que están trabajando activamente para extender los puntos de acceso a la nube al borde táctico: entornos con ancho de banda limitado, conectividad esporádica o sin conexión a Internet.

Los ejemplos de ventaja táctica que hemos visto en Okta incluyen operaciones militares en áreas remotas o aisladas, esfuerzos humanitarios liderados por Estados Unidos donde los vientos huracanados derriban las líneas eléctricas y organizaciones de infraestructura crítica que planifican una interrupción total y completa del acceso a Internet. En un escenario de ventaja táctica, la experiencia del usuario (UX) y los servicios pueden ser limitados debido a esas condiciones ambientales, pero en Okta, creemos que las decisiones de Identity, Credential, and Access Management (ICAM) deben continuar operando de forma segura y sin fricción.

ICAM más allá de las realidades de la empresa

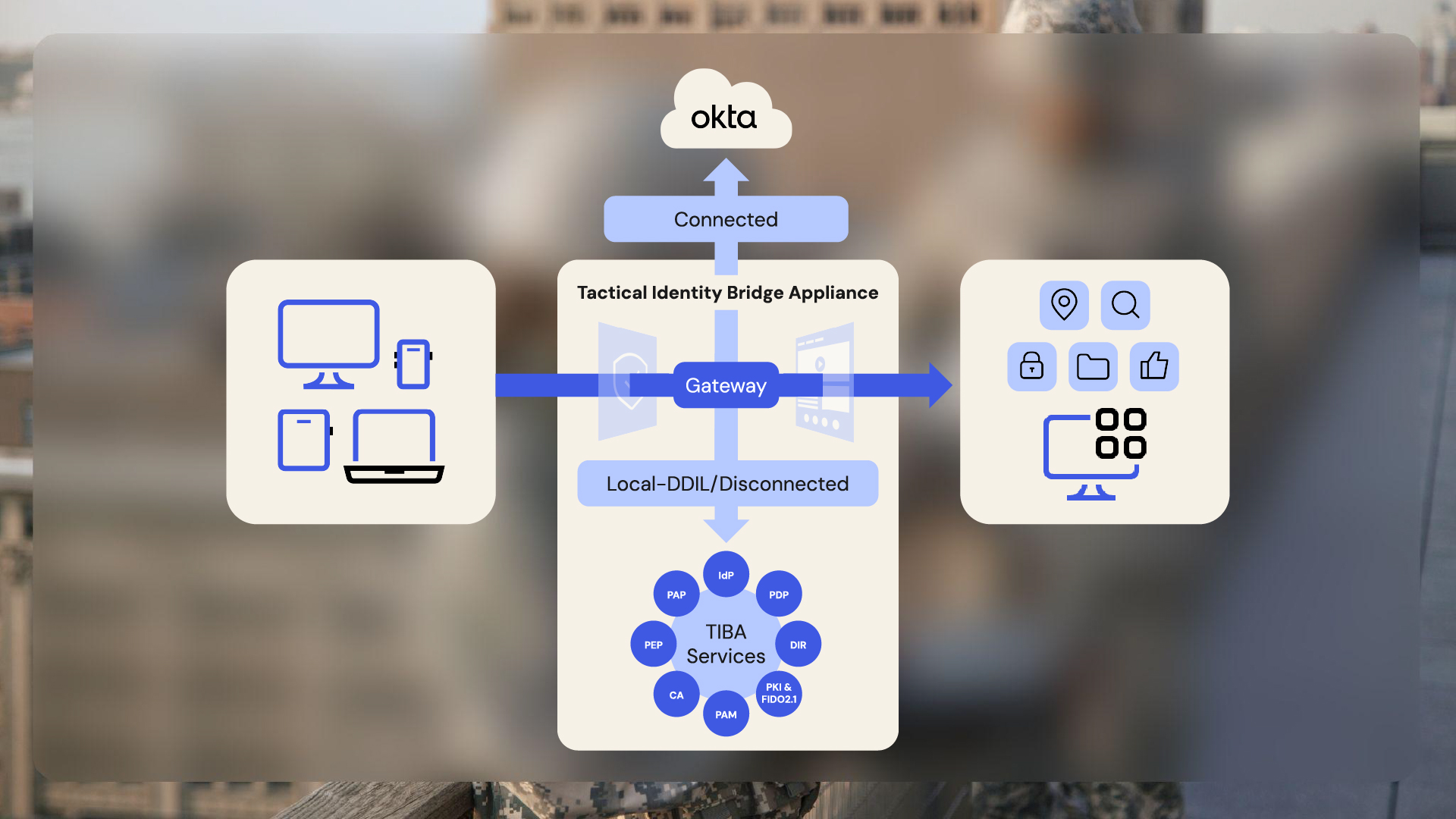

Okta se ha asociado con SelecTech para implementar el Tactical Identity Bridge Appliance (TIBA) para respaldar los requisitos de ICAM mientras está desconectado y, una vez que las comunicaciones lo permiten, reincorporar sin problemas a los usuarios y sus datos a la empresa. El TIBA está diseñado para una implementación segura en el borde táctico. Se adhiere a los estrictos requisitos de seguridad del Gobierno Federal y del Departamento de Defensa sin reducir el acceso a las capacidades SaaS líderes en la industria basadas en la nube.

Cómo funciona

TIBA es una colección dinámica de microservicios que se pueden implementar en hardware propiedad del cliente. Los administradores pueden activar o desactivar microservicios para cumplir con los objetivos de uso de bajos recursos con una pequeña huella de infraestructura (por ejemplo, una mochila de equipo en una operación militar). Los administradores también pueden escalar horizontalmente los microservicios de forma multiinquilino en casos de mayor demanda de recursos y mayor disponibilidad de infraestructura. TIBA proporciona los siguientes beneficios a los entornos tácticos en el borde:

- Monitoreo y enrutamiento de red con reconocimiento de identidad: Cuando se conecta a Internet, el TIBA reconoce los cambios de red y pasa toda la autenticación y autorización de vuelta a Okta como el proveedor de identidad (IdP) primario a través del Okta Tactical Edge Connector. Esta solución también permite que Okta se federe a una solución ICAM empresarial mayor para la autenticación, según sea necesario. Además, el TIBA puede aprovechar las características del producto Okta, las integraciones del Centro de Operaciones de Seguridad (SOC) / Centro de Operaciones de Red (NOC) y las soluciones de IA/ML. Cuando se desconecta de Internet, la puerta de enlace TIBA intermedia todas las aplicaciones de borde táctico, las identidades y las entidades no personales a su servicio de identidad local con una UX perfecta, sin reconfigurar las partes confiables.

- Sincronización de identidad y atributos: Cuando se conecta a Internet, el TIBA sincroniza su servicio de directorio local con Universal Directory (UD) de Okta en tiempo real. Debido a que Okta puede obtener identidades y atributos de cualquier lugar (es decir, sistemas de RR. HH., bases de datos, API REST y otros IdP), el TIBA puede recibir actualizaciones de identidad y atributos en tiempo real de la empresa, los entornos de socios de misión o varias bases de datos mantenidas en todo el gobierno. El borde táctico ya no es una isla con información de usuario obsoleta o manipulada manualmente.

- Rigurosidad operativa en entornos desconectados: Cuando está desconectado, el TIBA puede:

- Mantener un servicio de directorio local de identidades, roles y atributos

- Autenticar y autorizar usuarios en aplicaciones locales

- Usar la autenticación multifactor (MFA) resistente al phishing, incluidas las tarjetas de acceso común (CAC) y las tarjetas de verificación de identidad personal (PIV)

- Recopilar datos biométricos durante la verificación de identidad en persona

- Aprovisionar nuevos usuarios y agregar o modificar las políticas de administración de acceso.

- Generar credenciales criptográficas, incluyendo FIDO o PIV, en el borde táctico

- Actualizaciones autorizadas del "Sistema de registro" al volver a conectarse: Una vez que se vuelve a conectar a Internet, el TIBA se sincroniza con Okta y recibe actualizaciones importantes y autorizadas de identidad empresarial en tiempo real. A menudo, los entornos de borde táctico están repletos de información desactualizada sobre el personal (por ejemplo, roles, rangos, grados salariales, registros de capacitación, etc.). Con la sincronización automática de reconexión entre Okta y el TIBA, el borde táctico se mantiene lo más actualizado posible, sincronizado con el sistema de registro de una empresa.

Beneficios de Okta y TIBA

La sólida colaboración de Okta con el TIBA apoya una infraestructura ICAM moderna y resistente en todos los dominios y prioridades para seguir estando disponible para la fuerza laboral federal. Veamos algunos escenarios que cumple la solución.

Tiempo de respuesta de la misión

En el Departamento de Defensa, un gran ejemplo de mejora del tiempo de respuesta de la misión involucra operaciones militares desplegadas hacia adelante, como Cyber Protection Teams que emplean un entorno de borde táctico a menudo denominado “kit de fuga”. Actualmente, cuando un kit regresa a casa de su misión, se limpia manualmente y se reconfigura para la próxima misión.

Imagine un mundo en el que todas las identidades, atributos y políticas de acceso a aplicaciones apropiadas para la próxima misión se hayan preconfigurado y preorganizado dentro de UD de Okta. Cuando el kit regresa a casa, sus registros de auditoría de identidad se pueden almacenar, limpiar, volver a conectar a la red y aprovisionar automáticamente en el TIBA del kit para la próxima misión.

Planificación ante desastres y entornos de socios de misión

En otras áreas del Gobierno Federal, donde las agencias envían equipos de campo a lugares de desastre con conectividad a Internet limitada o nula, las organizaciones pueden aprovechar su instancia de Okta para preconfigurar un TIBA mientras confían en las operaciones de identidad independientes en el campo.

Estas organizaciones también pueden utilizar el TIBA para federarse con las agencias asociadas de la misión que requieren acceso a sus aplicaciones locales de planificación y asistencia para casos de desastre, lo que les permite utilizar sus credenciales para iniciar sesión en las aplicaciones de servicios de emergencia. Las organizaciones comerciales, como los sectores de servicios financieros y atención médica, podrían beneficiarse de esta integración mediante el uso de TIBA como su mecanismo de conmutación por error en desastres extremos donde se interrumpe la conectividad a Internet.

Credenciales resistentes al phishing en el borde

Las credenciales resistentes al phishing son fundamentales para las operaciones gubernamentales de alta seguridad. Desafortunadamente, y comúnmente en el perímetro táctico, las credenciales emitidas ampliamente, como CAC/PIV, no están autorizadas. Esto generalmente significa que los administradores en el perímetro que están tratando de cumplir sus misiones terminan infringiendo las mejores prácticas de seguridad en entornos donde deberían preservar la efectividad operativa.

En otras situaciones, los socios de misión extranjeros llegan al lugar en el borde táctico y no pueden acceder a los autenticadores resistentes al phishing del gobierno de los Estados Unidos. A menudo reciben un nombre de usuario y una contraseña menos seguros.

El servicio de gestión de credenciales nativo de TIBA aborda estos problemas. Los administradores pueden verificar la identidad de una persona, proporcionarle credenciales criptográficas sólidas (por ejemplo, aplicar un certificado a una Yubikey o imprimir una tarjeta PIV en el sitio) y crear políticas de acceso de grano fino para ellos.

Operaciones entre dominios con visión de futuro en la nube

Para algunas agencias del gobierno de los EE. UU., ciertos entornos tácticos, como las redes aisladas o clasificadas, nunca tocarán Internet. En estas circunstancias extremas, una estrategia de Okta más TIBA proporciona a los entornos no clasificados empresariales todos los beneficios de la tecnología SaaS nativa de la nube. Estos son los tipos de entornos donde viven los atacantes de estados nacionales y los ciberdelincuentes y tienen vectores de amenazas que pueden intentar explotar. Es por eso que las integraciones preconstruidas de Okta con tecnologías de red, endpoint, datos, SIEM y SOAR son cruciales. Sin embargo, aprovechar el TIBA en redes aisladas o clasificadas proporciona una experiencia sólida de gestión de identidad y acceso en un modo completamente fuera de línea, lo que hace que las integraciones SOC/NOC preconstruidas sean menos relevantes. Además, la capacidad de obtener y transferir identidades y atributos desde un archivo plano en Okta y el TIBA hace que este sea un enfoque holístico de ICAM en todos los tejidos de la red en entornos complejos del gobierno federal.

Para obtener más información sobre las capacidades, los casos de uso y los modos de operación del TIBA, visita okta.com/resources/datasheet-how-okta-supports-missions-at-the-tactical-edge/, y cuando estés listo para dar el siguiente paso, programa una demostración del TIBA con nosotros en federal@okta.com.