La puntuación agregada indica el nivel de actividad de bots detectado en todos los flujos de inicio de sesión de clientes de CIC.

Desde la venta minorista en línea hasta las redes sociales, y todo lo demás, los bots son (una de las razones) por las que no podemos tener cosas buenas. Como examinamos en detalle en nuestro Informe sobre el estado de la identidad segura, estos autómatas digitales plagan los flujos de Identidad en todas las partes del recorrido del usuario:

- Los registros falsos defraudan los formularios de registro y contaminan los sistemas de inteligencia del cliente;

- Los ataques de fuerza bruta utilizan contraseñas comprometidas en ataques de apropiación de cuentas (ATO); y

- Los bots maliciosos sobrecargan a los propietarios de aplicaciones con estafas y spam, degradando la experiencia del usuario.

Las aplicaciones dirigidas al consumidor, en particular, deben identificar y filtrar los bots como parte de sus objetivos de seguridad y crecimiento, y desde el primer día, Auth0 by Okta ha dedicado un esfuerzo considerable a ayudar a nuestros clientes a hacer precisamente eso.

¿Bot o no?

Como parte vital del complemento Protección contra Ataques en la Okta Customer Identity Cloud, nuestra función de Detección de Bots mitiga los ataques con scripts contra aplicaciones nativas, flujos sin contraseña y páginas de inicio de sesión personalizadas.

Mediante la correlación de una variedad de fuentes de datos — como eventos pasados asociados con una dirección IP, el historial de inicio de sesión reciente, los datos de reputación de IP y una variedad de otros factores — podemos detectar cuando es probable que una solicitud de Identity provenga de un bot. Cuando la función de Detección de Bots detecta solicitudes de inicio de sesión de bots o scripts, activa un paso de CAPTCHA en el flujo de inicio de sesión.

A lo largo de los años, hemos refinado continuamente nuestras capacidades de detección de bots: la versión actual emplea un modelo de aprendizaje automático (ML) que ingiere más de 60 entradas, y cuando presentamos este nuevo sistema el año pasado, redujo los ataques de bots en un 79% más allá de su precursor.

Es importante destacar que las capacidades defensivas mejoradas se lograron sin el costo de la fricción del usuario: incluso durante los ataques, se muestra menos del 1% de los desafíos a los usuarios humanos legítimos.

Basándose en la detección de bots: el nivel de amenaza de identidad (ITL)

Al estar en la “puerta de entrada” de las aplicaciones con una solución de Customer Identity and Access Management (CIAM) que protege miles de millones de transacciones de inicio de sesión por mes, Auth0 tiene un punto de vista único desde el cual monitorear las amenazas de Identidad.

Esta poderosa perspectiva fue la génesis del Identity Threat Level (ITL), una puntuación de 0 a 10 que indica el nivel de actividad de bots que se dirigen a los sistemas CIAM: una puntuación de 0 significa que prácticamente no hay actividad de bots de la que hablar, mientras que una puntuación de 10 significa que casi todo el tráfico es atribuible a los bots.

Al agregar (de forma anónima, ¡por supuesto!) observaciones en toda nuestra base de clientes, podemos calcular un ITL para diferentes industrias y geografías, con la opción de introducir segmentaciones adicionales en otros atributos comunes.

El seguimiento de las tendencias históricas y los cambios diarios tiene el potencial de informar sobre los riesgos elevados para los flujos de inicio de sesión y registro de CIAM, lo que permite a los proveedores de aplicaciones aumentar su propia supervisión, ajustar proactivamente los umbrales, implementar defensas adicionales o responder de cualquier otra manera que consideren adecuada.

Detrás de las escenas

Aquí hay una descripción general simplificada de cómo se calcula un ITL.

Cada día, la instrumentación ITL analiza muestras de tráfico que cubren todas las industrias y geografías e incluye clientes de todos los tamaños. Al comparar las muestras con nuestras capacidades de Bot Detection, podemos determinar con alta precisión qué proporción de esos flujos de identidad están asociados con bots. Finalmente, para cada dimensión o combinación de dimensiones (por ejemplo, Servicios financieros en América del Norte), calculamos el ITL.

El ITL se basa en el tráfico de los clientes de Okta's Customer Identity Cloud; creemos que es razonable concluir que las organizaciones que no son clientes experimentarán amenazas similares, pero no podemos ni afirmamos que este sea definitivamente el caso.

Observaciones de adelanto

Si bien las futuras publicaciones explorarán el ITL con mayor detalle, incluyendo la inmersión en las tendencias de Identidad e incluso quizás campañas de ataque específicas, en esta publicación, nos ceñiremos a algunas observaciones de alto nivel.

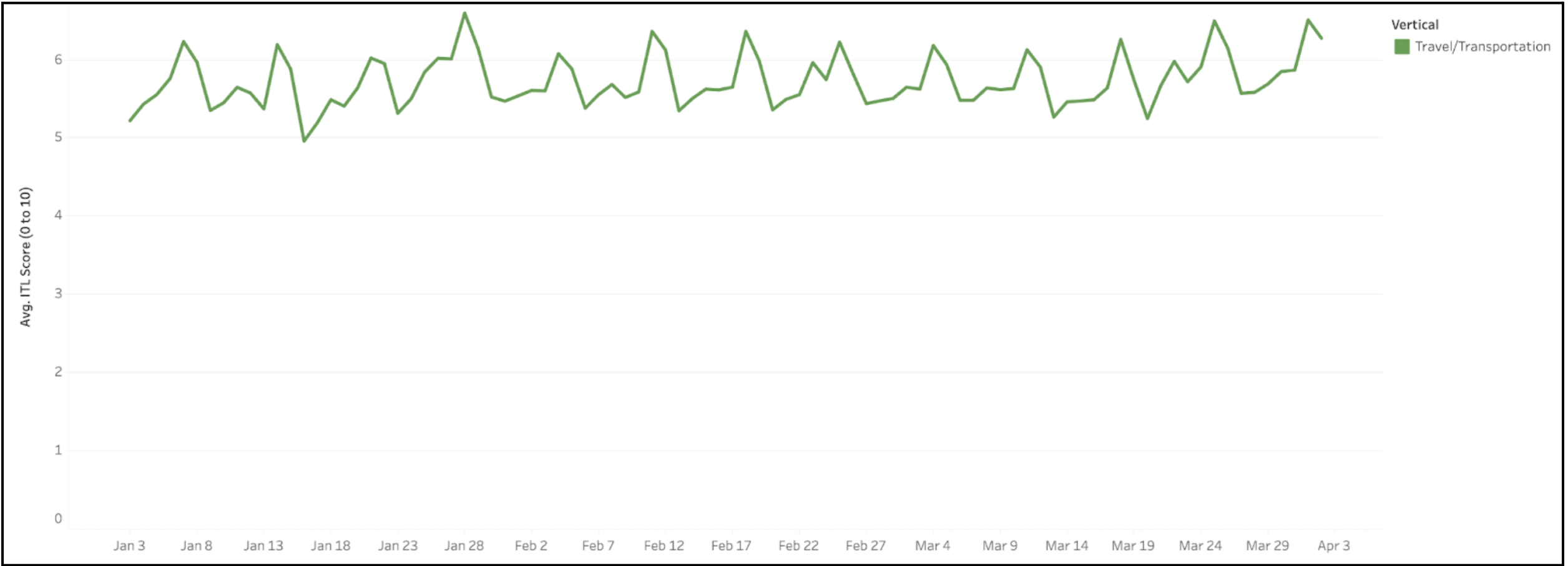

Por ejemplo, considera el cuadro a continuación, que muestra el ITL para la industria de Viajes/Transporte, en todas las regiones, desde el 1 de enero de 2023 hasta el 1 de abril de 2023.

Con solo un rápido examen visual, podemos ver que en lo que va de 2023, este ITL fluctúa arriba y abajo alrededor de un promedio de aproximadamente 5.5, con los picos correspondientes a los fines de semana (algunas industrias exhiben este patrón de día de semana/fin de semana, y otras no).

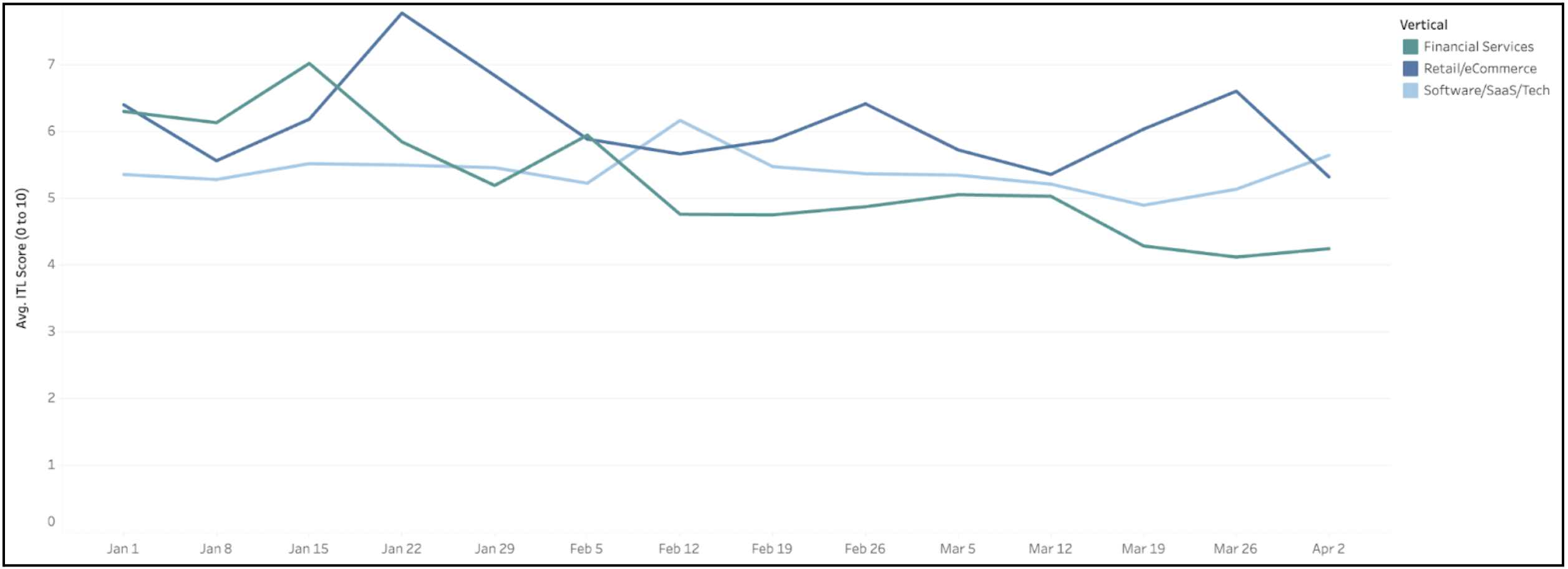

A continuación, usemos el ITL para ver cómo varía la amenaza de los bots entre las industrias. En el gráfico a continuación, hemos alejado la vista a una vista semanal para mostrar más claramente las tendencias generales en servicios financieros, venta minorista/comercio electrónico y software/SaaS/tecnología.

Podemos ver que de las tres industrias, Retail/eCommerce ha experimentado el pico más alto de ITL (casi 8) y ha tenido una puntuación promedio de alrededor de 6. Durante el mismo período, Financial Services alcanzó un ITL de 7, pero generalmente ha tendido a la baja, mientras que Software/SaaS/Tech ha mantenido un ITL bastante constante de alrededor de 5.5.

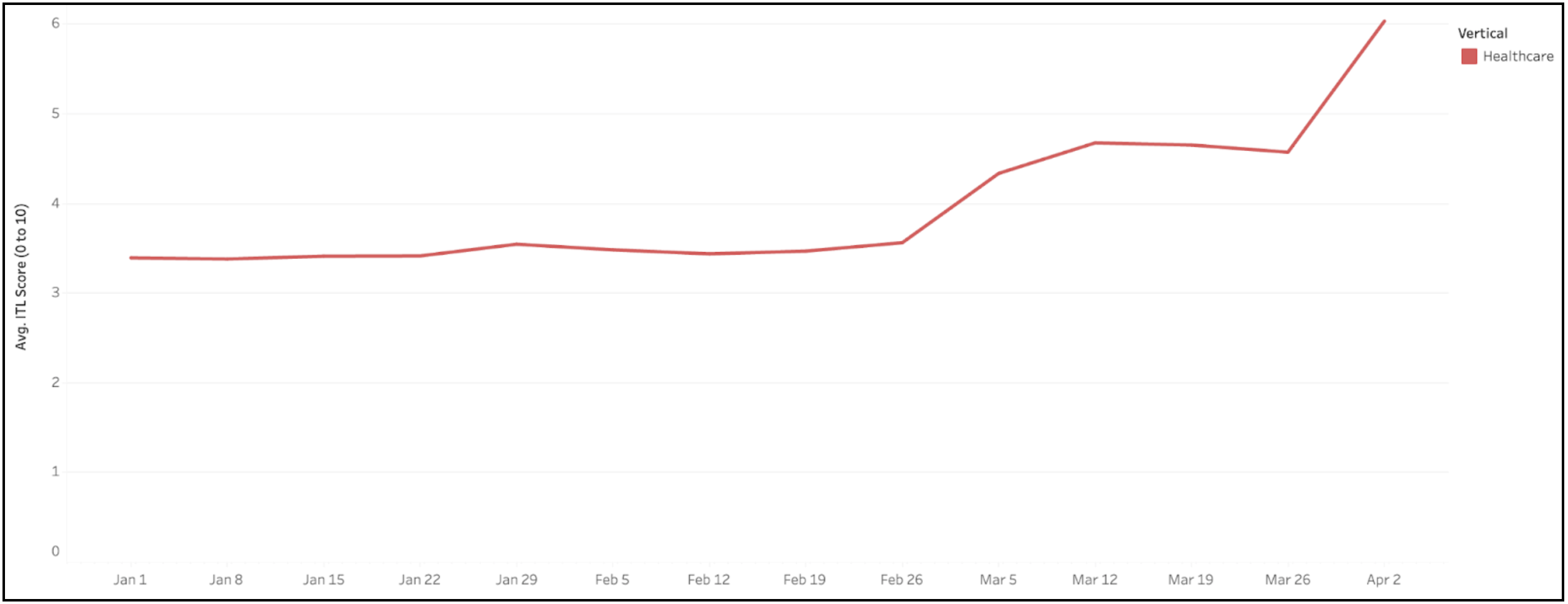

Para nuestro tercer ejemplo, cambiemos nuestra atención a la atención médica (con una agregación global y una granularidad semanal). Está claro que alrededor de principios de marzo, la actividad de los bots dirigidos a la industria de la salud aumentó significativamente, ¡saltando de una línea de base ITL de alrededor de 3.5 a picos repetidos que se acercan a 6.0!

¿Saben los proveedores de aplicaciones de atención médica que están bajo asedio y configurarían sus defensas de manera diferente si lo supieran?

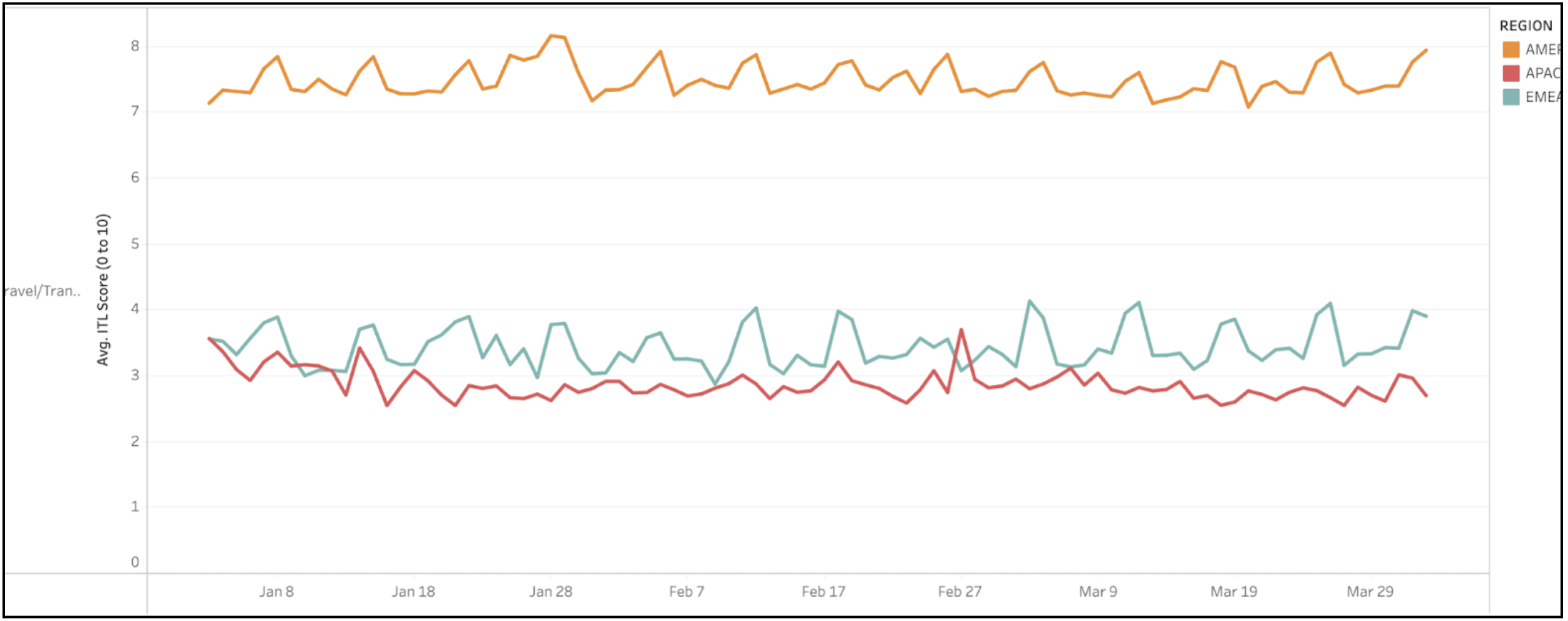

Como ejemplo final, volvamos a centrar nuestra atención en Viajes/Transporte, pero esta vez profundizaremos un nivel más y examinaremos el ITL para tres geografías diferentes: las Américas (AMER), Asia-Pacífico (APAC) y Europa, Medio Oriente y África (EMEA).

A partir de este desglose, podemos ver que si bien el ITL compuesto de Viajes/Transporte tiende a estar en el rango de 5.5 a 6.0, el nivel de amenaza varía considerablemente según la región: APAC y EMEA se encuentran en gran medida en el rango de 3.0 a 4.0, mientras que la puntuación de AMER se ha mantenido por encima de 7.0 durante todo 2023!

El futuro

Los metadatos firmográficos anónimos pueden ayudarnos no solo a supervisar qué está sucediendo, sino también por qué. Como resultado, el ITL es algo más que observar las tendencias de los ataques: se trata de sacar a la luz información e informar sobre las acciones para proteger tanto a los proveedores como a los usuarios de los servicios en línea.

Al mismo tiempo, los puntajes de ITL equipan a la comunidad de seguridad en general con datos que, hasta ahora, solo han estado disponibles para un puñado de organizaciones.

En última instancia, realmente solo hemos comenzado a arañar la superficie de los conocimientos que pueden proporcionar las puntuaciones de ITL, y lo invitamos a unirse a nosotros en este viaje de descubrimiento.