Una puerta abierta para los ataques

Los ataques basados en la identidad son una amenaza creciente, y cada organización es responsable de protegerse a sí misma.

¿A qué nos referimos? Así como tienes una puerta y una cerradura en casa, la seguridad de la identidad protege tus activos en la nube y SaaS: Es el perímetro externo de los activos de tu organización. La seguridad de la identidad significa controlar quién accede a qué y verificar que todos los entornos satisfacen las políticas de la organización.

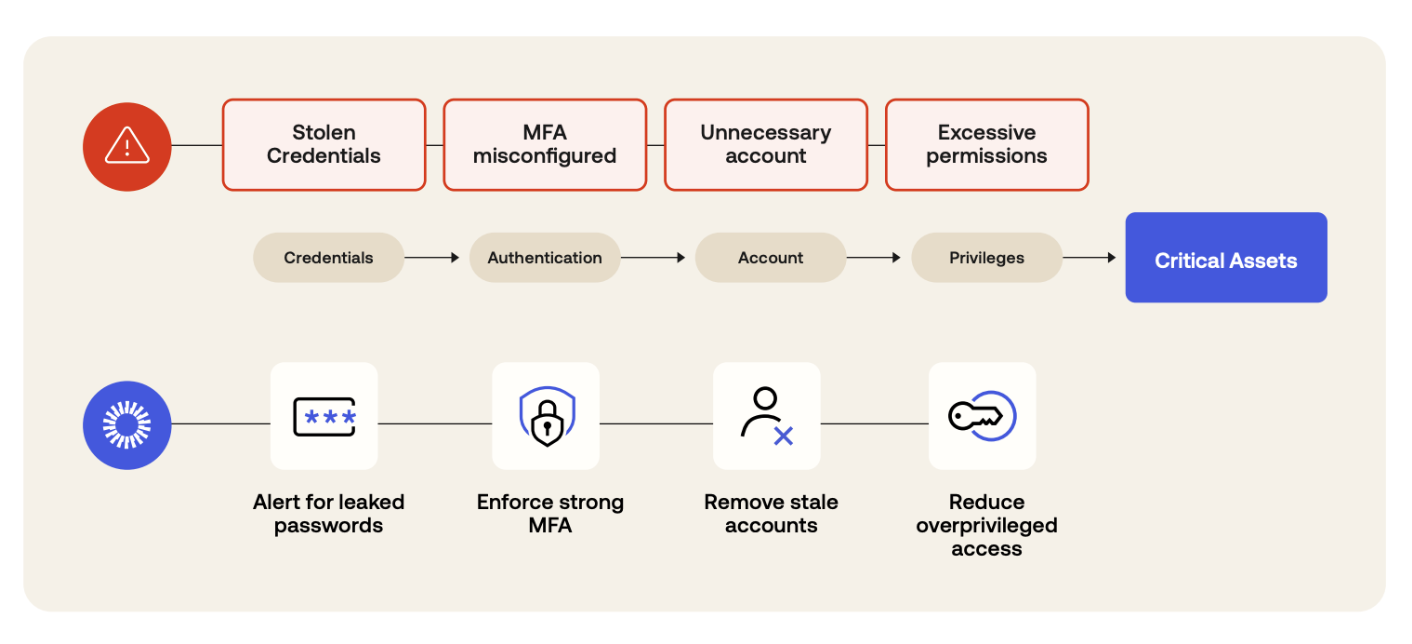

Reducir el riesgo de seguridad de la identidad debe ser una estrategia central para proteger las joyas de la corona en línea de tu organización. La investigación muestra que el 80% de los ataques empresariales involucraron algún tipo de credenciales comprometidas el año pasado. Por lo tanto, la identidad es el nuevo perímetro de tu organización y se ha convertido en un punto de enfoque para sus amenazas de ciberseguridad.

¿Cuentos exagerados? ¿O amenazas potenciales?

Los ataques basados en la identidad pueden ser internos y externos. Para ayudarte a entenderlos, te presentaremos dos historias que muestran la importancia de prevenir los riesgos basados en la identidad.

Ataque externo: Autenticación con una contraseña filtrada

Supongamos que un atacante externo tiene una contraseña filtrada de una cuenta de un proveedor de identidad (IdP) en la nube con acceso a tu organización. Esta cuenta está obsoleta: Hace algunos años, se sincronizó erróneamente desde tu Active Directory local a tu IdP. Nadie la ha usado nunca en el IdP en la nube. Eras responsable; aplicaste una política de autenticación multifactor (MFA). El año pasado, exigiste que cada cuenta se autenticara con MFA.

Pero el atacante usa las credenciales filtradas y supera el primer paso de autenticación. Luego, el IdP les pide que registren su factor de autenticación. Registran un factor SMS de número virtual. Con eso, tienen acceso a la cuenta, lo que significa que tienen todos sus privilegios. En la siguiente historia, podemos ver las consecuencias.

Qué desastre. En esta historia, una combinación de amenazas a la seguridad de la identidad causó una brecha en una de tus cuentas.

- Proliferación de cuentas: La gestión de cuentas en múltiples IdPs y aplicaciones SaaS sin verificar una única fuente de verdad aumenta el riesgo de cuentas obsoletas no deseadas, contraseñas antiguas o gastos innecesarios en la nube. El aumento de la entropía de la identidad también aumenta el riesgo de exposición dentro de tu organización.

- Cuentas obsoletas: Las cuentas no utilizadas son como puertas abandonadas a una tienda. ¿No necesitas esa puerta? Reemplázala con una pared.

- Higiene de contraseñas: Rota las contraseñas filtradas lo antes posible. Debes estar al tanto de todas tus cuentas y su exposición, y poder solicitar rotaciones de credenciales cuando ocurra una violación.

- Políticas de inscripción de factores: Debes usar factores de autenticación fuertes y dificultar la inscripción de un factor por una persona no autorizada.

Usa herramientas de gestión de la postura de seguridad de la identidad para prevenir y reducir estos riesgos. Más adelante en este blog, te ayudaremos a entender cómo tomar el control de tu jungla de identidades.

Ataque interno: Empleado despedido

Imagina esta amenaza interna: alguien dentro de tu organización que la ataca. Por ejemplo, un empleado despedido que quiere dañar la empresa o alguien a quien se le paga por espionaje corporativo. Es esencial abordar esta amenaza, ya que diferentes informes estiman que entre el 60 y el 80% de las organizaciones se enfrentan al menos a un ataque interno.

Supón que un actor malicioso tiene acceso a una cuenta en tu organización. ¿Qué puede hacer con ella? Puede hacer todo lo que la cuenta esté asignada a hacer.

- Autenticarse en otras cuentas con SSO

- Leer de los repositorios de tu organización

- Datos corruptos en el S3 de producción

- Filtrar la información de identificación personal (PII) de los clientes

Las amenazas internas, al igual que los atacantes externos, pueden filtrar sus datos más confidenciales y dañar sus entornos de producción.

Para minimizar ese riesgo, debes aplicar políticas de acceso basadas en el mínimo privilegio: Tus empleados deben acceder a las cosas solo cuando sea necesario. Esto puede reducir el radio de explosión en caso de una brecha. Tu equipo de finanzas no debería tener acceso a GitHub, y tu equipo de I+D probablemente no necesite acceder a Salesforce. Asigna esas asignaciones por membresías de grupo, y rastrea si los grupos usan sus accesos (lo que puede sugerir accesos obsoletos que puedes revocar). Desactivar todas las cuentas de los empleados despedidos es otro paso crítico para prevenir amenazas internas.

Seguridad de la identidad: ¿El nuevo Salvaje Oeste?

La seguridad de la identidad se basa en el adagio “confiar, pero verificar”. Puede que pienses que tienes todo bajo control. Pero la seguridad nunca es completamente hermética, y los atacantes encontrarán una laguna para atacar. Algunas aplicaciones o cuentas pueden no cumplir con tu estrategia de seguridad de la identidad, pero ni siquiera lo sabes.

La gestión de la postura de seguridad de la identidad ayuda a destacar las situaciones sorprendentes en las que el estado real difiere del previsto. Clasificamos estos casos de uso fuera de la política en tres categorías: lo bueno, lo malo y lo feo.

Lo bueno

Primero, veamos el lado positivo: Es posible que tengas cuentas que no deban estar bajo la política estándar. Las cuentas "break-the-glass" (romper el cristal) se usan solo cuando se bloquean fuera del inquilino debido a una configuración incorrecta. No necesitan cumplir con la política; deben ser accesibles solo con sus contraseñas complejas y sólidas y códigos de recuperación. También puede haber situaciones en las que las cuentas de servicio requieran una política ligeramente diferente.

Lo malo

Por otro lado, puede encontrar aplicaciones para las que omitió algunas configuraciones. Puede suceder porque cada aplicación tiene advertencias de Identity and Access Management (IAM). Además, los empleados son humanos y pueden intentar atajos. A veces, los ingenieros o administradores intentarán "engañar" al sistema y mantener las cuentas de AWS IAM, por ejemplo, para reducir la fricción para ellos mismos. Estos casos son malos conocidos o situaciones conocidas en las que las personas infringen las reglas.

Lo feo

Luego tenemos los escenarios feos, o en el peor de los casos, en los que las aplicaciones dejan una URL en particular, o una puerta lateral, que permite a los usuarios autenticarse directamente a la aplicación, incluso con el SSO. Estos crean derivaciones de SSO que aumentan el riesgo de un ataque de identidad. Otro caso sería que el rango de IP en las “IPs de la oficina” es demasiado grande, exponiéndote a todos los servidores en Norteamérica.

Debes rastrear todos estos casos, estar al tanto de ellos y decidir cómo solucionar los riesgos más críticos.

Entre tus IdPs y las aplicaciones de la joya de la corona, la cantidad de datos que necesitas rastrear y administrar es abrumadora. No todas las aplicaciones son accesibles o legibles para el equipo de seguridad, y la fricción organizacional es natural. Además, cada aplicación requiere identificar sus advertencias, ya sea que una política de autenticación predeterminada única te ponga en riesgo o privilegios sorprendentes que no son explícitamente visibles para ti.

Lo mejor: Okta Identity Security Posture Management

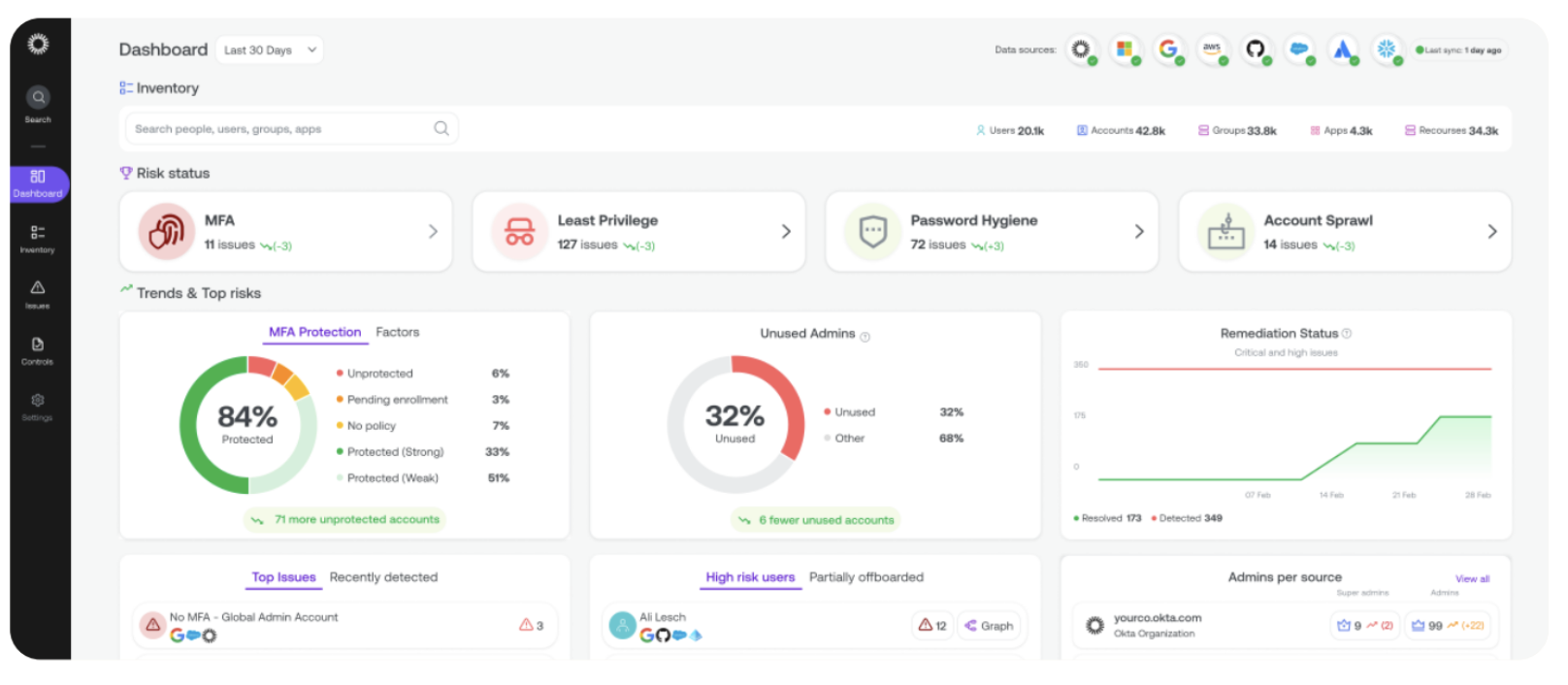

Okta Identity Security Posture Management identifica tus mayores riesgos de identidad, ofrece una visibilidad inigualable, remediaciones priorizadas y una validación continua de tu postura de seguridad de identidad.

Okta Identity Security Posture Management puede ayudarte a:

- Conocer el estado real de MFA: Vea las políticas de Autenticación Multifactor (MFA) existentes que no son las deseadas y le ayudan a rastrear el uso de factores de autenticación fuertes frente a débiles.

- Detectar empleados despedidos con acceso activo: Evita la amenaza interna utilizando nuestra detección de “desvinculación parcial”.

- Clasificar tus cuentas: Nuestro clasificador basado en IA te ayuda a rastrear tu información no humana (NHI) en un solo lugar y controlar la postura de tus cuentas de servicio con un manejo adecuado.

- Observar las identidades en un solo lugar: Utiliza el inventario para ver cuentas, grupos, accesos y aplicaciones en un solo inventario. Fíltralos por tus consultas y encuentra tus respuestas en diferentes aplicaciones en una sola consola.

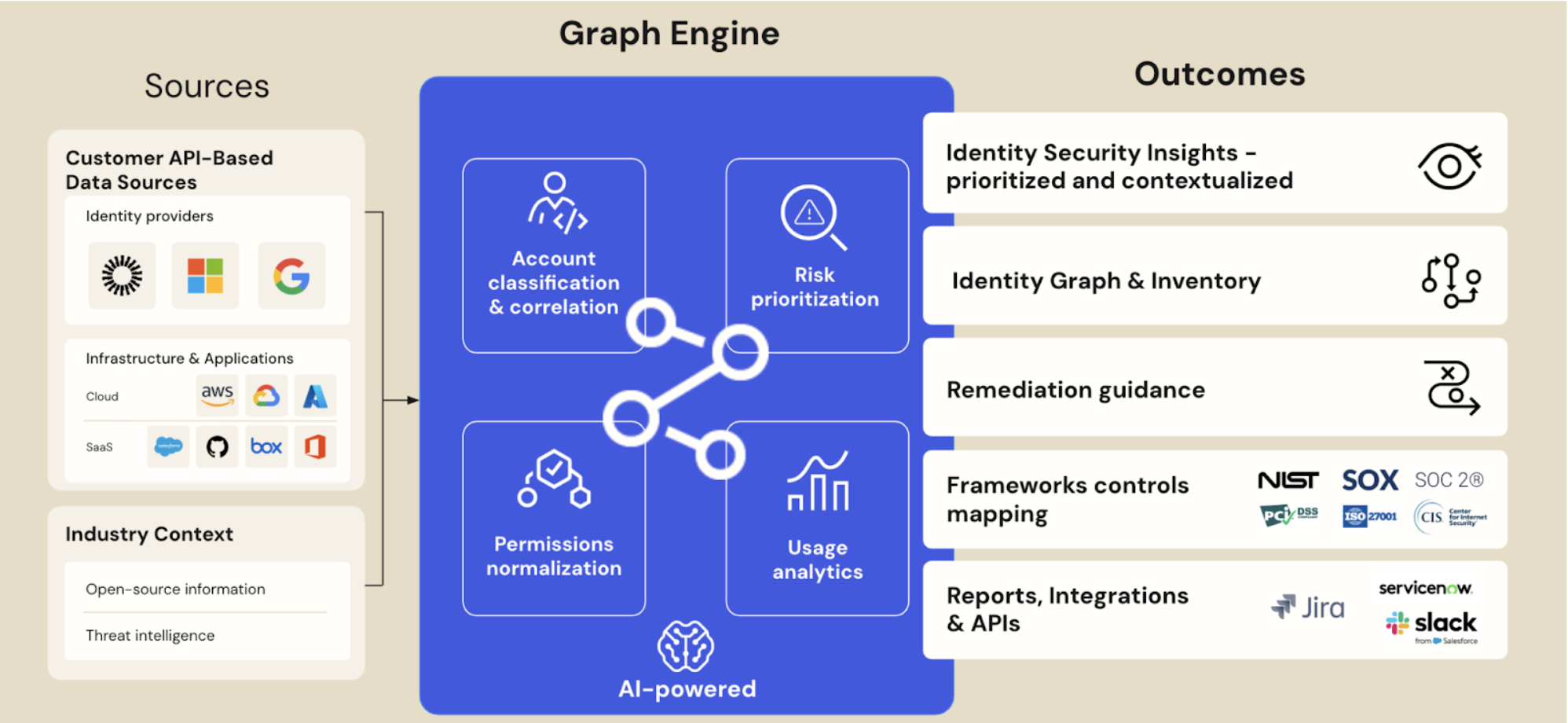

Okta Identity Security Posture Management está diseñado para ofrecer un análisis profundo de la postura centrado en la identidad que se conecta a su infraestructura y se enfoca en resultados prácticos.

Las capacidades clave de la solución son:

- Integraciones sencillas: Okta Identity Security Posture Management recopila datos de tus proveedores de nube. Es una integración segura, de solo lectura y sin agente que tarda minutos en conectarse a cada uno. Transformamos la terminología y las advertencias únicas en un conjunto de tablas de lenguaje común accesibles para ti en la vista de inventario unificada.

- Clasificación de cuenta: Clasificar la naturaleza de cada cuenta nos ayuda a detectar su clasificación adecuada y evitar falsos positivos.

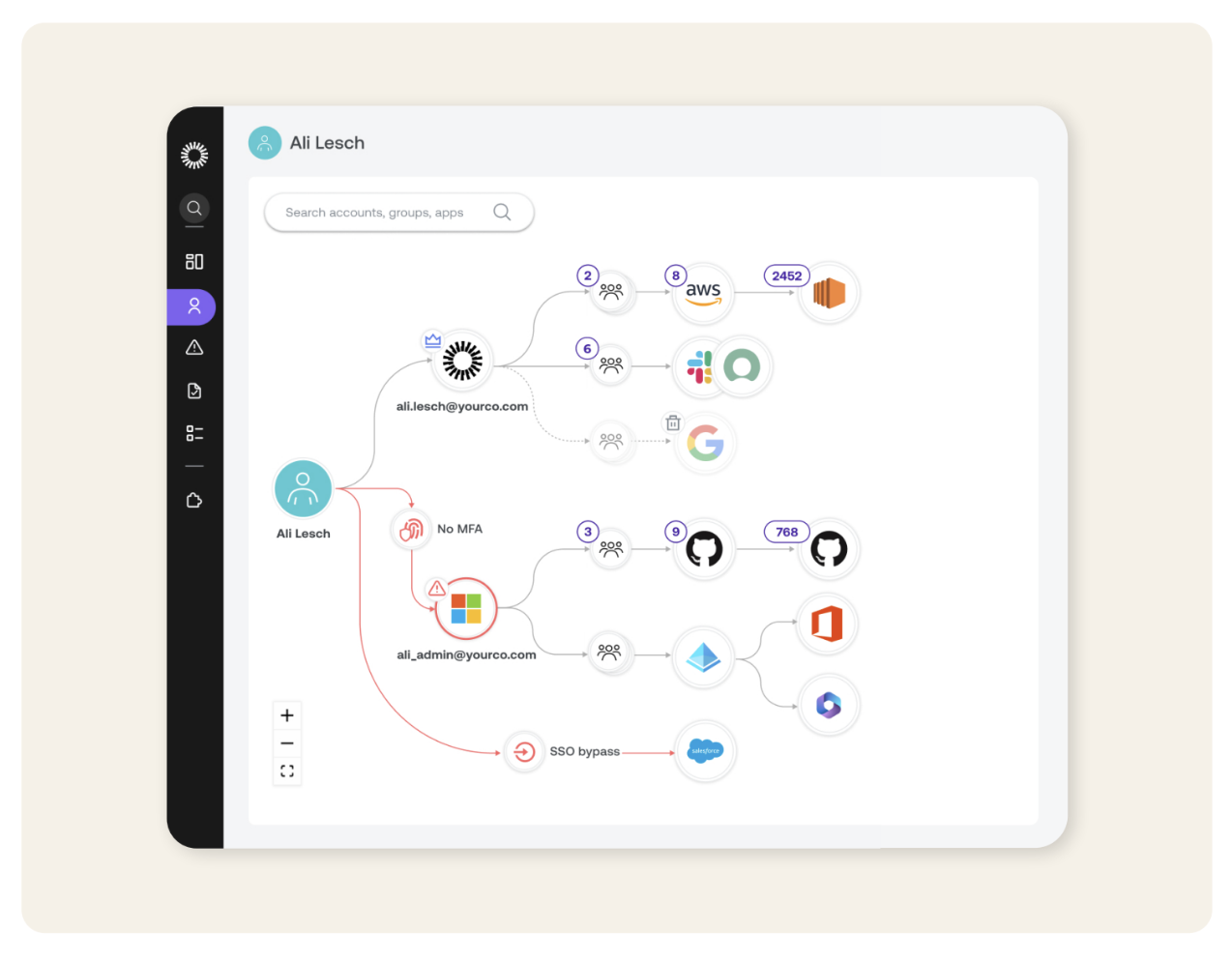

- Vinculación de personas: Encontramos correlaciones entre las cuentas y las agrupamos como la misma persona. Esto nos ayuda a encontrar terminaciones de empleo parciales cuando suceden.

- Rutas SSO automáticas y evaluación real de MFA: Te ayudaremos a encontrar autenticaciones fuera de la ruta (omisiones de SSO) con nuestras correlaciones de SSO. Esta función también nos permite mostrarte el estado real de Autenticación Multifactor (MFA) de cada cuenta.

- Motor de problemas: Todos los datos en el inventario de identidades se introducen en nuestro motor de detección de seguridad, que encuentra los problemas de seguridad de la identidad más críticos.

La identidad es seguridad. Puedes tomar medidas hoy para prevenir el próximo ataque basado en Internet Obtén más información sobre Okta ISPM aquí.